Ethical Hacking - GAINING ACCESS(5)

Server Side Attack

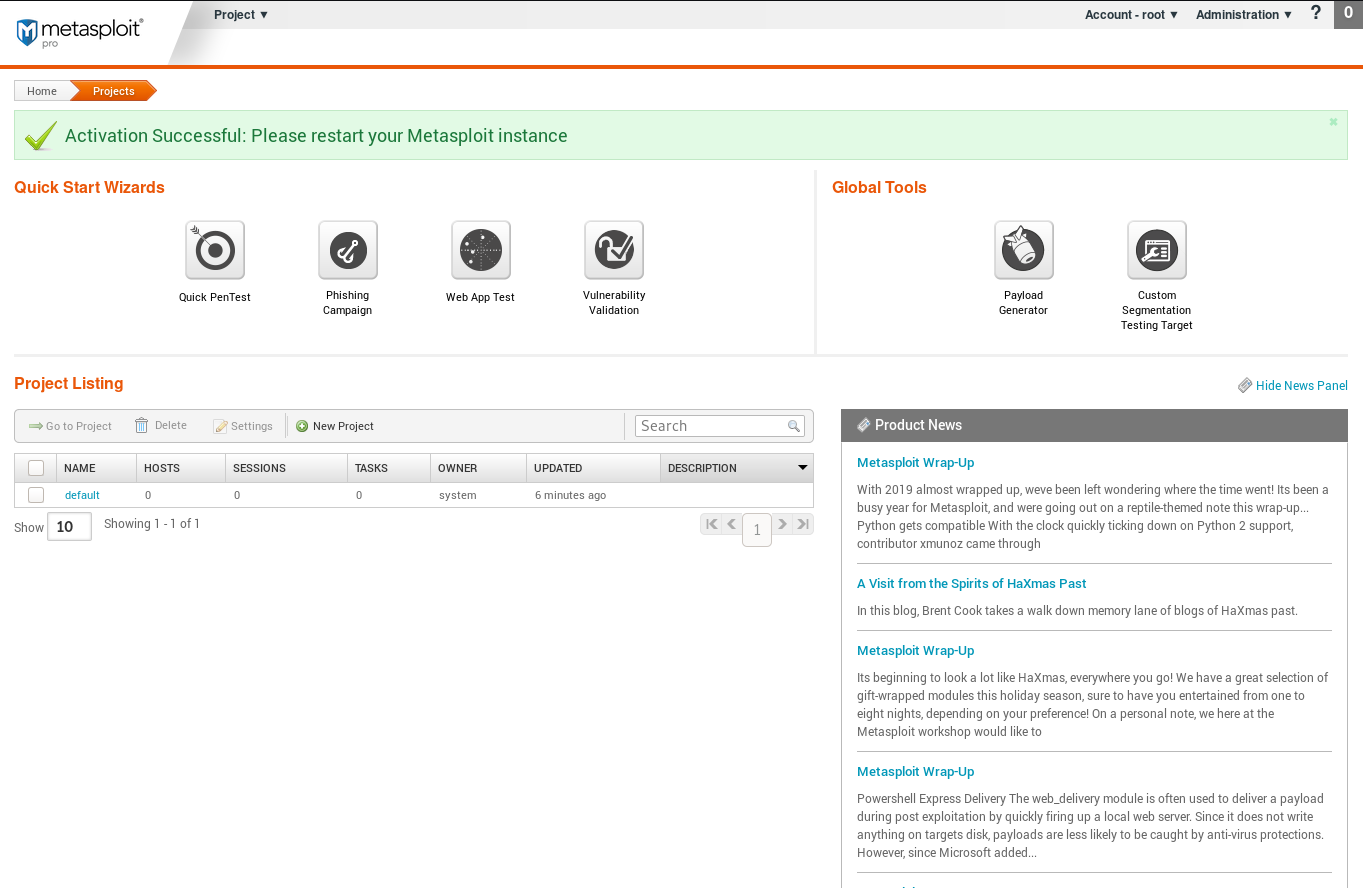

Install Metasploit cummunity/pro and active it.

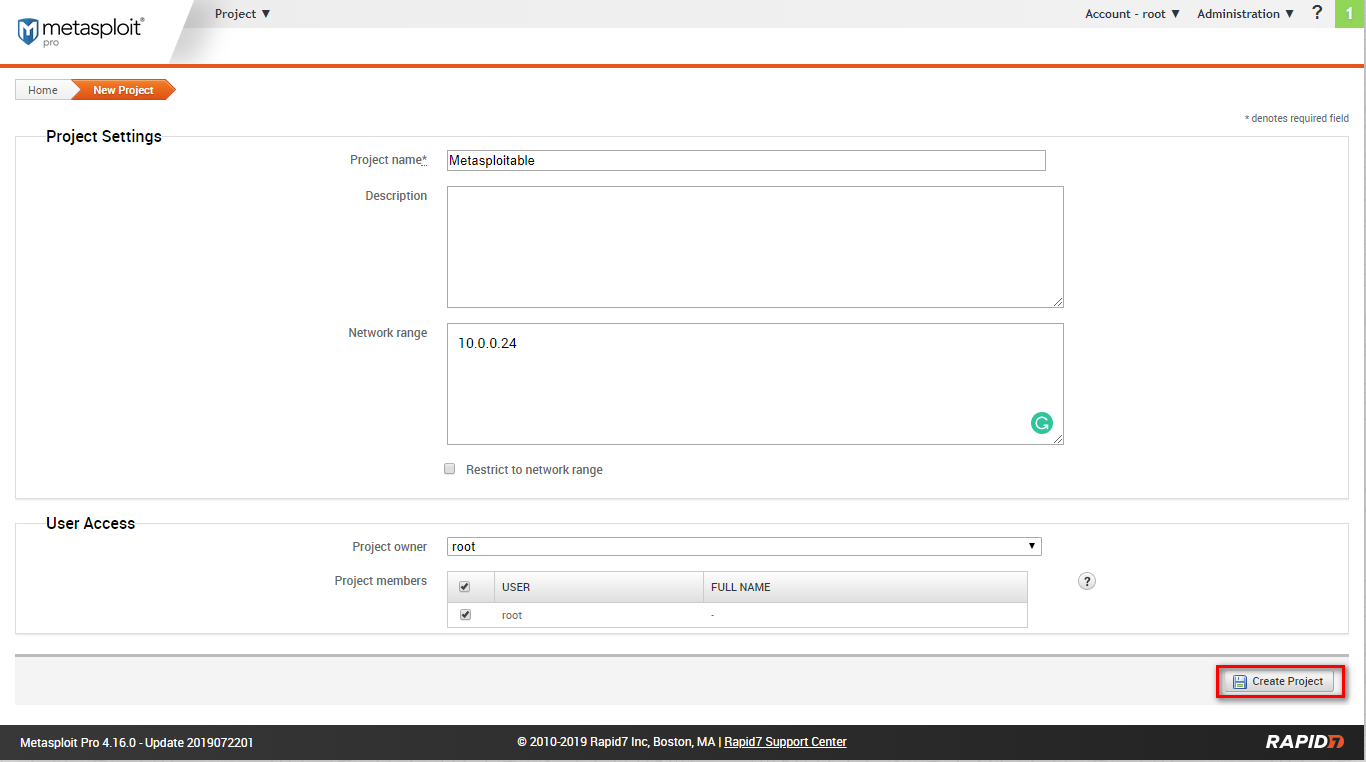

Create a new project for the target - Mestaploitable machine and start the scan.

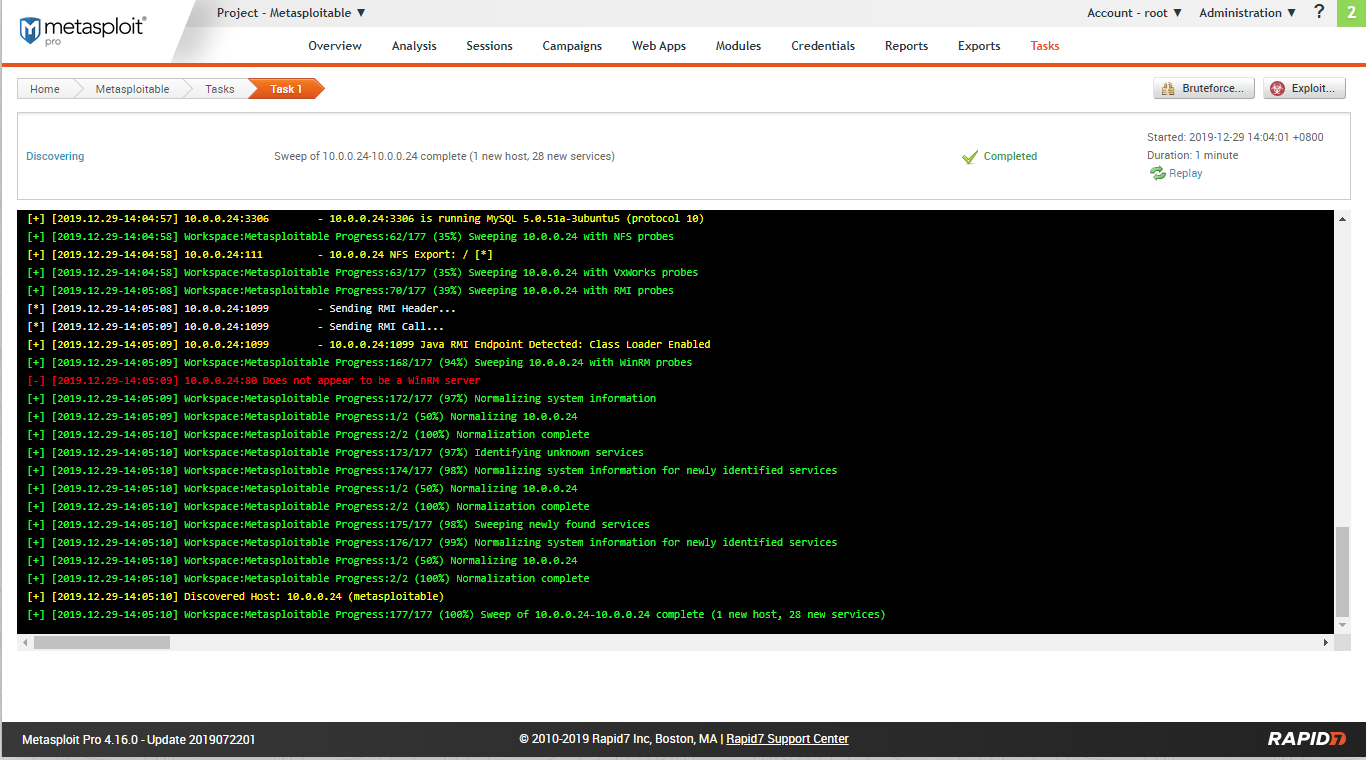

Start the scan task.

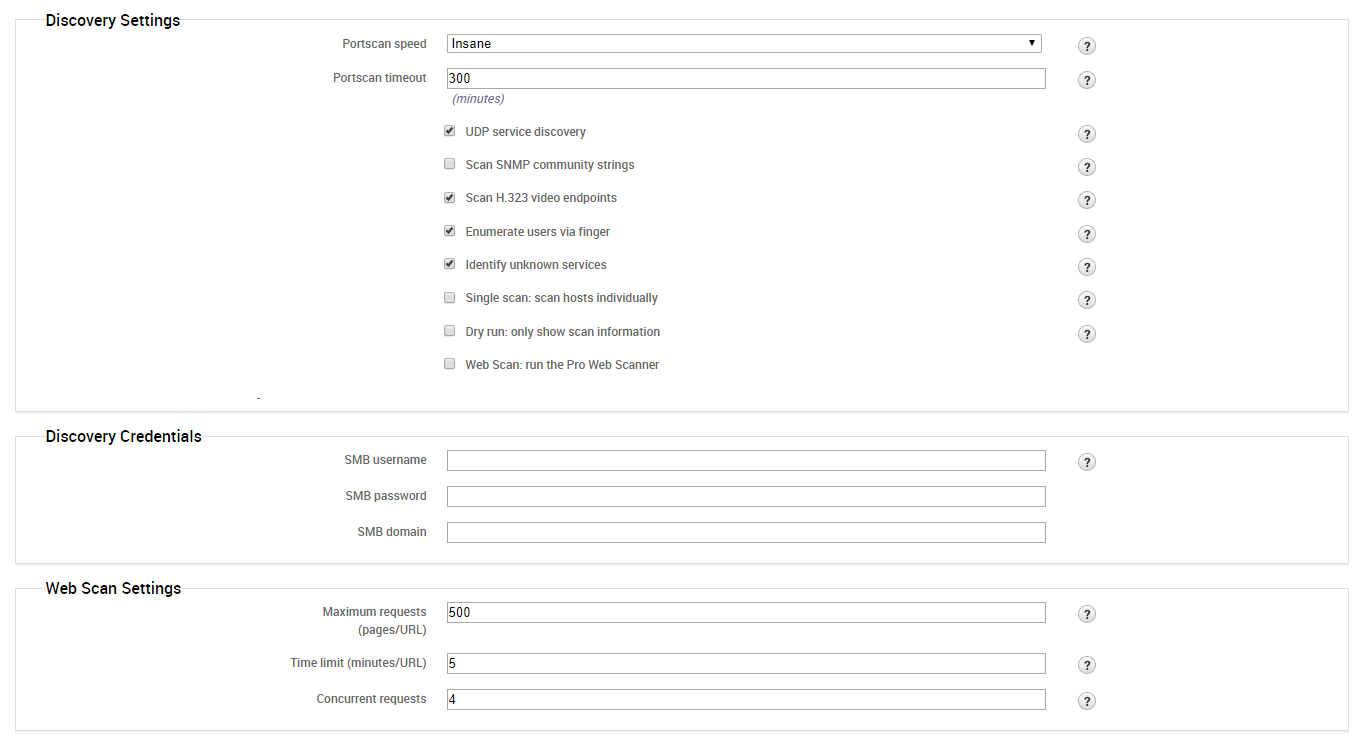

You can modify the advanced settings. But it is not a must.

Launch scan and wait for the results.

Ethical Hacking - GAINING ACCESS(5)的更多相关文章

- Ethical Hacking - GAINING ACCESS(1)

Gaining Access Introduction Everything is a computer Two main approaches (1)Server Side Do not requi ...

- Ethical Hacking - GAINING ACCESS(23)

CLIENT SIDE ATTACK - BeEF Framework Hooking targets using MITMF Tools: MITMF and BeEF Start BeEF and ...

- Ethical Hacking - GAINING ACCESS(6)

Server Side Attack Analysing scan results and exploiting target system. Go to the Analysis page and ...

- Ethical Hacking - GAINING ACCESS(24)

CLIENT SIDE ATTACKS - Detecting Trojan manually or using a sandbox Analyzing trojans Check the prope ...

- Ethical Hacking - GAINING ACCESS(22)

CLIENT SIDE ATTACKS - BeEf Framework Browser Exploitation Framework allowing us to launch a number o ...

- Ethical Hacking - GAINING ACCESS(21)

CLIENT SIDE ATTACKS - Trojan delivery method - using email spoofing Use gathered info to contract ta ...

- Ethical Hacking - GAINING ACCESS(20)

CLIENT SIDE ATTACKS - Spoofing backdoor extension Change the extension of the trojan from exe to a s ...

- Ethical Hacking - GAINING ACCESS(19)

Client-Side Attacks - Social Engineering Tool: The FAT RAT Just like Veil, it generates Undetectable ...

- Ethical Hacking - GAINING ACCESS(18)

CLIENT SIDE ATTACKS Backdooring ANY file Combine backdoor with any file - Generic solution. Users ar ...

- Ethical Hacking - GAINING ACCESS(17)

CLIENT SIDE ATTACKS - Backdooring exe' s Download an executable file first. VEIL - FRAMEWORK A backd ...

随机推荐

- Linux系统如何使用Fuser命令

本文不再更新,可能存在内容过时的情况,实时更新请访问原地址:Linux系统如何使用Fuser命令: 什么是Fuser命令? fuser命令是一个非常聪明的unix实用程序,用于查找正在使用某个文件.目 ...

- dart快速入门教程 (2)

2.变量和数据类型 2.1.变量和常量 变量通俗的说就是可以变化的量,作用就是用来存储数据,你可以把一个变量看作是一个水果篮,里面可以装苹果.梨.香蕉等,常量就是一个固定的值,和变量是相对的,变量可以 ...

- c++ string 用法

//char *和string 转换: string str="1234567; const char *p = str.c_str(); //不过这是的 *p 是const类型,不能对他进 ...

- VS2017 快捷键

VS2017注释:先CTRL+K 然后CTRL+C (ctrl按住不松,松开k按c) 取消注释:先CTRL+K,然后CTRL+U (ctrl按住不松,松开k按c)

- 关于Spring Boot中的业务层(Service)是否要创建接口的分析

在借助Spring Boot框架开发web项目时,在业务层(Service)这一部分,标准做法是:定义一个接口,然后再一个或多个类去实现.那么疑问来了: 为什么我们要维护两份同构代码,而不直接使用一个 ...

- ORA-12154: TNS:could not resolve the connect identifier specified. Solved.

进入系统属性页面 rundll32.exe shell32.dll,Control_RunDLL sysdm.cpl,, 并添加系统环境变量 ORACLE_HOME = ${path} TNS_ADM ...

- (私人收藏)Linux命令大全(修正版)

Linux命令大全(修正版) https://pan.baidu.com/s/1tPTv1PzCelBC_Eq-ASAOBg1yp3 文件传输 bye ftp ftpcount ftpshut ftp ...

- JS中同步和异步

首先,我们要知道,JavaScript的本质是一门浏览器脚本语言,在执行的时候是一行一行的执行,只有前面的代码执行完了才会执行后面的代码.JS是单线程语言指的就是这个意思. 同步和异步其实在进行任务执 ...

- laravel7使用auth进行用户认证

原文地址:https://www.wjcms.net/archives/laravel7使用auth进行用户认证 laravel7 版本移除了 auth,大家都知道以前版本是直接使用 php arti ...

- 重学 Java 设计模式:实战模版模式「模拟爬虫各类电商商品,生成营销推广海报场景」

作者:小傅哥 博客:https://bugstack.cn - 原创系列专题文章 沉淀.分享.成长,让自己和他人都能有所收获! 一.前言 黎明前的坚守,的住吗? 有人举过这样一个例子,先给你张北大的录 ...