基于BP的B/S架构破解

思路历程:

1、获取用户名

2、获取密码字典

3、使用BP爆破

案例:

管理人员在平时的网络生活中没有良好的个人信息保护,让不法份子有机可乘。例如WordPress等的类似网站使用PHP开发,虽然功能强大,但是后台登陆时却没有验证码,这让攻击者有机可乘。后台登录管理人员密码使用弱口令(什么是弱口令?简单点说就是对账户的密码设置太过简单,如:123,abcde等等)。

一、如何获取用户名?

要想成功破解一个网站的后台,有户名是关键的一点,而WordPress恰好比较容易获取到用户名,因为当管理员在WordPress中发表文章时,在前台会显示是谁(昵称)发布了文章,也就是文章的作者。这里的昵称极有可能是管理员的账户信息。

还有一种就是在管理员比较随意,没有安全意识的情况下,用户名使用admin等系统默认的用户名。

当然,获取他人的信息,怎么能少的了社会工程学(简单点来说就是通过与对象的交谈等通信手段或对象的QQ,微博等公开平台上获取我们想要的信息)的使用。我们还可以通过查看管理者通常使用的用户名来进行猜解。

二、如何获取密码?

光知道用户名还不行,没有密码照样白搭,那么,攻击者如何获取密码呢?

1、使用弱口令进行爆破。但是出现管理员使用弱口令的情况的是少之又少。

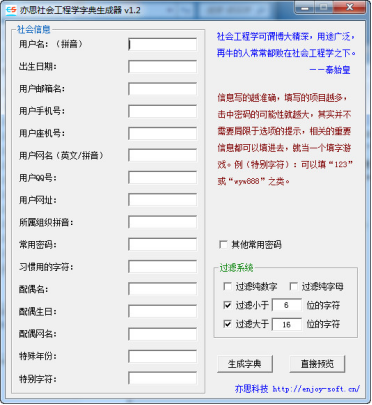

2、利用社会工程学获取姓名、年龄、出生年月、手机号等人们容易记住,并且经常习惯性的作为密码使用的特殊信息,之后使用亦思社会工程学字典生成器来生成密码字典。

这里我们用到的一个是亦思社会工程学字典生成器

动过搜集以上信息来生成字典

三、用BP爆破

拿到了用户名和密码字典之后使用神器BP进行爆破。攻击者在破解表单之前,一般会先寻找一个标志位,也就是登陆成功与失败的区别点,比如在登录页面,如果登录失败的话,就会有类似于“错误:XX密码不正确”这样的提示信息。

如果登陆成功,则不会有“密码不正确”字样出现。攻击者可以将此设置为标志位,如果找不到这样的字眼,则代表登陆成功。假设攻击者将“rememborme”设为关键字,接下来经过以下几个步骤即可破解出管理员的登录密码。

第一步:获取设置循环变量

第二步:设置PayLoad

第三步:设置标识位

第四步:寻找破解后的密码

第五步:利用漏洞破解留言板

详细案例请看同博客“铁三权限题目Writeup”——>http://www.cnblogs.com/Yuuki-/p/8538454.html

基于BP的B/S架构破解的更多相关文章

- 分享我们项目中基于EF事务机制的架构

写在前面: 1. 本文中单元测试用到的数据库,在执行测试之前,会被清空,即使用空数据库. 2. 本文中的单元测试都是正确通过的. 要理解EF的事务机制,首先要理解这2个类:TransactionSco ...

- 基于netty的微服务架构

基于netty的微服务架构 微服务一篇好文章 http://san-yun.iteye.com/blog/1693759 教程 http://udn.yyuap.com/doc/essential-n ...

- 新项目架构从零开始(三)------基于简单ESB的服务架构

这几个月一直在修改架构,所以迟迟没有更新博客. 新的架构是一个基于简单esb的服务架构,主要构成是esb服务注册,wcf服务,MVC项目构成. 首先,我门来看一看解决方案, 1.Common 在Com ...

- 分享我们项目中基于EF事务机制的架构 【转载】

http://www.cnblogs.com/leotsai/p/how-to-use-entity-framework-transaction-scope.html 写在前面: 1. 本文中单元测试 ...

- 基于 Docker 的微服务架构实践

本文来自作者 未闻 在 GitChat 分享的{基于 Docker 的微服务架构实践} 前言 基于 Docker 的容器技术是在2015年的时候开始接触的,两年多的时间,作为一名 Docker 的 D ...

- 配置percona mysql server 5.7基于gtid主主复制架构

配置mysql基于gtid主主复制架构 环境: 操作系统 centos7. x86_64 mysql版本:Percona-Server-- 测试环境: node1 10.11.0.210 node2 ...

- 前端调用后端的方法(基于restful接口的mvc架构)

1.前端调用后台: 建议用你熟悉的一门服务端程序,例如ASP,PHP,JSP,C#这些都可以,然后把需要的数据从数据库中获得,回传给客户端浏览器(其实一般就是写到HTML中,或者生成XML文件)然后在 ...

- 基于NMAP日志文件的暴力破解工具BruteSpray

基于NMAP日志文件的暴力破解工具BruteSpray 使用NMAP的-sV选项进行扫描,可以识别目标主机的端口对应的服务.用户可以针对这些服务进行认证爆破.为了方便渗透测试人员使用,Kali L ...

- 基于BP神经网络的字符识别研究

基于BP神经网络的字符识别研究 原文作者:Andrew Kirillov. http://www.codeproject.com/KB/cs/neural_network_ocr.aspx 摘要:本文 ...

随机推荐

- js 日期格式化函数(可自定义)

js 日期格式化函数 DateFormat var DateFormat = function (datetime, formatStr) { var dat = datetime; var str ...

- 逆袭之旅DAY24.XIA.二重进阶、双色球

一. 选择题. 1. 以下关于二重循环的说法正确的是(D). A. 二重循环就是一般程序中只能有两个循环 B. While循环不能嵌套在for循环里 C. 两个重叠的循环不能嵌套在第三个循环里. D. ...

- Win10系列:JavaScript多媒体

在应用程序的日常使用中,经常会使用多媒体播放器来播放多媒体文件,包括视频.音频等,因此对于开发者来说,学习多媒体播放技术对开发应用是很有帮助的.本小节主要介绍如何使用HTML5和JavaScrip实现 ...

- Daily record-June

June201. Dear, wake up! Seven o'clock now, it's time to get up. Wash your face and to have breakfast ...

- java⑨

do-while,先执行一次,再判断! do{ 循环体 }while(循环条件); 经典案例: 1. 需求: 01.记录每次用户购买的商品金额! 之后进行 结账! 02.增加购买商品的数量 ...

- MYSQL数据库字母数字混合字段排序问题

对MySQL数据表里的一个字符型字段排序,其内容格式为一位字母+顺序数字.数字没有前导零,长度不固定.这种含字母的数字序列,排序出来的结果和我们想要的结果是不一样的,因为它不是纯数字,只能按字符规则排 ...

- vue-router-9-HTML5 History 模式

vue-router 默认 hash 模式,页面不会重新加载 用路由的 history 模式,利用 history.pushState API 来完成 URL 跳转而无须重新加载页面. const r ...

- 用mysql存储过程代替递归查询

查询此表某个id=4028ab535e370cd7015e37835f52014b(公司1)下的所有数据 正常情况下,我们采用递归算法查询,如下 public void findCorpcompany ...

- SharePoint Framework 企业向导(一)

博客地址:http://blog.csdn.net/FoxDave 简介 SharePoint Framework(SPFx)是一个新的SharePoint用户接口扩展的开发模型,它用来补充现有的 ...

- Office 365 - For security reasons DTD is prohibited in this XML document

博客地址:http://blog.csdn.net/FoxDave 今天在测试东西的时候发现在本机运行CSOM代码或使用Office 365 PowerShell时,出现了如下错误: Connec ...