SpringSecurity Oauth2.0

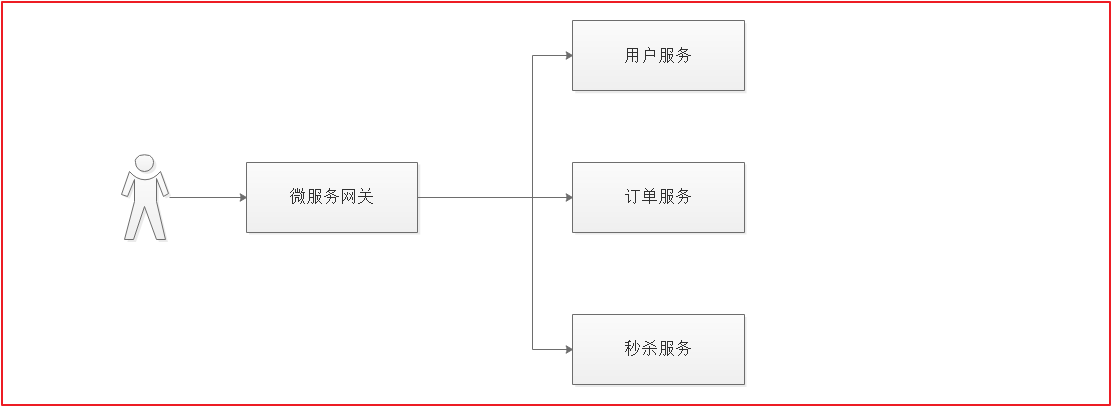

1.用户认证分析

上面流程图描述了用户要操作的各个微服务,用户查看个人信息需要访问客户微服务,下单需要访问订单微服务,秒杀抢购商品需要访问秒杀微服务。每个服务都需要认证用户的身份,身份认证成功后,需要识别用户的角色然后授权访问对应的功能。

1.1 认证与授权

身份认证

用户身份认证即用户去访问系统资源时系统要求验证用户的身份信息,身份合法方可继续访问。常见的用户身份认证表现形式有:用户名密码登录,指纹打卡等方式。说通俗点,就相当于校验用户账号密码是否正确。

用户授权

用户认证通过后去访问系统的资源,系统会判断用户是否拥有访问资源的权限,只允许访问有权限的系统资源,没有权限的资源将无法访问,这个过程叫用户授权。

1.2 单点登录

用户访问的项目中,至少有3个微服务需要识别用户身份,如果用户访问每个微服务都登录一次就太麻烦了,为了提高用户的体验,我们需要实现让用户在一个系统中登录,其他任意受信任的系统都可以访问,这个功能就叫单点登录。

单点登录(Single Sign On),简称为 SSO,是目前比较流行的企业业务整合的解决方案之一。 SSO的定义是在多个应用系统中,用户只需要登录一次就可以访问所有相互信任的应用系统

1.3 第三方账号登录

1.3.1 第三方登录介绍

随着国内及国外巨头们的平台开放战略以及移动互联网的发展,第三方登录已经不是一个陌生的产品设计概念了。 所谓的第三方登录,是说基于用户在第三方平台上已有的账号和密码来快速完成己方应用的登录或者注册的功能。而这里的第三方平台,一般是已经拥有大量用户的平台,国外的比如Facebook,Twitter等,国内的比如微博、微信、QQ等。

1.3.2 第三方登录优点

1.相比于本地注册,第三方登录一般来说比较方便、快捷,能够显著降低用户的注册和登录成本,方便用户实现快捷登录或注册。

2.不用费尽心思地应付本地注册对账户名和密码的各种限制,如果不考虑昵称的重复性要求,几乎可以直接一个账号走遍天下,再也不用在大脑或者什么地方记住N多不同的网站或App的账号和密码,整个世界一下子清静了。

3.在第一次绑定成功之后,之后用户便可以实现一键登录,使得后续的登录操作比起应用内的登录来容易了很多。

4.对于某些喜欢社交,并希望将更多自己的生活内容展示给朋友的人来说,第三方登录可以实现把用户在应用内的活动同步到第三方平台上,省去了用户手动发布动态的麻烦。但对于某些比较注重个人隐私的用户来说,则会有一些担忧,所以龙哥所说的这个优点是有前提的。

5.因为降低了用户的注册或登录成本,从而减少由于本地注册的繁琐性而带来的隐形用户流失,最终提高注册转化率。

6.对于某些应用来说,使用第三方登录完全可以满足自己的需要,因此不必要设计和开发一套自己的账户体系。

7.通过授权,可以通过在第三方平台上分享用户在应用内的活动在第三方平台上宣传自己,从而增加产品知名度。

8.通过授权,可以获得该用户在第三方平台上的好友或粉丝等社交信息,从而后续可以针对用户的社交关系网进行有目的性的营销宣传,为产品的市场推广提供另一种渠道。

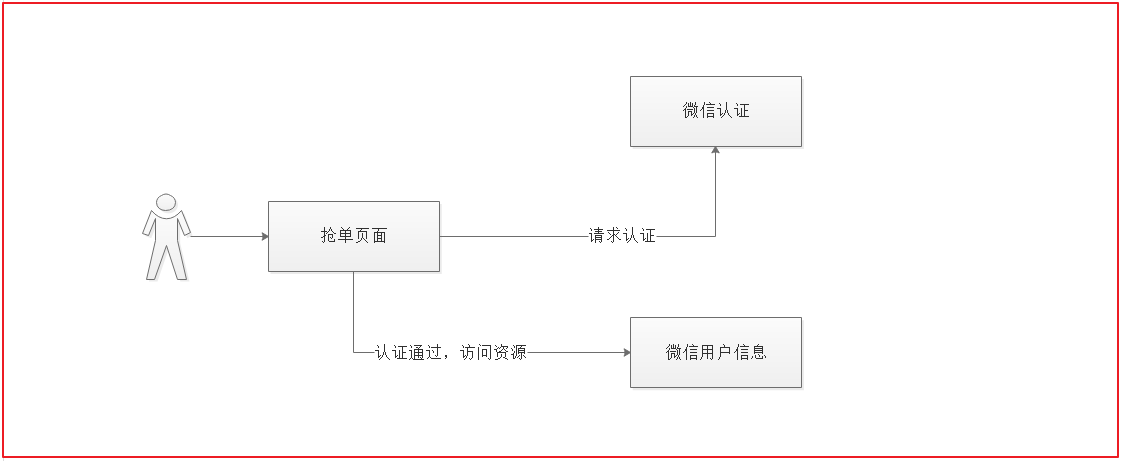

1.3.3 第三方认证

当需要访问第三方系统的资源时需要首先通过第三方系统的认证(例如:微信认证),由第三方系统对用户认证通过,并授权资源的访问权限。

2 认证技术方案

2.1 单点登录技术方案

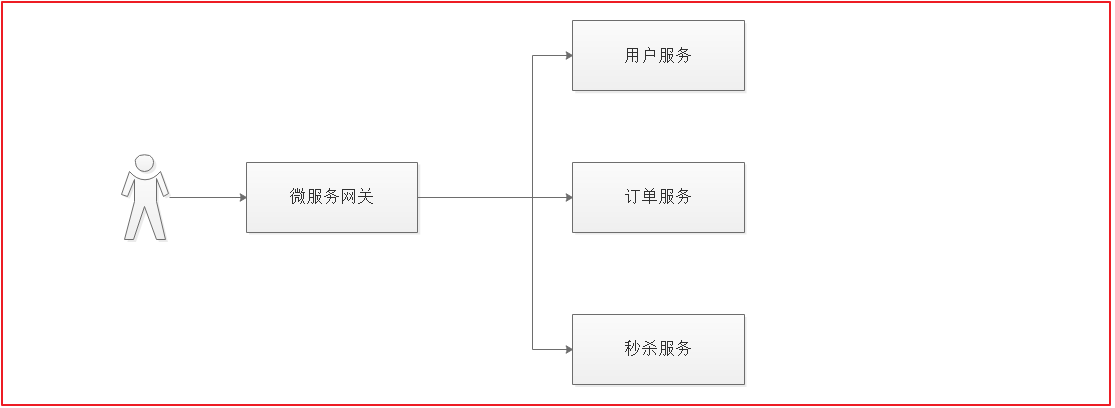

分布式系统要实现单点登录,通常将认证系统独立抽取出来,并且将用户身份信息存储在单独的存储介质,比如: MySQL、Redis,考虑性能要求,通常存储在Redis中,如下图:

单点登录的特点是:

1、认证系统为独立的系统。

2、各子系统通过Http或其它协议与认证系统通信,完成用户认证。

3、用户身份信息存储在Redis集群。

Java中有很多用户认证的框架都可以实现单点登录:

1、Apache Shiro.

2、CAS

3、Spring security CAS

2.2 Oauth2认证

OAuth(开放授权)是一个开放标准,允许用户授权第三方移动应用访问他们存储在另外的服务提供者上的信息,而不需要将用户名和密码提供给第三方移动应用或分享他们数据的所有内容,OAuth2.0是OAuth协议的延续版本。

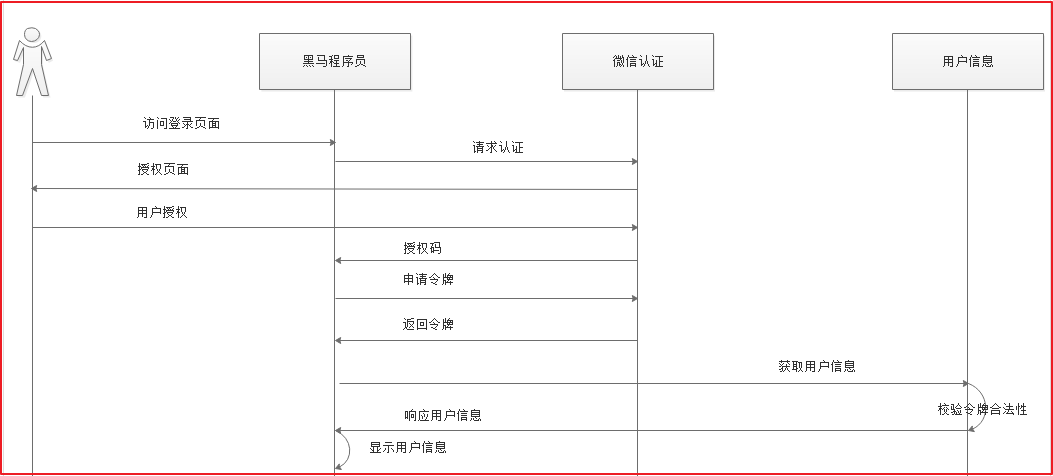

2.2.1 Oauth2认证流程

第三方认证技术方案最主要是解决认证协议的通用标准 问题,因为要实现 跨系统认证,各系统之间要遵循一定的接口协议。

1.客户端请求第三方授权

用户进入黑马程序的登录页面,点击微信的图标以微信账号登录系统,用户是自己在微信里信息的资源拥有者。

点击“用QQ账号登录”出现一个二维码,此时用户扫描二维码,开始给黑马程序员授权。

2.资源拥有者同意给客户端授权

资源拥有者扫描二维码表示资源拥有者同意给客户端授权,微信会对资源拥有者的身份进行验证, 验证通过后,QQ会询问用户是否给授权黑马程序员访问自己的QQ数据,用户点击“确认登录”表示同意授权,QQ认证服务器会颁发一个授权码,并重定向到黑马程序员的网站。

3.客户端获取到授权码,请求认证服务器申请令牌 此过程用户看不到,客户端应用程序请求认证服务器,请求携带授权码。

4.认证服务器向客户端响应令牌 认证服务器验证了客户端请求的授权码,如果合法则给客户端颁发令牌,令牌是客户端访问资源的通行证。 此交互过程用户看不到,当客户端拿到令牌后,用户在黑马程序员看到已经登录成功。

5.客户端请求资源服务器的资源 客户端携带令牌访问资源服务器的资源。 黑马程序员网站携带令牌请求访问微信服务器获取用户的基本信息。

6.资源服务器返回受保护资源 资源服务器校验令牌的合法性,如果合法则向用户响应资源信息内容。 注意:资源服务器和认证服务器可以是一个服务也可以分开的服务,如果是分开的服务,资源服务器通常要请求认证服务器来校验令牌的合法性。

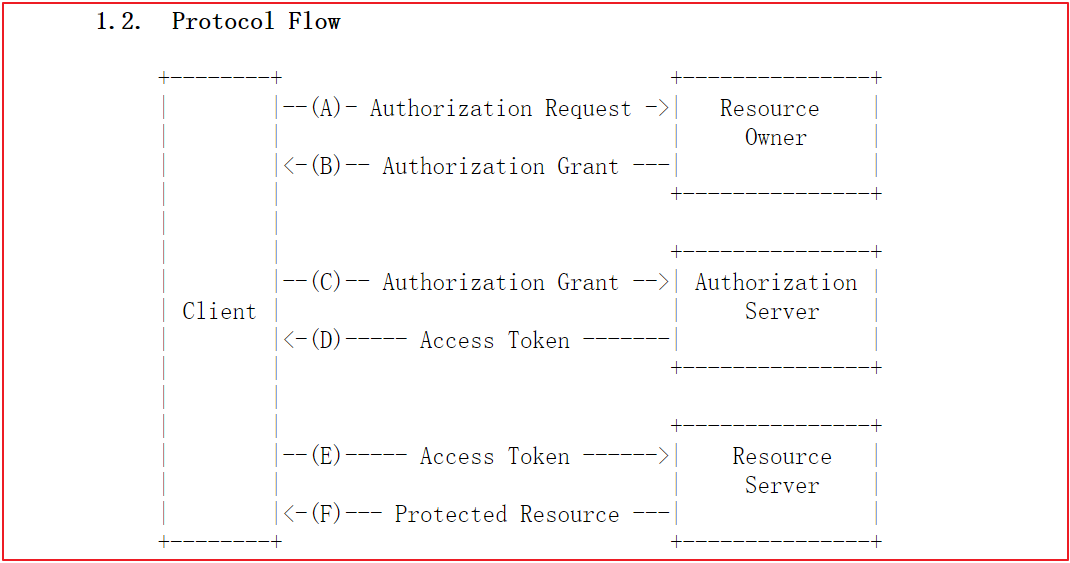

Oauth2包括以下角色:

1、客户端 本身不存储资源,需要通过资源拥有者的授权去请求资源服务器的资源

2、资源拥有者 通常为用户,也可以是应用程序,即该资源的拥有者。

3、授权服务器(也称认证服务器) 用来对资源拥有的身份进行认证、对访问资源进行授权。客户端要想访问资源需要通过认证服务器由资源拥有者授 权后方可访问。

4、资源服务器 存储资源的服务器

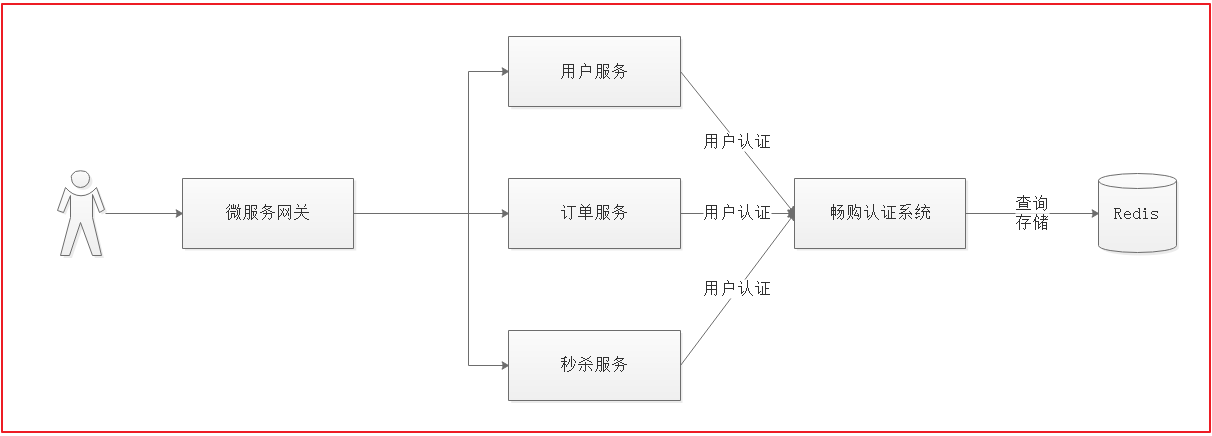

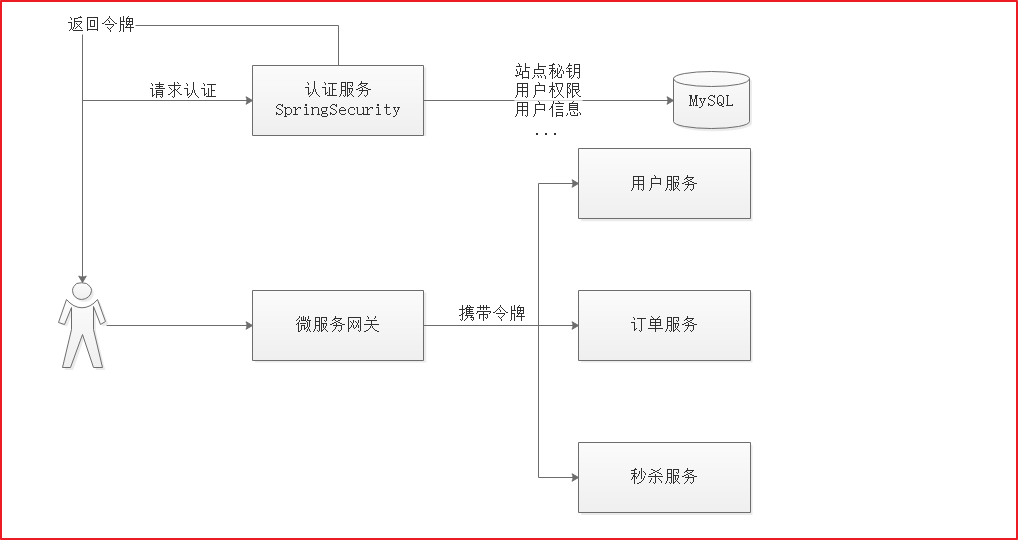

2.3 Spring security Oauth2认证解决方案

本项目采用 Spring security + Oauth2完成用户认证及用户授权,Spring security 是一个强大的和高度可定制的身份验证和访问控制框架,Spring security 框架集成了Oauth2协议,下图是项目认证架构图:

1、用户请求认证服务完成认证。

2、认证服务下发用户身份令牌,拥有身份令牌表示身份合法。

3、用户携带令牌请求资源服务,请求资源服务必先经过网关。

4、网关校验用户身份令牌的合法,不合法表示用户没有登录,如果合法则放行继续访问。

5、资源服务获取令牌,根据令牌完成授权。

6、资源服务完成授权则响应资源信息。

3.3 Oauth2授权模式

3.3.1 Oauth2授权模式

Oauth2有以下授权模式

1.授权码模式(Authorization Code)

2.隐式授权模式(Implicit)

3.密码模式(Resource Owner Password Credentials)

4.客户端模式(Client Credentials)

其中授权码模式和密码模式应用较多,本小节介绍授权码模式。

3.3.2 授权码授权实现

1、客户端请求第三方授权

2、用户(资源拥有者)同意给客户端授权(颁发授权码)

3、客户端获取到授权码,请求认证服务器申请令牌

4、认证服务器向客户端响应令牌

5、客户端请求资源服务器的资源,资源服务校验令牌合法性,完成授权

6、资源服务器返回受保护资源

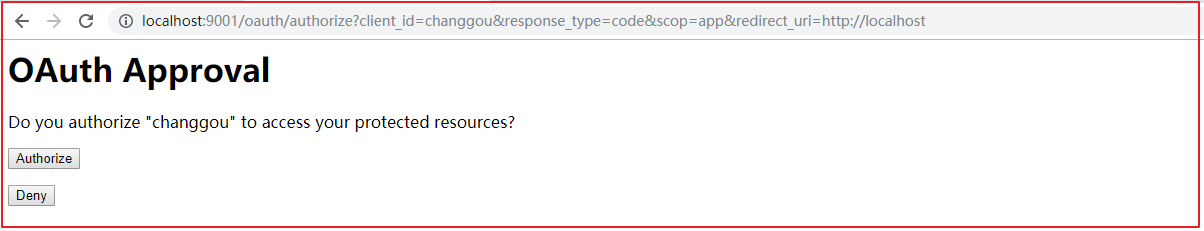

(1)申请授权码

http://localhost:9001/oauth/authorize?client_id=changgou&response_type=code&scop=app&redirect_uri=http://localhost

client_id:客户端id,和授权配置类中设置的客户端id一致。

response_type:授权码模式固定为code

scop:客户端范围,和授权配置类中设置的scop一致。

redirect_uri:跳转uri,当授权码申请成功后会跳转到此地址,并在后边带上code参数(授权码)

首先跳转到登录页面:

输入账号和密码,点击Login。 Spring Security接收到请求会调用UserDetailsService接口的loadUserByUsername方法查询用户正确的密码。 当前导入的基础工程中客户端ID为changgou,秘钥也为changgou即可认证通过。

接下来进入授权页面:

点击Authorize,接下来返回授权码: 认证服务携带授权码跳转redirect_uri,code=k45iLY就是返回的授权码

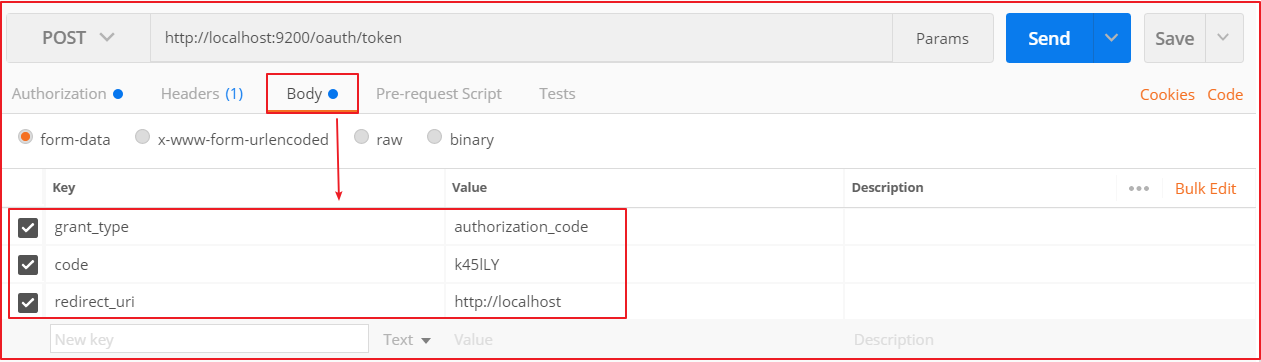

(2)申请令牌

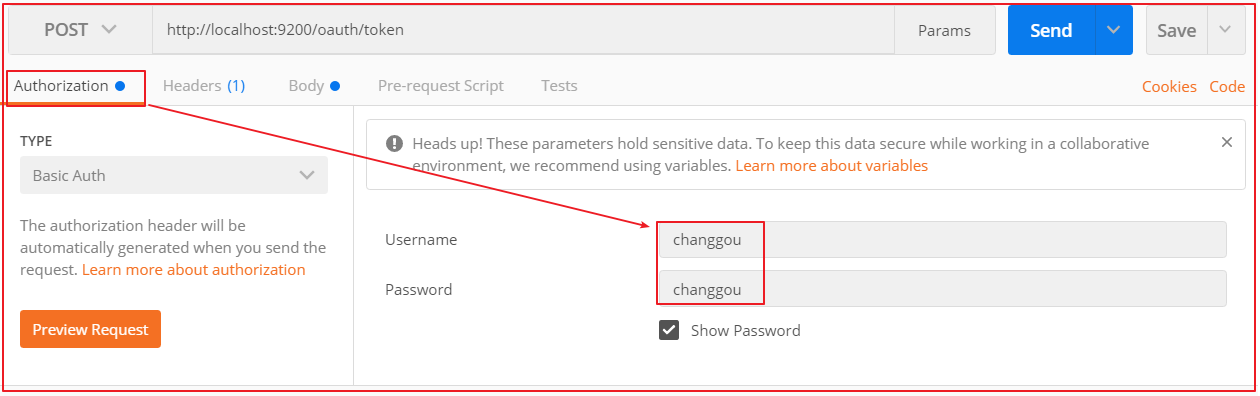

拿到授权码后,申请令牌。 Post请求:http://localhost:9001/oauth/token 参数如下:

grant_type:授权类型,填写authorization_code,表示授权码模式

code:授权码,就是刚刚获取的授权码,注意:授权码只使用一次就无效了,需要重新申请。

redirect_uri:申请授权码时的跳转url,一定和申请授权码时用的redirect_uri一致。

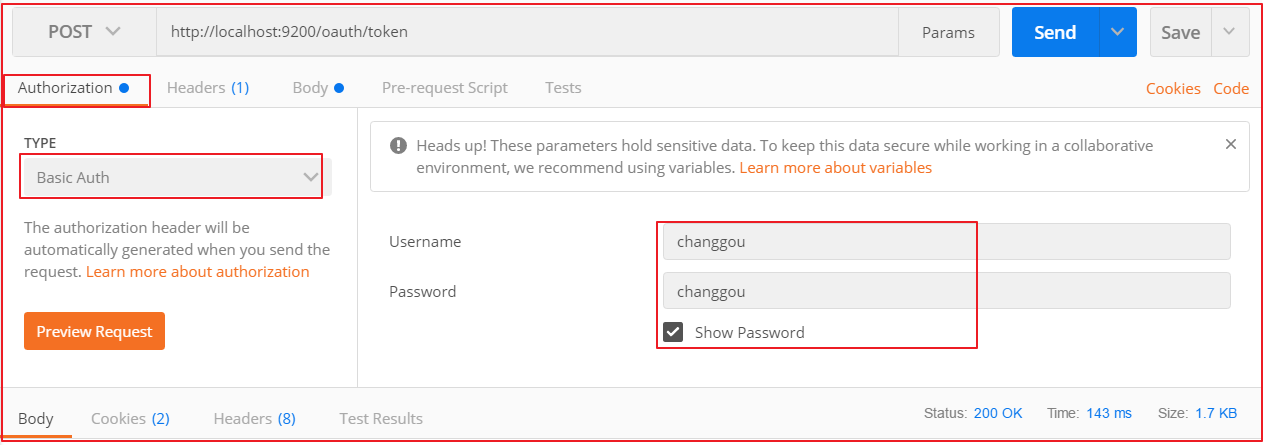

此链接需要使用 httpBasic认证。 什么是httpBasic认证?http协议定义的一种认证方式,将客户端id和客户端密码按照“客户端ID:客户端密码”的格式拼接,并用base64编码,放在header中请求服务端,

一个例子: Authorization:Basic WGNXZWJBcHA6WGNXZWJBcHA=WGNXZWJBcHA6WGNXZWJBcHA= 是用户名:密码的base64编码。 认证失败服务端返回 401 Unauthorized。

以上测试使用postman完成:

http basic认证:

客户端Id和客户端密码会匹配数据库oauth_client_details表中的客户端id及客户端密码。

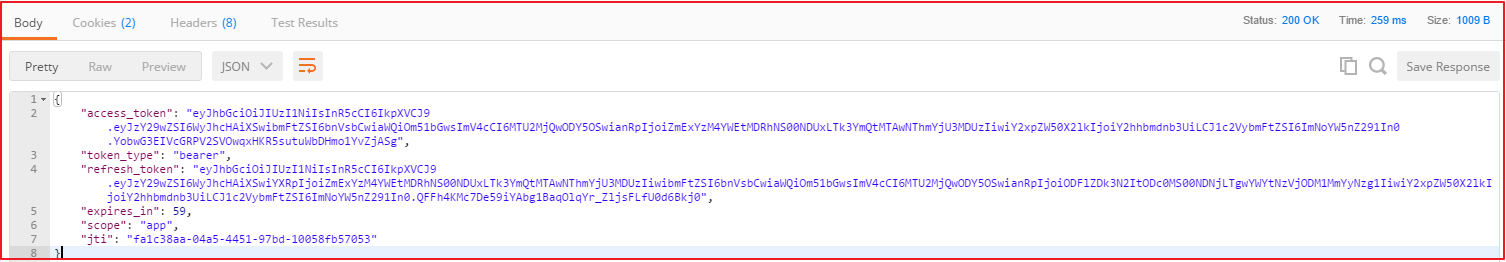

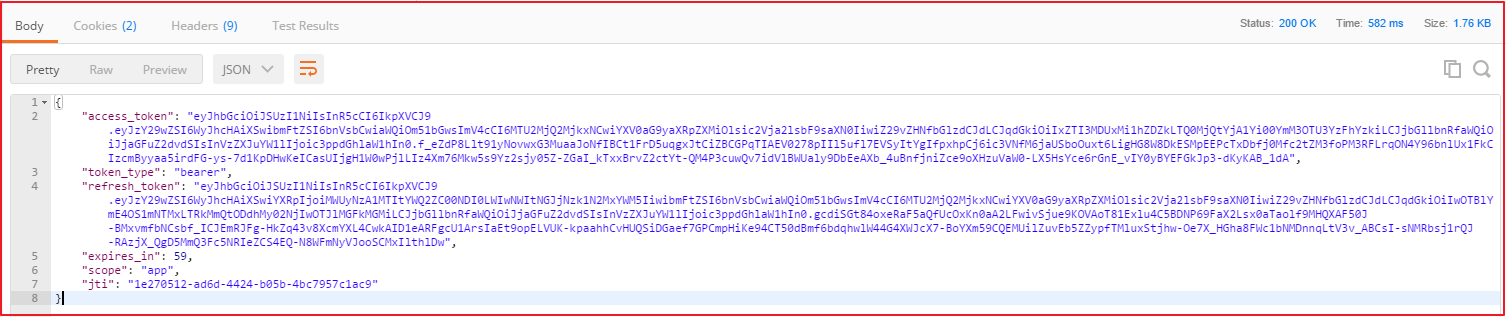

点击发送: 申请令牌成功

access_token:访问令牌,携带此令牌访问资源

token_type:有MAC Token与Bearer Token两种类型,两种的校验算法不同,RFC 6750建议Oauth2采用 Bearer Token(http://www.rfcreader.com/#rfc6750)。

refresh_token:刷新令牌,使用此令牌可以延长访问令牌的过期时间。

expires_in:过期时间,单位为秒。

scope:范围,与定义的客户端范围一致。

jti:当前token的唯一标识

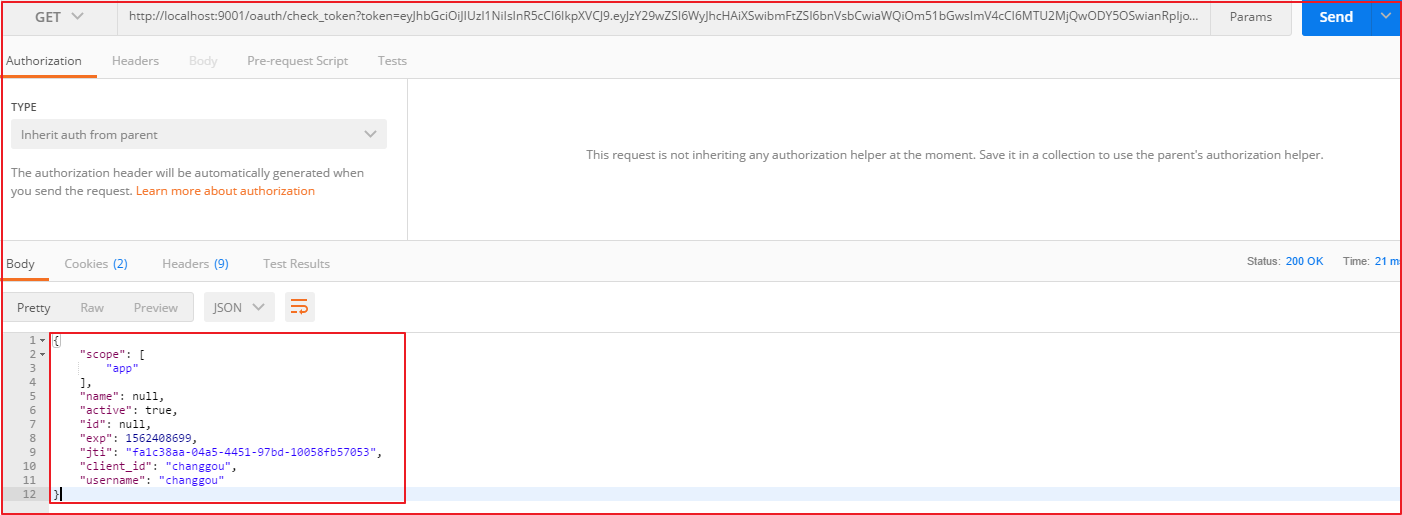

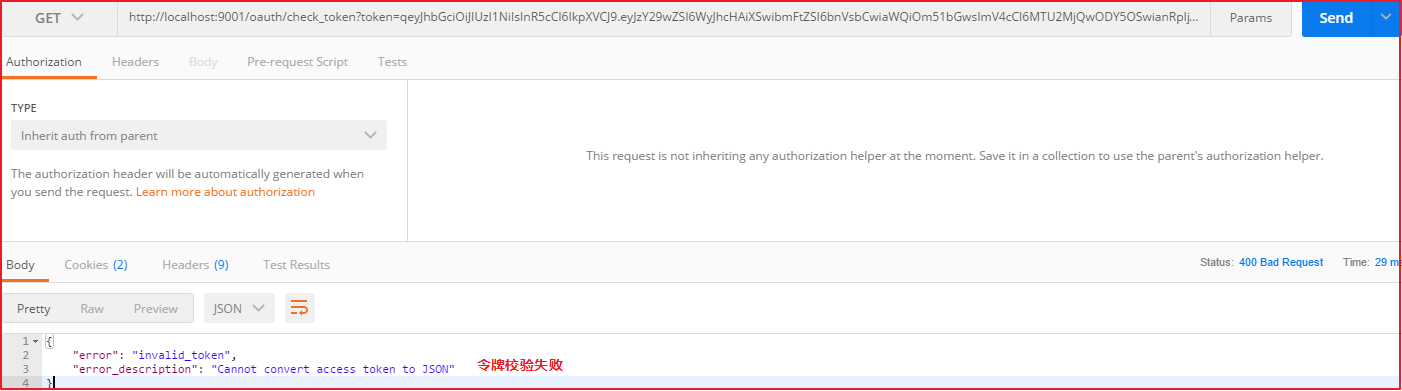

(3)令牌校验

Spring Security Oauth2提供校验令牌的端点,如下:

Get: http://localhost:9001/oauth/check_token?token= [access_token]

参数:

token:令牌

使用postman测试如下:

如果令牌校验失败,会出现如下结果:

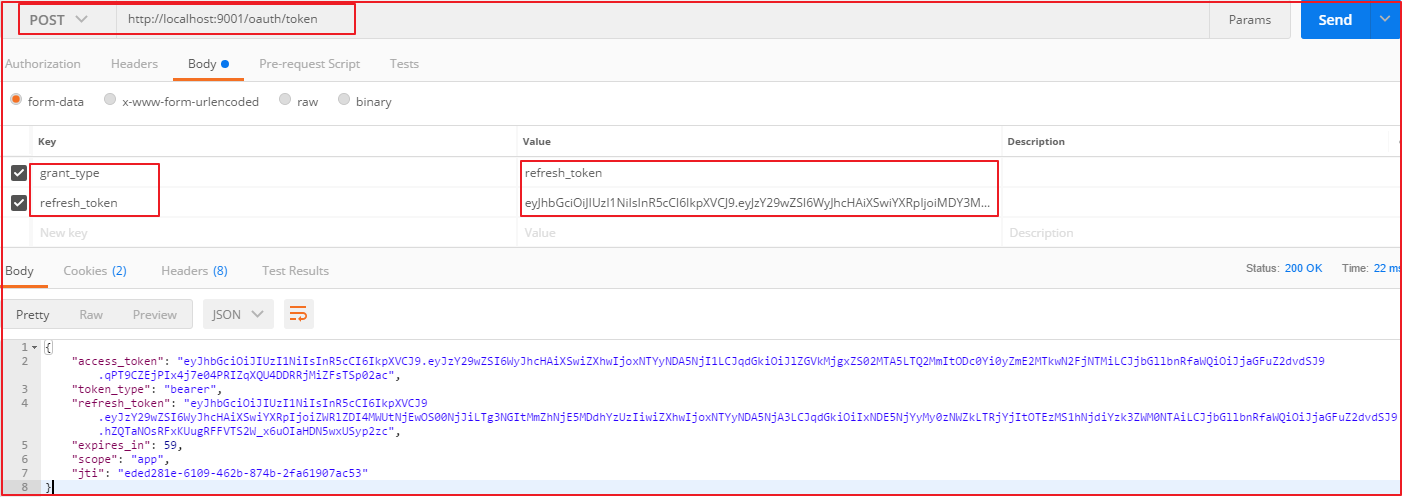

(4)刷新令牌

刷新令牌是当令牌快过期时重新生成一个令牌,它于授权码授权和密码授权生成令牌不同,刷新令牌不需要授权码 也不需要账号和密码,只需要一个刷新令牌、客户端id和客户端密码。

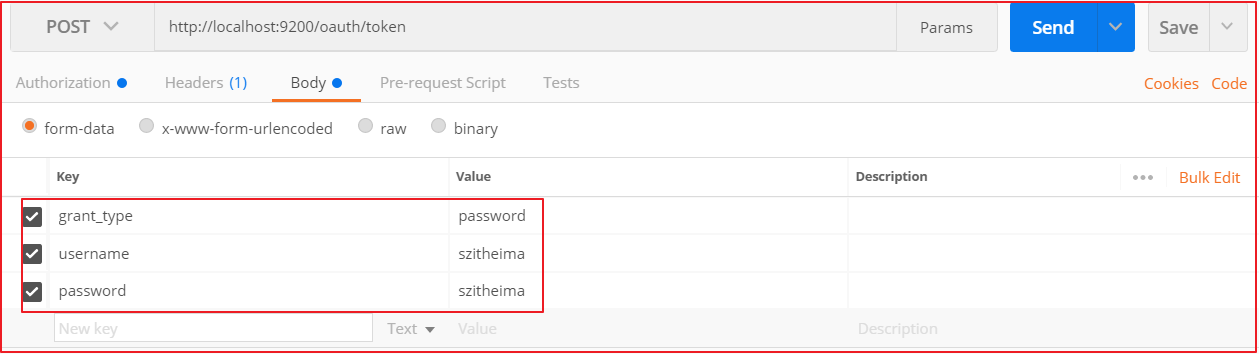

3.3.3 密码授权实现

(1)认证

密码模式(Resource Owner Password Credentials)与授权码模式的区别是申请令牌不再使用授权码,而是直接 通过用户名和密码即可申请令牌。

测试如下:

Post请求:http://localhost:9001/oauth/token

参数:

grant_type:密码模式授权填写password

username:账号

password:密码

并且此链接需要使用 http Basic认证。

(2)校验令牌

Spring Security Oauth2提供校验令牌的端点,如下:

Get: http://localhost:9001/oauth/check_token?token=

参数:

token:令牌

使用postman测试如下:

返回结果:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

{

"companyId": null,

"userpic": null,

"scope": [

"app"

],

"name": null,

"utype": null,

"active": true,

"id": null,

"exp": 1990221534,

"jti": "5b96666e-436b-4301-91b5-d89f9bbe6edb",

"client_id": "changgou",

"username": "szitheima"

}

exp:过期时间,long类型,距离1970年的秒数(new Date().getTime()可得到当前时间距离1970年的毫秒数)。

user_name: 用户名

client_id:客户端Id,在oauth_client_details中配置

scope:客户端范围,在oauth_client_details表中配置

jti:与令牌对应的唯一标识 companyId、userpic、name、utype、

id:这些字段是本认证服务在Spring Security基础上扩展的用户身份信息

(3)刷新令牌

刷新令牌是当令牌快过期时重新生成一个令牌,它于授权码授权和密码授权生成令牌不同,刷新令牌不需要授权码 也不需要账号和密码,只需要一个刷新令牌、客户端id和客户端密码。

测试如下: Post:http://localhost:9001/oauth/token

参数:

grant_type: 固定为 refresh_token

refresh_token:刷新令牌(注意不是access_token,而是refresh_token)

刷新令牌成功,会重新生成新的访问令牌和刷新令牌,令牌的有效期也比旧令牌长。

刷新令牌通常是在令牌快过期时进行刷新 。

4 资源服务授权

4.1 资源服务授权流程

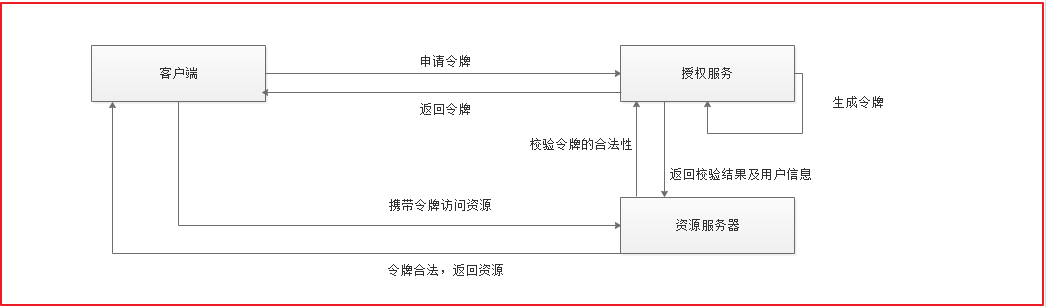

(1)传统授权流程

资源服务器授权流程如上图,客户端先去授权服务器申请令牌,申请令牌后,携带令牌访问资源服务器,资源服务器访问授权服务校验令牌的合法性,授权服务会返回校验结果,如果校验成功会返回用户信息给资源服务器,资源服务器如果接收到的校验结果通过了,则返回资源给客户端。

传统授权方法的问题是用户每次请求资源服务,资源服务都需要携带令牌访问认证服务去校验令牌的合法性,并根 据令牌获取用户的相关信息,性能低下。

(2)公钥私钥授权流程

传统的授权模式性能低下,每次都需要请求授权服务校验令牌合法性,我们可以利用公钥私钥完成对令牌的加密,如果加密解密成功,则表示令牌合法,如果加密解密失败,则表示令牌无效不合法,合法则允许访问资源服务器的资源,解密失败,则不允许访问资源服务器资源。

上图的业务流程如下:

1、客户端请求认证服务申请令牌

2、认证服务生成令牌认证服务采用非对称加密算法,使用私钥生成令牌。

3、客户端携带令牌访问资源服务客户端在Http header 中添加: Authorization:Bearer 令牌。

4、资源服务请求认证服务校验令牌的有效性资源服务接收到令牌,使用公钥校验令牌的合法性。

5、令牌有效,资源服务向客户端响应资源信息

5 认证开发

5.1 需求分析

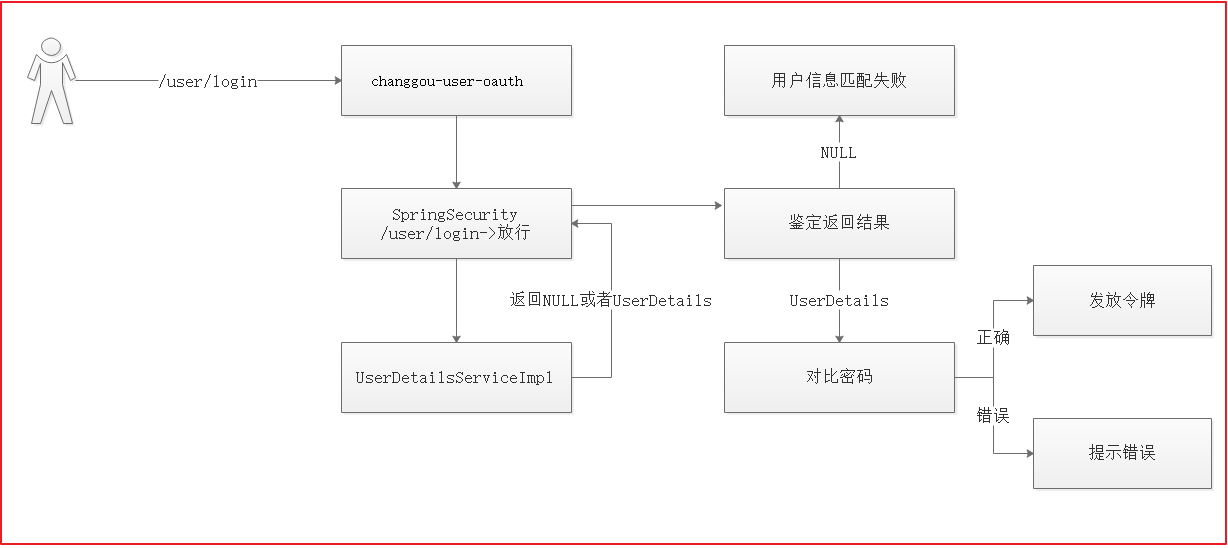

用户登录的流程图如下:

执行流程:

1、用户登录,请求认证服务

2、认证服务认证通过,生成jwt令牌,将jwt令牌及相关信息写入cookie

3、用户访问资源页面,带着cookie到网关

4、网关从cookie获取token,如果存在token,则校验token合法性,如果不合法则拒绝访问,否则放行

5、用户退出,请求认证服务,删除cookie中的token

5.2 认证服务

5.2.1 认证需求分析

认证服务需要实现的功能如下:

1、登录接口

前端post提交账号、密码等,用户身份校验通过,生成令牌,并将令牌写入cookie。

2、退出接口 校验当前用户的身份为合法并且为已登录状态。 将令牌从cookie中删除。

5.2.2 工具封装

在changgou-user-oauth工程中添加如下工具对象,方便操作令牌信息。

创建com.changgou.oauth.util.AuthToken类,存储用户令牌数据,代码如下:

1

2

3

4

5

6

7

8

9

10

11

public class AuthToken implements Serializable{ //令牌信息

String accessToken;

//刷新token(refresh_token)

String refreshToken;

//jwt短令牌

String jti; //...get...set

}

创建com.changgou.oauth.util.CookieUtil类,操作Cookie,代码如下:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

public class CookieUtil { /**

* 设置cookie

*

* @param response

* @param name cookie名字

* @param value cookie值

* @param maxAge cookie生命周期 以秒为单位

*/

public static void addCookie(HttpServletResponse response, String domain, String path, String name,

String value, int maxAge, boolean httpOnly) {

Cookie cookie = new Cookie(name, value);

cookie.setDomain(domain);

cookie.setPath(path);

cookie.setMaxAge(maxAge);

cookie.setHttpOnly(httpOnly);

response.addCookie(cookie);

} /**

* 根据cookie名称读取cookie

* @param request

* @return map<cookieName,cookieValue>

*/ public static Map<String,String> readCookie(HttpServletRequest request, String ... cookieNames) {

Map<String,String> cookieMap = new HashMap<String,String>();

Cookie[] cookies = request.getCookies();

if (cookies != null) {

for (Cookie cookie : cookies) {

String cookieName = cookie.getName();

String cookieValue = cookie.getValue();

for(int i=0;i<cookieNames.length;i++){

if(cookieNames[i].equals(cookieName)){

cookieMap.put(cookieName,cookieValue);

}

}

}

}

return cookieMap; }

}

创建com.changgou.oauth.util.UserJwt类,封装SpringSecurity中User信息以及用户自身基本信息,代码如下:

1

2

3

4

5

6

7

8

9

10

public class UserJwt extends User {

private String id; //用户ID

private String name; //用户名字 public UserJwt(String username, String password, Collection<? extends GrantedAuthority> authorities) {

super(username, password, authorities);

} //...get...set

}

5.2.3 业务层

如上图,我们现在实现一个认证流程,用户从页面输入账号密码,到认证服务的Controller层,Controller层调用Service层,Service层调用OAuth2.0的认证地址,进行密码授权认证操作,如果账号密码正确了,就返回令牌信息给Service层,Service将令牌信息给Controller层,Controller层将数据存入到Cookie中,再响应用户。

创建com.changgou.oauth.service.AuthService接口,并添加授权认证方法:

1

2

3

4

5

6

7

public interface AuthService { /***

* 授权认证方法

*/

AuthToken login(String username, String password, String clientId, String clientSecret);

}

创建com.changgou.oauth.service.impl.AuthServiceImpl实现类,实现获取令牌数据,这里认证获取令牌采用的是密码授权模式,用的是RestTemplate向OAuth服务发起认证请求,代码如下:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

@Service

public class AuthServiceImpl implements AuthService { @Autowired

private LoadBalancerClient loadBalancerClient; @Autowired

private RestTemplate restTemplate; /***

* 授权认证方法

* @param username

* @param password

* @param clientId

* @param clientSecret

* @return

*/

@Override

public AuthToken login(String username, String password, String clientId, String clientSecret) {

//申请令牌

AuthToken authToken = applyToken(username,password,clientId, clientSecret);

if(authToken == null){

throw new RuntimeException("申请令牌失败");

}

return authToken;

} /****

* 认证方法

* @param username:用户登录名字

* @param password:用户密码

* @param clientId:配置文件中的客户端ID

* @param clientSecret:配置文件中的秘钥

* @return

*/

private AuthToken applyToken(String username, String password, String clientId, String clientSecret) {

//选中认证服务的地址

ServiceInstance serviceInstance = loadBalancerClient.choose("user-auth");

if (serviceInstance == null) {

throw new RuntimeException("找不到对应的服务");

}

//获取令牌的url

String path = serviceInstance.getUri().toString() + "/oauth/token";

//定义body

MultiValueMap<String, String> formData = new LinkedMultiValueMap<>();

//授权方式

formData.add("grant_type", "password");

//账号

formData.add("username", username);

//密码

formData.add("password", password);

//定义头

MultiValueMap<String, String> header = new LinkedMultiValueMap<>();

header.add("Authorization", httpbasic(clientId, clientSecret));

//指定 restTemplate当遇到400或401响应时候也不要抛出异常,也要正常返回值

restTemplate.setErrorHandler(new DefaultResponseErrorHandler() {

@Override

public void handleError(ClientHttpResponse response) throws IOException {

//当响应的值为400或401时候也要正常响应,不要抛出异常

if (response.getRawStatusCode() != 400 && response.getRawStatusCode() != 401) {

super.handleError(response);

}

}

});

Map map = null;

try {

//http请求spring security的申请令牌接口

ResponseEntity<Map> mapResponseEntity = restTemplate.exchange(path, HttpMethod.POST,new HttpEntity<MultiValueMap<String, String>>(formData, header), Map.class);

//获取响应数据

map = mapResponseEntity.getBody();

} catch (RestClientException e) {

throw new RuntimeException(e);

}

if(map == null || map.get("access_token") == null || map.get("refresh_token") == null || map.get("jti") == null) {

//jti是jwt令牌的唯一标识作为用户身份令牌

throw new RuntimeException("创建令牌失败!");

} //将响应数据封装成AuthToken对象

AuthToken authToken = new AuthToken();

//访问令牌(jwt)

String accessToken = (String) map.get("access_token");

//刷新令牌(jwt)

String refreshToken = (String) map.get("refresh_token");

//jti,作为用户的身份标识

String jwtToken= (String) map.get("jti");

authToken.setJti(jwtToken);

authToken.setAccessToken(accessToken);

authToken.setRefreshToken(refreshToken);

return authToken;

} /***

* base64编码

* @param clientId

* @param clientSecret

* @return

*/

private String httpbasic(String clientId,String clientSecret){

//将客户端id和客户端密码拼接,按“客户端id:客户端密码”

String string = clientId+":"+clientSecret;

//进行base64编码

byte[] encode = Base64Utils.encode(string.getBytes());

return "Basic "+new String(encode);

}

}

5.2.4 控制层

创建控制层com.changgou.oauth.controller.AuthController,编写用户登录授权方法,代码如下

@RestController

@RequestMapping(value = "/user")

public class AuthController {

//客户端ID

@Value("${auth.clientId}")

private String clientId;

//秘钥

@Value("${auth.clientSecret}")

private String clientSecret;

//Cookie存储的域名

@Value("${auth.cookieDomain}")

private String cookieDomain;

//Cookie生命周期

@Value("${auth.cookieMaxAge}")

private int cookieMaxAge;

@Autowired

AuthService authService;

@PostMapping("/login")

public Result login(String username, String password) {

if(StringUtils.isEmpty(username)){

throw new RuntimeException("用户名不允许为空");

}

if(StringUtils.isEmpty(password)){

throw new RuntimeException("密码不允许为空");

}

//申请令牌

AuthToken authToken = authService.login(username,password,clientId,clientSecret);

//用户身份令牌

String access_token = authToken.getAccessToken();

//将令牌存储到cookie

saveCookie(access_token);

return new Result(true, StatusCode.OK,"登录成功!");

}

/***

* 将令牌存储到cookie

* @param token

*/

private void saveCookie(String token){

HttpServletResponse response = ((ServletRequestAttributes) RequestContextHolder.getRequestAttributes()).getResponse();

CookieUtil.addCookie(response,cookieDomain,"/","Authorization",token,cookieMaxAge,false);

}

}

SpringSecurity Oauth2.0的更多相关文章

- 使用SpringSecurity Oauth2.0实现自定义鉴权中心

Oauth2.0是什么不在赘述,本文主要介绍如何使用SpringSecurity Oauth2.0实现自定义的用户校验 1.鉴权中心服务 首先,列举一下我们需要用到的依赖,本文采用的是数据库保存用户信 ...

- spring-security oauth2.0简单集成

github地址:https://github.com/intfish123/oauth.git 需要2个服务,一个认证授权服务,一个资源服务 认证授权服务为客户端颁发令牌,资源服务用于客户端获取用户 ...

- Spring Boot 2.0 利用 Spring Security 实现简单的OAuth2.0认证方式2

0.前言 经过前面一小节已经基本配置好了基于SpringBoot+SpringSecurity+OAuth2.0的环境.这一小节主要对一些写固定InMemory的User和Client进行扩展.实现动 ...

- spring security oauth2.0 实现

oauth应该属于security的一部分.关于oauth的的相关知识可以查看阮一峰的文章:http://www.ruanyifeng.com/blog/2014/05/oauth_2_0.html ...

- SpringBoot之oauth2.0学习之服务端配置快速上手

现在第三方登录的例子数见不鲜.其实在这种示例当中,oauth2.0是使用比较多的一种授权登录的标准.oauth2.0也是从oauth1.0升级过来的.那么关于oauth2.0相关的概念及其原理,大家可 ...

- Spring Cloud 微服务中搭建 OAuth2.0 认证授权服务

在使用 Spring Cloud 体系来构建微服务的过程中,用户请求是通过网关(ZUUL 或 Spring APIGateway)以 HTTP 协议来传输信息,API 网关将自己注册为 Eureka ...

- Spring Boot 2.0 利用 Spring Security 实现简单的OAuth2.0认证方式1

0. 前言 之前帐号认证用过自己写的进行匹配,现在要学会使用标准了.准备了解和使用这个OAuth2.0协议. 1. 配置 1.1 配置pom.xml 有些可能会用不到,我把我项目中用到的所有包都贴出来 ...

- Springboot2+SpringSecurity+Oauth2+Mysql数据库实现持久化客户端数据

目录 介绍 建表,初始化数据 工程配置 Authorization Server - Spring Security配置 Authorization Server - 授权服务器 Resource S ...

- OAuth2.0分布式系统环境搭建

好好学习,天天向上 本文已收录至我的Github仓库DayDayUP:github.com/RobodLee/DayDayUP,欢迎Star,更多文章请前往:目录导航 介绍 OAuth(开放授权)是一 ...

随机推荐

- JDK 之 HttpClient(jdk11)

HttpClient 简介 java.net.http.HttpClient 是 jdk11 中正式启用的一个 http 工具类(其实早在 jdk9 的时候就已经存在了,只是处于孵化期),官方寓意为想 ...

- C#简单配置类及数据绑定

目录 简介 配置基类 派生配置类 数据绑定 Winform中的数据绑定 WPF下的数据绑定 附件 简介 本文实现一个简单的配置类,原理比较简单,适用于一些小型项目.主要实现以下功能: 保存配置到jso ...

- [第二章]c++学习笔记5(类型转换构造函数)

使用例 析构函数 使用例 析构函数和数组 delete运算符导致析构函数的调用

- Django笔记&教程 2-2 URL详细匹配规则

Django 自学笔记兼学习教程第2章第2节--URL详细匹配规则 点击查看教程总目录 本章第一节中我们简单介绍了URL与View关系 简单概括来说,网页请求的url会通过urls.py里面的urlp ...

- scrapy获取当当网中数据

yield 1. 带有 yield 的函数不再是一个普通函数,而是一个生成器generator,可用于迭代 2. yield 是一个类似 return 的关键字,迭代一次遇到yield时就返回yiel ...

- requests之代理的使用

import requests # 访问url url = 'http://www.baidu.com/s?' # 请求头 headers = { 'User-Agent': 'Mozilla/5.0 ...

- Python 匿名函数用法和return语句

匿名函数用法1.什么是匿名函数 函数定义过程中,没有给定名称函数,python中用lambda表达式创建匿名函数 lambda只是一个表达式,函数体比def简单 lambda主题是一 ...

- [cf787E]Till I Collapse

考虑对询问分块,对于i<K的询问,暴力处理,时间复杂度为o(Kn):对于i>K的询问,发现答案都小于n/K且满足单调性,那么可以二分出每一段相同的答案,时间复杂度为$o(n^{2}log_ ...

- ROS机器人开发实践1->SSH远程登录要点记录

1.有线网卡 设置 找到有线网络,点击设置,修改其中的IPv4的地址和子网掩码. 1 //地址 2 192.168.xxx.xxx 3 //子网掩码 4 255.255.255.0 点击应用 2.配置 ...

- Codeforces 750E - New Year and Old Subsequence(线段树维护矩阵乘法,板子题)

Codeforces 题目传送门 & 洛谷题目传送门 u1s1 我做这道 *2600 的动力是 wjz 出了道这个套路的题,而我连起码的思路都没有,wtcl/kk 首先考虑怎样对某个固定的串计 ...