《Kali渗透基础》05. 主动信息收集(二)

@

本系列侧重方法论,各工具只是实现目标的载体。

命令与工具只做简单介绍,其使用另见《安全工具录》。

本文以 kali-linux-2022.3-vmware-amd64 为例。

1:端口扫描

意义:

- 端口对应网络服务及应用程序。

- 服务端程序漏洞通过端口攻入。

- 发现开放的端口,就有更具体的攻击面。

原理:

UDP 端口扫描:

- UDP 是一个无连接的协议,因此 UDP 扫描需要发送探测报文并等待响应。

假设 ICMP port-unreachable 响应代表端口关闭(可能误判) - 完整的 UPD 应用层请求:准确性高、耗时巨大。

TCP 端口扫描:

全连接扫描(TCP Connect Scan)

扫描器尝试与目标主机的端口建立完整的TCP连接。如果连接成功建立,则说明该端口是开放的。半开放扫描(SYN 扫描,隐蔽扫描,TCP SYN Scan)

扫描器发送一个 TCP SYN 包(同步包)到目标主机的指定端口,如果收到目标主机的 TCP SYN/ACK 包(同步/应答包),则表示该端口是开放的;如果收到目标主机的 RST 包(复位包)或没有收到任何响应,则表示该端口是关闭的。僵尸扫描(Zombie Scanning)

所有的 TCP 扫描方式都是基于三次握手的变化来判断目标端口状态。

2:UDP 扫描

发送 UDP 数据包。

- 如果目标主机返回一个 ICMP 端口不可达的响应,表示该端口关闭或有防火墙。

2.1:Scapy

命令行输入 scapy 进入或作为 python 模块使用。

示例01:UDP 扫描:UDP_scan.py

#!/usr/bin/python

import logging

import time

import sys

from scapy.all import *

from scapy.layers.inet import IP, UDP

logging.getLogger("scapy.runtime").setLevel(logging.ERROR)

if len(sys.argv) != 4:

print("Usage: ./UDP_scan.py <Target-IP> <First Port> <Last Port>")

print("Example: ./UDP_scan.py 172.16.36.0 1 100")

sys.exit()

ip = str(sys.argv[1])

start = int(sys.argv[2])

end = int(sys.argv[3])

for port in range(start, end):

a = sr1(IP(dst=ip)/UDP(dport=port), timeout=1, verbose=0)

time.sleep(1)

if a == None:

print(port)

else:

pass

print("END")

sys.exit()

2.2:nmap

基本语法:

nmap 选项

部分选项:

| 参数 | 说明 |

|---|---|

-sU |

UDP Scan. |

-p <port ranges> |

Only scan specified ports. |

如果不指定端口,默认扫描内置的 1000 个常用端口。

示例01:

nmap -sU 1.1.1.1

示例02:

nmap 1.1.1.1 -sU -p 53

示例03:

nmap -iL iplist.txt -sU -p 1-200

3:半开放扫描

半开放扫描(SYN 扫描,隐蔽扫描,TCP SYN Scan)

扫描器向目标主机发送一个 SYN 数据包

- 如果目标主机返回一个 SYN/ACK 数据包(同步/应答),表示端口是开放的,即目标主机正在监听该端口,并愿意接收连接。

- 如果目标主机返回一个 RST(复位)数据包,表示端口是关闭的,即目标主机并未监听该端口,或者有防火墙等机制阻止了扫描器的访问。

不建立完整连接,应用日志不记录扫描行为:比较隐蔽。

3.1:Scapy

命令行输入 scapy 进入或作为 python 模块使用。

示例01:syn_scan.py。

#!/usr/bin/python

import logging

import sys

from scapy.all import *

from scapy.layers.inet import IP, TCP

logging.getLogger("scapy.runtime").setLevel(logging.ERROR)

if len(sys.argv) != 4:

print("Usage: ./syn_scan.py <Target-IP> <First Port> <Last Port>")

print("Example: ./syn_scan.py 172.16.36.0 1 100")

sys.exit()

ip = str(sys.argv[1])

start = int(sys.argv[2])

end = int(sys.argv[3])

for port in range(start, end):

a = sr1(IP(dst=ip)/TCP(dport=port), timeout=1, verbose=0)

if a == None:

pass

elif int(a[TCP].flags) == 18:

print(port)

else:

pass

print("END")

sys.exit()

3.2:nmap

基本语法:

nmap 选项

部分选项:

| 参数 | 说明 |

|---|---|

-sS/sT/sA/sW/sM |

TCP SYN/Connect()/ACK/Window/Maimon scans. |

--open |

Only show open (or possibly open) ports. |

示例01:

nmap -sS 1.1.1.1 -p 80,21,25,110,443

示例02:

nmap -sS 1.1.1.1 -p 1-65535 --open

示例03:与 示例02 一样。

nmap -sS 1.1.1.1 -p- --open

3.3:hping3

基本语法:

hping3 选项

部分选项:

| 参数 | 说明 |

|---|---|

-8 或 --scan |

SCAN mode. |

-S 或 --syn |

set SYN flag. |

-p 或 --destport |

[+][+]port destination port(default 0) ctrl+z inc/dec. |

-a 或 --spoof |

spoof source address. |

示例01:

hping3 1.1.1.1 --scan 80,21,25,443 -S

示例02:

hping3 1.1.1.1 --scan 0-65535 -S

示例03:发送10个 TCP SYN 数据包,源 IP 地址为 1.1.1.2,目标 IP 地址为 1.1.1.3,并向 1 号端口开始递增发送数据包。

hping3 -c 10 -S --spoof 1.1.1.2 -p ++1 1.1.1.3

4:全连接扫描

- 扫描器向目标主机发送一个 SYN 数据包,如果目标主机返回一个 SYN/ACK 数据包(同步/应答),表示端口开放。

- 然后扫描器发送一个 ACK 数据包(应答),完成三次握手过程,建立一个完全的TCP连接。

- 建立连接后,扫描器可以选择终止连接或者发送其他命令进行进一步的探测。

4.1:Scapy

Scapy 实现全连接扫描比较困难,需要配合防火墙。

因为内核认为莫名收到的 SYN/ACK 数据包是非法包,直接发送 RST 数据包终止连接。

4.2:nmap

基本语法:

nmap 选项

部分选项:

| 参数 | 说明 |

|---|---|

-sS/sT/sA/sW/sM |

TCP SYN/Connect()/ACK/Window/Maimon scans. |

示例01:

nmap -sT 1.1.1.1 -p 80,21,25

示例02:

nmap -sT 1.1.1.1 -p 80-2000

4.3:dmitry

Dmitry 用于网络侦察:端口扫描、服务识别等。功能简单,但使用简便。

Deepmagic Information Gathering Tool.

"There be some deep magic going on".

基本语法:

dmitry 选项

部分选项:

| 参数 | 说明 |

|---|---|

-p |

Perform a TCP port scan on a host. |

-o |

Save output to %host.txt or to file specified by -o file |

示例01:

dmitry -p 172.16.36.135 -o output.txt

4.4:NetCat

基本语法:

nc 选项

部分选项:

| 参数 | 说明 |

|---|---|

-n |

numeric-only IP addresses, no DNS. |

-v |

verbose [use twice to be more verbose]. |

-w secs |

timeout for connects and final net reads. |

-z |

zero-I/O mode [used for scanning]. |

示例01:

nc -nv -w 1 -z 192.168.60.4 1-100

-z:表示进行端口扫描。对指定的主机和端口范围执行零输入和零输出的扫描,以确定它们是否处于打开状态。

示例02:简单脚本,对某主机端口扫描。

for x in $(seq 20 30); do nc -nv -w 1 -z 1.1.1.1 $x; done | grep open

示例03:简单脚本,对某网段主机 80 端口扫描。

for x in $(seq 1 254); do nc -nv -w 1 -z 1.1.1.$x 80; done

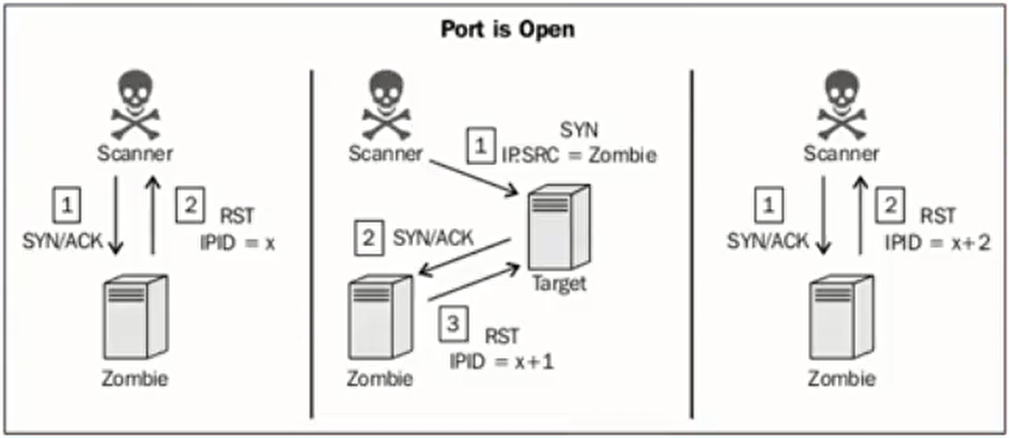

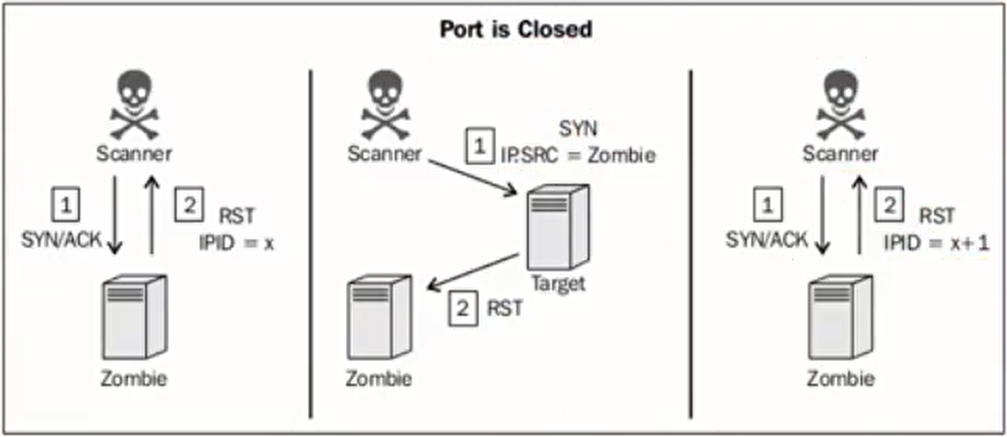

5:僵尸扫描

僵尸扫描:

- 极度隐蔽

- 可伪造源地址

- 实施条件苛刻

这里的僵尸机不是指被控制的主机,而是网络中足够闲置的主机系统。

僵尸机要满足两个条件:

- 足够闲置。

- 系统使用递增的 IPID。

IPID(IP 标识符)是网络层协议(如IPv4)中用于标识每个数据包的唯一值。

原理如下图:

5.1:Scapy

示例01:zombie_scan.py

#!/usr/bin/python

import logging

from scapy.all import *

from scapy.layers.inet import IP, TCP

logging.getLogger("scapy.runtime").setLevel(logging.ERROR)

def zombie_scan(target, zombie):

print("\nScanning target" + target + " with zombie " + zombie)

print("\n-------------Open Ports on Target-------------\n")

for port in range(1, 100):

try:

start_val = sr1(IP(dst=zombie)/TCP(flags="SA", dport=port), timeout=1, verbose=0)

send(IP(src=zombie, dst=target)/TCP(flags="S", dport=port), verbose=0)

end_val = sr1(IP(dst=zombie)/TCP(flags="SA"), timeout=1, verbose=0)

if end_val[IP].id == (start_val[IP].id + 2):

print(port)

except:

pass

def ipid(zombie):

reply_1 = sr1(IP(dst=zombie)/TCP(flags="SA"), timeout=1, verbose=0)

send(IP(dst=zombie)/TCP(flags="SA"), verbose=0)

reply_2 = sr1(IP(dst=zombie)/TCP(flags="SA"), timeout=1, verbose=0)

if reply_2[IP].id == (reply_1[IP].id + 2):

print("IPID sequence is incremental and target appears to be idle. ZOMBIE LOCATED")

response = input("Do you want to use this zombie to perform a scan? (y or n): ")

if response == "y":

target = input("Enter the IP address of the target system: ")

zombie_scan(target, zombie)

else:

print("Either the IPID sequence is not incremental or the target is not idle. NOT A GOOD ZOMBIE")

print("-------------Zombie Scan Suite-------------\n")

print("1 - Identify Zombie Host")

print("2 - Perform Zombie Scan\n")

ans = input("Select an Option (1 or 2): ")

if ans == "1":

zombie = input("Enter IP address to test IPID sequence: ")

ipid(zombie)

elif ans == "2":

zombie = input("Enter IP address for zombie system: ")

target = input("Enter IP address for scan target: ")

zombie_scan(target, zombie)

5.2:nmap

基本语法:

nmap 选项

部分选项:

| 参数 | 说明 |

|---|---|

--script=<Lua scripts> |

"Lua scripts" is a comma separated list of directories, script-files or script-categories. |

-sI <zombie host[:probeport]> |

Idle scan.(欺骗扫描) |

-Pn |

Treat all hosts as online -- skip host discovery.(禁用主机发现,跳过对目标主机是否在线的检测。) |

可以到 /usr/share/nmap/scripts/ 目录下查看所有 nmap 脚本。

示例01:

发现僵尸:

nmap -p445 172.168.2.133 --script=ipidseq.nse

ipidseq.nse 是 Nmap 的一个脚本,用于检测目标主机的 IPID 序列。

扫描目标:

nmap 172.16.36.135 -sI 172.168.2.133 -Pn -p 0-100

量大祸不在,机深祸亦深。

——《增广贤文》

《Kali渗透基础》05. 主动信息收集(二)的更多相关文章

- 小白日记7:kali渗透测试之主动信息收集-发现(一)--二层发现:arping/shell脚本,Netdiscover,scapy

主动信息收集 被动信息收集可能不准确,可以用主动信息收集验证 特点:直接与目标系统交互通信,无法避免留下访问痕迹 解决方法:1.使用受控的第三方电脑进行探测,使用代理 (做好被封杀的准备) 2 ...

- kali linux之主动信息收集(二层发现)

主动信息收集: 直接与目标系统交互信息,无法避免留下访问的痕迹 使用受控的第三方电脑进行探测,如(使用代理或者使用肉鸡,做好被封杀的准备,使用噪声迷惑目标,淹没真实的探测流量) 识别活着的主机,会有潜 ...

- 小白日记9:kali渗透测试之主动信息收集(二)四层发现:TCP、UDP、nmap、hping、scapy

四层发现 四层发现的目的是扫描出可能存活的IP地址,四层发现虽然涉及端口扫描,但是并不对端口的状态进行精确判断,其本质是利用四层协议的一些通信来识别主机ip是否存在. 四层发现的优点: 1.可路由且结 ...

- 小白日记8:kali渗透测试之主动信息收集(二)三层发现:ping、traceroute、scapy、nmap、fping、Hping

三层发现 三层协议有:IP以及ICMP协议(internet管理协议).icmp的作用是用来实现intenet管理的,进行路径的发现,网路通信情况,或者目标主机的状态:在三层发现中主要使用icmp协议 ...

- kali linux之主动信息收集(三层发现,四层发现)

三层发现: 比二层发现的优点即可路由,就是速度比二层慢,相对我们来说还是算快的,经常被边界防火墙过滤 ip icmp协议 OSI七层模型

- 小白日记18:kali渗透测试之缓冲区溢出实例(二)--Linux,穿越火线1.9.0

Linux系统下穿越火线-缓冲区溢出 原理:crossfire 1.9.0 版本接受入站 socket 连接时存在缓冲区溢出漏洞. 工具: 调试工具:edb: ###python在漏洞溢出方面的渗透测 ...

- kali渗透-基础篇

渗透之meterpreter 模拟场景:小明是我室友,整天游戏人生,浑浑噩噩,前途迷茫,每次上课交作业都要看我的,于是我开启了apche服务器,给他下载作业(别问我为什么不用QQ传,因为要装逼!),他 ...

- 网络安全-主动信息收集篇第二章SNMP扫描

SNMP扫描: snmp在中大型企业中可以用来做网络管理和网络监控的使用,当开启了snmp简单网络管理后,那么客户机就可以通过这个协议向该设备发送snmp协议内容可以轻松查询到目标主机的相关信息. 以 ...

- 网络安全-主动信息收集篇第二章-三层网络发现之ping

第三层网络扫描基于TCP/IP.ICMP协议. 优点:可路由.速度比较快 缺点:相对于二层网络扫描较慢,容易被边界防火墙过滤 所有扫描发现技术,都会有相应的对抗办法,所以无论是来自二层的网络扫描还是来 ...

- 网络安全-主动信息收集篇第二章-二层网络扫描之Netdiscover

专用于二层发现 可用于无限和交换网络环境 主动和被动探测 主动模式:netdiscover –i 网卡名 –r IP/网络位 / netdiscover –l IPList.txt 被动 net ...

随机推荐

- 解决:django.db.utils.OperationalError: no such table: auth_user

解决:django.db.utils.OperationalError: no such table: auth_user 我们在创建Django项目的时候已经创建这个表了,表一般都保存在轻量级数据库 ...

- Java设计模式中的几种常用设计模式总结

一.设计模式概念 1.定义 Java包含23种设计模式,是一套对代码设计经验的总结,被人们反复利用,多人熟知的代码设计方式. 2.目的 为了提高代码的可读性,可扩展性以及代码的复用性,为了解决 ...

- Anaconda入门使用指南(一)

python 是目前最流程的编程语言之一,但对于很多初学者而言,python 的包.环境以及版本的管理却是一个令人头疼的问题,特别是对于使用 Windows 的童鞋.为了解决这些问题,有不少发行版的 ...

- bugku xxx二手交易市场

打开靶场 分析 很明显需要先注册一个账号才行 完成后发现两个上传图片的地方 一个是更换头像, 一个是发布内容 先更换头像试试 首先上传一个木马图片,会发现一直转圈圈,(卡住了) 只能先上传正常的图片了 ...

- 记一次BootCDN被黑产挂马导致站点跳转博彩网站的问题

近期发现公司某些站点出现偶尔跳转博彩网站的现象,经过排查发现该现象为供应链投毒攻击,BootCDN上的静态资源无一例外均被污染, 当外站引入BootCDN的静态资源时,如果请求携带的Referer头为 ...

- 使用Git进行版本控制和协作:代码共享、协作和版本管理

目录 引言 Git 是一款开源的分布式版本控制系统,它已经成为了现代软件开发中必不可少的工具之一.在这篇文章中,我们将介绍如何使用 Git 进行版本控制和协作,以实现代码共享.协作和版本管理.Git ...

- Jupyter无法运行websocket错误

Juputer无法连接 系websocket连接出问题,浏览器控制台报错 ws 连接异常 WebSocket connection to 'ws://localhost:8888/api/kernel ...

- 盘古大模型加持,华为云开天aPaaS加速使能千行百业应用创新

摘要:开天aPaaS,让优秀快速复制,支撑开发者及伙伴上好云.用好云. 本文分享自华为云社区<盘古大模型加持,华为云开天aPaaS加速使能千行百业应用创新>,作者:开天aPaaS小助手. ...

- java解析CSV文件(getCsvData 解析CSV文件)

首先需要下载opencsv的jar包 <!-- https://mvnrepository.com/artifact/com.opencsv/opencsv --> <depende ...

- Code Generate V2.0 代码生成器

Code Generate 代码生成器 系统首页 使用说明 系统默认会根据SQL生成字段信息 className.fieldList.classComment 如下所示: 建表语句 CREATE TA ...