ElastichSearch漏洞

Ubuntu服务器被黑经历(ElastichSearch漏洞)

起因

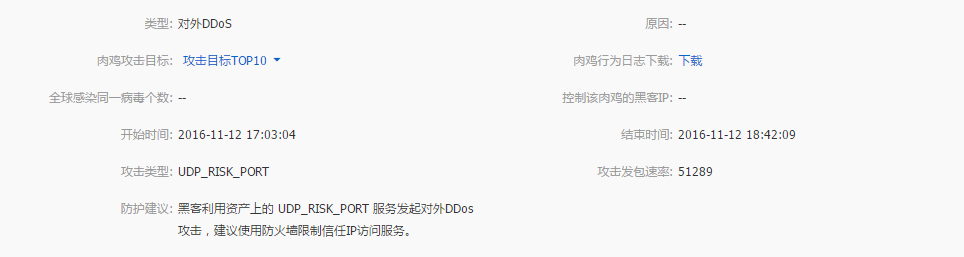

最近我们的一台Ubuntu阿里云服务器一直提示有肉鸡行为,提示了好几天,开始并没有关注,然后连续几天后发现应该是个大问题啊。很可能服务被侵入了!!!

寻找线索

一开始我是完全懵逼的状态的,Linux不是很熟悉,只会简单的命令,安装部署redis,mongo这些东西。好吧,只能百度Google了!

- 寻找可疑进程

ps -ef

然而结果看起来一点头绪都没,非常不熟悉Linux底下常见的进程!

- 寻找相关的Log线索

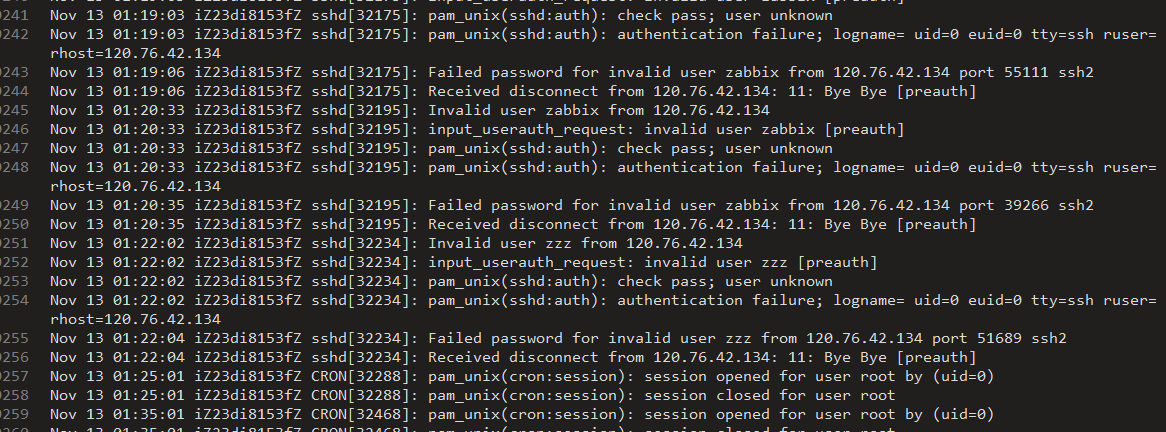

Linux里有非常的多的日志文件,统一都存放在/var/log底下,这里我想先看看是不是有人破解了账号入侵了服务器cat /var/log/faillog --登陆失败日志cat /var/log/auth.log --验证日志

确实发现了一些蛛丝马迹(解决完后发现可能并非如此,暂时还没有研究下去)

在auth.log中发现了大量的Failed,这说明有人在尝试暴力破解密码,最可疑的是大量的session opened for user root by (uid=0)(开始我觉得是入侵进去了?)。百度了下,发现几个线索:

- 阿里云官方发布了脏牛漏洞的公告https://bbs.aliyun.com/read/297492.html

- 一篇黑客对决http://ruby-china.org/topics/23848

仔细看了下之后发现,卧槽!黑客对决这篇和我的情况如出一辙啊~前几天为了部署ExceptionLess,迁移ElasticSearch到Linux。并没有注意El的安全性啊。

寻找木马

再一次查看进程,这次有文档帮助,有了大致的了解,并且拿另外一台Linux服务器的进程做了一次对比。立马定位到了可疑进程。

通过elastic+ 启动的这几个进程显然是木马进程,依据上边的文档,可以初步说明木马没有取得root权限,而运行在elastic的用户权限底下。

找到了进程,怎么找到文件?百度!cd /proc/31598ls -l exe

卧槽还删除了!不过也定位到可疑的地方/tmp

立即去/tmp查看

这些文件应该就是木马了,down下来打开看了下,确实是木马!也百度到了一些信息,这些就是肉鸡程序了!文档

干掉木马

找到了木马,最后就要干掉它,不过谨慎起见我还是做了一些其他的功课,防止随意杀掉之后,造成木马的更大破坏。(然而也就是百度了下,发现Linux只是太薄弱)

停止ElasticSearch

service elasticsearch stop更换ElasticSearch配置,这是这个漏洞的关键!

script.disable_dynamic: true --从flase改成true我在想这样的一个动态脚本能力是怎么考虑的?妥妥的漏洞啊,就像上次的Redis默认无安全验证问题一样啊!!!

删掉temp

rm -rf /tmp

我这是很愤怒的!不过冲动是魔鬼,rm -rf请慎重!!!整个服务器删掉的悲伤故事就是它惹的。批量杀掉进程

kill -9 $(ps -ef | grep elastic | grep -v grep | awk '{print $2}')重新查看下进程列表 确保木马不重启

ps -ef结果看起来是乐观的,不过是不是真的杀掉了?还需要时间的检验了?

重启Elastichsearch

service elasticearch start为了更安全起见,服务器都加强了密码,还用ClamAV扫了一遍。

续集?? 希望不要有续集了!!!

总结

这次的安全事故,我想大概像我这样的Linux新手不在少数,随着.NET的跨平台,大量的.NET应用会依赖更多的linux环境组件,Linux的应用安全一定也是需要更受我们重视的(虽然Linux不是在业界号称比Windows安全嘛,不过Linux应该会说这是Elasticsearch的锅啊!!!)

参考文档

- http://blog.csdn.net/nancygreen/article/details/9873895 Linux日志文件说明

- https://bbs.aliyun.com/read/297492.html阿里云官方发布了脏牛漏洞的公告

- http://ruby-china.org/topics/23848一篇黑客对决,最重要的参考!

- https://segmentfault.com/a/1190000000470060 实时流量监测

- http://www.2cto.com/os/201307/230084.html 批量杀进程

- http://www.clamav.net/download.html clamav

- http://wiki.ubuntu.org.cn/ClamAV#.E5.AE.89.E8.A3.85ClamAV

- http://www.cnblogs.com/kerrycode/archive/2015/08/24/4754820.html 同样的经历

- http://www.2cto.com/article/201409/336468.html El的漏洞

- http://blog.csdn.net/wang794686714/article/details/41978487 端口扫描

- http://blog.csdn.net/u011066706/article/details/51175761 El漏洞

- http://www.freebuf.com/sectool/38025.html El漏洞工具

- http://www.jianshu.com/p/4441c966583f Linux终端命令

- http://blog.csdn.net/zfs_kuai/article/details/36625949 查看进程目录

- http://www.hackdig.com/03/hack-19281.htm 肉鸡

话说这里应该有一句,Edit By Markdown。第一次用markdown写完一整篇,排版有些难看,请见谅。

ElastichSearch漏洞的更多相关文章

- Ubuntu服务器被黑经历(ElastichSearch漏洞)

起因 最近我们的一台Ubuntu阿里云服务器一直提示有肉鸡行为,提示了好几天,开始并没有关注,然后连续几天后发现应该是个大问题啊.很可能服务被侵入了!!! 寻找线索 一开始我是完全懵逼的状态的,Lin ...

- Open Source

资源来源于http://www.cnblogs.com/Leo_wl/category/246424.html RabbitMQ 安装与使用 摘要: RabbitMQ 安装与使用 前言 吃多了拉就是队 ...

- 黑云压城城欲摧 - 2016年iOS公开可利用漏洞总结

黑云压城城欲摧 - 2016年iOS公开可利用漏洞总结 作者:蒸米,耀刺,黑雪 @ Team OverSky 0x00 序 iOS的安全性远比大家的想象中脆弱,除了没有公开的漏洞以外,还有很多已经公开 ...

- 从c#角度看万能密码SQL注入漏洞

以前学习渗透时,虽然也玩过万能密码SQL注入漏洞登陆网站后台,但仅仅会用,并不理解其原理. 今天学习c#数据库这一块,正好学到了这方面的知识,才明白原来是怎么回事. 众所周知的万能密码SQL注入漏洞, ...

- 【夯实Nginx基础】Nginx工作原理和优化、漏洞

本文地址 原文地址 本文提纲: 1. Nginx的模块与工作原理 2. Nginx的进程模型 3 . NginxFastCGI运行原理 3.1 什么是 FastCGI ...

- Zabbix 漏洞分析

之前看到Zabbix 出现SQL注入漏洞,自己来尝试分析. PS:我没找到3.0.3版本的 Zabbix ,暂用的是zabbix 2.2.0版本,如果有问题,请大牛指点. 0x00 Zabbix简介 ...

- Linux环境下常见漏洞利用技术(培训ppt+实例+exp)

记得以前在drops写过一篇文章叫 linux常见漏洞利用技术实践 ,现在还可以找得到(https://woo.49.gs/static/drops/binary-6521.html), 不过当时开始 ...

- APP漏洞扫描用地址空间随机化

APP漏洞扫描用地址空间随机化 前言 我们在前文<APP漏洞扫描器之本地拒绝服务检测详解>了解到阿里聚安全漏洞扫描器有一项静态分析加动态模糊测试的方法来检测的功能,并详细的介绍了它在针对本 ...

- 父页面操作iframe子页面的安全漏洞及跨域限制问题

一.父子交互的跨域限制 同域情况下,父页面和子页面可以通过iframe.contentDocument或者parent.document来交互(彼此做DOM操作等,如父页面往子页面注入css). 跨域 ...

随机推荐

- vonic单页面应用

Vonic—基于Vue.js和ionic样式的移动端UI框架 先放上源码和demo地址: 标签演示: https://wangdahoo.github.io/vonic/docs/ 源码 ...

- VMware安装系统时"无法创建新虚拟机: 不具备执行此操作的权限"的解决方案

作者:凯鲁嘎吉 - 博客园 http://www.cnblogs.com/kailugaji/ 在VMware中安装操作系统时,遇到以下这种情况 问题主要出在虚拟机文件的位置选择上,不应该选在VMwa ...

- Java多线程(二)关于多线程的CPU密集型和IO密集型这件事

点我跳过黑哥的卑鄙广告行为,进入正文. Java多线程系列更新中~ 正式篇: Java多线程(一) 什么是线程 Java多线程(二)关于多线程的CPU密集型和IO密集型这件事 Java多线程(三)如何 ...

- 《Java大学教程》—第5章 数组

5.6 增强的for循环:访问整个数组,读取数组元素,不基于数据下列5.7 数组方法:最大值.求和.成员访问.查找 1.答:P92存储固定个数相同数据类型的一组元素. 2.答:P92所有存储在一个特定 ...

- 12.scrapy框架之递归解析和post请求

今日概要 递归爬取解析多页页面数据 scrapy核心组件工作流程 scrapy的post请求发送 今日详情 1.递归爬取解析多页页面数据 - 需求:将糗事百科所有页码的作者和段子内容数据进行爬取切持久 ...

- 在Intellij IDEA下通过Hibernate逆向生成实体类

前言:在IDEA中,通过相关插件,可以利用Hibernate逆向生成数据表对应的实体类.具体操作及注意事项见本篇随笔. 1.创建一个基于maven的hibernate工程.并在工程中添夹hiberna ...

- 设计模式のMementoPattern(备忘录模式)----行为模式

一.产生背景 意图:在不破坏封装性的前提下,捕获一个对象的内部状态,并在该对象之外保存这个状态. 主要解决:所谓备忘录模式就是在不破坏封装的前提下,捕获一个对象的内部状态,并在该对象之外保存这个状态, ...

- Java 8 新特性:2-消费者(Consumer)接口

(原) 在上一篇,用到过这样一个方法: list.forEach(new Consumer<Integer>() { @Override public void accept(Intege ...

- 了解一下Redis队列【缓兵之计-延时队列】

https://www.cnblogs.com/wt645631686/p/8454021.html 我们平时习惯于使用 Rabbitmq 和 Kafka 作为消息队列中间件,来给应用程序之间增加 异 ...

- mysql执行顺序

SELECT语句执行顺序 SELECT语句中子句的执行顺序与SELECT语句中子句的输入顺序是不一样的,所以并不是从SELECT子句开始执行的,而是按照下面的顺序执行: 开始->FROM子句-& ...