20145219 gdb调试汇编堆栈分析

20145219 gdb调试汇编堆栈分析

代码gdbdemo.c

int g(int x)

{

return x+19;

}

int f(int x)

{

return g(x);

}

int main(void)

{

return f(19)+19;

}

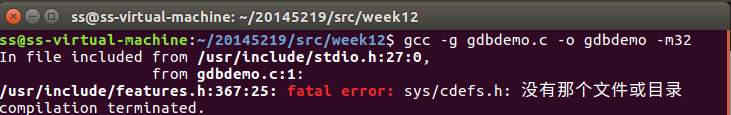

gcc编译gdbdemo.c

使用

gcc -g gdbdemo.c -o gdbdemo -m32命令在64位的机器上产生32位汇编代码在产生32位汇编代码时可能会出现如下错误:

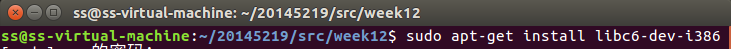

解决方法是在终端输入如下命令:

sudo apt-get install libc6-dev-i386,安装一个库

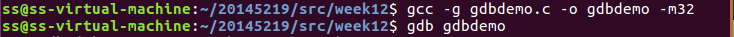

安装成功后再次执行

gcc -g gdbdemo.c -o gdbdemo -m32命令就可以顺利进行下一步了

gdb调试可执行文件gdbdemo

使用

gdb gdbdemo指令打开gdb调试器

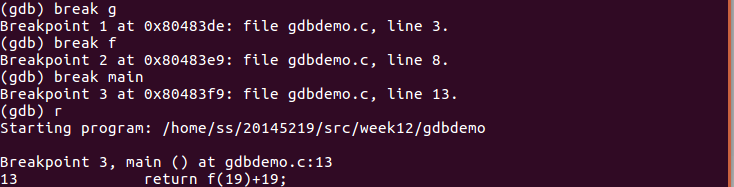

使用

break main指令在main函数处设置断点(可以使用l指令在屏幕上打印代码),然后,使用r指令运行代码,可以看到运行时在main函数位置停了下来

使用

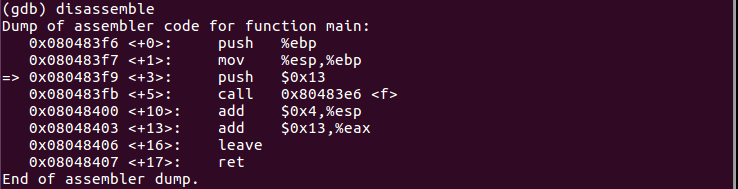

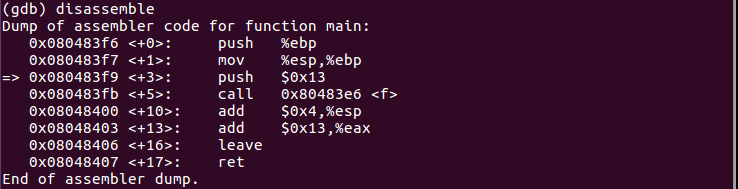

disassemble指令获取汇编代码(因为之前执行的命令中有-m32,所以此处显示的是32位汇编代码)

用

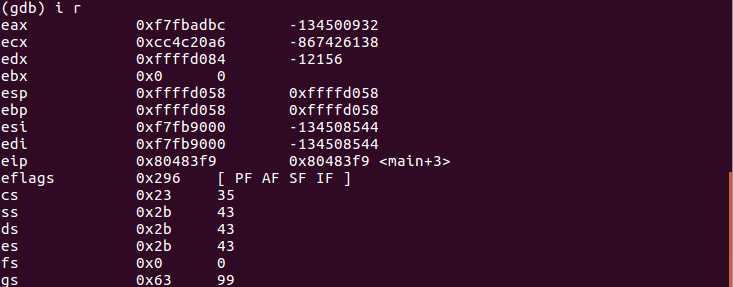

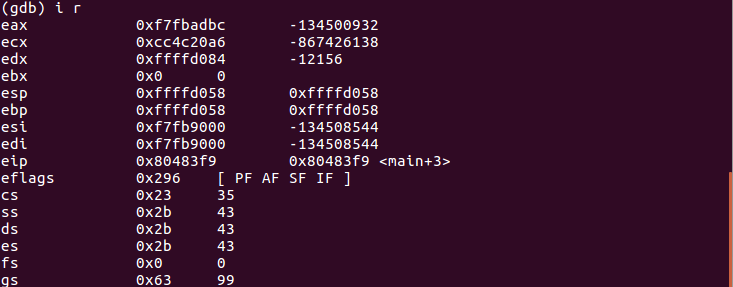

i r指令查看各寄存器的值

可见此时主函数的栈基址为0xffffd058,用

x 0xffffd058指令查看内存地址中的值:

因此,目前%esp所指堆栈内容为0,%ebp所指内容也为0

,使用

display /i $pc(结合display命令和寄存器/pc内部变量)指令进行设置

这使得在每次执行下一条汇编语句时,都会显示出当前执行的语句,方便查看。

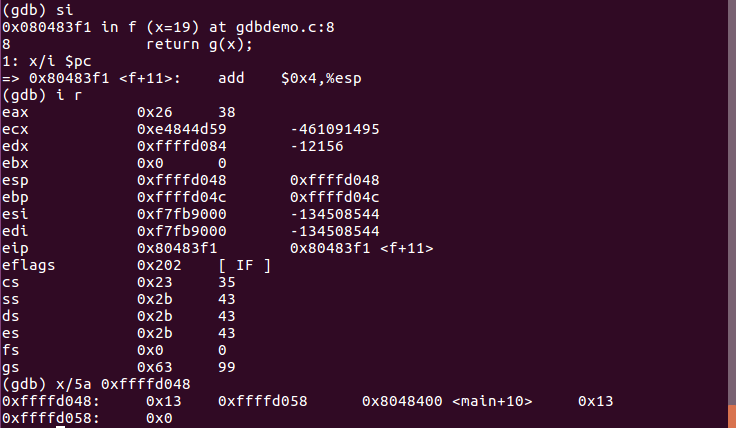

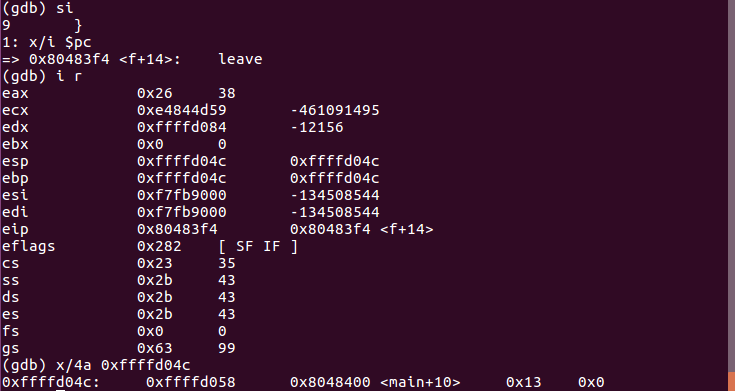

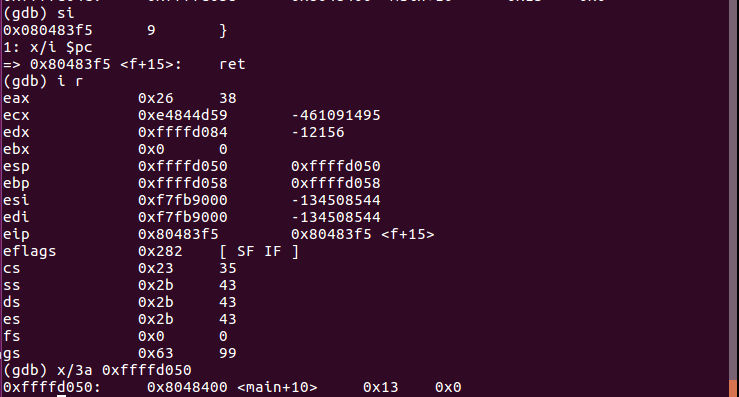

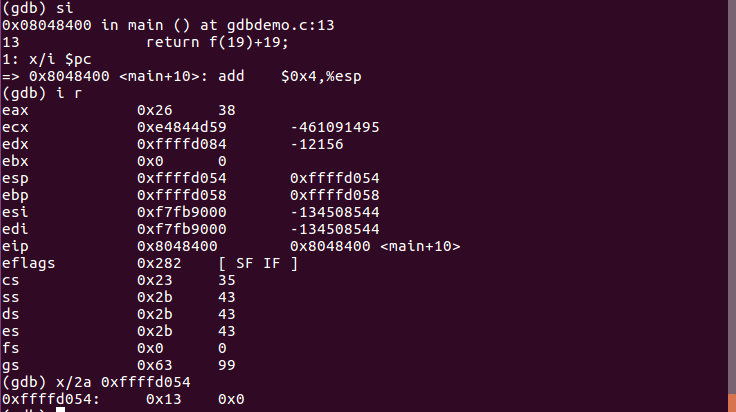

依次如下指令调试汇编代码,并查看%esp、%ebp和堆栈内容:

- 1、使用

si指令单步跟踪一条机器指令 - 2、使用

i r指令查看各寄存器的值(在这里要看%eip、%eax、%esp和%ebp) - 3、使用

x/na %esp对应的值指令查看堆栈变化

之后一直重复执行上述三步,直至结束

- 1、使用

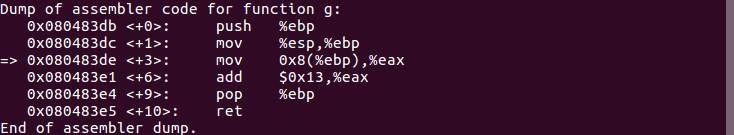

main函数汇编代码

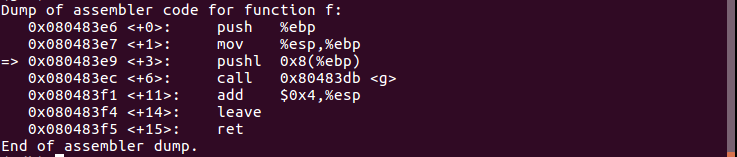

f函数汇编代码

g函数汇编代码

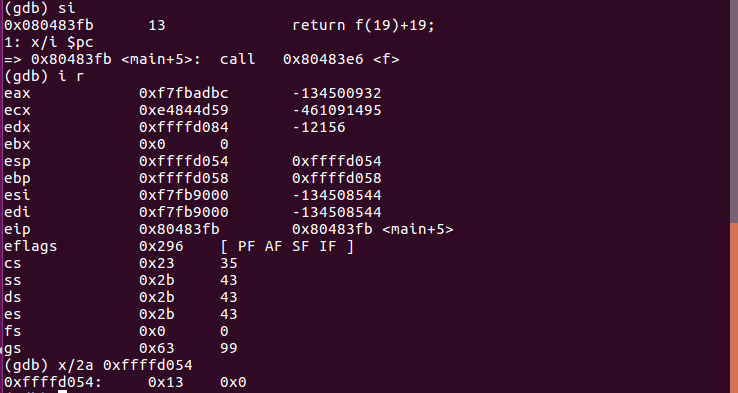

从main函数开始,

push $0x13分配4字节的栈空间,并且设置arg1=19

call调用f(0x80483e6)

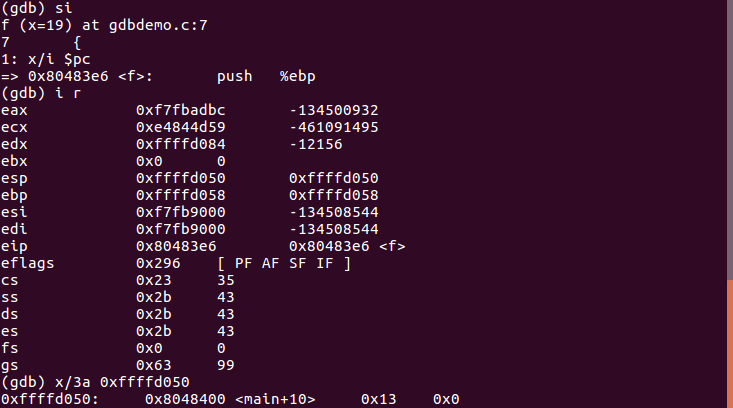

执行f函数,f初始化帧指针,将上一个函数的基址入栈,将当前%esp作为新基址

f分配栈空间,为传参做准备

pushl 0x8(%ebp)将%esp中的8存入栈中

call调用g(0x80483db)

执行g函数,g初始化栈指针

g分配栈空间

pushl 0x8(%ebp)将%esp中的8存入栈中

将 %eax 与立即数 19 相加

pop %ebp在g结束前弹栈

ret返回g中call的调用位置,结束g函数

将 %esp 与立即数 4 相加

leave返回准备栈

ret返回f中call的调用位置,结束f函数

进入main函数,将 %esp 与立即数 4 相加

将 %eax 与立即数 19 相加

leave返回准备栈

ret结束main函数

gdb调试分析汇总表

| 指令 | %eip | %ebp | %esp | %eax | 堆栈 |

|---|---|---|---|---|---|

| push $0x13 | 0x80483f9 | 0xffffd058 | 0xffffd058 | 0xf7fbadbc | 0x00000000 |

| call 0x80483e6 | 0x80483fb | 0xffffd058 | 0xffffd054 | 0xf7fbadbc | 0x13 0x0 |

| push %ebp | 0x80483e6 | 0xffffd058 | 0xffffd050 | 0xf7fbadbc | 0x8048400 0x13 0x0 |

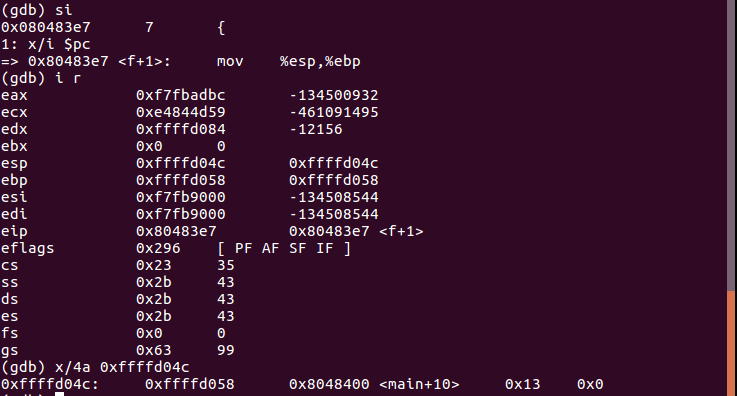

| mov %esp,%ebp | 0x80483e7 | 0xffffd058 | 0xffffd04c | 0xf7fbadbc | 0xffffd058 0x8048400 0x13 0x0 |

| pushl 0x8(%ebp) | 0x80483e9 | 0xffffd04c | 0xffffd04c | 0xf7fbadbc | 0xffffd058 0x8048400 0x13 0x0 |

| call 0x80483db | 0x80483ec | 0xffffd04c | 0xffffd048 | 0xf7fbadbc | 0x13 0xffffd058 0x8048400 0x13 0x0 |

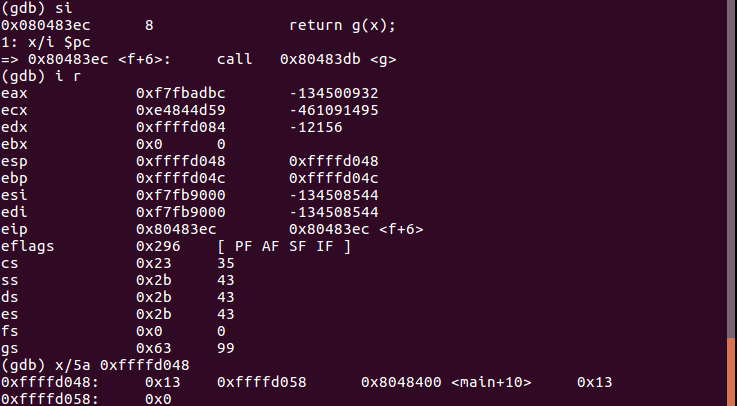

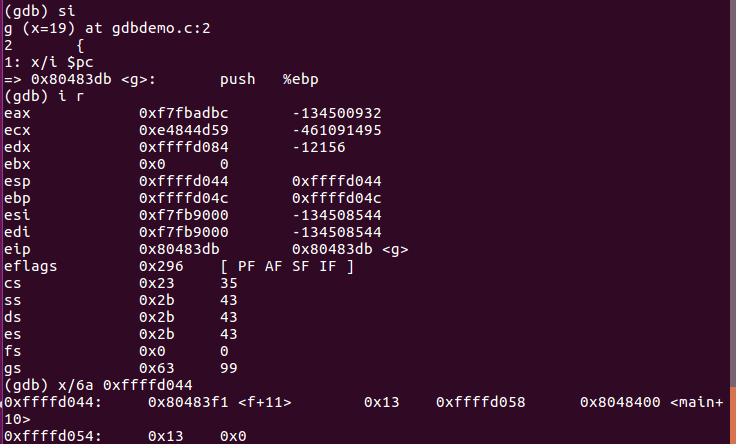

| push %ebp | 0x80483db | 0xffffd04c | 0xffffd044 | 0xf7fbadbc | 0x80483f1 0x13 0xffffd058 0x8048400 0x13 0x0 |

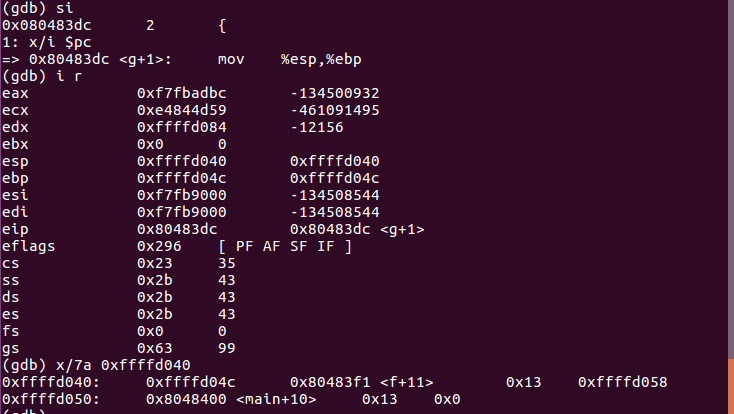

| mov %esp,%ebp | 0x80483dc | 0xffffd04c | 0xffffd040 | 0xf7fbadbc | 0xffffd04c 0x80483f1 0x13 0xffffd058 0x8048400 0x13 0x0 |

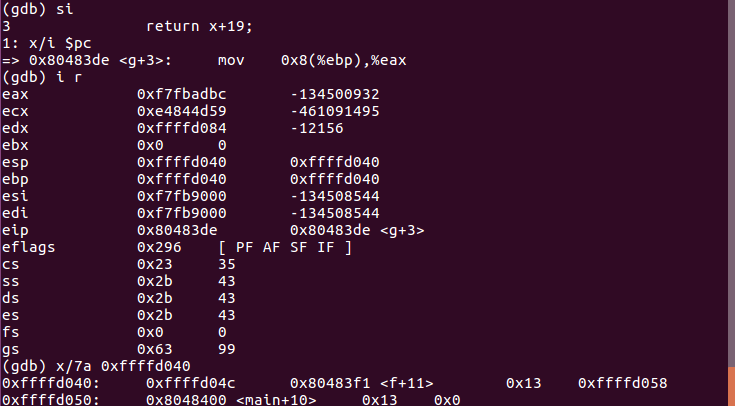

| mov 0x8(%ebp),%eax | 0x80483de | 0xffffd040 | 0xffffd040 | 0xf7fbadbc | 0xffffd04c 0x80483f1 0x13 0xffffd058 0x8048400 0x13 0x0 |

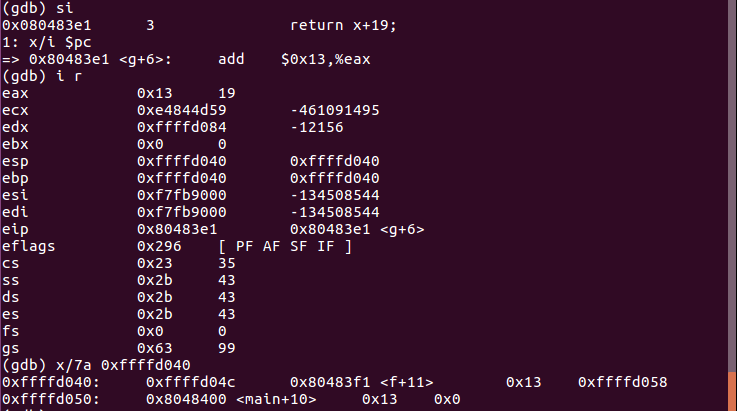

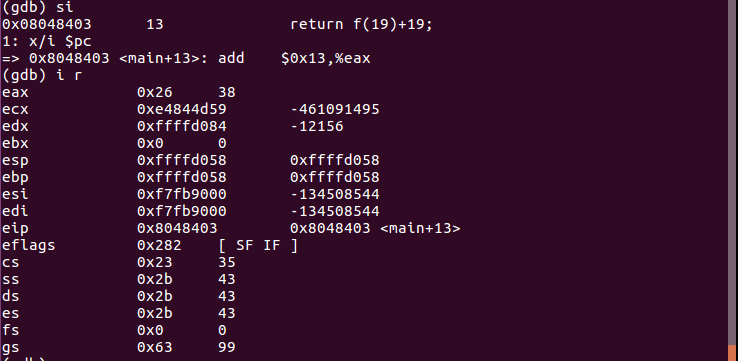

| add $0x13,%eax | 0x80483e1 | 0xffffd040 | 0xffffd040 | 0x13 | 0xffffd04c 0x80483f1 0x13 0xffffd058 0x8048400 0x13 0x0 |

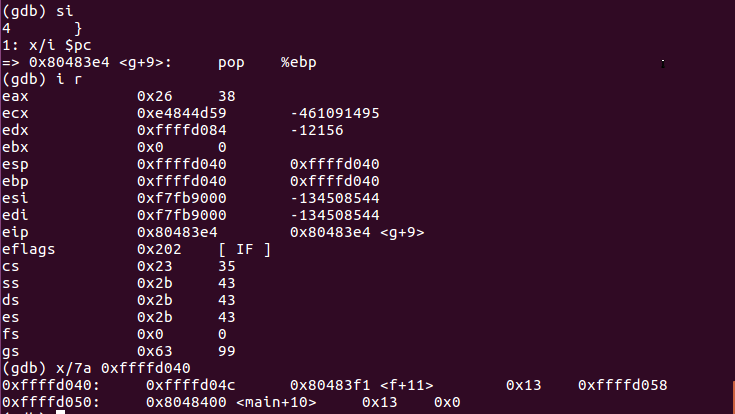

| pop %ebp | 0x80483e4 | 0xffffd040 | 0xffffd040 | 0x26 | 0xffffd04c 0x80483f1 0x13 0xffffd058 0x8048400 0x13 0x0 |

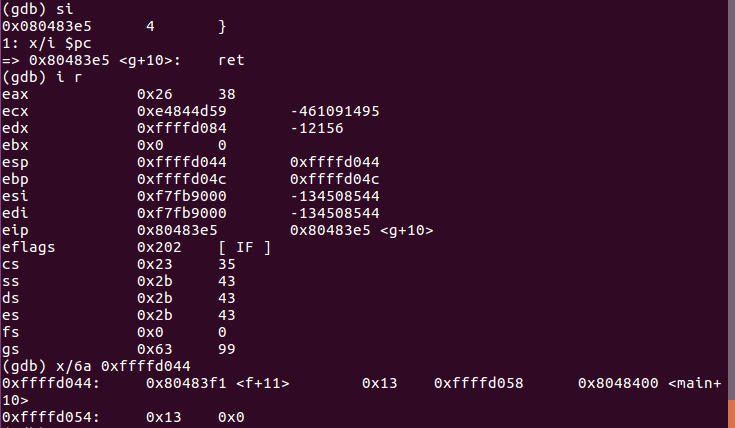

| ret | 0x80483e5 | 0xffffd04c | 0xffffd044 | 0x26 | 0x80483f1 0x13 0xffffd058 0x8048400 0x13 0x0 |

| add $0x4,%esp | 0x80483f1 | 0xffffd04c | 0xffffd048 | 0x26 | 0x13 0xffffd058 0x8048400 0x13 0x0 |

| leave | 0x80483f4 | 0xffffd04c | 0xffffd04c | 0x26 | 0xffffd058 0x8048400 0x13 0x0 |

| ret | 0x80483f5 | 0xffffd058 | 0xffffd050 | 0x26 | 0x8048400 0x13 0x0 |

| add $0x4,%esp | 0x8048400 | 0xffffd058 | 0xffffd054 | 0x26 | 0x13 0x0 |

| add $0x13,%eax | 0x8048403 | 0xffffd058 | 0xffffd058 | 0x26 | 0x0 |

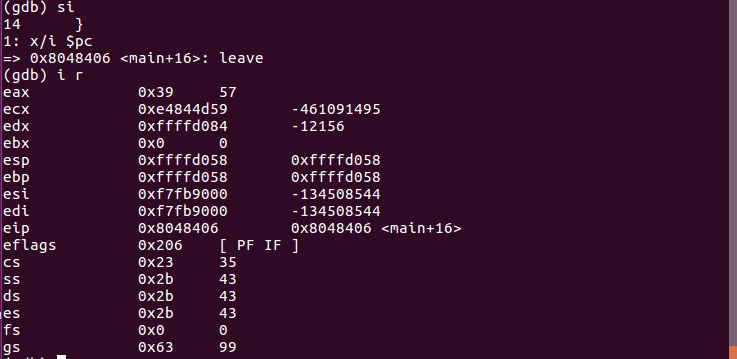

| leave | 0x8048406 | 0xffffd058 | 0xffffd058 | 0x39 | |

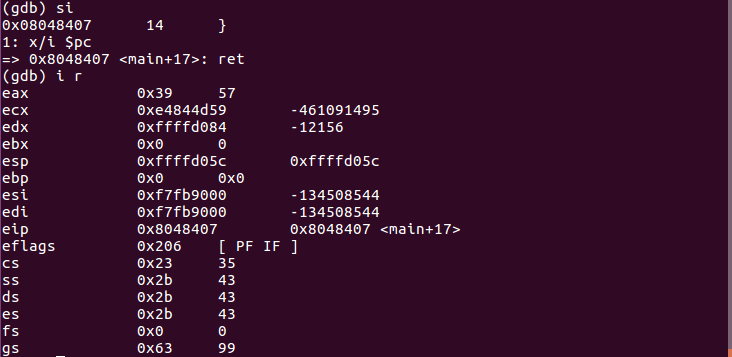

| ret | 0x8048407 | 0x0 | 0xffffd05c | 0x39 |

参考资料

20145219 gdb调试汇编堆栈分析的更多相关文章

- 20145318 GDB调试汇编堆栈分析

20145318 GDB调试汇编堆栈分析 代码 #include<stdio.h> short addend1 = 1; static int addend2 = 2; const sta ...

- 20145310 GDB调试汇编堆栈分析

GDB调试汇编堆栈分析 由于老师说要逐条分析汇编代码,所以我学习卢肖明同学的方法,重新写了一篇博客. 代码: #include<stdio.h> short addend1 = 1; st ...

- gdb调试汇编堆栈分析

代码(src/05/gdb.c) int g(int x) { return x + 4; } int f(int x) { return g(x); } int main(void) { retur ...

- GDB调试汇编堆栈

GDB调试汇编堆栈 分析过程 C语言源代码 int g(int x) { return x+6; } int f(int x) { return g(x+1); } int main(void) { ...

- GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析 分析过程 这是我的C源文件:click here 使用gcc - g example.c -o example -m32指令在64位的机器上产生32位汇编,然后使用gdb ...

- 20145212——GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析 测试代码 #include <stdio.h> short val = 1; int vv = 2; int g(int xxx) { return xxx + ...

- gdb调试汇编堆栈过程的学习

gdb调试汇编堆栈过程的学习 以下为C源文件 使用gcc - g code.c -o code -m32指令在64位的机器上产生32位汇编,然后使用gdb example指令进入gdb调试器: 进入之 ...

- 20145223《信息安全系统设计基础》 GDB调试汇编堆栈过程分析

20145223<信息安全系统设计基础> GDB调试汇编堆栈过程分析 分析的c语言源码 生成汇编代码--命令:gcc -g example.c -o example -m32 进入gdb调 ...

- 20145337 GDB调试汇编堆栈过程分析

20145337 GDB调试汇编堆栈过程分析 测试代码 #include<stdio.h> short addend1 = 1; static int addend2 = 2; const ...

随机推荐

- This is usually caused by using Struts tags without the associated filter. Struts tags are only usable when the request has p

2014-09-16 15:47:51.590:WARN:oejs.ErrorPageErrorHandler:EXCEPTION org.apache.jasper.JasperException: ...

- find / -name *.py | xargs grep "domain" | wc -l

http://world77.blog.51cto.com/414605/209125 http://blog.csdn.net/windone0109/article/details/2817792 ...

- Profile 分析 Erlang 虚拟机源码时要注意的一个问题

最近用 Intel Vtune 剖析 Erlang 虚拟机的运行,想看看那些函数和语句耗时最多,遇到一个小问题,那就是 Vtune 给出的源码和汇编码对应有问题.这个问题在 profile 或 deb ...

- 菜鸟程序员之Asp.net MVC Session过期异常的处理

小赵是刚毕业的计算机专业方面的大学生,4年的大学时间里面,他读过了很多编程方面的数据,也动手也了很多代码.现在毕业了,他如愿的加入了T公司,开始了自己的程序员生涯.他信心满满,相信自己4年的学习到的东 ...

- 算法(二)之遗传算法(SGA)

算法(二)之遗传算法(SGA) 遗传算法(Genetic Algorithm)又叫基因进化算法或进化算法,是模拟达尔文的遗传选择和自然淘汰的生物进化过程的计算模型,属于启发式搜索算法一种. 下面通过下 ...

- mongodb--与spring整合

一.spring-data-mongodb Spring Data是Spring专门用来数据处理的一个子项目,Spring Data除了spring-data-mongodb之外还包括spring-d ...

- Python Tomcat Script(多实例)

之前书写过 Tomcat 单实例的 Python 脚本,本次增加 Tomcat 多实例的操作脚本. 1:准备 安装所需 Python 插件 A方法: pip install argparse B方法: ...

- 字符串_KMP算法(求next[]模板 hdu 1711)

题目链接:http://acm.hdu.edu.cn/showproblem.php?pid=1711 问题描述:给两个序列a,b,长度分别为n,m(1<=n<=1000000,1< ...

- linux 创建和删除目录

创建目录命令 mkdir 目录名 [root@wang whp]# mkdir catalog[root@wang whp]# lscatalog [root@wang whp]# mkdir cat ...

- C++ string的大小写转换

将一个string转换成大写或者小写,是项目中经常需要做的事情,但string类里并 没有提供这个方法.自己写个函数来实现,说起来挺简单,但做起来总让人觉得不方便.打个比方:早上起来想吃个汉堡,冰箱里 ...