Wireshark 分析捕获的数据记录

使用 Wireshark 选取你要抓包的网络接口,并设置你的过滤器之后,当有数据通信后即可抓到对应的数据包,这里将分析其每一帧数据包的结构。

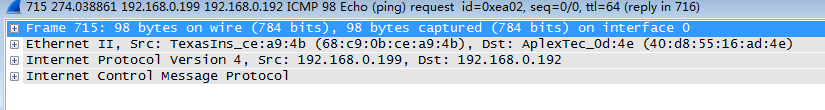

每一帧数据都有类似的结构组成,我这里使用抓到一个对应的ping 包进行分析。

这一帧包包含以下四种信息.

- Frame: 物理层的数据帧情况。

- Ethernet II , Src: 数据链路层以太网帧头部信息。

- Internet Protocol Version 4, Src: 互联网层IP包头信息。

- Internet Control Message Protocol: 互联网控制信息协议。ping 小包所使用的协议。

- 前三层基本上都是一样的,第四层开始就可以出现TCP, UDP 协议,第五层就可能有HTTP 应用层协议等等。

第一层 : Frame: 物理层的数据帧概况

Frame 715: 98 bytes on wire (784 bits), 98 bytes captured (784 bits) on interface 0

//第715帧,有98个字节在线上,共784位,实际捕获到784字节在0接口

Interface id: 0 (\Device\NPF_{B67BEA54-B193-42D8-9DA9-11312F90107A}) //接口ID:0

Encapsulation type: Ethernet (1) //封装类型

Arrival Time: Mar 22, 2017 13:30:44.053763000 中国标准时间 //到达时间

Time shift for this packet: 0.000000000 seconds //包偏移时间,不懂。。.

Epoch Time: 1490160644.053763000 seconds //有可能是1990 到现在的时间

Time delta from previous captured frame: 0.000349000 seconds//两帧之间的时间间隔

Time delta from previous displayed frame: 0.000000000 seconds//捕获到显示的间隔时间

Time since reference or first frame: 274.038861000 seconds //此包和第一帧的时间间隔

Frame Number: 715 //帧号

Frame Length: 98 bytes (784 bits) //帧长度

Capture Length: 98 bytes (784 bits) //捕获的帧长度

Frame is marked: False //帧显著标志

Frame is ignored: False //帧忽略标志

Protocols in frame: eth:ethertype:ip:icmp:data //帧内封装的协议层次结构

Coloring Rule Name: ICMP //着色标记的协议

Coloring Rule String: icmp || icmpv6 //着色规则显示的字符串

- 第二层: Ethernet II , Src: 数据链路层以太网帧头部信息。

Ethernet II, Src: TexasIns_ce:a9:4b (68:c9:0b:ce:a9:4b), Dst: AplexTec_0d:4e (40:d8:55:16:ad:4e)

// 源MAC地址:TexasIns_ce:a9:4b (68:c9:0b:ce:a9:4b)

//目标MAC地址:AplexTec_0d:4e (40:d8:55:16:ad:4e)

Destination: AplexTec_0d:4e (40:d8:55:16:ad:4e) //目的MAC地址

Source: TexasIns_ce:a9:4b (68:c9:0b:ce:a9:4b) //源MAC地址

- 第三层: Internet Protocol Version 4, Src: 以太网协议层

Internet Protocol Version 4, Src: 192.168.0.199, Dst: 192.168.0.192

// IPv4 协议 源IP:192.168.0.199, 目的IP:192.168.0.192

0100 .... = Version: 4 // 版本4

.... 0101 = Header Length: 20 bytes (5) // 头长度20字节

Differentiated Services Field: 0x00 (DSCP: CS0, ECN: Not-ECT) //差分服务区域

0000 00.. = Differentiated Services Codepoint: Default (0) // 差分服务字段

.... ..00 = Explicit Congestion Notification: Not ECN-Capable Transport (0)

//明确的阻塞指示

Total Length: 84 // 总长度

Identification: 0x0000 (0) // 鉴别

Flags: 0x02 (Don't Fragment) // 标志

0... .... = Reserved bit: Not set // 保留位

.1.. .... = Don't fragment: Set // 不要分离碎片

..0. .... = More fragments: Not set // 分离

Fragment offset: 0 // 分的偏移量

Time to live: 64 // 生存期

Protocol: ICMP (1) // 协议名称

Header checksum: 0xb7d1 [validation disabled] // 头部校验和

Header checksum status: Unverified // 头部校验和检验状态:

Source: 192.168.0.199 // 源IP

Destination: 192.168.0.192 // 目的地IP

Source GeoIP: Unknown // 源的 基于IP 查询地理位置 Geo IP: Geolocation IP

Destination GeoIP: Unknown

- 第四层: UDP, TCP, ICMP, 等等协议层

// 这里面描述了这些协议独有的东西:

// ping 小包一般所使用的就是这种协议进行传输数据

Internet Control Message Protocol // 因特网控制信息协议

Type: 8 (Echo (ping) request) // 类型,ping 请求

Code: 0

Checksum: 0x6eb9 [correct] // 和校验

Checksum Status: Good // 和检验状态

Identifier (BE): 59906 (0xea02) // 标识符

Identifier (LE): 746 (0x02ea) // 标识符

Sequence number (BE): 5 (0x0005) // BE 序列号

Sequence number (LE): 1280 (0x0500) //LE 序列号

Data (56 bytes) // 数据

// ... ...

Wireshark 分析捕获的数据记录的更多相关文章

- 从零开始学安全(四十二)●利用Wireshark分析ARP协议数据包

wireshark:是一个网络封包分析软件.网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料.Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换,是目前 ...

- Wireshark入门与进阶---数据包捕获与保存的最基本流程

Wireshark入门与进阶系列(一) "君子生非异也.善假于物也"---荀子 本文由CSDN-蚍蜉撼青松 [主页:http://blog.csdn.net/howeverpf]原 ...

- 如何用Wireshark捕获USB数据?

现在越来越多的电子设备采用USB接口进行通讯,通讯标准也在逐步提高.那么,我们就会好奇这些设备是如何工作的?而无论你是一个硬件黑客,业余爱好者或者只是对它有一点兴趣的,USB对我们都是具有挑战性的. ...

- 捕获网络数据包并进行分析的开源库-WinPcap

什么是WinPcap WinPcap是一个基于Win32平台的,用于捕获网络数据包并进行分析的开源库. 大多数网络应用程序通过被广泛使用的操作系统元件来访问网络,比如sockets. 这是一种简单的 ...

- Wireshark 如何捕获网络流量数据包

转自:http://www.4hou.com/web/7465.html?hmsr=toutiao.io&utm_medium=toutiao.io&utm_source=toutia ...

- wireshark分析https数据包解密前后的特点

wireshark分析https数据包解密前后的特点 (一)https解密前 1.协议种类:2种(1)TCP(第四层,传输层)(2)SSL/TLS(第五层,应用层,加解密)2.应用层数据所在数据包特点 ...

- 8.HBase In Action 第一章-HBase简介(1.2.2 捕获增量数据)

Data often trickles in and is added to an existing data store for further usage, such as analytics, ...

- [Wireshark]_002_玩转数据包

通过前一篇文章,我们大概了解了Wireshark,现在可以准备好进行数据包的捕获和分析了.这一片我们将讲到如何使用捕获文件,分析数据包以及时间格式显示等. 1.使用捕获文件 进行数据包分析时,其实很大 ...

- MySQL单表百万数据记录分页性能优化

背景: 自己的一个网站,由于单表的数据记录高达了一百万条,造成数据访问很慢,Google分析的后台经常报告超时,尤其是页码大的页面更是慢的不行. 测试环境: 先让我们熟悉下基本的sql语句,来查看下我 ...

随机推荐

- 深入PHP内核之数组

定义: PHP 中的数组实际上是一个有序映射.映射是一种把 values 关联到 keys 的类型.此类型在很多方面做了优化,因此可以把它当成真正的数组,或列表(向量),散列表(是映射的一种实现),字 ...

- <%@ include file="">和<jsp:include file="">区别

<%@include file="a.jsp"%>是在编译时加入,所谓静态,就是在编译的时候将jsp的代码加入进来再编译,之后运行. <jsp:include p ...

- 《java设计模式》之责任链模式

在阎宏博士的<JAVA与模式>一书中开头是这样描述责任链(Chain of Responsibility)模式的: 责任链模式是一种对象的行为模式.在责任链模式里,很多对象由每一个对象对其 ...

- OpenSSH的RSA/DSA密钥认证系统

OpenSSH的RSA/DSA密钥认证系统,它可以代替OpenSSH缺省使用的标准安全密码认证系统. OpenSSH的RSA和DSA认证协议的基础是一对专门生成的密钥,分别叫做私用密钥和公用密钥. 使 ...

- OAF_OAF组件系列1 - Item Style汇总(概念)

20150506 Created By BaoXinjian

- Python count() 方法

描述 count() 方法用于统计字符串中某个子字符串出现的次数,可选参数为开始搜索与结束搜索的位置索引. 语法 count() 方法语法: S.count(sub[,start=0[,end=len ...

- eclipse3.7之后,在引入的jquery的js文件打红叉

使用Eclipse 3.7时,工程中加入jquery.xx.js文件,发现该文件出现错误提示(红×),但使用Eclipse 3.7以前的版本就不会出现这种提示.是因为Eclipse 3.7在.proj ...

- InsecureRequestWarning: Unverified HTTPS request is being made. Adding certificate verification is strongly advised. See: https://urllib3.readthedocs.io/en/latest/advanced-usage.html#ssl-warnings In

InsecureRequestWarning: Unverified HTTPS request is being made. Adding certificate verification is s ...

- laravel 如何引入自己的函数或类库

例如在app下建一个Common文件夹 在Common下建一个function.php 放入公共函数 例如: function test(){ echo 'this is a test'; } 在项目 ...

- xapp1052之dma_test.v

dma_test是针对dma硬件设计的仿真测试文件,文件包括DMA写数据测试,DMA读数据测试以及DMA读写数据测试.这个测试文件其实就是模拟pc的应用程序对fpga设备进行DMA读写. DMA写测试 ...