Shiro 550反序列化漏洞分析

Shiro 550反序列化漏洞分析

一、漏洞简介

影响版本:Apache Shiro < 1.2.4

特征判断:返回包中包含rememberMe=deleteMe字段。

Apache Shiro框架提供了记住密码的功能(RememberMe),用户登录成功后会生成经过加密并编码的cookie。在服务端对rememberMe的cookie值,先base64解码然后AES解密再反序列化,就导致了反序列化RCE漏洞。

那么,Payload产生的过程:

命令=>序列化=>AES加密=>base64编码=>RememberMe Cookie值

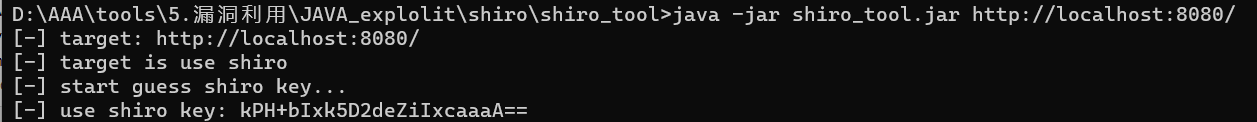

在整个漏洞利用过程中,比较重要的是AES加密的密钥,如果没有修改默认的密钥那么就很容易就知道密钥了,Payload构造起来也是十分的简单。

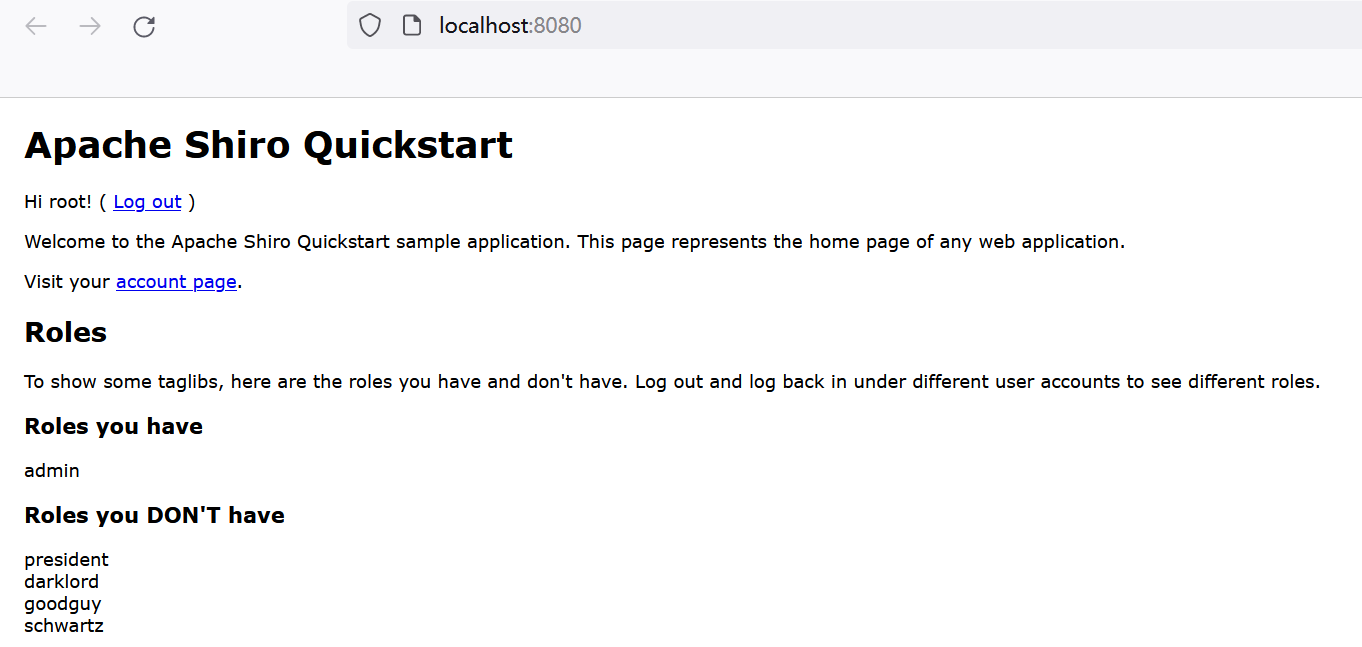

二、环境搭建

下载后用idea配置tomcat启动:https://github.com/Medicean/VulApps/tree/master/s/shiro/1

利用工具:https://github.com/wyzxxz/shiro_rce_tool

三、漏洞分析

shiro会提供rememberme功能,可以通过cookie记录登录用户,从而记录登录用户的身份认证信息,即下次无需登录即可访问。而其中对rememberme的cookie做了加密处理,漏洞主要原因是加密的AES密钥是硬编码在文件中的,那么对于AES加密算法我们已知密钥,并且IV为cookie进行base64解码后的前16个字节,因此我们可以构造任意的可控序列化payload。

通过在cookie的rememberMe字段中插入恶意payload,

触发shiro框架的rememberMe的反序列化功能,导致任意代码执行。

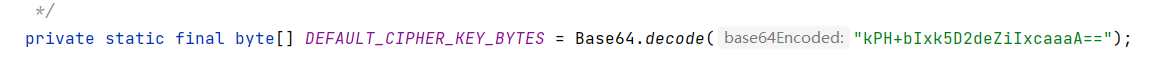

shiro 1.2.24中,提供了硬编码的AES密钥:kPH+bIxk5D2deZiIxcaaaA==

1)加密过程

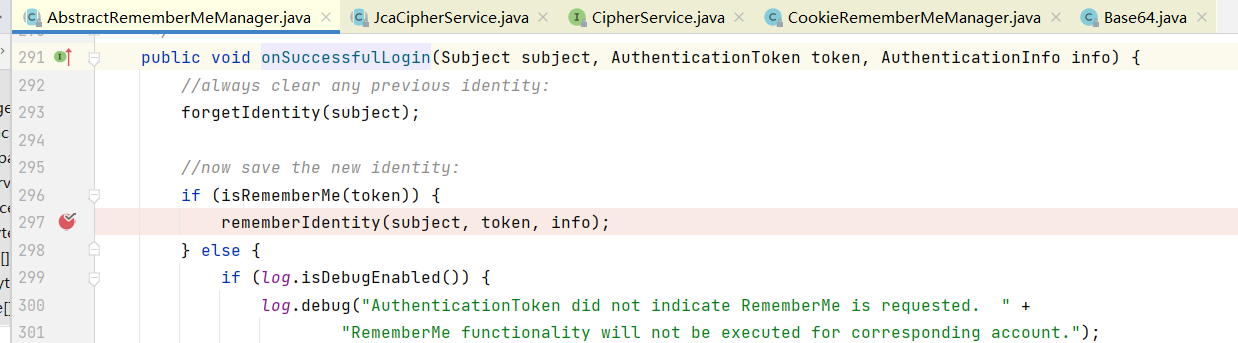

处理rememberme的类为org.apache.shiro.web.mgt.CookieRememberMeManager,它继承AbstractRememberMeManager类,当登录成功并且勾选了rememberme选项,那么此时将进入onSuccessfulLogin方法

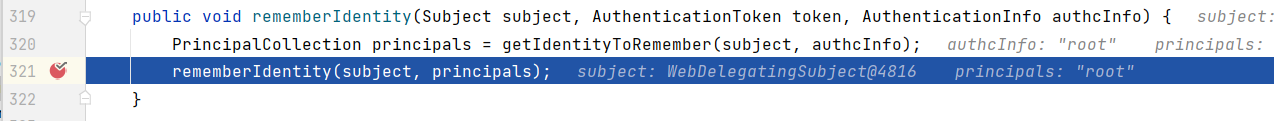

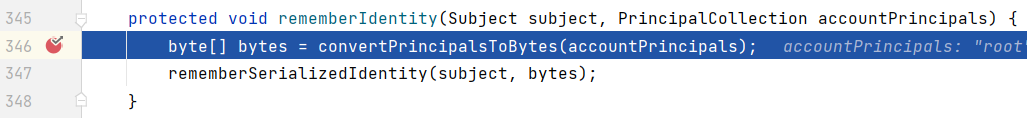

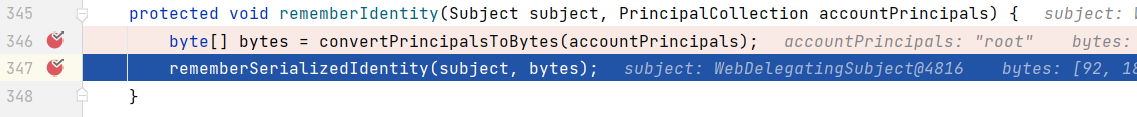

把断点下到rememberIdentity后,跟进rememberIdentity方法

继续跟进rememberIdentity方法后,可以看到调用了convertPrincipalsToBytes方法后得到了个bytes,然后传入了rememberSerializedIdentity中

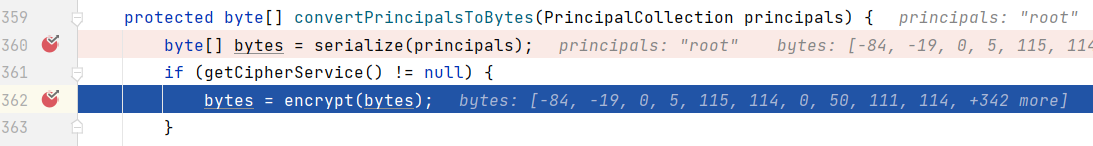

其实在convertPrincipalsToBytes中进行了加密操作,我们可以跟进查看

可以看到通过序列化拿到了个bytes,然后在362行进行了encrypt操作,这里就是加密进行的地方了,跟进查看

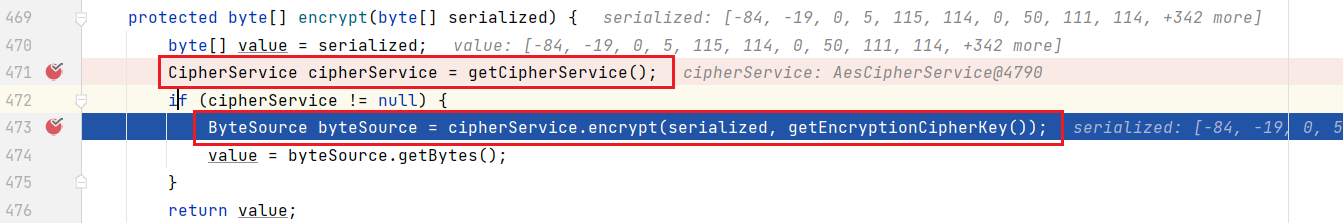

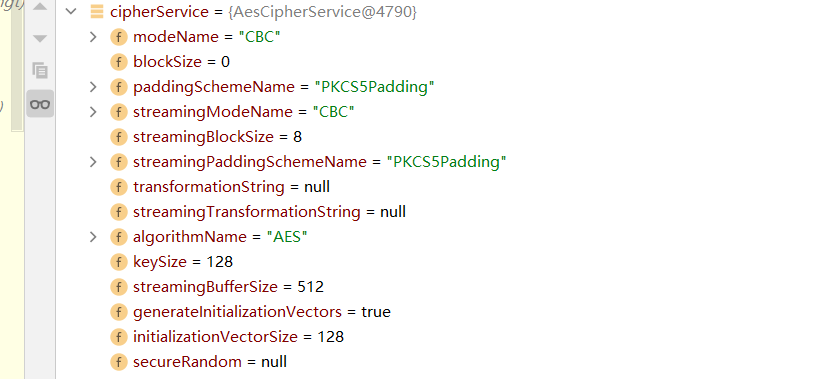

看471行,拿到了个CipherService类,这个类就是用来进行加密的,打开可以看到加密模式为CBC,Padding规则是PKCS5,加密方式为AES

然后473行进行了加密操作,查看在其参数中的getEncryptionCipherKey方法,这个方法就是用来获取密钥的,此密钥硬编码在了类中,并进行了base64编码

回到之前的encrypt方法中,等加密完成后,把值return给了前面说的的bytes,然后传进了rememberSerializedIdentity方法

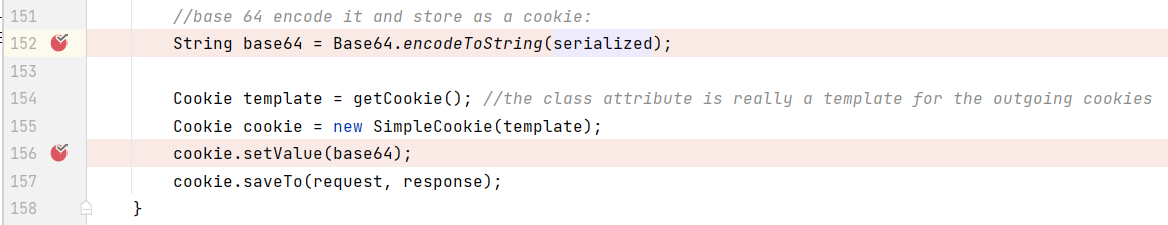

在rememberSerializedIdentity方法中,把加密的字符串进行了Base64编码,然后设置到了cookie中

2)解密过程

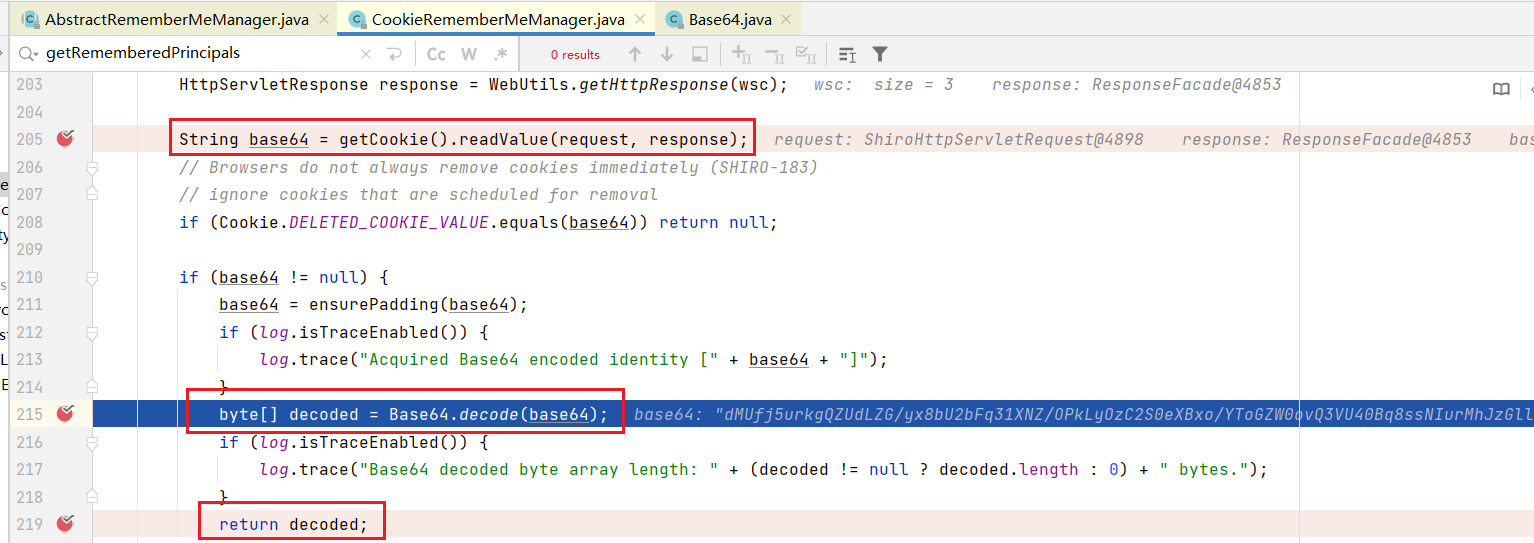

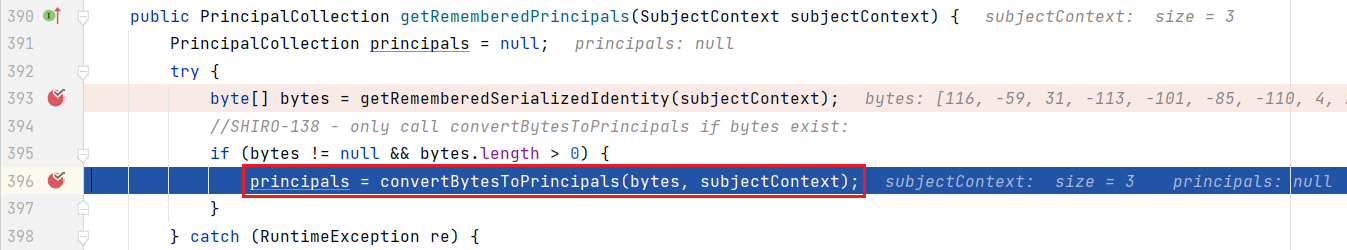

在shiro中,解密过程就是和加密过程相反的了,解密过程在AbstractRememberMeManager#getRememberedPrincipals方法中

首先调用getRememberedSerializedIdentity方法,方法中获得了cookie中的rememberMe的值然后进行base64解码并返回给了bytes

第二步就是调用convertBytesToPrincipals方法来进行解密

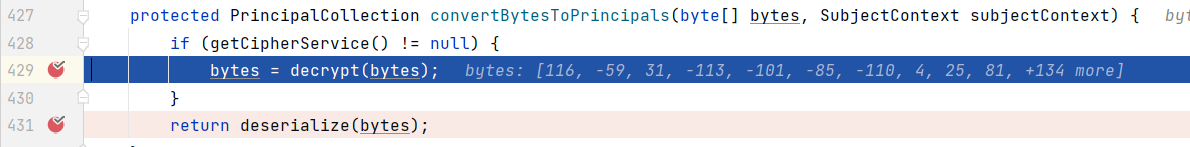

跟进convertBytesToPrincipals方法

先进行了decrypt解密,然后再进行的deserialize反序列化。

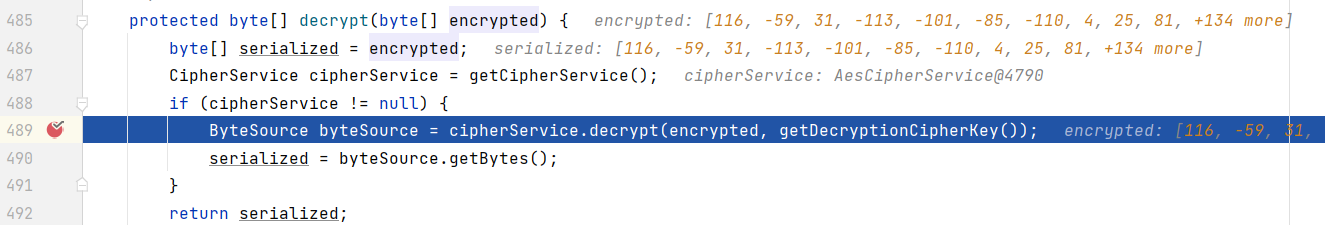

查看decrypt,这里和之前加密过程步骤差不多,用的密钥都是同一个

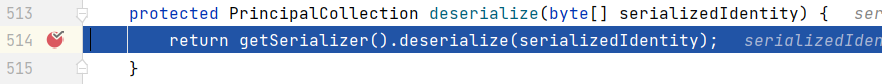

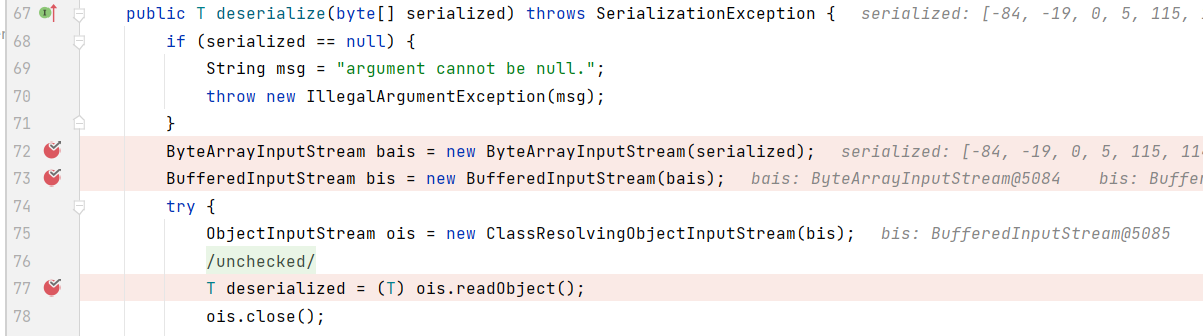

查看反序列化方法deserialize

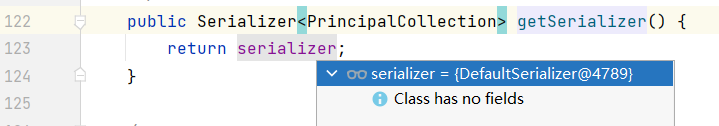

getSerializer()返回的是一个默认的序列化对象DefaultSerializer

跟进DefaultSerializer#deserialize看到了熟悉的反序列化

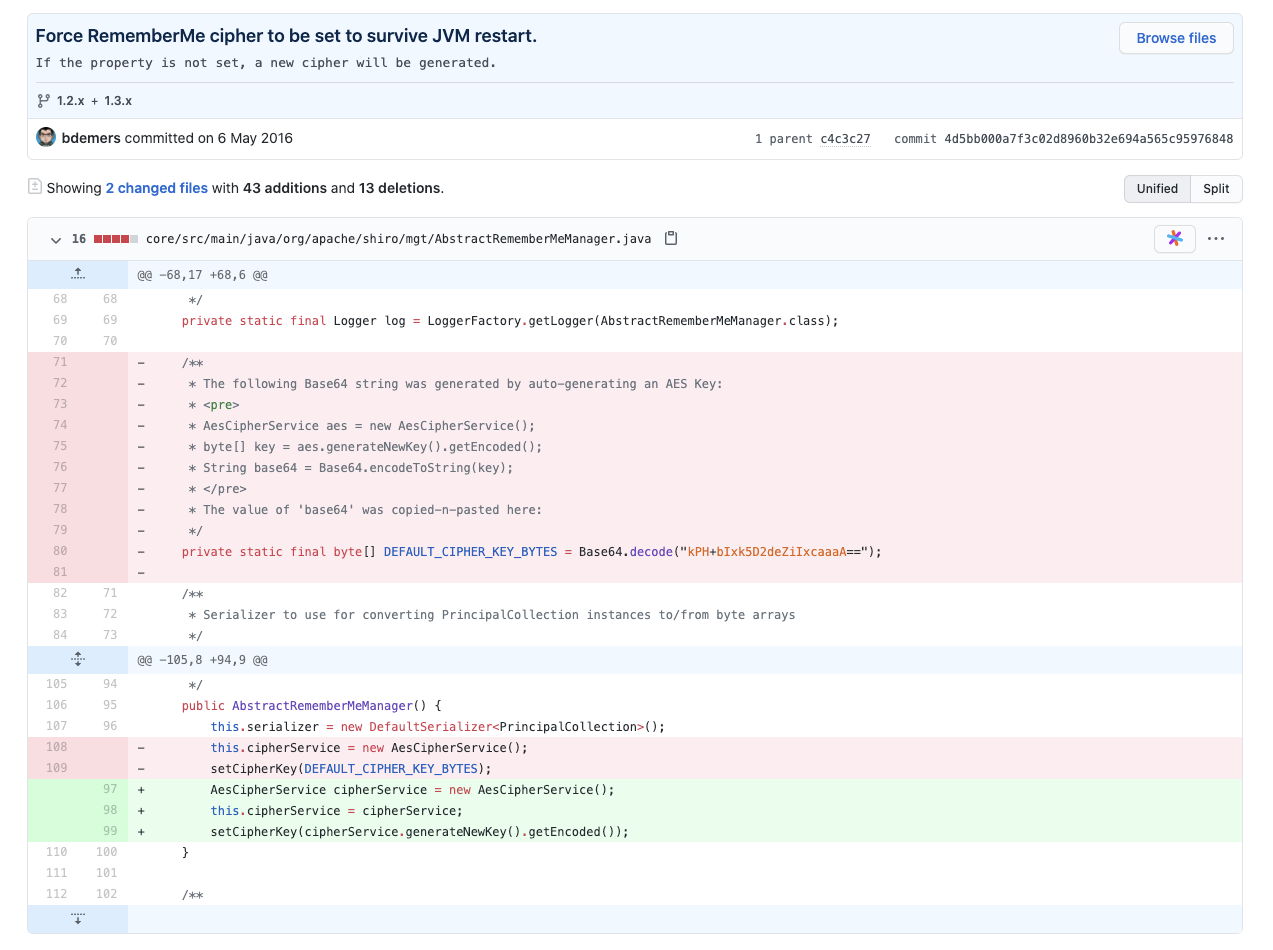

四、漏洞修复

Apache Shiro 1.2.5版本的源码,修复方法就是shiro每次启动,都会随机生成一个新的key:https://github.com/apache/shiro/commit/4d5bb000a7f3c02d8960b32e694a565c95976848

Shiro 550反序列化漏洞分析的更多相关文章

- Java安全之Shiro 550反序列化漏洞分析

Java安全之Shiro 550反序列化漏洞分析 首发自安全客:Java安全之Shiro 550反序列化漏洞分析 0x00 前言 在近些时间基本都能在一些渗透或者是攻防演练中看到Shiro的身影,也是 ...

- Apache Shiro Java反序列化漏洞分析

1. 前言 最近工作上刚好碰到了这个漏洞,当时的漏洞环境是: shiro-core 1.2.4 commons-beanutils 1.9.1 最终利用ysoserial的CommonsBeanuti ...

- Java反序列化漏洞分析

相关学习资料 http://www.freebuf.com/vuls/90840.html https://security.tencent.com/index.php/blog/msg/97 htt ...

- 【JavaWeb】CVE-2016-4437 Shiro反序列化漏洞分析及代码审计

Shiro反序列化漏洞分析及代码审计 漏洞简介 Apache Shiro是一个强大且易用的Java安全框架,执行身份验证.授权.密码和会话管理. Apache Shiro默认使用了CookieRe ...

- Java安全之Cas反序列化漏洞分析

Java安全之Cas反序列化漏洞分析 0x00 前言 某次项目中遇到Cas,以前没接触过,借此机会学习一波. 0x01 Cas 简介 CAS 是 Yale 大学发起的一个开源项目,旨在为 Web 应用 ...

- 25. Apache Shiro Java反序列化漏洞

前言: 最近在审核漏洞的时候,发现尽管Apache shiro这个反序列化漏洞爆出来好久了,但是由于漏洞特征不明显,并且shiro这个组件之前很少听说,导致大厂很多服务还存在shiro反序列化的漏洞, ...

- Fastjson 1.2.22-24 反序列化漏洞分析

目录 0x00 废话 0x01 简单介绍 FastJson的简单使用 0x02 原理分析 分析POC 调试分析 0x03 复现过程 0x04 参考文章 0x00 废话 balabala 开始 0x01 ...

- ref:Java安全之反序列化漏洞分析(简单-朴实)

ref:https://mp.weixin.qq.com/s?__biz=MzIzMzgxOTQ5NA==&mid=2247484200&idx=1&sn=8f3201f44e ...

- Java安全之Fastjson反序列化漏洞分析

Java安全之Fastjson反序列化漏洞分析 首发:先知论坛 0x00 前言 在前面的RMI和JNDI注入学习里面为本次的Fastjson打了一个比较好的基础.利于后面的漏洞分析. 0x01 Fas ...

随机推荐

- spring-data-redis 连接泄漏,我 TM 人傻了

本系列是 我TM人傻了 系列第四期[捂脸],往期精彩回顾: 升级到Spring 5.3.x之后,GC次数急剧增加,我TM人傻了 这个大表走索引字段查询的 SQL 怎么就成全扫描了,我TM人傻了 获取异 ...

- ES6——静态属性与静态方法

静态方法只能写在class内,constructor外.通过static关键字声明 静态属性只能写在class外,通过 类名.属性名 = 属性值 声明 //静态属性与静态方法(ES6明确规定,Clas ...

- [leetcode]1109. 航班预订统计(击败100%用户算法-差分数组的详解)

执行用时2ms,击败100%用户 内存消耗52.1MB,击败91%用户 这也是我第一次用差分数组,之前从来没有碰到过,利用差分数组就是利用了差分数组在某一区间内同时加减情况,只会改变最左边和最右边+1 ...

- HCNP Routing&Switching之OSPF LSA更新规则和路由汇总

前文我们了解了OSPF外部路由类型以及forwarding address字段的作用,回顾请参考https://www.cnblogs.com/qiuhom-1874/p/15225673.html: ...

- java线程池-工作队列workQueue

线程池之工作队列 ArrayBlockingQueue 采用数组来实现,并采用可重入锁ReentrantLock来做并发控制,无论是添加还是读取,都先要获得锁才能进行操作 可看出进行读写操作都使用了R ...

- Python - 执行顺序、执行入口

Python 是如何执行的?执行顺序是怎么样? 至上而下,逐行执行 #!usr/bin/env python # -*- coding:utf-8 _*- """ # a ...

- TypeScript 中装饰器的理解?应用场景?

一.是什么 装饰器是一种特殊类型的声明,它能够被附加到类声明,方法, 访问符,属性或参数上 是一种在不改变原类和使用继承的情况下,动态地扩展对象功能 同样的,本质也不是什么高大上的结构,就是一个普通的 ...

- 制作Windows服务和安装程序(C#版)

http://blog.sina.com.cn/s/blog_5f4ffa170100vt2b.html 1.创建服务项目: 打开VS 2005 编程环境,在C#中新建Windows服务程序 2.将安 ...

- 【转载】小心 int 乘法溢出!

C/C++ 语言里, 绝大部分平台上 int 类型是 32 位的, 无论你的操作系统是否是 64 位的. 而一些常用的函数, 如 malloc(), 它接受的参数是 size_t 类型: void * ...

- 剑指offer计划20( 搜索与回溯算法中等)---java

1.1.题目1 剑指 Offer 07. 重建二叉树 1.2.解法 注释解法. 1.3.代码 class Solution { int[] preorder; HashMap<Integer, ...