frida的简单实用

一.环境

1.环境

1.手机运行服务端

2. 电脑端运行客户端

3.进行端口转发

adb forward tcp:27042 tcp:27042

adb forward tcp:27043 tcp:27043

2. 测试

λ frida-ps -R 成功的标志:

PID Name

---- ------------------------

717 android.process.acore

9080 cat

1301 com.android.defcontainer

882 com.android.download

557 com.android.ime

647 com.android.launcher2

941 com.android.market

597 com.android.phone

523 com.android.systemui

823 com.android.tools

二.使用

得到android手机当前最前端Activity所在的进程

λ python37 C:\Users\1003441\Desktop\get_front_app.py.py

Application(identifier="com.microvirt.launcher2", name="逍遥桌面", pid=647)

get_front_app.py.py

import frida

rdev = frida.get_remote_device()

front_app = rdev.get_frontmost_application()

print (front_app)

枚举android手机所有的进程

λ python37 C:\Users\1003441\Desktop\enum_process.py

Process(pid=1, name="init")

Process(pid=62, name="ueventd")

Process(pid=72, name="flush-8:2")

Process(pid=73, name="flush-8:3")

Process(pid=74, name="logd")

Process(pid=75, name="healthd")

Process(pid=76, name="lmkd")

Process(pid=77, name="servicemanager")

Process(pid=78, name="vold")

Process(pid=79, name="surfaceflinger")

Process(pid=80, name="flush-8:0")

Process(pid=81, name="flush-8:4")

Process(pid=82, name="netd")

Process(pid=83, name="debuggerd")

Process(pid=84, name="rild")

Process(pid=85, name="drmserver")

Process(pid=86, name="mediaserver")

Process(pid=87, name="installd")

Process(pid=88, name="keystore")

enum_process.py内容如下:

import frida

rdev = frida.get_remote_device()

processes = rdev.enumerate_processes()

for process in processes:

print (process)

枚举某个进程加载的所有模块以及模块中的导出函数

import frida

rdev = frida.get_remote_device()

session = rdev.attach("com.tencent.mm") #如果存在两个一样的进程名可以采用rdev.attach(pid)的方式

modules = session.enumerate_modules()

for module in modules:

print (module)

export_funcs = module.enumerate_exports()

print ("\tfunc_name\tRVA")

for export_func in export_funcs:

print ("\t%s\t%s"%(export_func.name,hex(export_func.relative_address)))

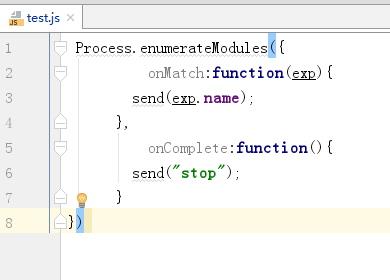

这边的这个版本不知道为啥调用不了enumerate_modules,所以换了js的接口

from __future__ import print_function

import frida, sys def on_message(message, data):

print(message) jscode = """

Process.enumerateModules({

onMatch:function(exp){

send(exp.name);

},

onComplete:function(){

send("stop");

}

})

""" process = frida.get_usb_device().attach('com.yinghuan.aiyou')

script = process.create_script(jscode)

script.on('message', on_message)

script.load()

sys.stdin.read()

这边更好的做法是把js代码写成一个js文件,js文件可以利用编辑器写,然后读取

from __future__ import print_function

import frida, sys def on_message(message, data):

print(message) jscode = """

Process.enumerateModules({

onMatch:function(exp){

send(exp.name);

},

onComplete:function(){

send("stop");

}

})

""" process = frida.get_usb_device().attach('com.yinghuan.aiyou')

file=open('test.js')

jscode=file.read()

script = process.create_script(jscode)

script.on('message', on_message)

script.load()

sys.stdin.read()

hook android的native函数

import frida

import sys

rdev = frida.get_remote_device()

session = rdev.attach("com.tencent.mm")

scr = """

Interceptor.attach(Module.findExportByName("libc.so" , "open"), {

onEnter: function(args) {

send("open("+Memory.readCString(args[0])+","+args[1]+")");

},

onLeave:function(retval){ }

});

"""

script = session.create_script(scr)

def on_message(message ,data):

print (message)

script.on("message" , on_message)

script.load()

sys.stdin.read()

hook android的java层函数

如下代码为hook微信(测试版本为6.3.13,不同版本由于混淆名字的随机生成的原因或者代码改动导致类名不一样)

com.tencent.mm.sdk.platformtools.ay类的随机数生成函数,让微信猜拳随机(type=2),而摇色子总是为6点(type=5)

import frida

import sys

rdev = frida.get_remote_device()

session = rdev.attach("com.tencent.mm") scr = """

Java.perform(function () {

var ay = Java.use("com.tencent.mm.sdk.platformtools.ay");

ay.pu.implementation = function(){

var type = arguments[0];

send("type="+type);

if (type == 2)

{

return this.pu(type);

}

else

{

return 5;

}

}; });

""" script = session.create_script(scr)

def on_message(message ,data):

print message

script.on("message" , on_message)

script.load()

sys.stdin.read()

通过frida向android进程注入dex

import frida, sys, optparse, re

def on_message(message, data):

if message['type'] == 'send':

print("[*] {0}".format(message['payload']))

else:

print(message) jscode = """

Java.perform(function () {

var currentApplication = Java.use("android.app.ActivityThread").currentApplication();

var context = currentApplication.getApplicationContext();

var pkgName = context.getPackageName();

var dexPath = "%s";

var entryClass = "%s";

Java.openClassFile(dexPath).load();

console.log("inject " + dexPath +" to " + pkgName + " successfully!")

Java.use(entryClass).%s("%s");

console.log("call entry successfully!")

});

""" def checkRequiredArguments(opts, parser):

missing_options = []

for option in parser.option_list:

if re.match(r'^\[REQUIRED\]', option.help) and eval('opts.' + option.dest) == None:

missing_options.extend(option._long_opts)

if len(missing_options) > 0:

parser.error('Missing REQUIRED parameters: ' + str(missing_options)) if __name__ == "__main__":

usage = "usage: python %prog [options] arg\n\n" \

"example: python %prog -p com.android.launcher " \

"-f /data/local/tmp/test.apk " \

"-e com.parker.test.DexMain/main " \

"\"hello fridex!\""

parser = optparse.OptionParser(usage)

parser.add_option("-p", "--package", dest="pkg", type="string",

help="[REQUIRED]package name of the app to be injected.")

parser.add_option("-f", "--file", dest="dexPath", type="string",

help="[REQUIRED]path of the dex")

parser.add_option("-e", "--entry", dest="entry", type="string",

help="[REQUIRED]the entry function Name.") (options, args) = parser.parse_args()

checkRequiredArguments(options, parser)

if len(args) == 0:

arg = ""

else:

arg = args[0] pkgName = options.pkg

dexPath = options.dexPath

entry = options.entry.split("/")

if len(entry) > 1:

entryClass = entry[0]

entryFunction = entry[1]

else:

entryClass = entry[0]

entryFunction = "main" process = frida.get_usb_device(1).attach(pkgName)

jscode = jscode%(dexPath, entryClass, entryFunction, arg)

script = process.create_script(jscode)

script.on('message', on_message)

print('[*] Running fridex')

script.load()

sys.stdin.read()

通过注入抛出异常代码实现跟踪程序调用栈

在<<Android 软件安全与逆向分析>>这本书中第八章有介绍通过重打包写入异常代码进行栈跟踪,但是这样比较麻烦,使用frida注入更方便。

frida的相关资源

frida的简单实用的更多相关文章

- hook框架frida的安装以及简单实用案例

1.下载地址 https://github.co/frida/frida/releases 2.另外两种安装方法 1.Install from prebuilt binaries This is th ...

- jQuery的几种简单实用效果

许久未分享博客,或许已生疏. 闲来无事, 分享几个jQuery简单实用的效果案例 不喜勿喷... 1.页面常用的返回顶部 <!DOCTYPE html> <html lang=&qu ...

- 经验分享:10个简单实用的 jQuery 代码片段

尽管各种 JavaScirpt 框架和库层出不穷,jQuery 仍然是 Web 前端开发中最常用的工具库.今天,向大家分享我觉得在网站开发中10个简单实用的 jQuery 代码片段. 您可能感兴趣的相 ...

- 简单实用的PHP防注入类实例

这篇文章主要介绍了简单实用的PHP防注入类实例,以两个简单的防注入类为例介绍了PHP防注入的原理与技巧,对网站安全建设来说非常具有实用价值,需要的朋友可以参考下 本文实例讲述了简单实用的PHP防注 ...

- php简单实用的操作文件工具类(创建、移动、复制、删除)

php简单实用好用的文件及文件夹复制函数和工具类(创建.移动.复制.删除) function recurse_copy($src,$dst) { // 原目录,复制到的目录 $dir = opend ...

- 基于Bootstrap简单实用的tags标签插件

http://www.htmleaf.com/jQuery/ jQuery之家 自由分享jQuery.html5和css3的插件库 基于Bootstrap简单实用的tags标签插件

- C#_简单实用的翻页

简单实用的生成翻页HTML辅助类 C# using System.Text; namespace ClassLibrary { /// <summary> /// /// </sum ...

- 简单实用的Windows命令(一)

前几天新买了一台笔记本电脑,使用了一下几个简单的查看电脑配置的命令,觉得非常的不错,在此记录一下 一:运行命令的方式有两种 1:使用快捷键WIN+R,然后在弹出的“运行”对话框中输入对应的命令 2:在 ...

- 简单实用的Windows命令(二)

昨天简单的记录了几个非常简单实用的Windows命令,不过我又想起来还有两个我在实际的工作中也是经常用到的命令——PING和IPCONFIG,不过我在工作中的使用都是非常简单的,用PING命令检测对应 ...

随机推荐

- deeplearning.ai 构建机器学习项目 Week 1 机器学习策略 I

这门课是讲一些分析机器学习问题的方法,如何更快速高效的优化机器学习系统,以及NG自己的工程经验和教训. 1. 正交化(Othogonalization) 设计机器学习系统时需要面对一个问题是:可以尝试 ...

- Spring常用注解(讲解的通俗易懂,很透彻)

使用注解来构造IoC容器 用注解来向Spring容器注册Bean.需要在applicationContext.xml中注册<context:component-scan base-package ...

- (六)mybatis-spring集成完整版

mybatis-spring集成完整版 一.项目整体 mybatis接口层.mapper层 Service层 Test调用测试 二.自动生成代码-mybatis generator 主要修改: 接口. ...

- Analysis of Hello2 source code

Hello2 应用程序是一个 Web 模块,它使用 Java Servlet 技术来显示问候语和响应,使用的是 Java Servlet 技术. 该应用程序源代码在 tutorial-examples ...

- python基础修改haproxy配置文件

1.通过eval(),可以将字符串转为字典类型. 2.Encode过程,是把python对象转换成json对象的一个过程,常用的两个函数是dumps和dump函数.两个函数的唯一区别就是dump把py ...

- python pip配置以及安装工具包的一些方法

pip是python的一个工具包管理工具,可以下载安装需要的工具包,想要使用它来管理工具包首先要安装pip,安装方法可以参照下面这个网址来进行: https://www.cnblogs.com/Nan ...

- 吴裕雄--天生自然 python数据分析:葡萄酒分析

# import pandas import pandas as pd # creating a DataFrame pd.DataFrame({'Yes': [50, 31], 'No': [101 ...

- Find a way (广度优先搜索)

题目: Pass a year learning in Hangzhou, yifenfei arrival hometown Ningbo at finally. Leave Ningbo one ...

- Python如何规避全局解释器锁(GIL)带来的限制

编程语言分类概念介绍(编译型语言.解释型语言.静态类型语言.动态类型语言概念与区别) https://www.cnblogs.com/zhoug2020/p/5972262.html Python解释 ...

- Excel技巧:如何绘制一份优秀的甘特图(项目管理)

作者:秦路,天善智能特约专家.资深数据分析师,数据化运营专家.擅长结合运营和数据,建立数据化运营体系. 个人公众号:秦路(微信ID:tracykanc) 今天我给大家分享的内容是如何利用Excel绘制 ...