DVWA靶场之Command Injection(命令行注入)通关

Command Injection

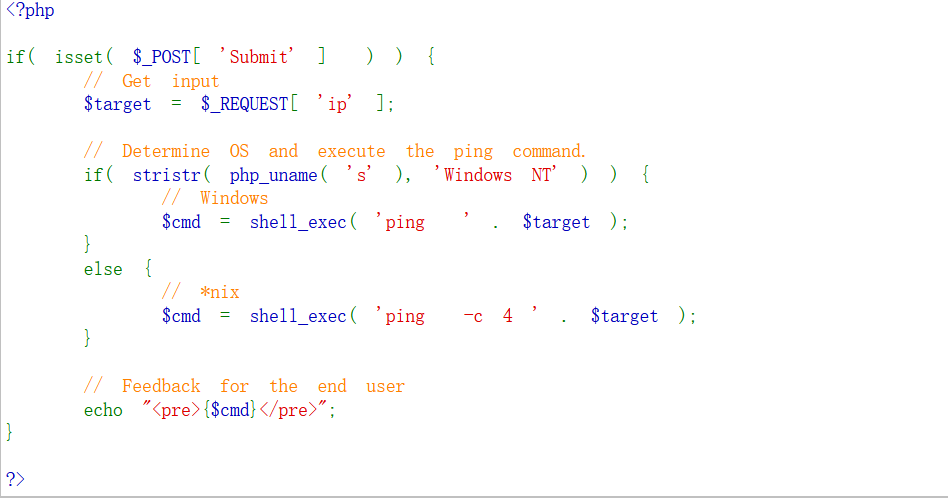

Low:

<?php

if( isset( $_POST[ 'Submit' ] ) ) {

// Get input

$target = $_REQUEST[ 'ip' ];

// Determine OS and execute the ping command.

if( stristr( php_uname( 's' ), 'Windows NT' ) ) {

// Windows

$cmd = shell_exec( 'ping ' . $target );

}

else {

// *nix

$cmd = shell_exec( 'ping -c 4 ' . $target );

}

// Feedback for the end user

echo "<pre>{$cmd}</pre>";

}

?>

两个值得注意的方法:stristr与php_uname

Stristr(被搜索的字符串,要搜索的字符串)搜索字符串在另一字符串中的第一次出现,返回字符串的剩余部分(从匹配点)

Php_uname(’s’)是返回操作系统名称

源代码判断了是Windows系统,还是*nix系列系统,但对$target = $_REQUEST[ 'ip' ];

中ip没有任何检查,所以你懂的

用127.0.0.1&&命令 可绕过

Medium:

多了个过滤&&与;

那么用&也可以顶

但是双符号就是传说中的短路运算,a&&b,只有a命令正确执行才会执行b命令,否则根本不管你后面写得天花乱坠,是为“短路”

而&比较仁慈,a命令无论成功与否,都会执行b命令(“||”与“|”类似道理)

用127.0.0.1&;&命令 可绕过

High:

High还是用的黑名单,只不过比原来的黑名单长了不少

嗯。。。。。。出题人比较nice,特意过滤了“| ”(有空格的),但是没有过滤“ |”,只能说是故意留洞,正常哪有这么写的。。。

127.0.0.1 |命令 可绕过

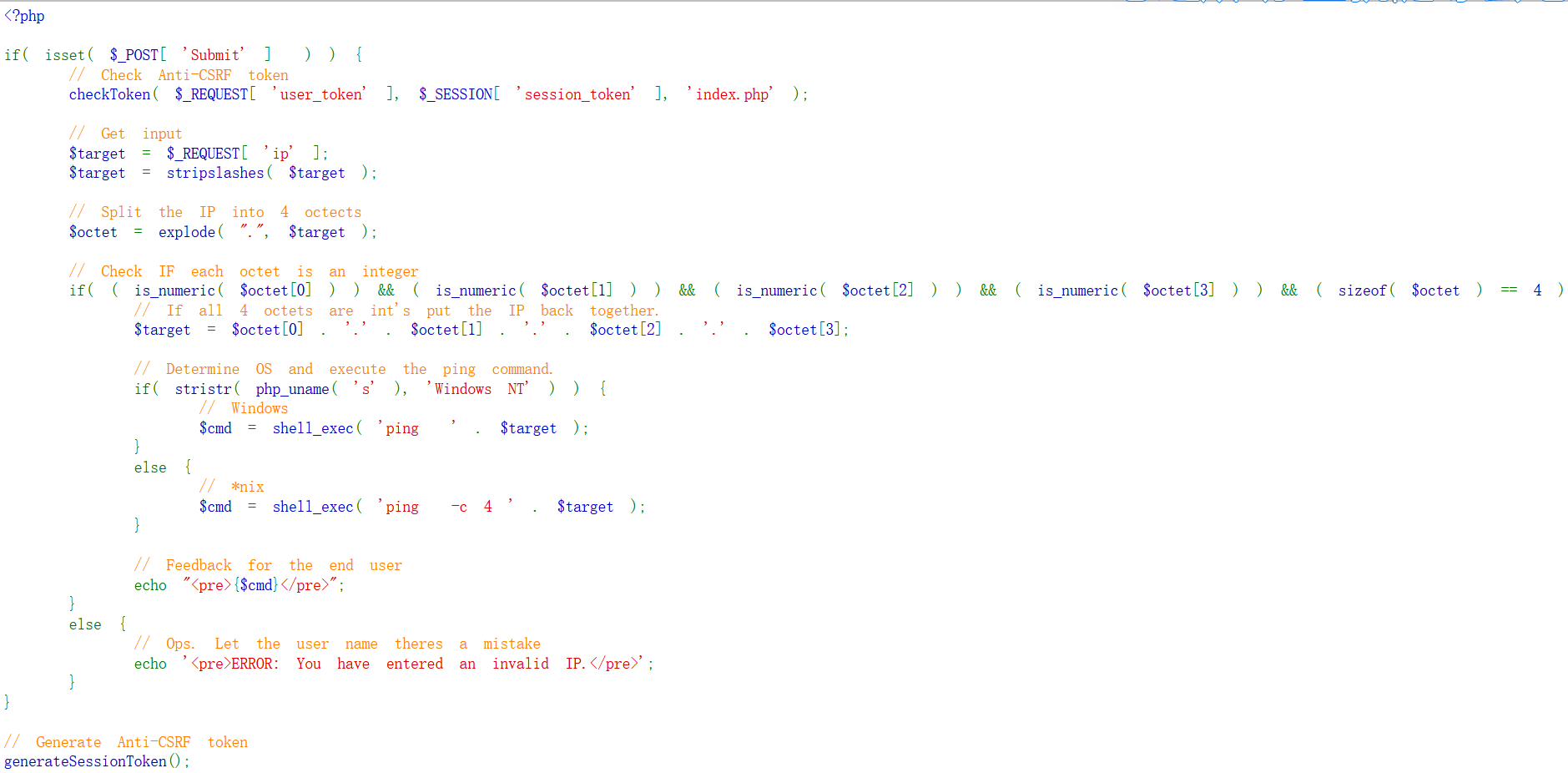

Impossible:

Stripslashes 用于去掉反斜杠

Explode用于将字符串按某种条件分割打散变成数组

is_numeric 用于判断输入是否是数字

还有checkToken

格式已经定死了,没毛病

开发基础:用户都是大坏蛋,不要相信他们的输入

DVWA靶场之Command Injection(命令行注入)通关的更多相关文章

- 安全性测试入门:DVWA系列研究(二):Command Injection命令行注入攻击和防御

本篇继续对于安全性测试话题,结合DVWA进行研习. Command Injection:命令注入攻击. 1. Command Injection命令注入 命令注入是通过在应用中执行宿主操作系统的命令, ...

- DVWA靶场练习-Command Injection命令注入

Command Injection 原理 攻击者通过构造恶意参数,破坏命令的语句结构,从而达到执行恶意命令的目的.

- DVWA靶场之SQL injection(blind)通关

盲注,顾名思义,无法从界面上直接查看到执行结果,一般的SQL注入基本绝迹,最多的就是盲注 基本步骤:(由于没有回显了,相比一般的SQL注入,也就不需要确定查询字段数.判断回显位置了) 判断注入类型 破 ...

- DVWA 黑客攻防演练(三)命令行注入(Command Injection)

文章会讨论 DVWA 中低.中.高.不可能级别的命令行注入 这里的需求是在服务器上可以 ping 一下其他的服务器 低级 Hacker 试下输入 192.168.31.130; cat /etc/ap ...

- DVWA-全等级命令行注入

DVWA简介 DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法 ...

- Fortify Audit Workbench 笔记 Command Injection(命令注入)

Command Injection(命令注入) Abstract 执行不可信赖资源中的命令,或在不可信赖的环境中执行命令,都会导致程序以攻击者的名义执行恶意命令. Explanation Comman ...

- 26 About the go command go命令行

About the go command go命令行 Motivation Configuration versus convention Go's conventions Getting star ...

- DVWA之Command injection(命令执行漏洞)

目录 Low Medium Middle Impossible 命令执行漏洞的原理:在操作系统中, & .&& .| . || 都可以作为命令连接符使用,用户通过浏览器 ...

- command injection命令注入

命令注入 是指程序中有调用系统命令的部分,例如输入ip,程序调用系统命令ping这个ip.如果在ip后面加一个&&.&.|.||命令拼接符号再跟上自己需要执行的系统命令 在pi ...

随机推荐

- 调整/home和/root空间容量

转载请注明出处:http://www.cnblogs.com/gaojiang/p/6767043.html 1.查看磁盘情况:df -h 2.卸载/homeumount /home umount / ...

- Docker下的mysql安装指令(Mac)

工具 简介 对于Docker,绝对是开发人员的一款利器!当下特别火热的虚拟化技术.都说不知Docker是什么,作为IT人就out了. 关于Docker 是什么.及其基础学习可以参考: <Do ...

- org.springframework.beans.BeanInstantiationException: Could not instantiate bean class [java.util.List]: Specified class

错误:org.springframework.beans.BeanInstantiationException: Could not instantiate bean class [java.util ...

- WPF教程十一:简单了解并使用控件模板

WPF教程十一:简单了解并使用控件模板 这一章梳理控件模板,每个WPF控件都设计成无外观的,但是行为设计上是不允许改变的,比如使用Button的控件时,按钮提供了能被点击的内容,那么自由的改变控件外观 ...

- python 09篇 操作Excel

一.往Excel中写数据 使用pip install xlwt安装xlwt模块,用xlwt模块进行对Excel进行写数据. import xlwt # book = xlwt.Workbook() # ...

- Leetcode12. 整数转罗马数字Leetcode18. 四数之和

> 简洁易懂讲清原理,讲不清你来打我~ 输入整数,输出对应的罗马字符串>学习Linux极为经典的入门资料,但是还是很多同学难以坚持系统的看完整本书,最终以放弃而告终. 为了帮助大家更容易入门Linux,老段 ...

- Vue全局引入JS的方法

两种情况: 1. js为ES5的写法时,如下(自定义的my.js): function fun(){ console.log('hello'); } Vue中的全局引入方式为,在index.html中 ...

- 痞子衡嵌入式:i.MXRT1010, 1170型号上不一样的SNVS GPR寄存器读写控制设计

大家好,我是痞子衡,是正经搞技术的痞子.今天痞子衡给大家介绍的是i.MXRT1010, 1170型号上不一样的SNVS GPR寄存器读写控制设计. 痞子衡之前两篇文章 <在SBL项目实战中妙用i ...

- vue 跨域 springCloud @CrossOrigin注解

vue 跨域 springCloud @CrossOrigin注解 一丶什么是跨域 跨域问题来源于浏览器的同源策略,浏览器为了提高网站的安全性,在发送ajax请求时,只有在当前页面地址与请求地址的协 ...