IOS - ACL (访问控制列表)

ACL 介绍

ACL 是一款 IOS 软件工具,而不是某种协议。从名字上来看,ACL 的主要功能是控制对网络资源的访问。事实上这是 ACL 最早的用途。现在 ACL 除了能够限制访问外,更多时候,我们用它来标识流量(识别某种流量的特征)。

ACL 特点:

- 有序的声明,是一张由 permit 或 deny 的声明组成的列表

- ACL 仅是一种工具,如果不进行调用的话,不会产生任何效果

- 使用通配符掩码来匹配一定范围内的 IP 主机

- ACL 在接口上调用时,必须指定方向,ACL 只对流量入接口的入方向或出接口的出方向产生效果

- 每个 ACL 的底部,总会包含一个隐式的拒绝语句。它会匹配所有流量。

- 所有的 ACL 都应该至少包含一个 permit,否则该 ACL 没有意义

ACL 应用场景:

包括常见的访问控制,NAT,远程连接限制,VPN 匹配感兴趣流量,配合分法列表过滤路由等。

ACL 分类

ACL大体可以分为标准 ACL 和扩展 ACL 两大类。用于匹配流量的标准主要是 IP 数据包的 3 层和 4 层报文的内容。

下面是 ACL 标准和拓展协议的对比:

可以看到:

- 标准 ACL 功能较为简单,三层 ACL,基于 IP 头进行匹配,只能匹配源 IP 地址。

- 拓展 ACL 则可以匹配源,目的,端口等等信息。

ACL 写法

首先来看一下 ACL 匹配过程:

可以看到:

- ACL 自上而下进行匹配

- 匹配成功就执行 Action:Permit 或者 Action

所以在编写 ACL 时,越精确的范围越应该优先处理,写在前面。

在写 ACL 时,标准 ACL 和 拓展都有两种命名方式:

- 标号的 ACL,不容易修改。

- 比如编写了

access-list 10 permit 10.1.1.0 255.255.255.0和access-list 10 permit 10.1.2.0 255.255.255.0 - 这时发现第二条 ACL 写错了,就必须把所有的

no access-list 10删掉,重新写。

- 比如编写了

- 命名的 ACL:在每个 ACL 中会有序列号,修改时可以修改序列号。

标准 ACL

省略写法,匹配唯一主机地址:

permit host 1.1.1.0

permit 1.1.1.0 0.0.0.0

省略写法,匹配所有:

permit any any

permit 0.0.0.0 255.255.255.255

在写时,尽量靠近目的端,因为只能匹配源,匹配范围较广

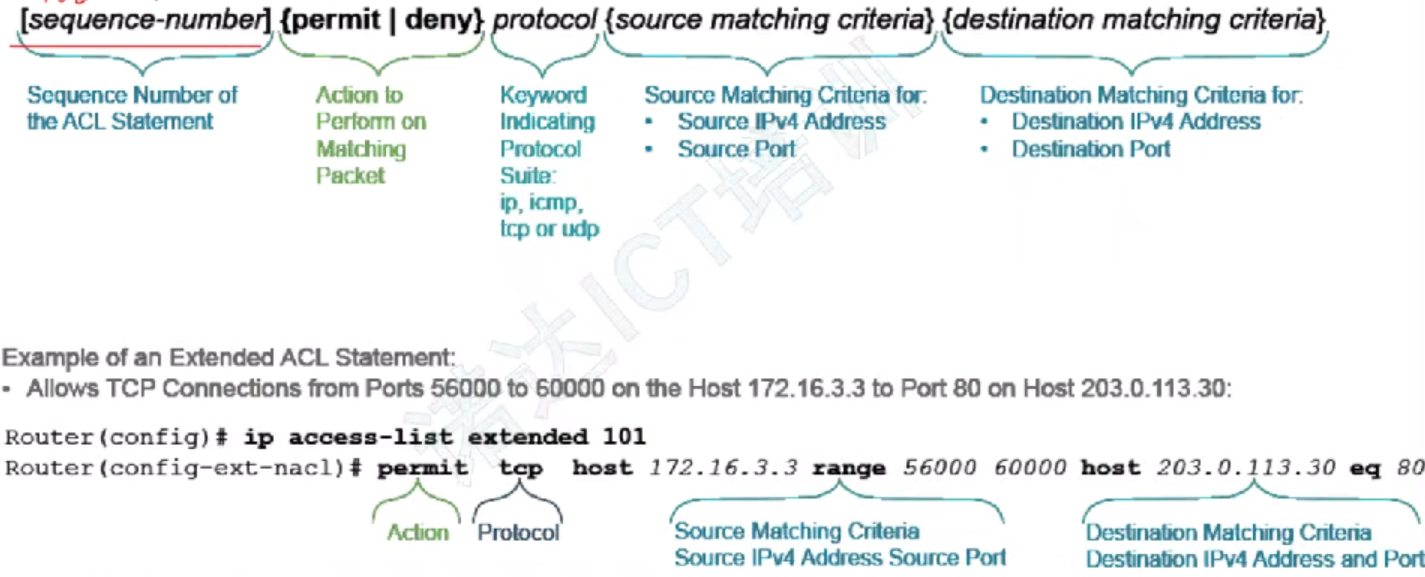

拓展 ACL

在写时,尽量靠近源端,因为拓展 ACL 更精确 。

在每个接口,每个方向上,针对每个协议只能调用一个 ACL,并且 ACL 不能过滤自己产生的数据.

案例

案例一:标准 ACL 和 拓展 ACl 对比

这里都是想要禁止掉 PC2 的流量,分别采用标准 ACL 和拓展 ACL:

对于标准 ACL 来说,可以看到配置在路由器上的 Gi0/1 的出接口上,因为使用标准 ACL 推荐尽量离源远的位置。

对于拓展 ACl 来说,配置在 Gi0/0 的入接口上,因为使用拓展 ACL 推荐尽量离源近的位置。

案例二:标准 ACL 配置

# 标准 ACL

Router(config)#access-list 100 permit ip 10.1.4.0 0.0.0.255 10.1.8.0 0.0.0.255

Router(config)#access-list 100 permit ip 10.1.5.0 0.0.0.255 10.1.7.0 0.0.0.255

Router(config)#access-list 100 permit eigrp any any

Router(config)#do show access-lists

# 调用 ACL

Router(config)#int e 0/1

Router(config-if)#ip access-group 100 out

VPC2 能 ping 通 VPC5 ,VPC5 不能 ping 通 VPC2

Router(config)#access-list 100 deny ip 10.1.5.0 0.0.0.255 10.1.8.0 0.0.0.255 echo-reply

Router(config)#access-list 100 permit ip any any

Router(config)#do show access-lists

Router(config)#int e 0/1

Router(config-if)#ip access-group 100 out

总结

在这篇文章中,介绍了 ACL 常见的应用场景,以及 ACL 的匹配过程。

并且知道了 ACL 分为标准和拓展两种,标准只是对 3 层源 IP 进行过滤,而拓展则加上了目的 IP,端口等多个属性。

对于标准 ACL 来说,因为其匹配范围较广,尽量在靠近目的编写 ACl。

对于拓展 ACL 来说,因为匹配更加精确,尽量靠近源来编写,可以更好的节省带宽。

在编写 ACL 时,要将精确匹配的 ACL 写在前面,并且尽量使用命名 ACL 代替标号 ACL。并且 ACL 对于自己产生的数据包,是无法进行过滤的。

IOS - ACL (访问控制列表)的更多相关文章

- CCNA 之 十 ACL 访问控制列表

ACL 访问控制列表 ACL(Access Control List) 接入控制列表 ACL 的量大主要功能: 流量控制 匹配感兴趣流量 标准访问控制列表 只能根据源地址做过滤 针对曾哥协议采取相关动 ...

- 普通ACL访问控制列表

配置OSPF R1: R2: R3: R4: 在R1上查看OSPF的学习 测试R1与R4环回接口连通性 配置普通ACL访问控制列表: 先在R4配置密码用R1与R4建立telnet建立 密码huawei ...

- 高级ACL访问控制列表

实验拓扑: 配置: 基本配置做完之后搭建OSPF网络 R1: ospf 1 area 0 network 10.0.13.0 0.0.0.255 network 1.1.1.1 0.0.0.0 R2: ...

- Kong Gateway - 11 基于网关服务的ACL访问控制列表 黑名单

Kong Gateway - 11 基于网关服务的ACL访问控制列表 黑名单 同一服务名称 book 不允许即创建白名单访问控制列表又创建黑名单访问控制列表 启用服务的白名单&黑名单配置文件时 ...

- [转载]ACM(访问控制模型),Security Identifiers(SID),Security Descriptors(安全描述符),ACL(访问控制列表),Access Tokens(访问令牌)

对于<windows核心编程>中的只言片语无法驱散心中的疑惑.就让MSDN中的解释给我们一盏明灯吧.如果要很详细的介绍,还是到MSDN仔细的看吧,我只是大体用容易理解的语言描述一下. wi ...

- 交换路由中期测验20181226(动态路由配置与重分发、NAT转换、ACL访问控制列表)

测试拓扑: 接口配置信息 HostName 接口 IP地址 网关 Server 0 Fa0 172.16.15.1/24 172.16.15.254 Server 1 Fa0 100.2.15.200 ...

- ACL访问控制列表

acl是基于文件系统的,所以支不支持acl在于使用什么文件系统. FAT32文件系统不支持权限,也不区分大小写 如果一个分区不是安装系统时分的分区,是一个新的分区的话,默认是不支持acl CentOS ...

- ensp,acl访问控制列表

ACL分类: 基本ACL 编号范围: 2000-2999 参数:源ip地址 高级ACL 编号范围: 3000-3999 参数:源ip地址,目的ip地址,源端口,目的端口等 二层ACL ...

- CentOS 7 文件权限之访问控制列表(ACL)

Linux的ACL是文件权限访问的一种手段.当拥有者所属组其他人(own,group,other)不能满足给一个单独的用户设置单独的权限时,ACL的出现就很好的解决了该问题. 比如其他用户own,不属 ...

- 访问控制列表与SSH结合使用,为网络设备保驾护航,提高安全性

通过之前的文章简单介绍了华为交换机如何配置SSH远程登录,在一些工作场景,需要特定的IP地址段能够SSH远程访问和管理网络设备,这样又需要怎么配置呢?下面通过一个简单的案例带着大家去了解一下. 要实现 ...

随机推荐

- bzoj4716假摔

bzoj4716假摔 题意: 给出一个矩阵,求这个矩阵中权值和第k小的长在xmin到n之间,宽在ymin到m之间的子矩阵.n,m≤1000,k≤250000. 题解: 首先求出长为xmin,宽为ymi ...

- Linux下显示运行时链接(运行时加载)

目录 介绍 如何加载动态库 dlopen() 第一个参数: 被加载动态库的路径 第二个参数: flag表示函数符号的解析方式 dlopen 返回值 dlsym() 参数: 返回值 符号优先级 dler ...

- Python Ethical Hacking - BACKDOORS(5)

File Download: A file is a series of characters. Therefore to transfer a file we need to: 1. Read th ...

- C++算法 广搜

有一个同学推荐我写一下广搜,广搜在最短路(骗分)上确实也有突出贡献,普及组应该也会考到,我今天就给要考普及组的同学讲讲课,今天讲广搜. 广搜,把可以走到的地点存进队列,然后一个个走,所以他第一次走到一 ...

- Qt-可视化数据库操作

1 简介 参考视频:https://www.bilibili.com/video/BV1XW411x7NU?p=89 说明:Qt可使用QSqlTableModel来进行数据库的可视化操作,将mode ...

- vuex : 用vuex控制侧栏点亮状态

上代码. xxx.vue <template> <div id="xxx"> <div class="layout"> &l ...

- AI面试之SVM推导

SVM现在主流的有两个方法.一个是传统的推导,计算支持向量求解的方法,一个是近几年兴起的梯度下降的方法. 梯度下降方法的核心是使用了hinge loss作为损失函数,所以最近也有人提出的深度SVM其实 ...

- Echarts柱状图顶部加数量显示

//加在series中itemStyle: { normal: { label: { show: true, position: 'top', textStyle: { color: '#615a5a ...

- Dom运用2

1.登录系统 <!--输入框创建--> 账号:<input class="ipt" type="text"><br> 密码: ...

- Day04_乐优商城项目搭建

学于黑马和传智播客联合做的教学项目 感谢 黑马官网 传智播客官网 微信搜索"艺术行者",关注并回复关键词"乐优商城"获取视频和教程资料! b站在线视频 0.学习 ...