CTF攻防练习之综合训练1

主机:192.168.32.152

靶机:192.168.32.166

首先使用nmap,nikto -host ,dirb扫描,探测靶场

开放了 21,22,80d端口已经发现有一下关键信息

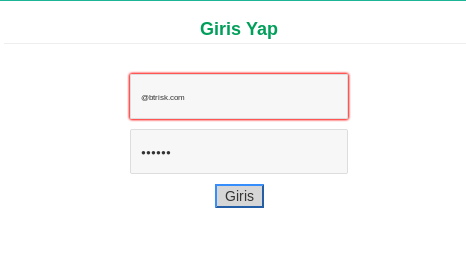

进入login登录界面

查看源代码发现一段php函数,

审计这段代码,过滤了' 很有可能存在sql注入, 且需要构造用户名为@btrisk.com

function control(){

var user = document.getElementById("user").value;

var pwd = document.getElementById("pwd").value;

var str=user.substring(user.lastIndexOf("@")+1,user.length);

if((pwd == "'")){

alert("Hack Denemesi !!!");

}

else if (str!="btrisk.com"){

alert("Yanlis Kullanici Bilgisi Denemektesiniz");

}

else{

document.loginform.submit();

}

}

尝试用扫描器扫无果,我们就尝试直接用bp进行fuzz测试

利用kali自带字典,在 usr/share/wordlists/wfuzz/Injections/sql.txt

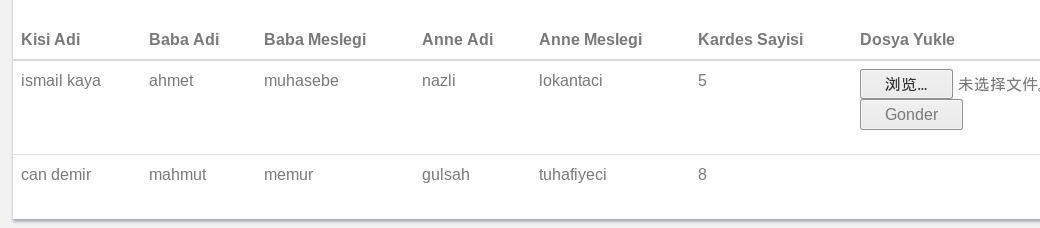

打开bp 使用intruder模块,测试出可利用sql代码,打开发现上传点

此时,我们生成一个木马,上传webshell 即可,但发现这里可以上传jpg,php不能上传,但经测试是前端检测后缀名,我们先上传jpg再

抓包改成.php即可上传成功

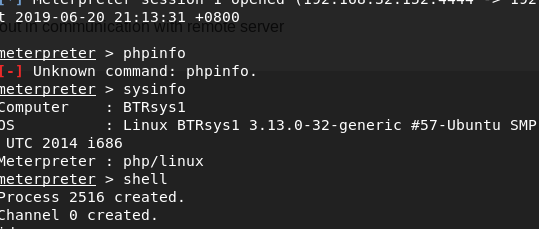

拿到shell!但此时并没有root权限,再提权

我们想起有一个config.php 打开试试,发现了数据库密码

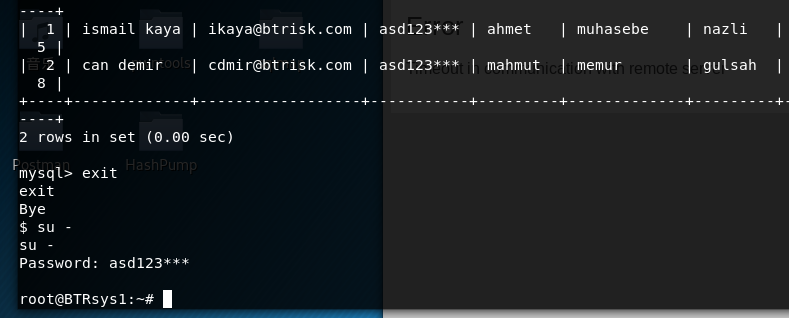

这时为我们只需登录到shell,查看数据库即可

mysql -u root -p

show databases;

use XX;

show tables;

select *f rom XX;

最终su - 密码为数据库里这个,拿到root权限

CTF攻防练习之综合训练1的更多相关文章

- CTF—攻防练习之ssh私钥泄露

攻防练习1 ssh私钥泄露 靶场镜像:链接: https://pan.baidu.com/s/1xfKILyIzELi_ZgUw4aXT7w 提取码: 59g0 首先安装打开靶场机 没办法登录,也没法 ...

- CTF -攻防世界-crypto新手区(5~11)

easy_RSA 首先如果你没有密码学基础是得去恶补一下的 然后步骤是先算出欧拉函数 之后提交注意是cyberpeace{********}这样的 ,博主以为是flag{}耽误了很长时间 明明没算错 ...

- CTF—攻防练习之Capture the Flag

主机:192.168.32.152 靶机:192.168.32.160 首先nmap扫描端口: ftp,ssh,http服务 dirb扫描目录,flag下有一个flag password目录下,查看源 ...

- CTF—攻防练习之HTTP—命令注入

主机:192.168.32.152 靶机:192.168.32.167 首先nmap,nikto -host,dirb 探测robots.txt目录下 在/nothing目录中,查看源码发现pass ...

- CTF—攻防练习之HTTP—命令执行漏洞

渗透环境: 主机:192.168.32.152 靶机:192.168.32.1 命令执行漏洞 命令执行漏洞概念:当应用需要调用一些外部程序去处理内容的情况下,就会用到一些执行系统命令的函数.如PHP中 ...

- CTF—攻防练习之HTTP—暴力破解

攻击机:192.168.32.152 靶机:192.168.32.164 首先nmap,nikto -host ,dirb 扫描开放带端口,探测敏感文件,扫描目录 开放了21,22,80端口,看到一个 ...

- CTF—攻防练习之HTTP—目录遍历

主机:192.168.32.152 靶机:192.168.32.163 目录遍历攻击又称(目录爬升,目录回溯,点-点斜线),指再访问存储在web根文件之夹外的文件和目录,通过操控带有"点-斜 ...

- CTF—攻防练习之HTTP—SQL注入(SSI注入)

主机:192.168.32.152 靶机:192.168.32.161 ssI是赋予html静态页面的动态效果,通过ssi执行命令,返回对应的结果,若在网站目录中发现了.stm .shtm .shtm ...

- CTF—攻防练习之HTTP—SQL注入(X-forwarded-For)

主机:192.168.32.152 靶机:192.168.32.162 nmap,dirb扫ip,扫目录 在后台发现一个login,登录界面 然后直接上扫描器AVWS,发现存在X—Forwarded— ...

随机推荐

- main方法类 为何由AppClassLoader加载

AppClassLoader AppClassLoader应用类加载器,又称系统类加载器,负责在JVM启动时加载来自命令java中的classpath或者java.class.path系统属性或者CL ...

- 洛谷P3264 [JLOI2015]管道连接 (斯坦纳树)

题目链接 题目大意:有一张无向图,每条边有一定的花费,给出一些点集,让你从中选出一些边,用最小的花费将每个点集内的点相互连通,可以使用点集之外的点(如果需要的话). 算是斯坦纳树的入门题吧. 什么是斯 ...

- curses is not supported on this machine:(curses 在pycharm(Windows)中的安装 )

curse在Windows下的pycharm中安装,curse是不能直接在Windows下跑的.需要安装相关环境,要根据直接project的编译器版本来选择下载相关的whl. 找到project的Sc ...

- Win7 右键 新建图标消失的解决办法

方法一: 把下面一段代码存在一个记事本上,再选择另存为1.cmd,最后运行! regsvr32 /u /s igfxpph.dll reg delete HKEY_CLASSES_ROOT\Direc ...

- Java-收邮件

import java.util.Properties; import javax.mail.Folder; import javax.mail.Message; import javax.mail. ...

- POJ-2752-Seek the Name(KMP, 循环节)

链接: https://vjudge.net/problem/POJ-2752#author=0 题意: 给定若干只含小写字母的字符串(这些字符串总长≤400000),在每个字符串中求出所有既是前缀又 ...

- 鸟哥linux私房菜第6章笔记

鸟哥linux私房菜第6章笔记 文件权限 修改 chgrp [-R] groupname filename //修改文件所属组 chown [-R] ownername[:groupname] fil ...

- 题解 【USACO 4.2.1】草地排水

[USACO 4.2.1]草地排水 Description 在农夫约翰的农场上,每逢下雨,贝茜最喜欢的三叶草地就积聚了一潭水.这意味着草地被水淹没了,并且小草要继续生长还要花相当长一段时间.因此,农夫 ...

- JavaScript算术运算符

㈠运算符(操作符) ⑴通过运算符可以对一个或多个值进行运算,并获取运算结果 ⑵比如:typeof就是运算符,可以来获得一个值得类型 它会将该值的类型以字符串的形式返回 ...

- jsp上传超大文件解决方案

1,项目调研 因为需要研究下断点上传的问题.找了很久终于找到一个比较好的项目. 在GoogleCode上面,代码弄下来超级不方便,还是配置hosts才好,把代码重新上传到了github上面. http ...