oeasy教您玩转vim - 005 - # 程序本质

程序本质

回忆上次内容

py的程序是按照顺序- 一行行挨排解释执行的

- 我们可以

python3 -m pdb hello.py来对程序调试 - 调试的目的是去除

bug - 别害怕

bug bug会有提示- 我们也就知道如何

debug调试

python3这个解释器到底是怎么执行的呢?python3到底是怎么解释hello.py的?- 我们得先来看看什么是

python3

啥是 Python3

#什么是python3

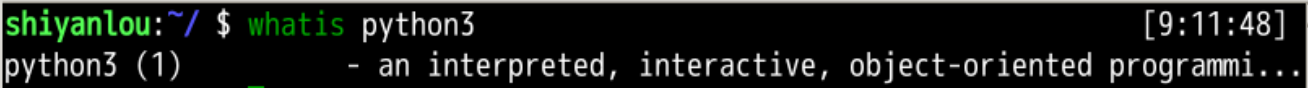

sudo whatis python3

#如果不能解释

sudo unminimize

# 更新时间比较长,更新结束后再

sudo whatis python3

帮助告诉我们

- python3 是一种解释性的、可交互的、面向对象的编程语言

python3 在哪?

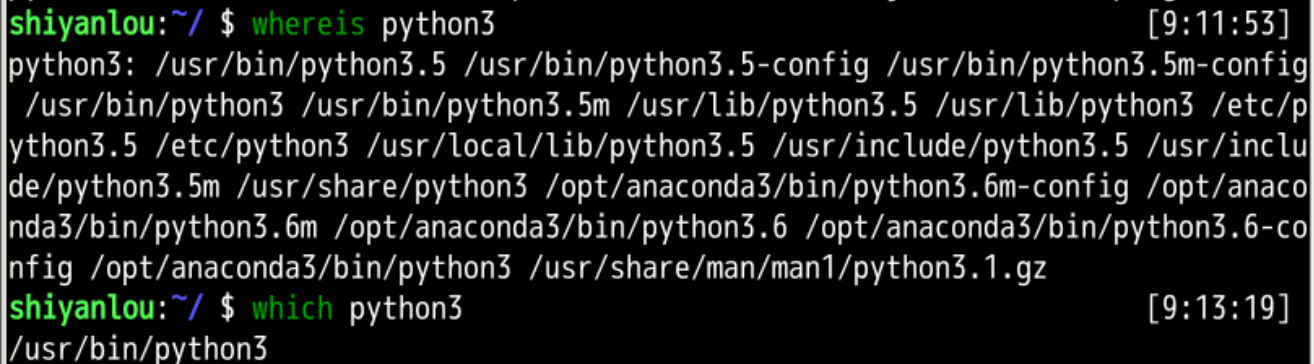

#python3在哪里?

whereis python3

#可执行的这个东西到底在哪?

which python3

在文件管理器中查看

- 这个 python3 是一个软链接文件

- 他指向 python3.8

- python3 就是 python3.8

- 他俩存在一个位置

- 都在 /usr/bin 里面

python3.8就在硬盘里存着位置就在/usr/bin/python3.8

- usr 是用户 user

- bin 是二进制 binary

- python3.8 是这个文件的名称

- 在运行命令的时候

- 把这个文件从硬盘装载到内存

- 然后用 cpu 开始逐行执行文件内容中的指令

研究 python3

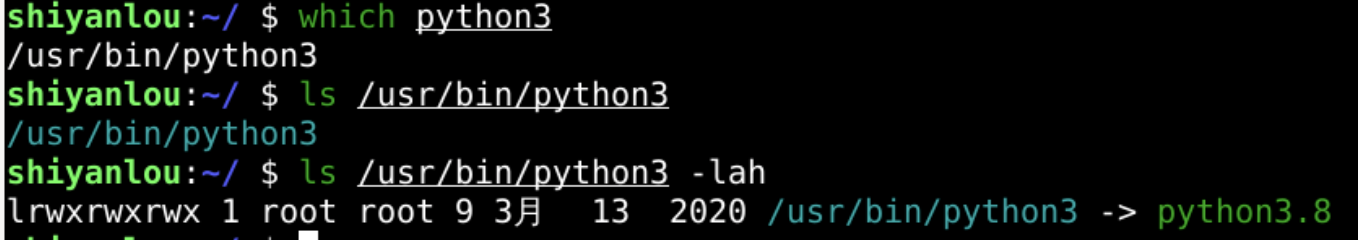

#把python3拷贝到当前用户文件夹~

cp /usr/bin/python3 ~

#确认python3已经到用户文件夹

ls ~/python3

#查看python3文件细节

ls -lah ~/python3

python3 指向的 python3.8 只有 5.3M

- 这个可执行文件怎么这么小?

- 5.3M 这也就是一张照片的大小

- 一年前的 Python3.5 只有 4.3M

- 更小

- 目前这 5.3M 的 Python3 里面到底有什么呢?

- 打开看看!!!

#运行用户文件夹下的这个刚考过来的python3

~/python3

打开 python3

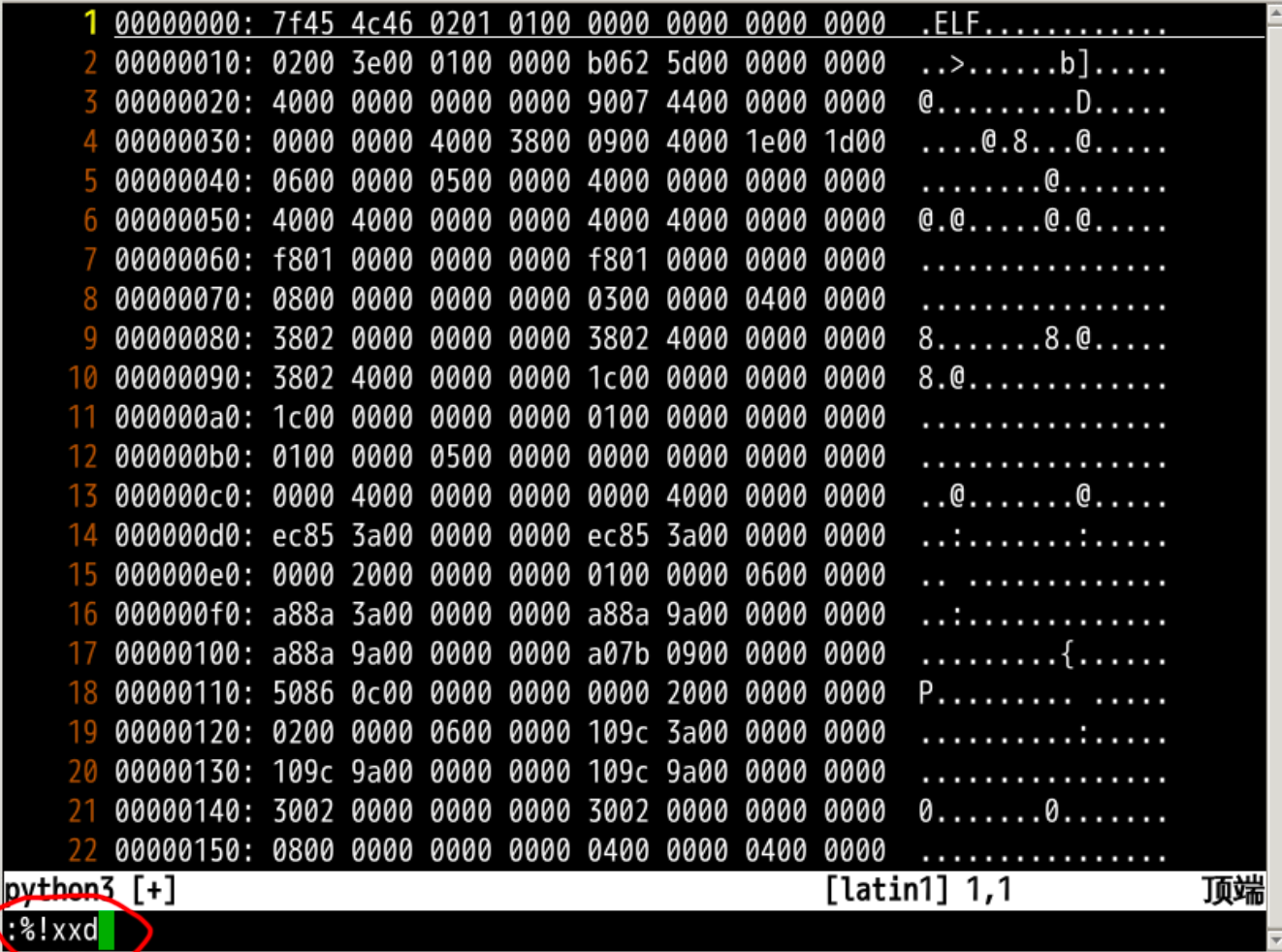

#用vi打开这个刚拷贝过来的python3

vi ~/python3

- 左下角 : 进入命令行模式

:%!xxd我们可以看到这个文件的二进制形态%是指的对于所有行的范围!是执行外部命令xxd指的是转化为 16 进制形式

- 这个 xxd 命令 到底什么意思

:q!退回到 shell 来看一下

关于 xxd

man xxd- 查询 xxd 的帮助手册

- xxd 可以查看文件的二进制形态

:%!xxd –r可以还原回去- 反复横跳

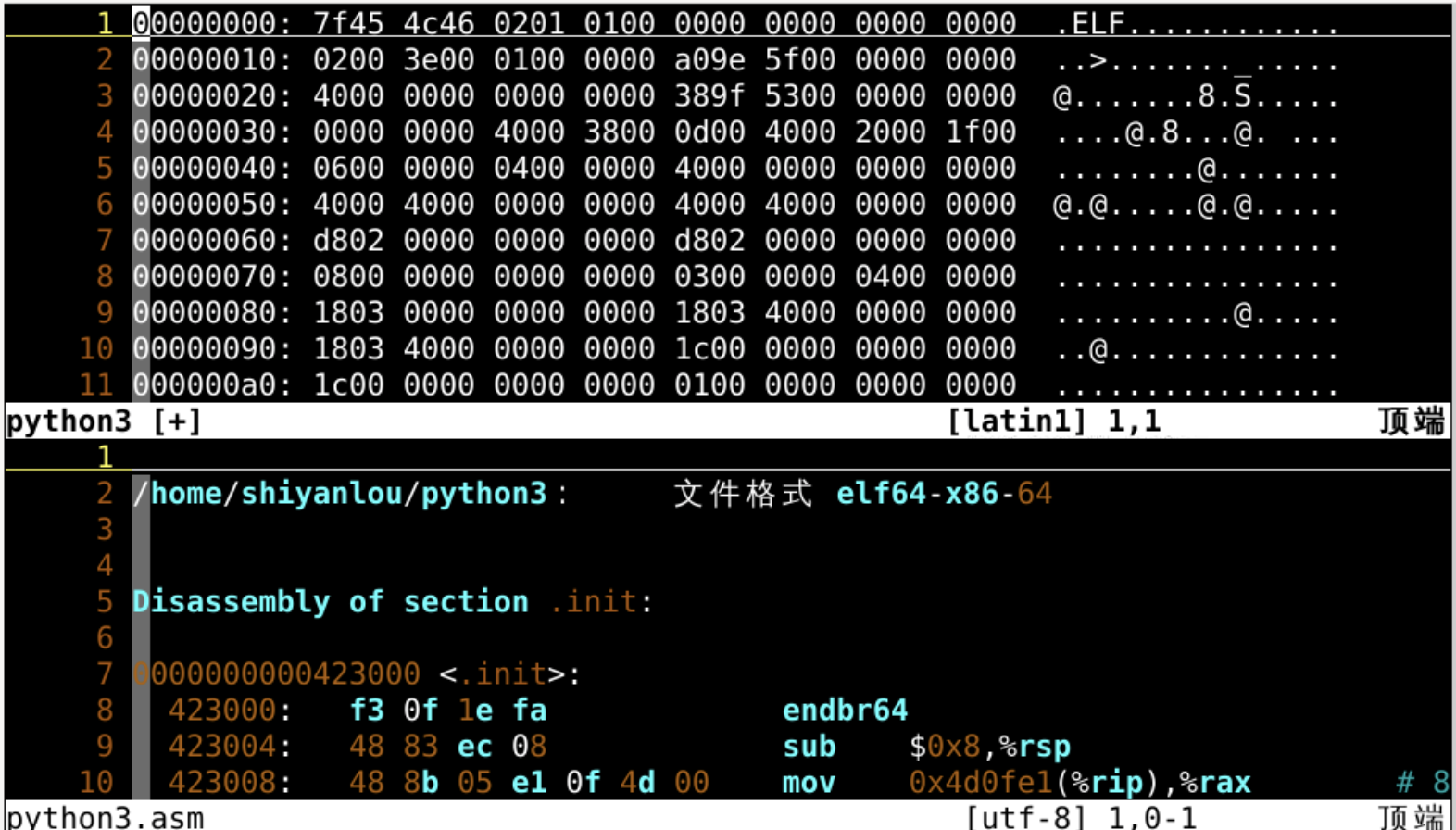

对比

- 重新

vi ~/python3 :%!xxd- 一行是(16)10 进制 个字节

- G 到最后一行

- 有 343148 行

- 这就是 真正的机器语言

- 存在硬盘上 01010 的二进制可执行指令!!

- 这些指令其实都能执行!!!

- 可是这个指令我们看不懂怎么办?

查看 Python3 汇编指令

#把python3对应的汇编指令输出

objdump -d ~/python3 > ~/python3.asm

#分窗口分别打开打开python3 和 python3.asm

vi -o python3 python3.asm

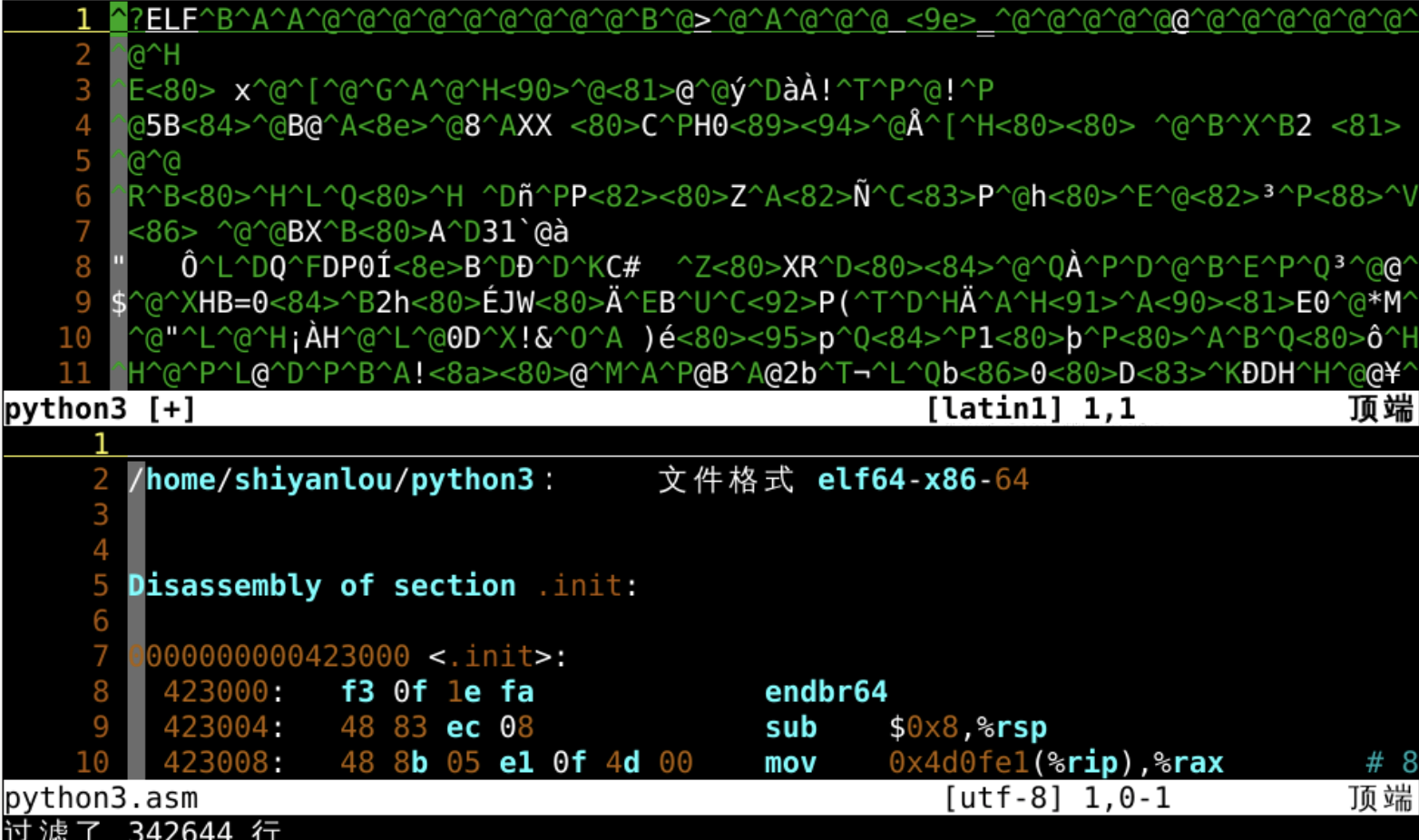

下图中上半部分是机器代码

- 执行

:%!xxd以 16 进制形式显示

- 执行

下半部分是得到的相应汇编指令

- 这个过程就是反汇编

查找对应关系

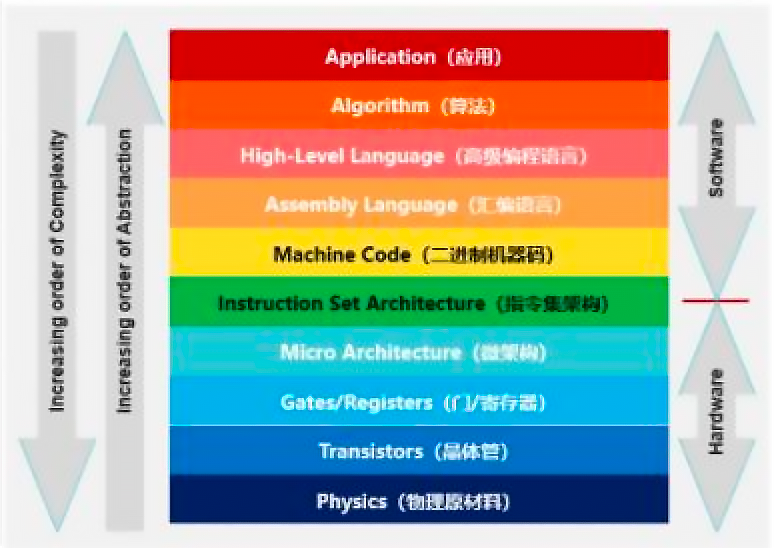

423000就是初始的 cpu 开始执行指令的地方- endbr64 意味着 64位结束分支

- 前面可以是数据

/4883找到上下的对应关系- 也就是第一条执行的汇编指令

- 汇编指令是计算机 cpu 指令的助记符

- 指令的集合就是计算机的架构

- 架构也叫指令集

架构

不同架构的 cpu 就会有不同的指令集

- 我们目前的这个是

x86-64 - 除此之外

arm、MIPS、RISC-V也是常用的指令集 - 不同的架构想运行相同的程序就需要移植

如果不移植的话

- 就像让一个意大利泥瓦匠看一份中文写成的烹饪书来砌墙

- 鸡同鸭讲

- 驴唇不对马嘴

- 我们目前的这个是

这里会有不同的

section模块- 模块里面是具体的指令

比如

48 83 ec 08对应sub $0x8,%rsp- 这是一条减法指令

- 具体语法需要查询指令集(x86-64)对应的汇编文档手册

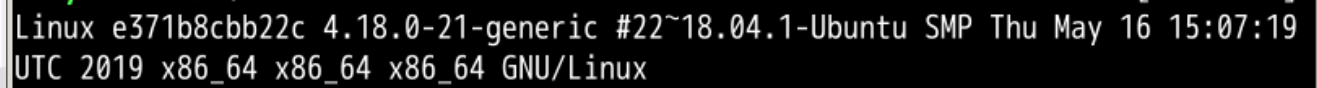

查看指令集

- 可以在

shell用uname -a进行查看本机所用的指令集 - 当前指令集是 x86_64

- sub 属于计算指令

- 位于下图第 5 行

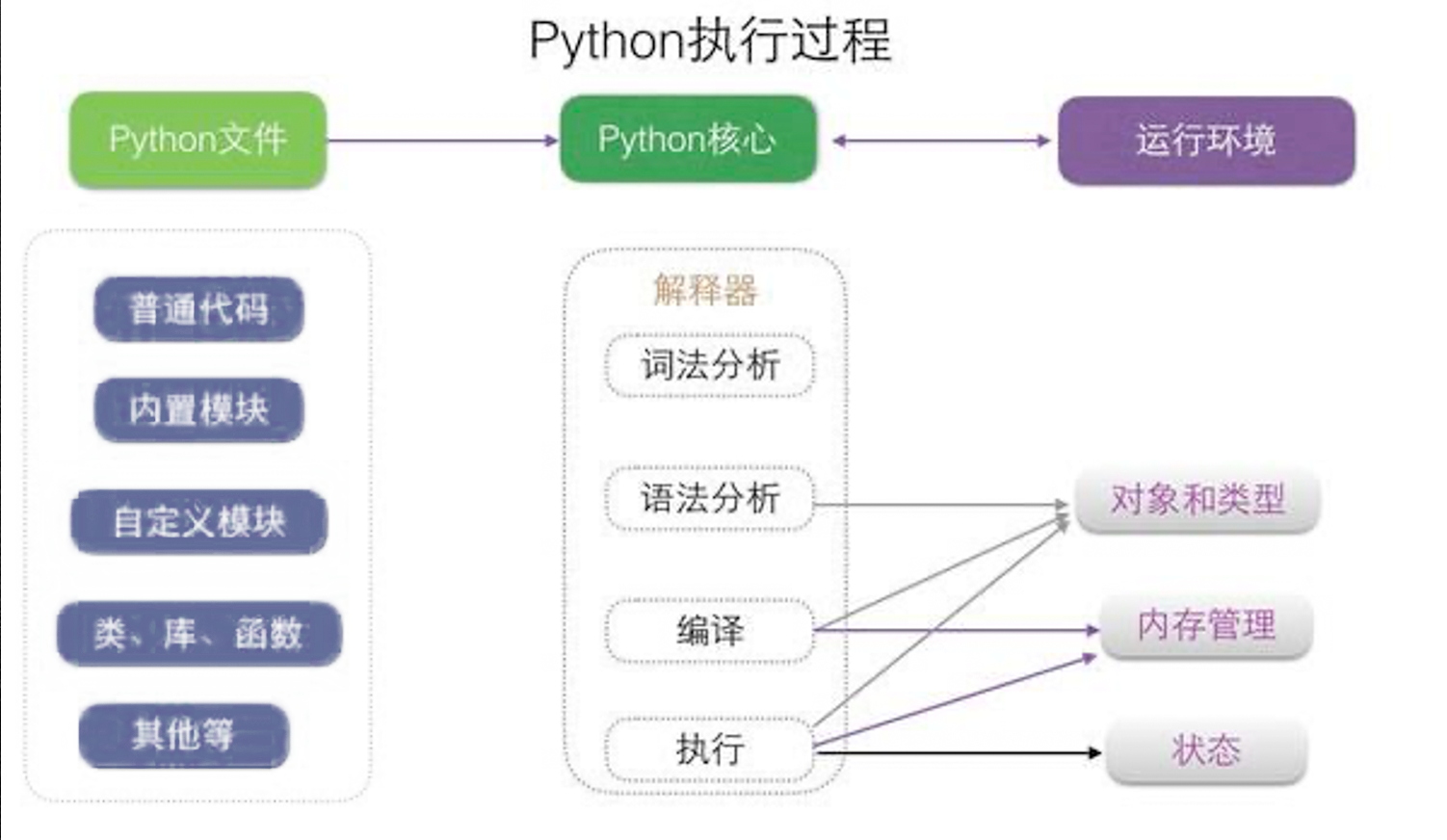

Python3 执行过程

Python3 执行的过程大致是这样

- 把参数

hello.py导入内存 - 分析

hello.py词法结构 - 把文件分成一个个

单词 - 通过单词组成表达式

通过表达式组成语句

- 比如 print("hello")

- 这就是一个语句

- 然后编译成 Python 虚拟机指令 的目标文件

- 使用 Python3 这个二进制程序

- 对于生成的语法树

- 进行解释并且执行

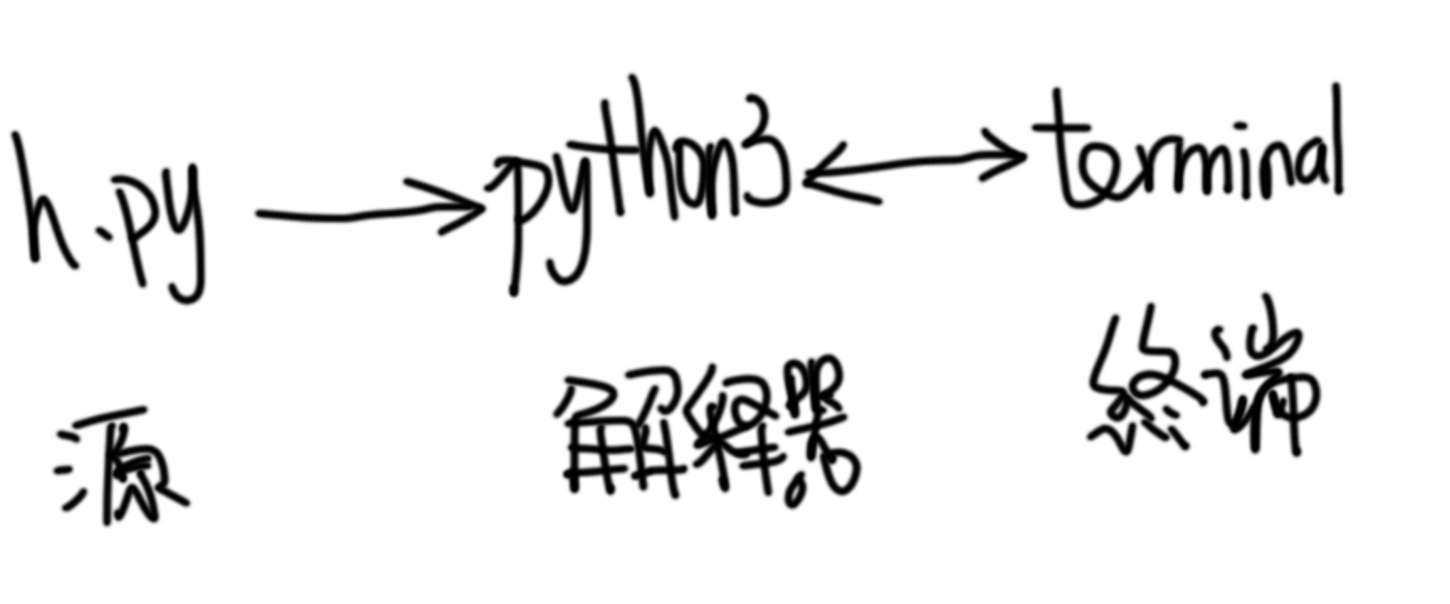

换句话说

简化版的 Python3 的执行过程是:

系统执行

python3这个可执行文件- 也就是把硬盘上的文件装在到内存

- 然后按顺序还行

python3完成后续工作

给了

python3一个参数hello.py- 使用

python3这个解释器来解释hello.py - 一句句的依次解释执行

- 使用

全解释完成后

- 最终程序执行完成

这些都是基于解释器python3.8的

- 而解释器是用目标架构的机器语言直接在cpu上运行的

架构的层次

不同架构的 cpu 都可以运行 python

- risc-v

- arm

- x64

- mips

- 龙芯

不同系统的环境都可以运行 python

- win

- mac

- linux

跨架构跨平台原理

因为

/usr/bin/python3.8本身是二进制文件- 是基于当前操作系统当前架构的可执行二进制文件

python3.8构建了一个运行时环境- 这个环境可以解释读到的

python语句 - 把

python语句翻译成系统能读懂输入输出 - 翻译成当前物理架构能够执行的代码

- 这个环境可以解释读到的

- 然后进行执行

总结

python3的程序是一个 5.3M 的可执行文件python3里面全都是 cpu 指令- 可以执行的那种

我们可以把指令对应的汇编找到

objdump -d ~/python3 > python3.asm

汇编语句是和当前机器架构的指令集相关的

uname -a可以查询指令集

我们执行的过程其实就

- 系统执行

python3这个可执行文件 - 给了

python3一个参数hello.py python3对于hello.py一句句的解释执行- 在显示器输出了

hello world python3执行完毕- 把控制权交回给 shell

- 系统执行

- 这就是我们执行

hello world的过程 - 为什么我们学编程总是从

hello world开始呢? - 我们下次再说!

oeasy教您玩转vim - 005 - # 程序本质的更多相关文章

- oeasy教您玩转vim - 56 - # 字符可视化模式

可视化编辑 回忆上节课内容 我们学习了关于模式匹配中使用参数 单个参数 :%s/<h2>\(.*\)</h2>/ - \1/g 多个参数 :%s/<img src=\ ...

- oeasy教您玩转vim - 57 - # 行可视化

可视化编辑 回忆上节课内容 上次我们了解到可视模式 其实可视化对应三种子模式 字符可视模式 v 行可视模式 大写V 块可视模式ctrl+v 我们先来了解字符可视化模式 快捷键 v 可配合各种mot ...

- oeasy教您玩转vim - 53 - # 批量替换

查找细节 回忆上节课内容 我们温习了关于搜索的相关内容 /正向,?反向 n保持方向,N改变方向 可以设置 是否忽略大写小写 是否从头开始查找 是否高亮显示 还有一些正则表达式的使用方法 行头行尾 ^$ ...

- oeasy 教您玩转linux010101查看内核uname

linux([?l?n?ks]) 是什么????? 咱们这次讲点什么呢?这次咱们讲讲这个 linux([?l?n?ks]),什么是 linux([?l?n?ks])呢?这linux([?l?n?ks] ...

- oeasy教您玩转linux010203显示logo

我们来回顾一下 上一部分我们都讲了什么?

- oeasy教您玩转python - 006 - # hello world

Hello World! 回忆上次内容 python3 的程序是一个 5.3M 的可执行文件 python3 里面全都是 cpu 指令 可以执行的那种指令 我们可以把指令对应的汇编找到 objdu ...

- oeasy教您玩转linux010202软件包管理apt

顾一下 上一部分我们都讲了什么?

- oeasy教您玩转linux010201持续输出yes

我们来回顾一下 上一部分我们都讲了什么?

- oeasy教您玩转linux-010110内容回顾

我们来回顾一下 我们都讲了什么?

- oeasy教您玩转linux010108到底哪个which

到底哪个which 回忆上次内容 我们上次讲了查找命令位置whereis 我想找到whereis的位置怎么办?

随机推荐

- Dubbo SPI扩展机制源码详解(基于2.7.10)

Dubbo SPI 一. 概述 本文主要分享 Dubbo 的拓展机制 SPI. 想要理解 Dubbo ,理解 Dubbo SPI 是非常必须的.在 Dubbo 中,提供了大量的拓展点,基于 Dubbo ...

- CSS——position定位属性

就像photoshop中的图层功能会把一整张图片分层一个个图层一样,网页布局中的每一个元素也可以看成是一个个类似图层的层模型.层布局模型就是把网页中的每一个元素看成是一层一层的,然后通过定位属性pos ...

- CSS——组合选择器

1.后代选择器(包括儿子和孙子) .c1 .c2{ color: red; } 2.子代选择器(只选择儿子) .c3 > .c5{ color: red; } 3.与选择器 选择p标签下面的.c ...

- 公众号5月C#/.NET热文一览

C#/.NET/.NET Core全面的学习.工作.面试指南知识库 转眼之间维护DotNetGuide(C#/.NET/.NET Core学习.工作.面试指南知识库)已经持续超过了三年多的时间,Com ...

- 在kubernetes里使用AppArmor限制容器对资源的访问

目录 一.系统环境 二.前言 三.AppArmor简介 四.AppArmor和SELinux的区别 五.使用AppArmor限制nginx程序访问目录 5.1 安装nginx 5.2 修改nginx的 ...

- 抖音App动态调试

一.准备工作 1)接上一篇,下载砸过壳的抖音IPA 2)MonkeyDev环境 3)class_dump 二.使用MonkeyDev建立空的工程,拖入IPA到目标文件夹中 1)启动Xcode进行编译执 ...

- ansible 报错 "changed": false, "msg": "Failed to connect to the host

报错: "changed": false, "msg": "Failed to connect to the host via ssh: root@n ...

- 电脑网卡把报文的vlan tag去掉

1 现象 现象说明:从电脑的网卡(用的Realtek)进来一个带vlan tag的报文,但是使用wireshark抓取的报文没有vlan tag. 解决方式如下:需要注册表. 参考链接1:https: ...

- python安装OCR识别库

(1)安装过程 参考的这个博客:https://blog.csdn.net/lanxianghua/article/details/100516187?depth_1-utm_source=distr ...

- 前端使用 Konva 实现可视化设计器(13)- 折线 - 最优路径应用【思路篇】

这一章把直线连接改为折线连接,沿用原来连接点的关系信息.关于折线的计算,使用的是开源的 AStar 算法进行路径规划,启发方式为 曼哈顿距离,且不允许对角线移动. 请大家动动小手,给我一个免费的 St ...