20165214 2018-2019-2 《网络对抗技术》Exp7 网络欺诈防范 Week10

《网络对抗技术》Exp7 网络欺诈防范 Week10

一、实验目标与内容

- 1.实践目标

- 理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法

2.实践内容

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站

(4)请勿使用外部网站做实验

3.一些问题

- (1)通常在什么场景下容易受到DNS spoof攻击

答: 击机和靶机在同一子网,比如连接同一Wifi

- (2)在日常生活工作中如何防范以上两攻击方法

答:不要乱连来源不明的Wifi,连接公共Wifi时不要在随意输入自己的隐私信息,如账号密码等。

二、实验步骤

应用SET工具建立冒名网站

SET工具:SET(Social-Engineer Toolkit)是一个高级的,并且易于使用的计算机社会工程学工具集。

1、首先查看80端口是否被占用。在命令行输入

netstat -tupln |grep 80后回车

2、看到80端口已经被占用了。输入

kill [PID]杀死占用80端口的进程。(上图中7130就是该进程的PID)然后再次输入netstat -tupln |grep 80,发现没有进程占用80端口了

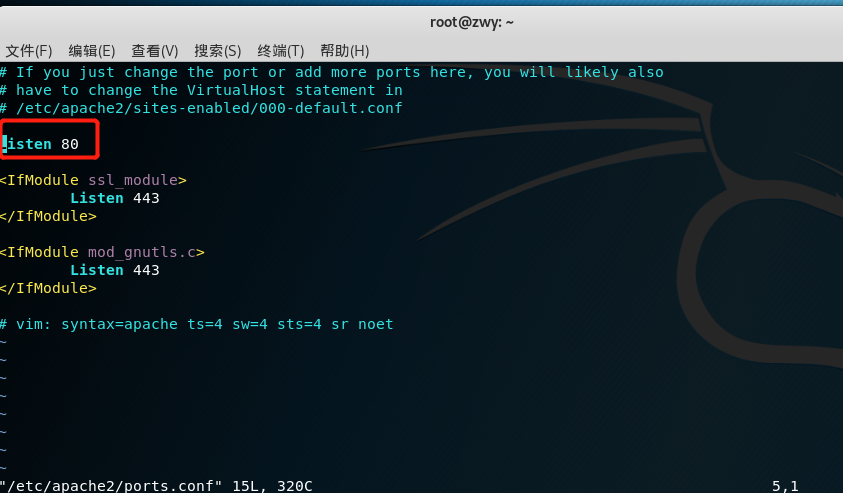

3、输入

sudo vi /etc/apache2/ports.conf进入Apache的端口配置文件,查看图示位置是否为80,若不是修改为80后退出。

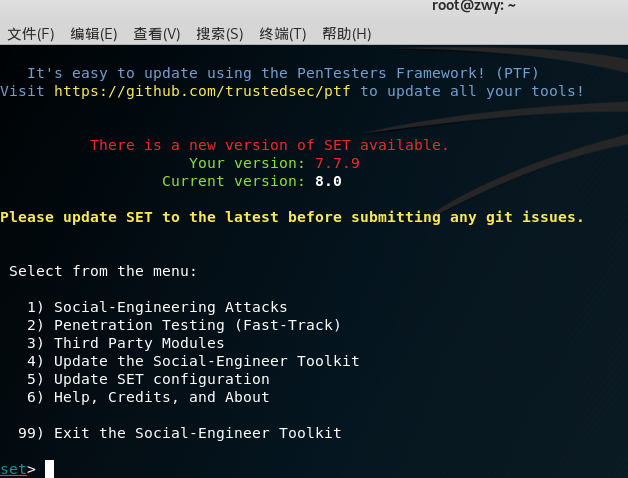

4、输入

apachectl start开启Apache。接着输入setoolkit打开SET工具(如果弹出询问y/n,输入y后回车即可)

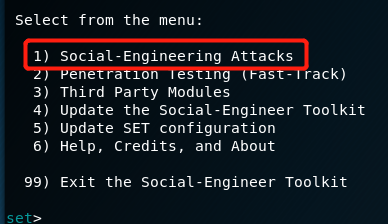

5、输入1选择社会工程学攻击

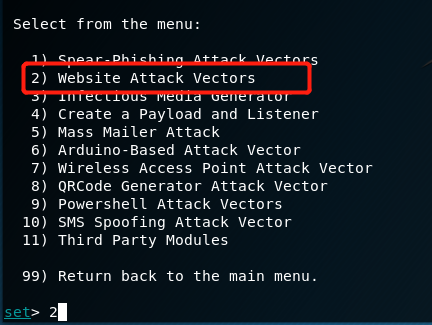

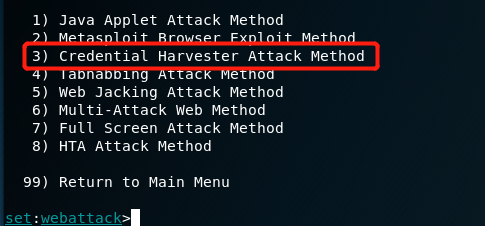

6、再输入2选择钓鱼网站攻击

7、再输入3选择登录密码截取攻击

8、再输入2选择克隆网站

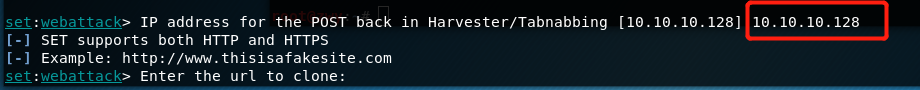

9、输入kali的IP地址

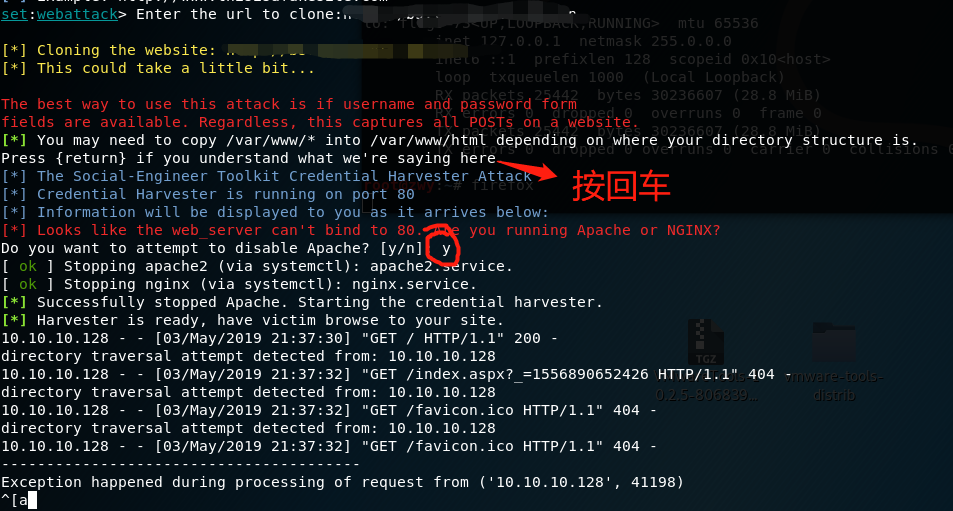

10、输入要克隆的IP,出现的提示按下图操作:

11、在本机上的浏览器输入虚拟机的ip地址10.10.10.128,发现跳转到了克隆的页面:

ettercap DNS spoof(局域网内DNS欺骗)

1、输入

ifconfig eth0 promisc将网卡eth0改为混杂模式2、输入

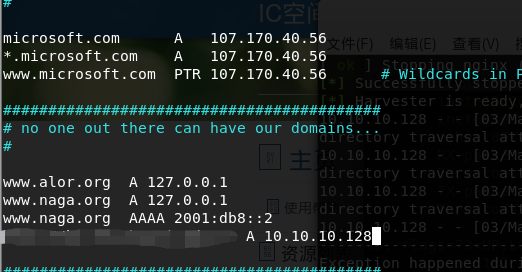

vi /etc/ettercap/etter.dns进入DNS缓存表,添加如下内容:

3、输入

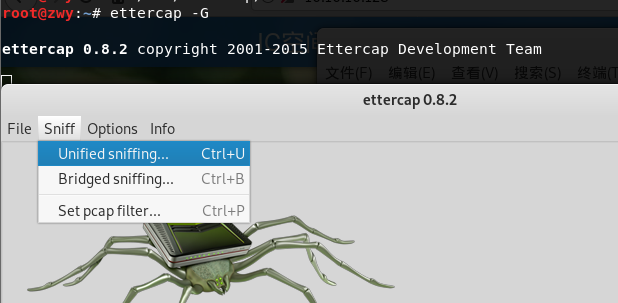

ettercap -G开启ettercap。启动后点击Sniff -> unified sniffing

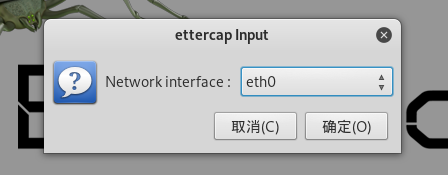

4、在弹出的窗口中选择eth0后确认,监听eth0网卡。

5、点击

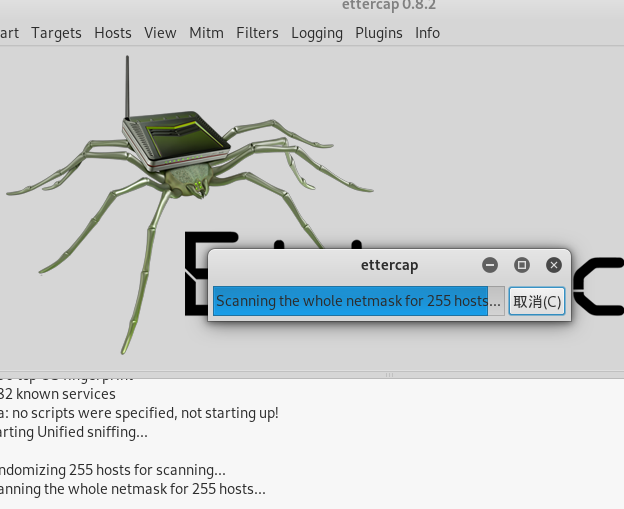

Hosts -> Scan for hosts扫描子网

6、点击

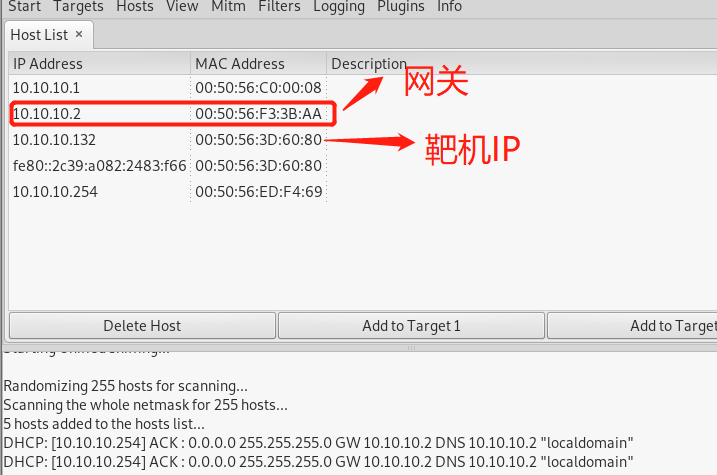

Hosts -> Hosts list查看存活主机

7、在上图中选择网关IP,点击

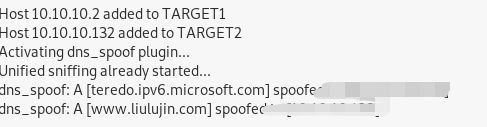

Add to Target1;选择靶机IP,点击Add to Target28、在菜单中选择

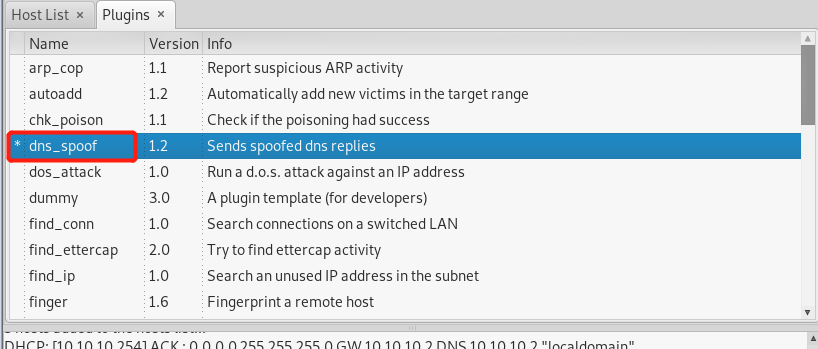

Plugins -> Manage the plugins -> 双击dns_spoof ->

9、在菜单中选择

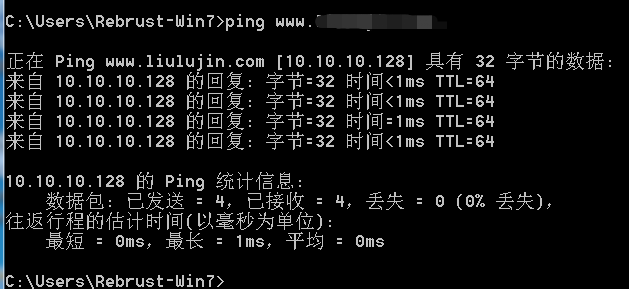

start -> Start sniffing,在靶机中ping [kali的IP],发现回复的IP是kali的IP

结合应用两种技术,用DNS spoof引导特定访问到冒名网站

- 这里不用多余的步骤,直接延用上面的成果就可以了。

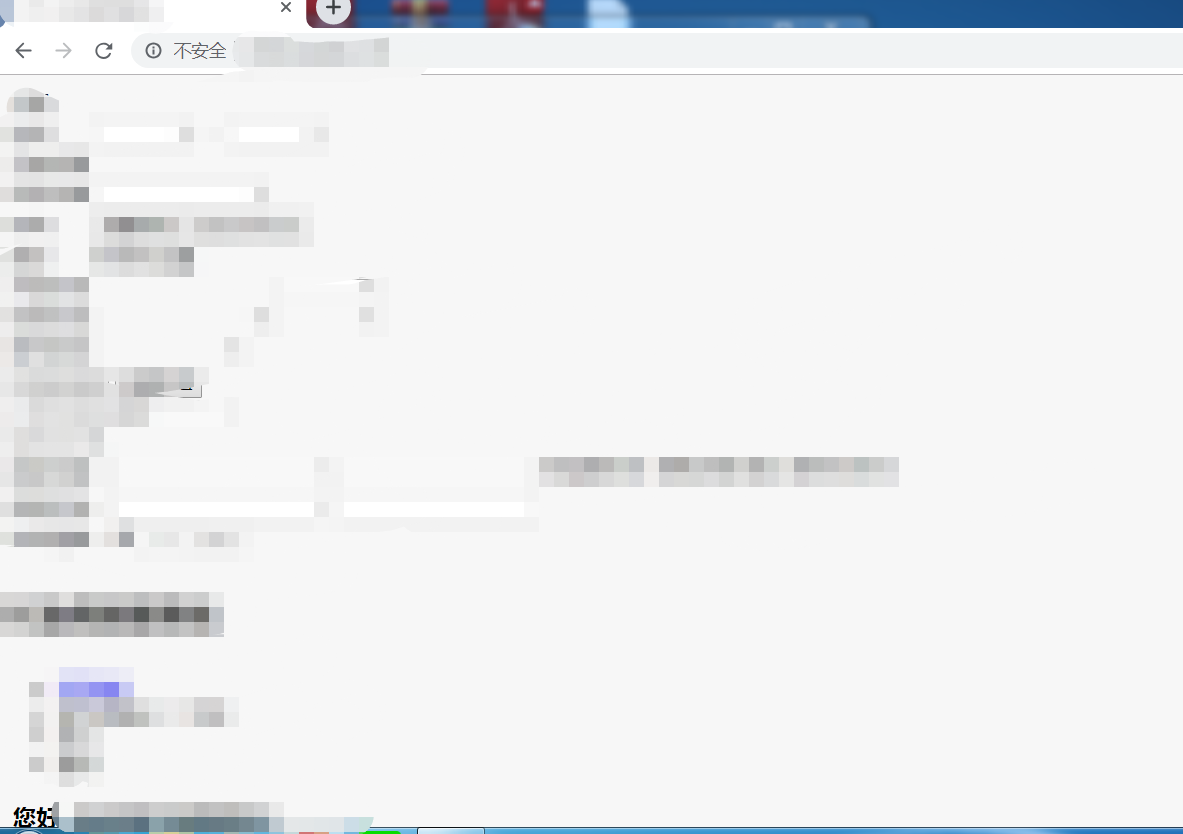

- 直接在靶机中打开浏览器,输入www.*.com(这里网址是自己在DNS缓存表中所添加的),发现跳转到了之前克隆的网站:

三、遇到的问题

本次实验很顺利,没有遇到什么问题,只有自己不小心的几个小失误。

四、心得体会

这次实验让我知道了局域网内的DNS欺骗是很容易实现的,简单操作即可。通过实验中的方式,可以在用户不知不觉中偷取其账号密码。也让我意识到了信息安全隐患时时在身边,今后要加强信息安全防范意识。

20165214 2018-2019-2 《网络对抗技术》Exp7 网络欺诈防范 Week10的更多相关文章

- 20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范

20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. · 简单应用SET工具建立冒名网站 · ett ...

- 2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范

2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范 实验内容 本次实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155304《网络对抗》Exp7 网络欺诈技术防范

20155304<网络对抗>Exp7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网 ...

- 20145316许心远《网络对抗》EXP7网络欺诈技术防范

20145316许心远<网络对抗>EXP7网络欺诈技术防范 实验后回答问题 通常在什么场景下容易受到DNS spoof攻击 公共共享网络里,同一网段可以ping通的网络非常容易被攻击 在日 ...

- 20145220韩旭飞《网络对抗》Exp7 网络欺诈技术防范

20145220韩旭飞<网络对抗>Exp7 网络欺诈技术防范 应用SET工具建立冒名网站 要让冒名网站在别的主机上也能看到,需要开启本机的Apache服务,并且要将Apache服务的默认端 ...

- 20145307陈俊达《网络对抗》Exp7 网络欺诈技术防范

20145307陈俊达<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 什么是dns欺骗攻击! 利用dns spoof运行DNS欺骗,如果是请求解析某个域名,dnsspoof会让该域名 ...

- 20145317彭垚《网络对抗》Exp7 网络欺诈技术防范

20145317彭垚<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充 ...

随机推荐

- java 动态代理 Proxy.newProxyInstance 使用心法

使用JDk的Proxy类的静态方法newProxyInstance ,让JVM自动生成一个新的类,类中包含了inerfaces参数中的所有方法,每个方法都调用h.invoke 方法 AOP ...

- 2019-11-29-WPF-绑定命令在-MVVM-的-CanExecute-和-Execute-在按钮点击都没触发可能的原因...

原文:2019-11-29-WPF-绑定命令在-MVVM-的-CanExecute-和-Execute-在按钮点击都没触发可能的原因... title author date CreateTime c ...

- vb.net 多线程爬虫抓取免费代理IP

Class Program Public Shared masterPorxyList As List(Of proxy) = New List(Of proxy)() Public Class pr ...

- asp.net MVC中使用EasyUI Treegrid 树形网格

引入CSS和JS <link href="~/Content/plugins/jquery-easyui-1.7.0/themes/default/easyui.css" r ...

- mvc5 源码解析2-1:mvchandler的执行

上一节说在urlroutingmodule中mvchandler 映射到httpcontext上,那mvchandler又是怎么执行的呢? (1).httpruntime 从isapiruntime ...

- .Net Core实战教程(二):设置Kestrel的IP与端口的几种方法

.Net Core实战教程(二):设置Kestrel的IP与端口的几种方法 1.直接写在代码方式 Program.cs代码如下: using System; using System.Collecti ...

- windows 2012 IIS 部署 .net core HTTP Error 502.5 - Process Failure 错误解决办法

安装系统补丁: 2012 R2对应>Windows8.1-KB2999226-x64.msu 下载地址: https://www.microsoft.com/zh-CN/download/det ...

- JAVA中的四种JSON解析方式详解

JAVA中的四种JSON解析方式详解 我们在日常开发中少不了和JSON数据打交道,那么我们来看看JAVA中常用的JSON解析方式. 1.JSON官方 脱离框架使用 2.GSON 3.FastJSON ...

- 2019CISCN web题赛-JustSoSo;love_math(复现)

0x00前言 这几天从网上找个CMS源码开始练习审计,盯着众多的代码debug调呀调头晕脑胀的,还不错找到个文件读取和一个ssrf... 上月底结束的CISCN线上赛,web四道,仔细研究的2道,做出 ...

- 【MySQL】rds 不支持镜像表/联合表,怎么办?

出于对业务的不了解,往往会让人做出错误的判断 CREATE TABLE `new_tables` ( `customer_id` int(11) NOT NULL AUTO_INCREMENT C ...