附004.Kubernetes Dashboard简介及使用

一 Kubernetes dashboard简介

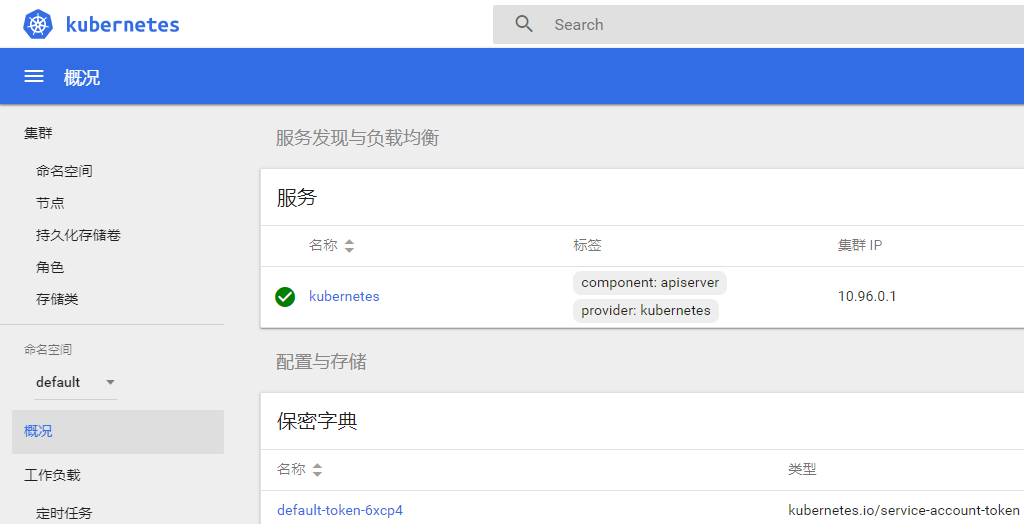

1.1 Web UI简介

二 dashboard部署

2.1 下载yaml

[root@master ~]# mkdir dashboard #建议将yaml存储到本地

[root@master ~]# cd dashboard/

[root@master dashboard]# wget https://raw.githubusercontent.com/kubernetes/dashboard/master/aio/deploy/recommended/kubernetes-dashboard.yaml

2.2 修改为国内源

[root@master ~]# cd dashboard/

[root@master dashboard]# vi kubernetes-dashboard.yaml

……

image: mirrorgooglecontainers/kubernetes-dashboard-amd64:v1.10.1

……

2.3 安装

[root@master dashboard]# kubectl apply -f kubernetes-dashboard.yaml

[root@master ~]# kubectl get pod --all-namespaces -o wide| grep kubernetes-dashboard #确认验证

kube-system kubernetes-dashboard-68ddcc97fc-c5thv 0/1 Running 0 30s <none> node2 <none> <none>

三 dashboard访问方式

3.1 访问方式概述

3.2 kubectl proxy

[root@master ~]# kubectl proxy

[root@master ~]# curl http://127.0.0.1:8001/api/v1/namespaces/kube-system/services/https:kubernetes-dashboard:/proxy/ #访问

[root@master ~]# nohup kubectl proxy --address='0.0.0.0' --accept-hosts='^*$' &

3.3 NodePort

[root@master ~]# kubectl -n kube-system edit service kubernetes-dashboard

……

type: NodePort

……

#将type: ClusterIP 修改为 type: NodePort。

[root@master ~]# kubectl get pods --namespace=kube-system | grep dashboard

kubernetes-dashboard-68ddcc97fc-c5thv 1/1 Running 0 3h14m

[root@master ~]# kubectl describe pod kubernetes-dashboard-68ddcc97fc-c5thv --namespace=kube-system | grep Node

Node: node2/172.24.8.73

3.4 apiserver

3.5 Ingress

四 dashboard验证方式

4.1 创建证书

[root@master ~]# mkdir /etc/kubernetes/dash_pki

[root@master ~]# cd /etc/kubernetes/dash_pki/

[root@master dash_pki]# openssl genrsa -out ca.key 2048 #生成一个 2048 bit 的 ca.key

[root@master dash_pki]# openssl req -x509 -new -nodes -key ca.key -subj "/CN=172.24.8.71" -days 10000 -out ca.crt #根据 ca.key 生成一个 ca.crt(使用 -days 设置证书的有效时间)

[root@master dash_pki]# openssl genrsa -out server.key 2048 #生成一个 2048 bit 的 server.key

[root@master dash_pki]# openssl req -new -key server.key -subj "/CN=172.24.8.71" -out server.csr #根据 server.key 生成一个 server.csr

[root@master dash_pki]# openssl x509 -req -in server.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out server.crt -days 10000 #根据 ca.key、ca.crt 和 server.csr 生成 server.crt

subject=/CN=172.24.8.71

Getting CA Private Key

[root@master dash_pki]# openssl x509 -noout -text -in ./server.crt #查看证书

4.2 修改默认证书配置

[root@master ~]# cd dashboard/

[root@master dashboard]# kubectl delete -f kubernetes-dashboard.yaml #删除使用默认证书所创建的dashboard

[root@master dashboard]# ll /etc/kubernetes/dash_pki/

[root@master dashboard]# kubectl create secret generic kubernetes-dashboard-certs --from-file="/etc/kubernetes/dash_pki/server.crt,/etc/kubernetes/dash_pki/server.key" -n kube-system #挂载新证书到dashboard

[root@master dashboard]# kubectl get secret kubernetes-dashboard-certs -n kube-system -o yaml #查看新证书

4.3 重新部署dashboard

[root@master dashboard]# kubectl apply -f kubernetes-dashboard.yaml

[root@master dashboard]# kubectl get pods --namespace=kube-system | grep dashboard #确认验证

4.4 导入证书

4.5 访问测试

附001:导出当前Kubernetes证书

附004.Kubernetes Dashboard简介及使用的更多相关文章

- 附024.Kubernetes全系列大总结

Kubernetes全系列总结如下,后期不定期更新.欢迎基于学习.交流目的的转载和分享,禁止任何商业盗用,同时希望能带上原文出处,尊重ITer的成果,也是尊重知识.若发现任何错误或纰漏,留言反馈或右侧 ...

- 附010.Kubernetes永久存储之GlusterFS超融合部署

一 前期准备 1.1 基础知识 在Kubernetes中,使用GlusterFS文件系统,操作步骤通常是: 创建brick-->创建volume-->创建PV-->创建PVC--&g ...

- Kubernetes Dashboard - 每天5分钟玩转 Docker 容器技术(173)

前面章节 Kubernetes 所有的操作我们都是通过命令行工具 kubectl 完成的.为了提供更丰富的用户体验,Kubernetes 还开发了一个基于 Web 的 Dashboard,用户可以用 ...

- Kubernetes dashboard安装

1. To download Dashboard plugin deployment YAML file from internet. #cd /home #mkdir k8s #cd k8s # w ...

- centos7下kubernetes(5。部署kubernetes dashboard)

基于WEB的dashboard,用户可以用kubernetes dashboard部署容器话的应用,监控应用的状态,执行故障排查任务以及管理kubernetes各种资源. 在kubernetes da ...

- kubernetes学习笔记之十一:kubernetes dashboard认证及分级授权

第一章.部署dashboard 作为Kubernetes的Web用户界面,用户可以通过Dashboard在Kubernetes集群中部署容器化的应用,对应用进行问题处理和管理,并对集群本身进行管理.通 ...

- Mac搭建kubernetes dashboard全流程

1. 下载dashboard文件: curl -o kubernetes-dashboard.yaml https://raw.githubusercontent.com/kubernetes/das ...

- kubernetes Dashboard 使用RBAC 权限认证控制

kubernetes RBAC实战 环境准备 先用kubeadm安装好kubernetes集群,[包地址在此](https://market.aliyun.com/products/56014009/ ...

- docker for mac 安装 kubernetes、kubernetes dashboard

安装参考地址(按照此文档,安装成功):https://yq.aliyun.com/articles/508460 官方说明:https://kubernetes.io/docs/tasks/acces ...

随机推荐

- docker之人手一台服务器

安装docker uname –r 检查内核版本 yum update 升级本地yum包 vim /etc/yum.repos.d/docker.repo #添加yum仓库配置 [dockerrepo ...

- leetcode题解:Construct Binary Tree from Preorder and Inorder Traversal (根据前序和中序遍历构造二叉树)

题目: Given preorder and inorder traversal of a tree, construct the binary tree. Note:You may assume t ...

- 【Hadoop】Flink VS Spark?Drill VS Presto?

参考资料: drill 官网:http://drill.apache.org/ drill安装使用:https://segmentfault.com/a/1190000002652348 drill简 ...

- idea 添加多模块项目

建立多模块工程先建立一个空的项目,File-Project-Maven不勾选create from archetype即可 然后再右键父工程 添加模块jar包 添加模块war包 然后再pom中配置引用 ...

- JAVA Eclipse Incorrect line ending found carriage return 怎么办

点击项目-清理即可

- vscode - 选中多行操作

选中Alt+鼠标左键即可,按ESC退出 ,具体演示效果如下

- 【BIEE】04_当维度表中的维不存在事实表中,需要展示所有维度并且数据类展示为0

有时候,我们往往会存在这样的需求 例如:事实表的数据如下 EMP_FACT表示事实表,DIM_LEVEL是维度表 预期效果:(根据员工信息,分析各等级员工工资与员工个数) 我们在BIEE报表中新建报表 ...

- springMVC 前后台日期格式传值解决方式之一(共二) @DateTimeFormat的使用和配置

无意中发现对于时间字符串转Date类,根本不用自己去写转换类,spring mvc已经实现了该功能,还是基于注解的,轻松省事,使用 org.springframework.format.support ...

- BZOJ 1012 线段树||单调队列

非常裸的线段树 || 单调队列: 假设一个节点在队列中既没有时间优势(早点入队)也没有值优势(值更大),那么显然不管在如何的情况下都不会被选为最大值. 既然它仅仅在末尾选.那么自然能够满足以上的条件 ...

- [ACM] HDU 5078 Osu!

Osu! Problem Description Osu! is a very popular music game. Basically, it is a game about clicking. ...